扫描IP

扫描一下端口

在这里插入图片描述

然后看到了smb,http,ssh,咱们先看http ,然后扫描一下目录

在这里插入图片描述

发现没有东西,然后想到smb枚举,并登录然后看看有没有可用信息。

在这里插入代码片

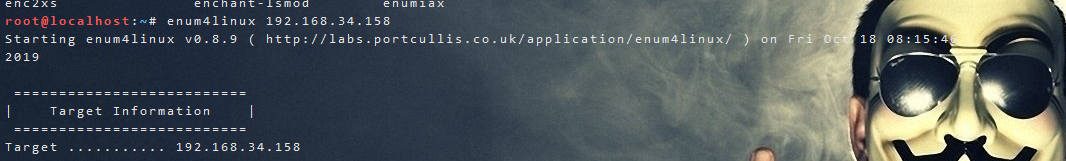

1.enum4liux 192.168.34.158

2.smbclient -L \\192.168.34.158

3.smbclient //192.168.34.158/wave

- 1

- 2

- 3

- 4

我们在这理找到了一个flag.txt然后查看一下

发现是base64加密然后反解一下,就有了第一个flag,还有一个用户名和密码,我们尝试ssh直接连接

查看信息,如权限,密码,等,

cat /etc/passwd

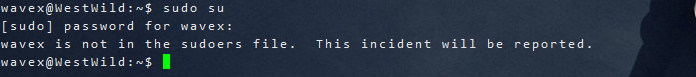

sudo su

find / -writable -type d 2>/dev/null

cd /usr/share/av/westsidesecret

ls

cat ififorget.sh

- 1

- 2

- 3

- 4

- 5

- 6

又找到了一个用户,咱们ssh连接咱们查看一些命令