ICS

LED_BOOM

一段对称加密密文U2FsdGVkX19cOOV8qLVgcso8U4fse+7LirQKiHFkn9HU9BuwFAivH1siJXg/Rk6z

查看一下流量包,还是老样子s7comm

刚开始一直被program的stop和start给吸引住了,后来按长度排序的时候发现唯一出现只有3次的包

得到密码585692787

拿去解AES得到flag

flag{tietie_tietie_tiet13}

carefulguy

在查看流的时候发现66 6c 61 67

全部撸下来得到66 6c 61 67 7b 70 34 75 73 33 31 35 76 33 72 79 31 6e 74 33 72 65 73 74 69 63 39 7d

hex后得到flag

flag{p4us315v3ry1nt3restic9}

喜欢移动的黑客

流量包头部损坏,把FF FF FF FF改成 0A 0D 0A 0D即可打开,然后

老考点咯,哪次工控没这题??看modbus的data,其中找到2766

int之后发现是10086,应该就是了,然后当时一直没交上,问了一下管理说需要把加号去掉,因此得到flag

flag{1008668156}

easyiec

flag{e45y_1eci04}

xyp07

注释最下面

Vm0weGQxRXlTWGxVV0d4V1YwZFNVRlpyV25kWlZsSllZMFZrVmxKdVFsaFdNalZMWWtkS1IxTnFSbGhYU0VKNlZsWmFWMVpWTVVWaGVqQTk=

一直解base得到密码Xyp77&7&77

直接过滤s7comm协议,追踪流慢慢看,发现一串很突兀的

iPE=e>we,9:={]RnBjf<7_8Cw1b

第一反应:rot47 base91 base92 xor 变异凯撒

最后base91解码得到flag

welcome_S7_world_xyp07

需要安全感

只能说千万别去下载百度随便找的几百MB的,打开直接提示不支持指定的CPU类型,每次安装都得二三十分钟,md。

然后下载下来就是gxw拓展名,去百度了一下发现是三菱GX Works,然后去官网下载了

可还行,这次安装之后打开就能够成功打开题目文件了。

找了一圈找到flag字样

t_flag = true_flag,尝试提交,正确

flag{tr20220413}

cryptolalia

首先鱼不知道有什么用,先解压。

打开用010看图片,发现开头是RIFF 后面跟一个webp,能够猜测该图为webp图片

往后拉发现有PK,因此搜索了一下504b0304

将前面的删掉,改zip解压

叫咱污水处理厂的流程顺序要先去分析污泥脱水数据,再去分析设备药剂数据。

然后发现两个都有密码,再结合hint因此去爆破

解压后打开流量包,在查找流的时候在modbus流中注意到对称加密字符串

即U2FsdGVkX19pczQKWsMcjgrJt8f09dSN

本来还是不会做的,突然主办发了个hint说"鱼 is important"

为什么不写fish呢?因此尝试用fish当key,解TripleDes的时候成功解开

得到另一个压缩包的密码为b0Le4n$

里面一个txt和一个zip,txt最后写了年轻人,有时候眼见不一定为实!

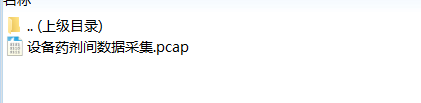

压缩包直接打开是这样的

因此去010看一下,发现源文件数据区的加密位为00,而目录区的加密位为09,因此改成00再打开即可恢复

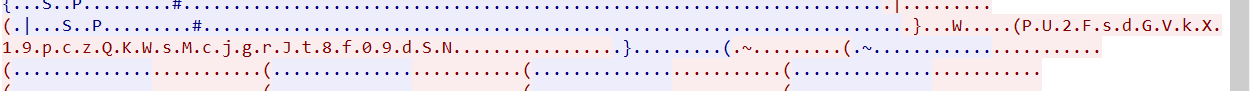

依旧是过滤s7comm,然后在查看流的时候发现了这个

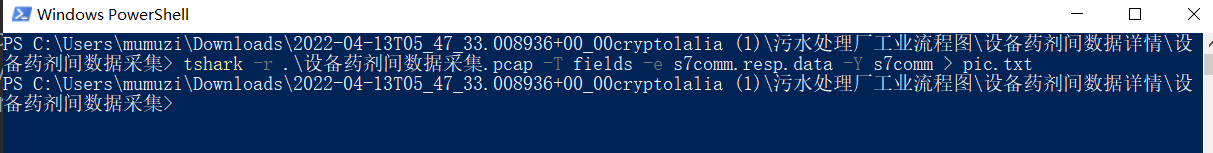

但直接原始数据导出,会混入垃圾数据,因此用tshark导出

tshark -r .\设备药剂间数据采集.pcap -T fields -e s7comm.resp.data -Y s7comm > pic.txt

找到这一坨,将其16进制写入文件

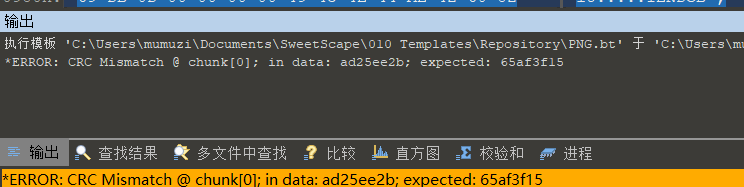

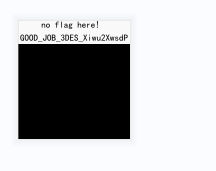

保存为png,解析发现chunk0出错

猜测高度被修改了,因此修改成更高的高度

得到flag

具体flag是什么忘掉了,不是flag{G00D_J0B_3DES_Xiwu2XwsdP}就是flag{GOOD_JOB_3DES_Xiwu2XwsdP}

Misc

玩坏的winxp

dg分析

首先是看桌面

1 2 3 4都没用,虽然1.png后面还有一句一句话木马但是与之无关

然后发现套了很多东西,最后是一个压缩包

解压之后又是一张图片,后面又有一个压缩包,最后得到一个要密码的压缩包

没有下载QQ,但是下载了火狐,因此将火狐的导出。这里火狐的考点通常有:保存的密码、cookies、backup、缓存、下载历史、网站ico、登录、表单数据、历史、收藏夹等。

这里戴围脖估计是QQ,但是没有直接指向QQ的,火狐也没保存密码,猜测是历史记录

首先用dg导出,我的是破解的,不知道非破解版能不能全部导出

用DB打开,找了一圈后发现:

qq是吧,打开看空间去了

得到解压密码xiaomin520。得到flag

flag{this_is_what_u_want8}

评价:不好说