题目附件:

链接:https://pan.baidu.com/s/1XlA0tSNwSFr7Lj7WTMT5cw

提取码:pteg

-----------------------------------------------------

其中部分压缩包有加密密码是赛事官方设置

《玩坏的winxp》: bvis823HNas20cFKAJS2KF1Axasv

《不要相信你所看到的》: surn528WBC86Fj3da9QRscGW256f

MISC

玩坏的winxp

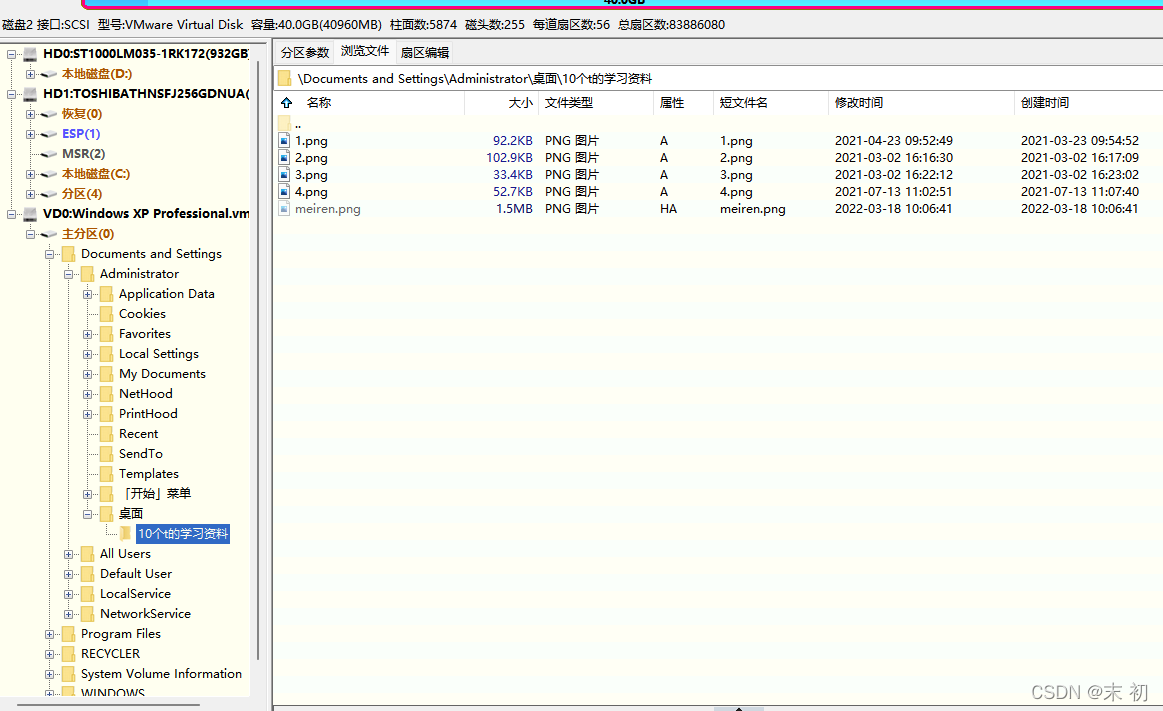

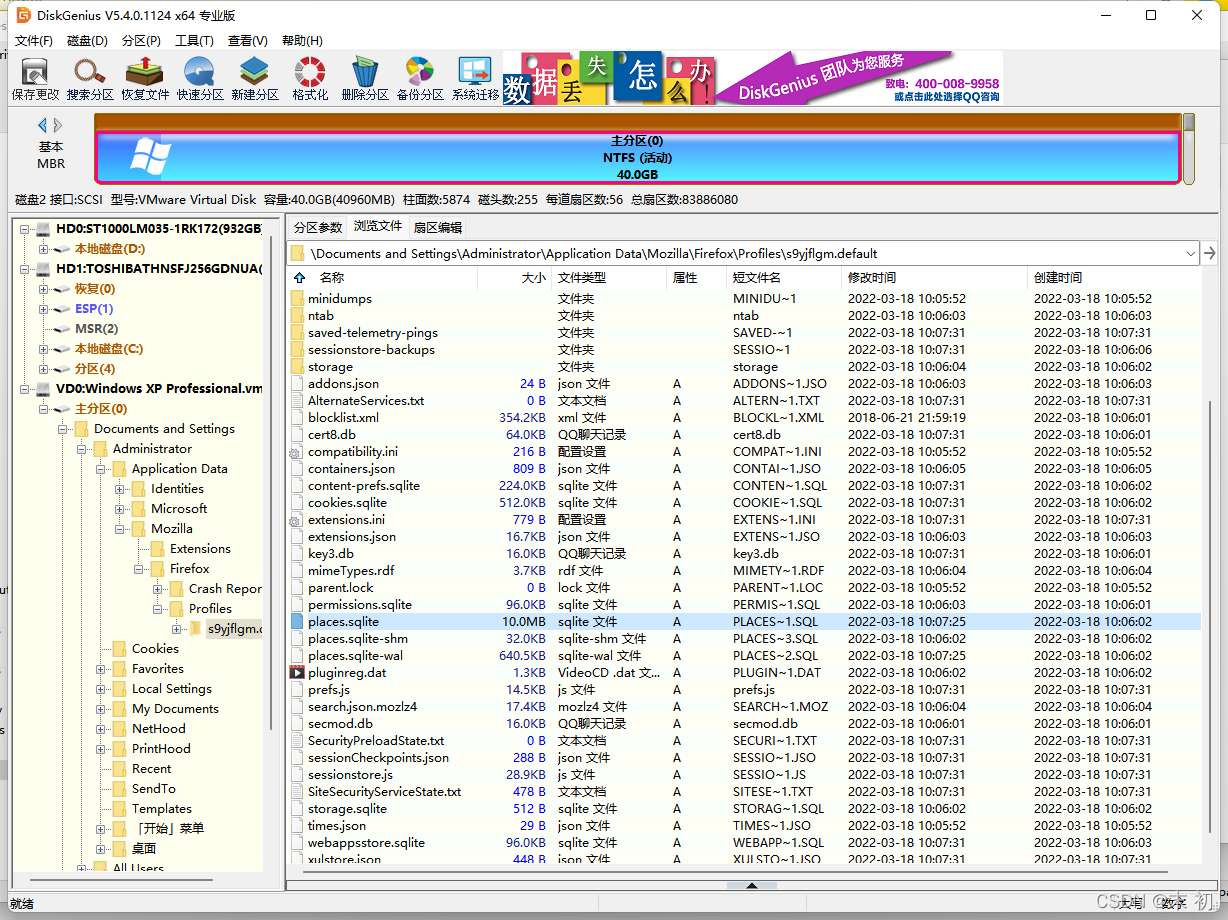

vmdk文件,用DiskGenius打开,找到Administrator用户的桌面的学习资料

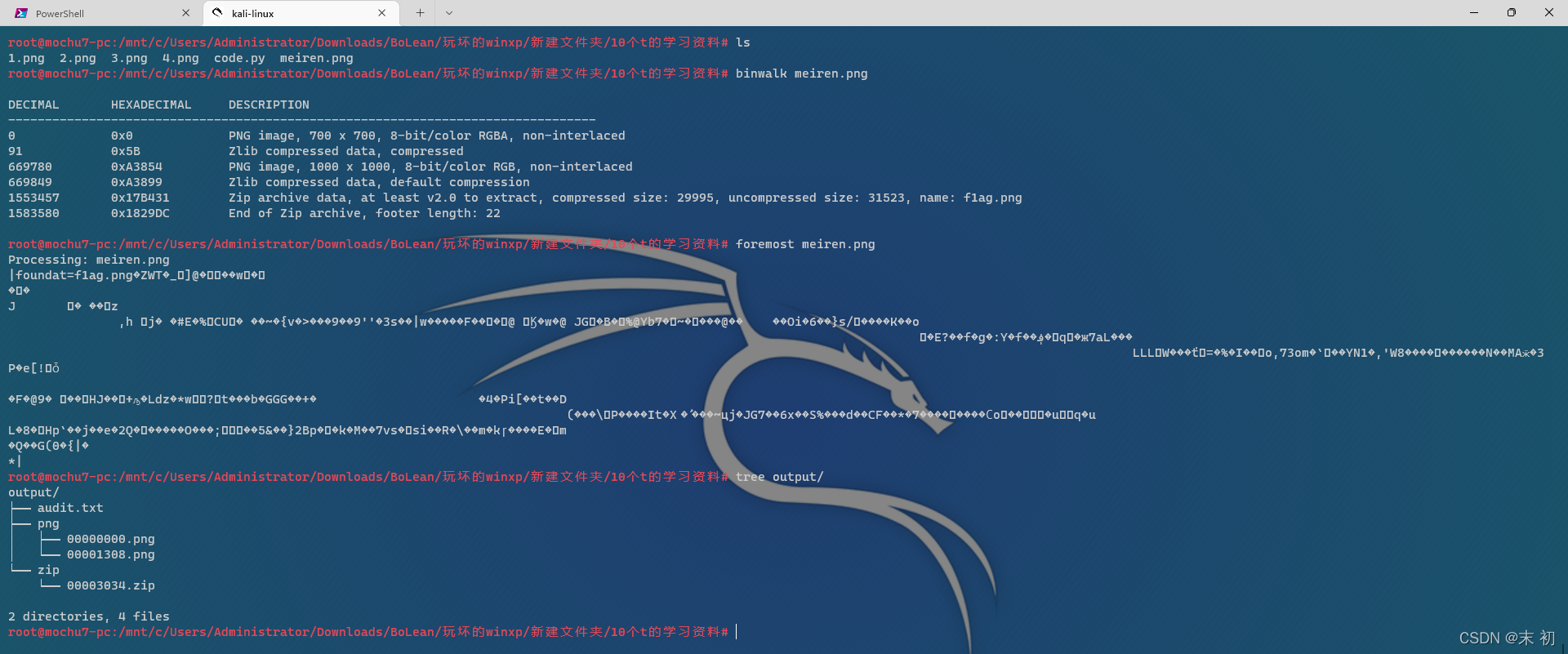

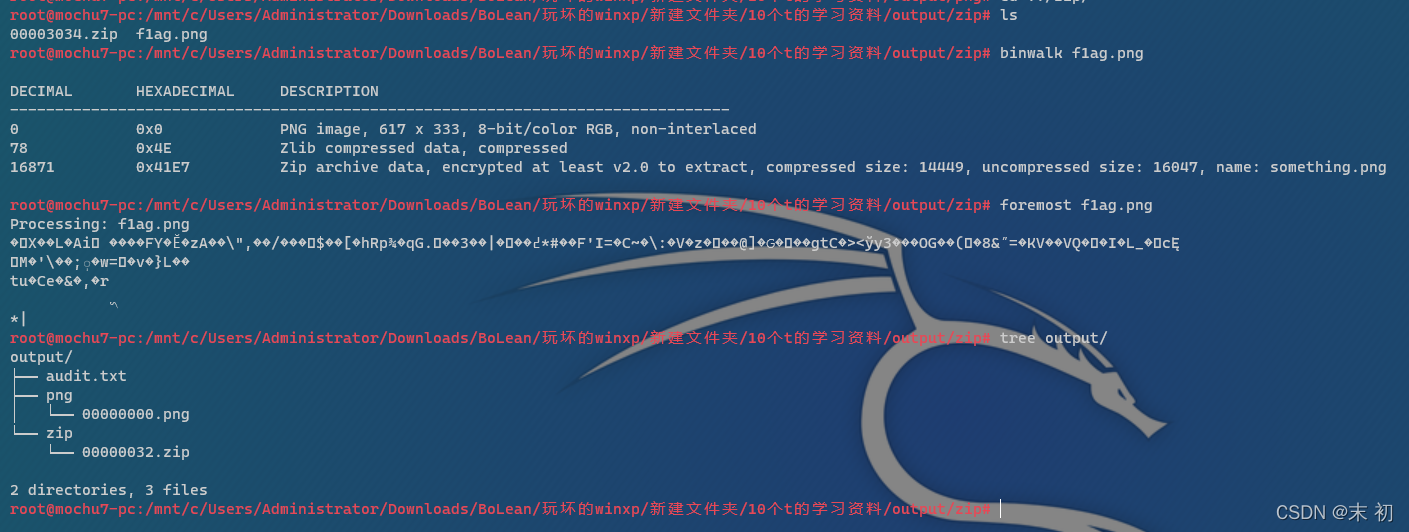

binwalk分析meiren.png,foremost分离

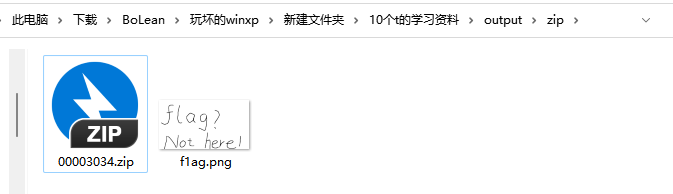

继续binwalk分析,foremost分离f1ag.png

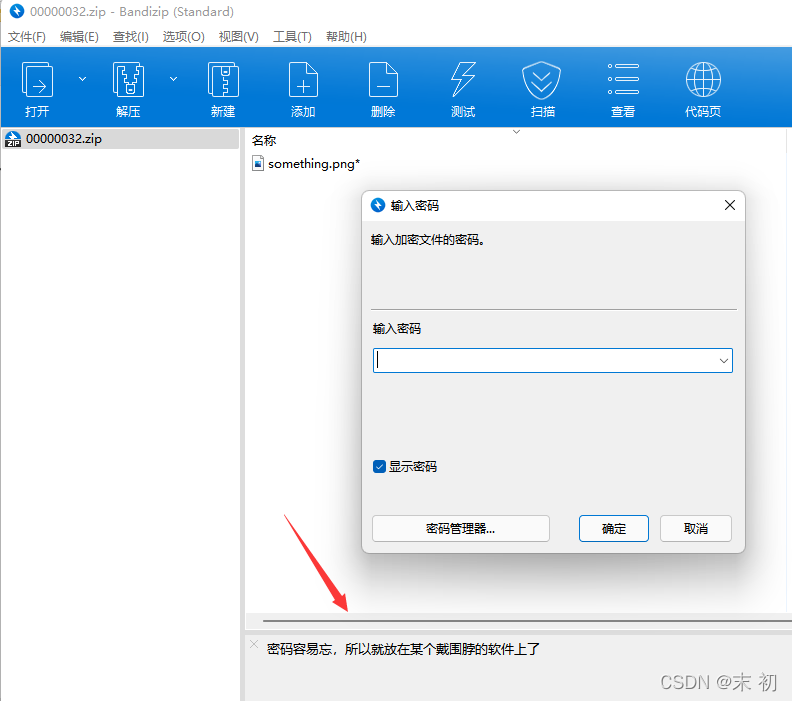

分离出来的压缩包需要密码

提示QQ有压缩包密码,但是在虚拟磁盘镜像中没有找到有安装过QQ这个软件,猜测可能在线登录过,所以就找唯一安装的浏览器Firefox的本地数据

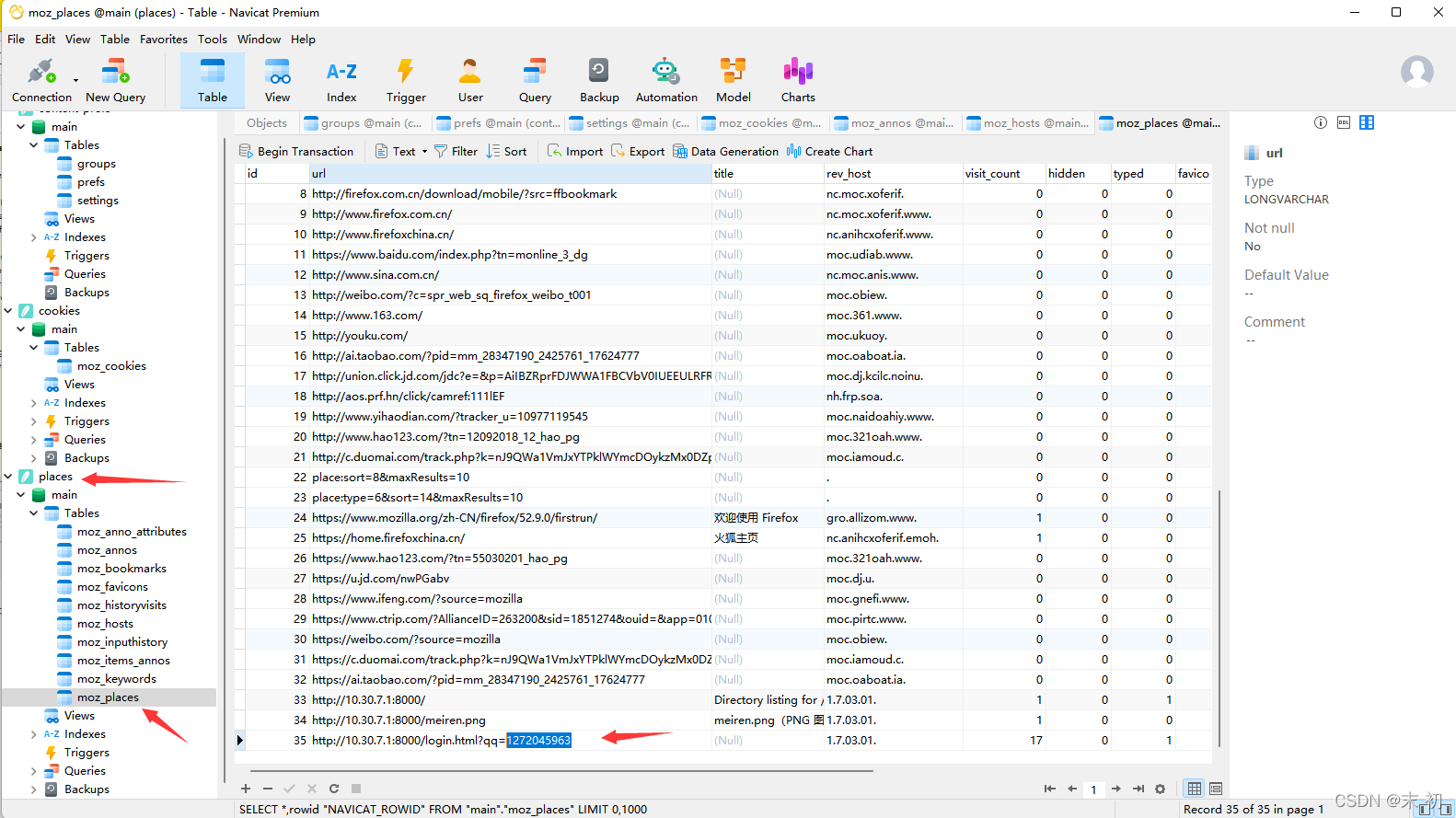

这里几个.db文件都不是.db文件,Navicat无法建立连接,几个.sqlite文件可以使用Navicat建立连接,找了好久最终在places.sqlite中找到qq账号

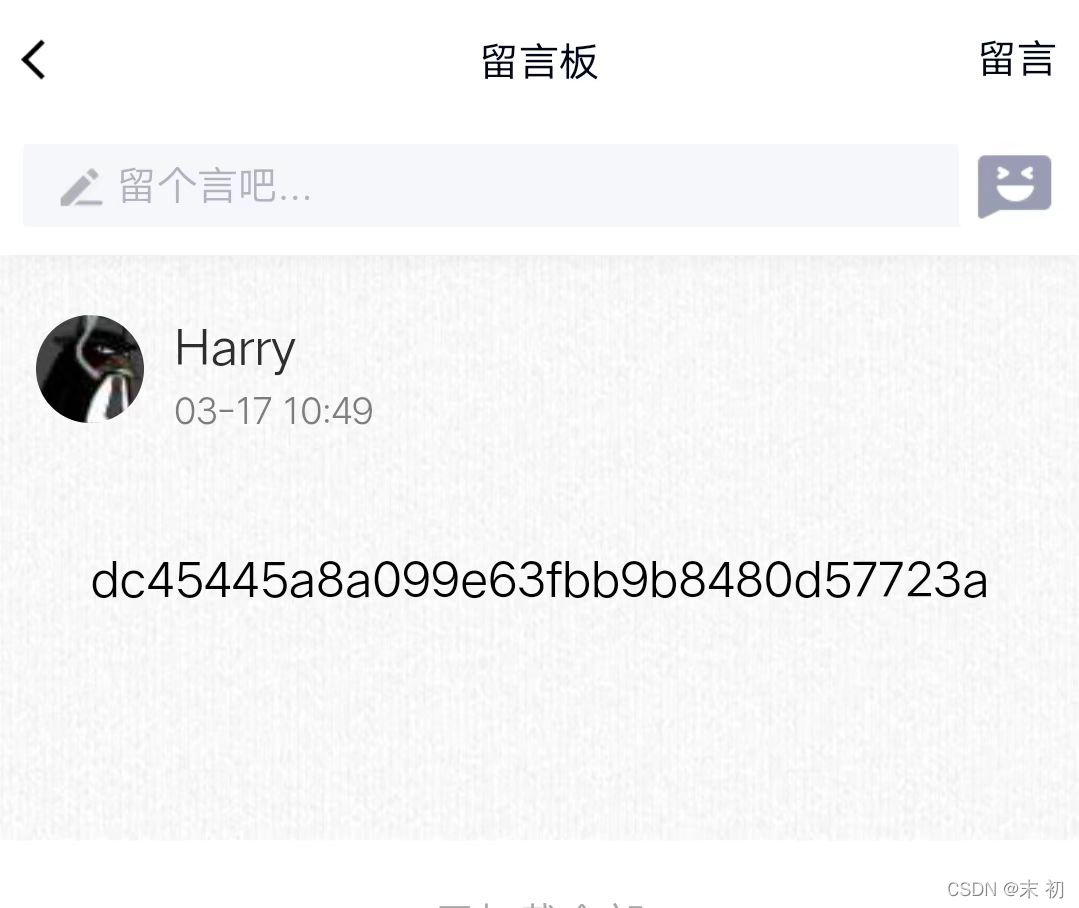

在开放的QQ空间中找到留言

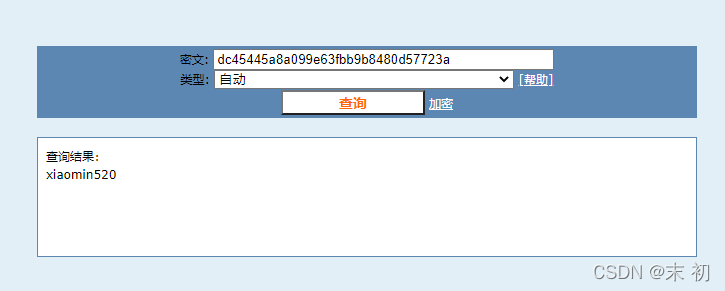

得到解压密码:xiaomin520

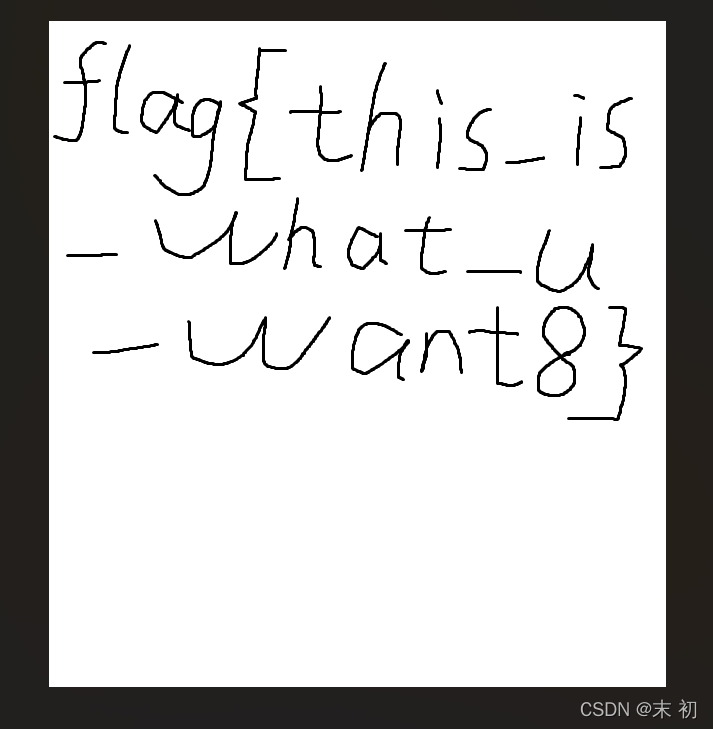

flag{this_is_what_u_want8}

ICS

easyiec

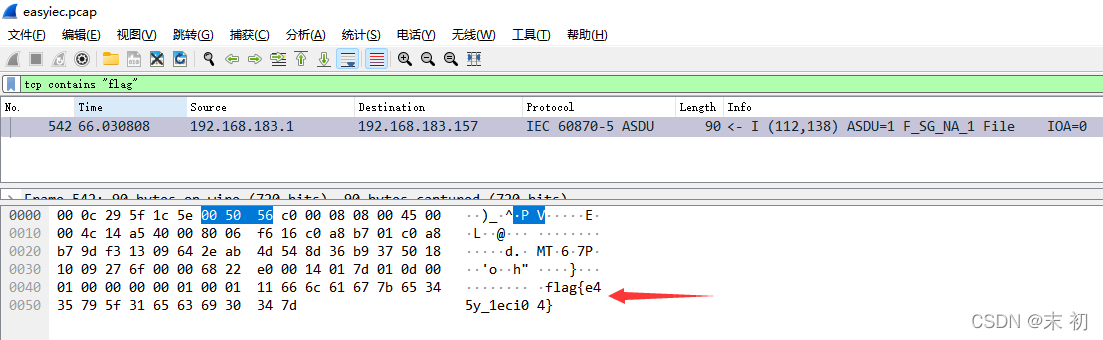

tcp contains "flag"

flag{e45y_1eci04}

xyp07

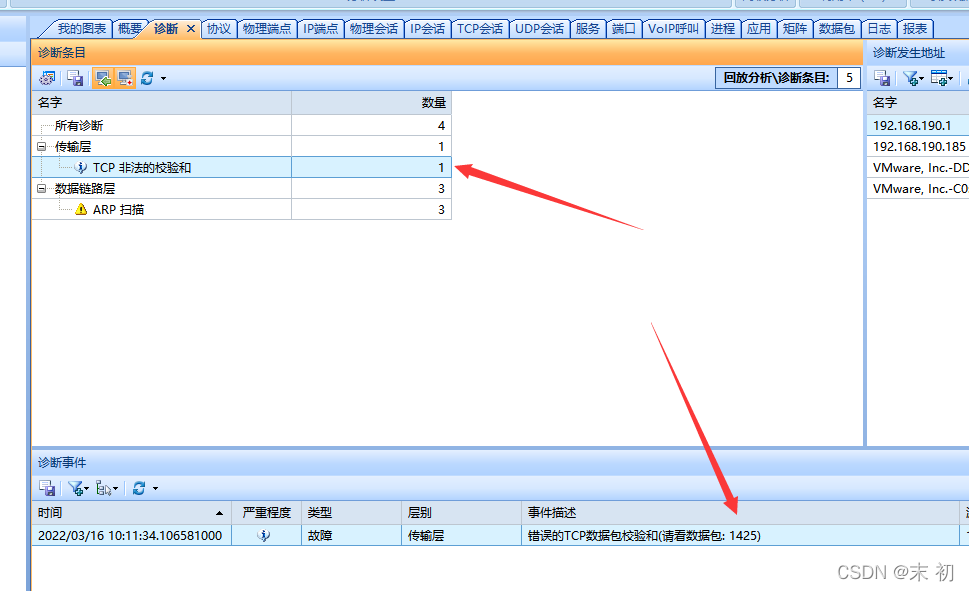

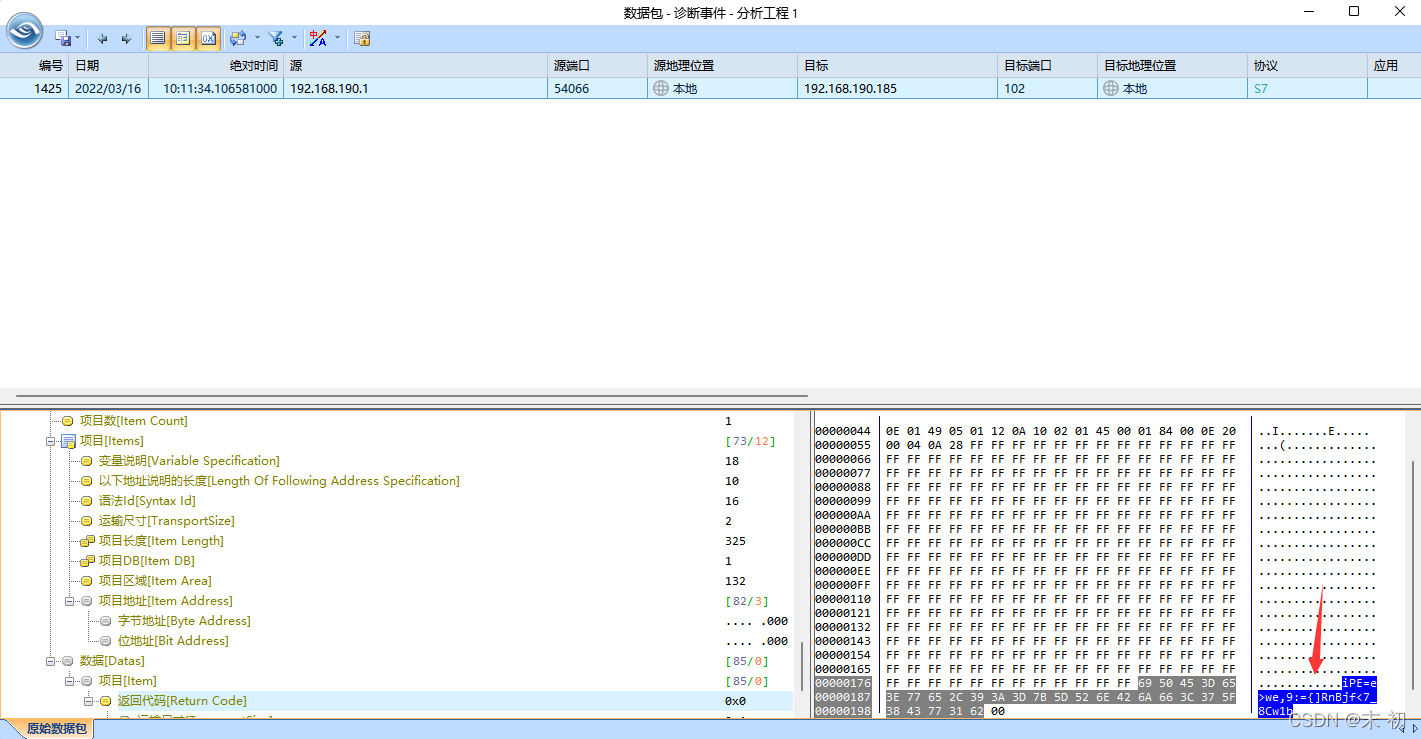

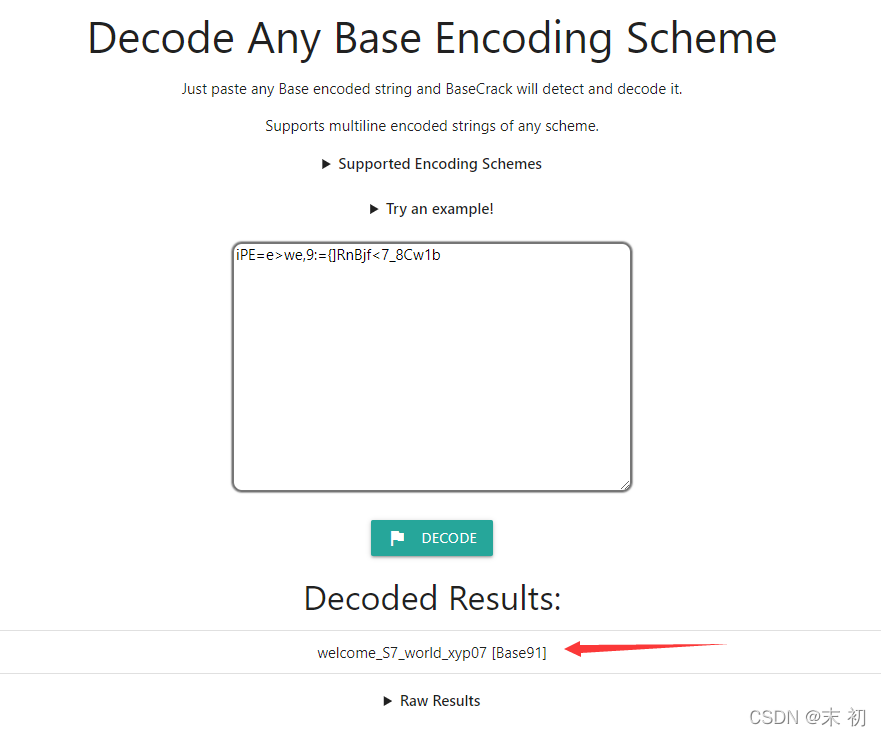

用科来网络分析系统打开

发现一个TCP非法校验,应该是修改了这里

flag{welcome_S7_world_xyp07}

carefulguy

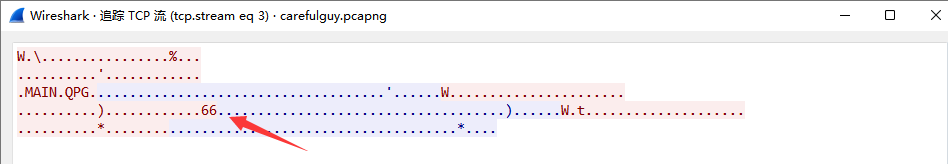

从tcp.stream eq 3开始往后有flag的十六进制

>>> from binascii import *

>>> flag='666c61677b7034757333313576337279316e7433726573746963397d'

>>> unhexlify(flag)

b'flag{p4us315v3ry1nt3restic9}'

喜欢移动的黑客

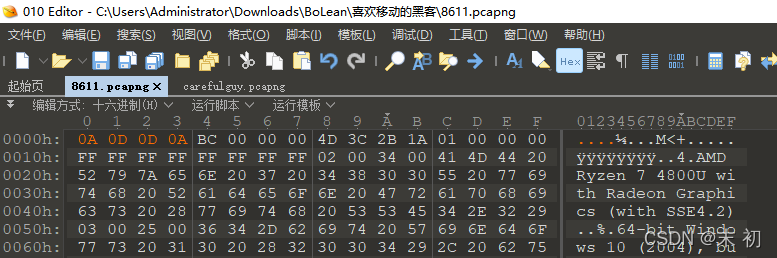

直接打开WireShark显示不是pcapng文件,修改文件头前四个字节

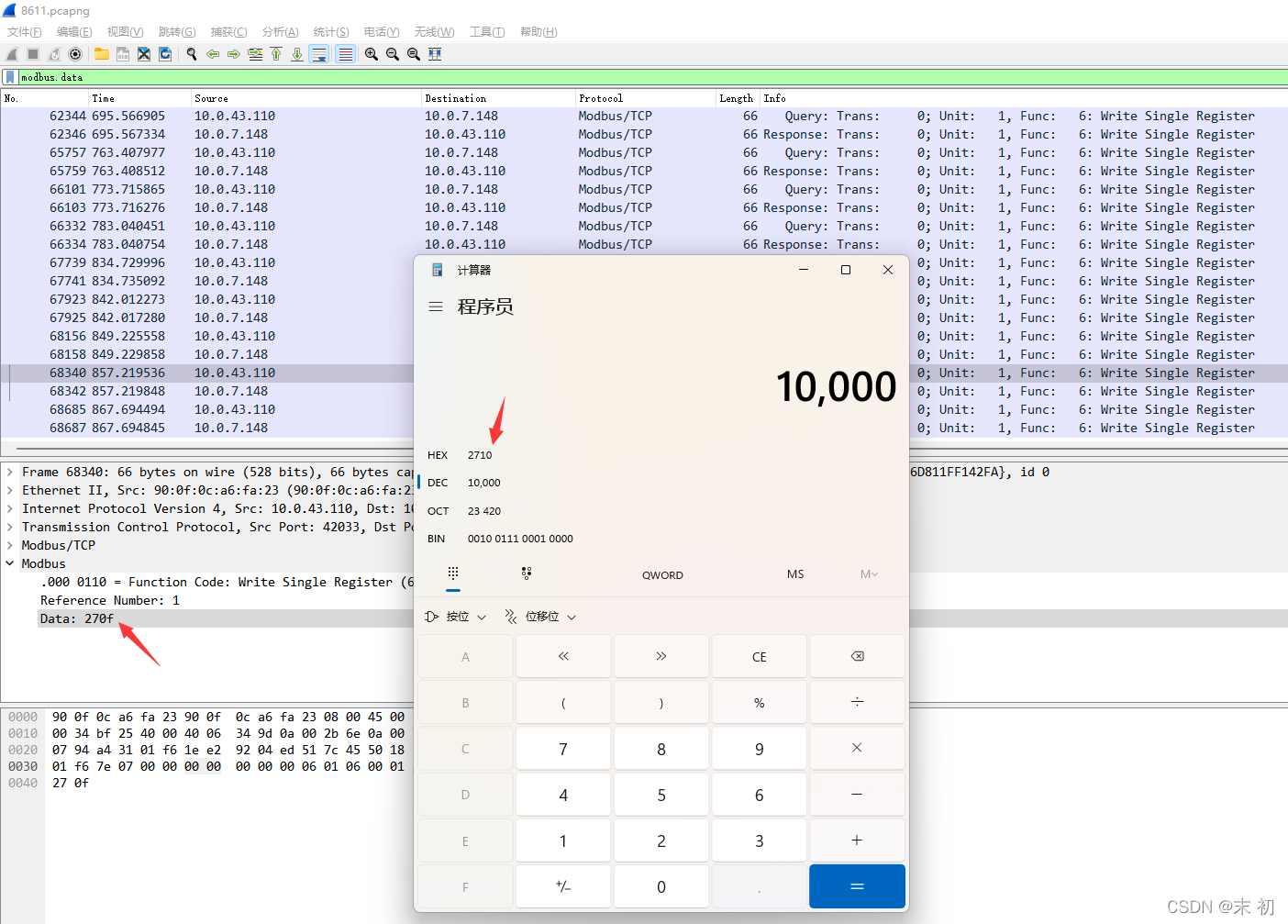

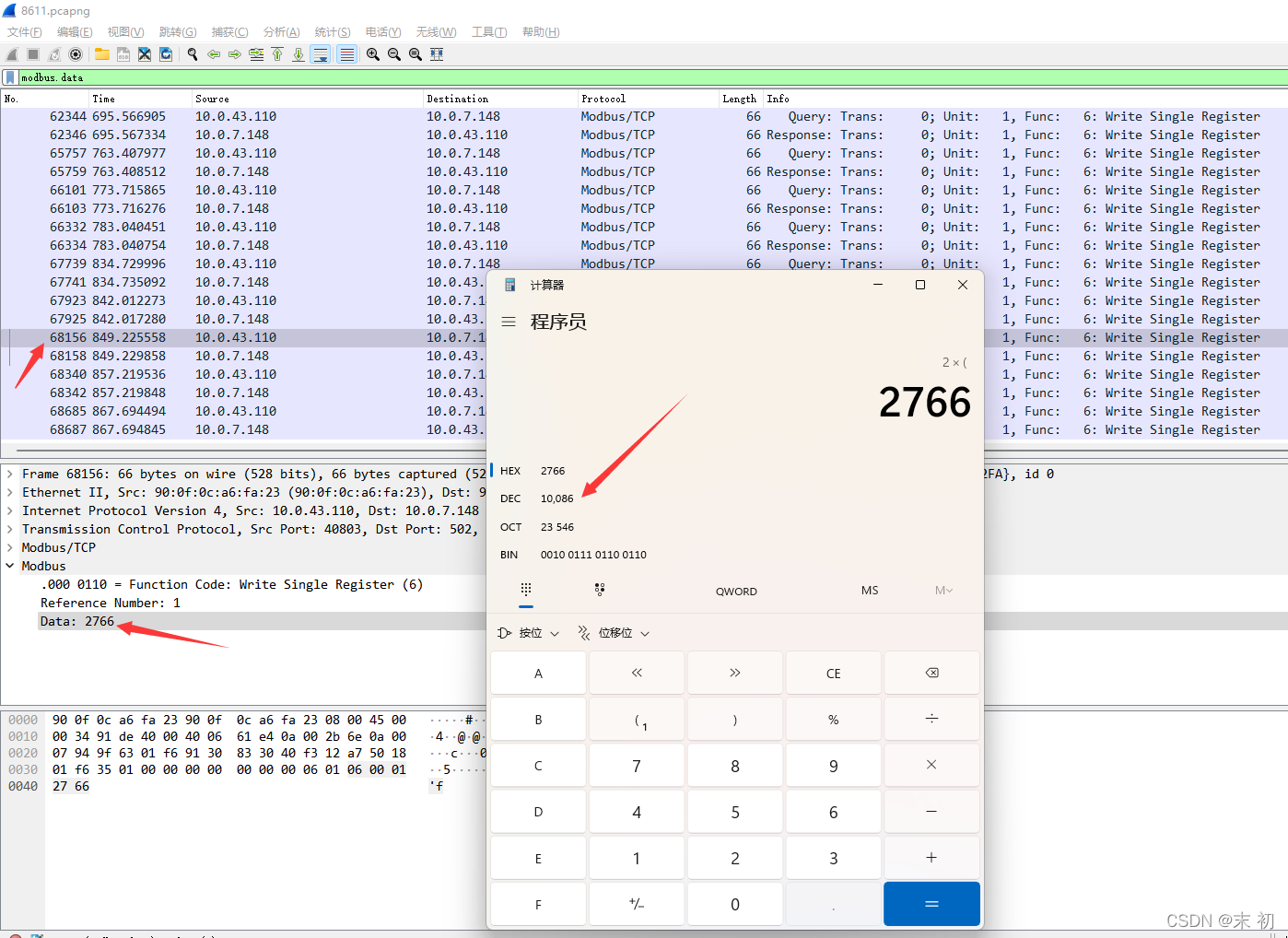

过滤器中输入modbus.data锁定转速数据的包

找到转速超过10000以上的数据包

data是十六进制,转化一下十进制

flag{1008668156}

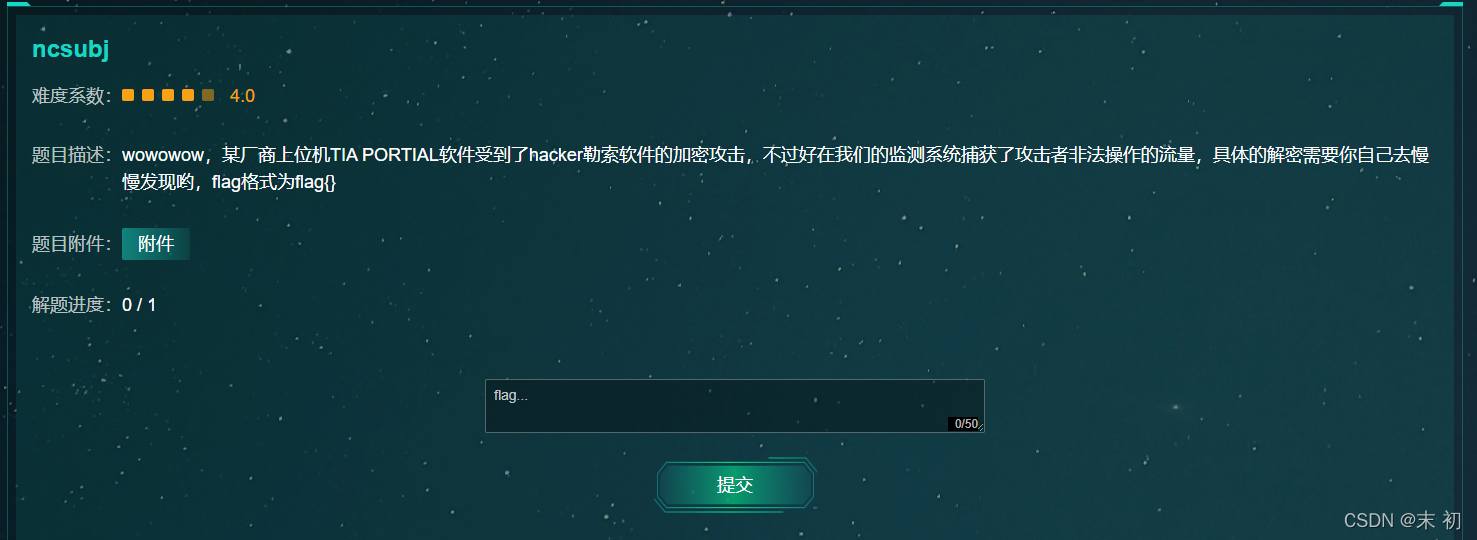

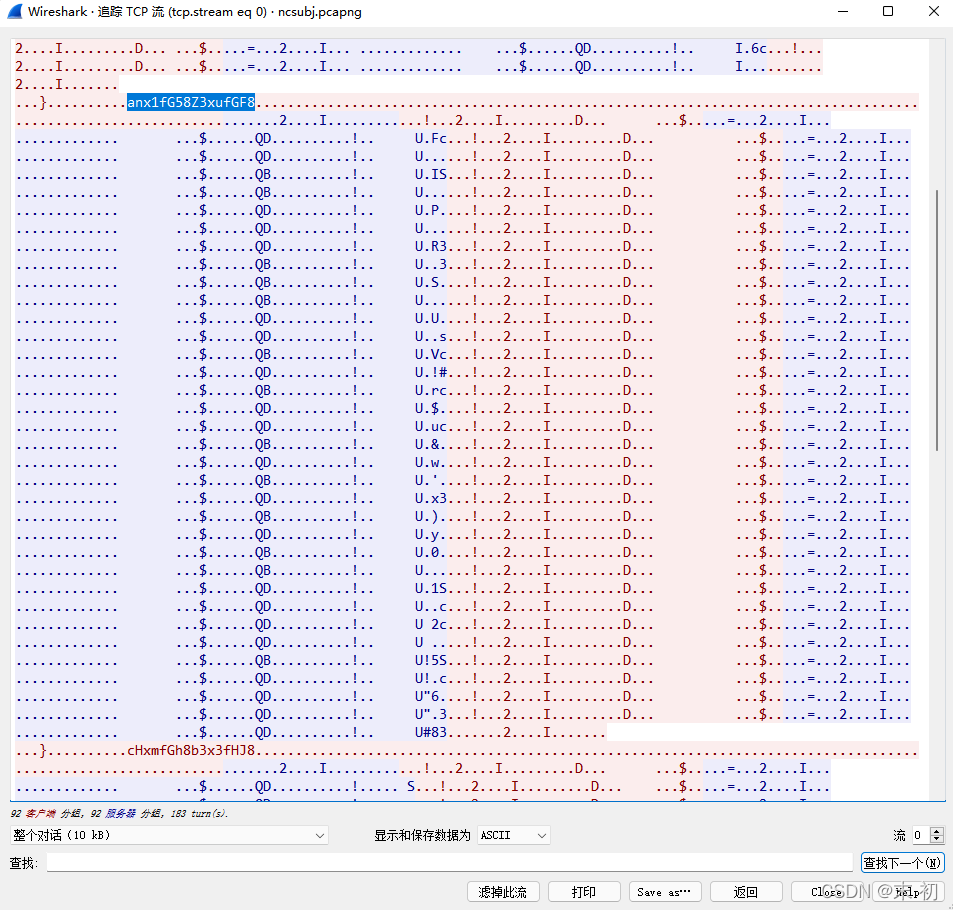

ncsubj

TCP追踪流,发现分成三段的base64

PS C:\Users\Administrator> php -r "var_dump(base64_decode('anx1fG58Z3xufGF8cHxmfGh8b3x3fHJ8cHxnfA=='));"

Command line code:1:

string(28) "j|u|n|g|n|a|p|f|h|o|w|r|p|g|"

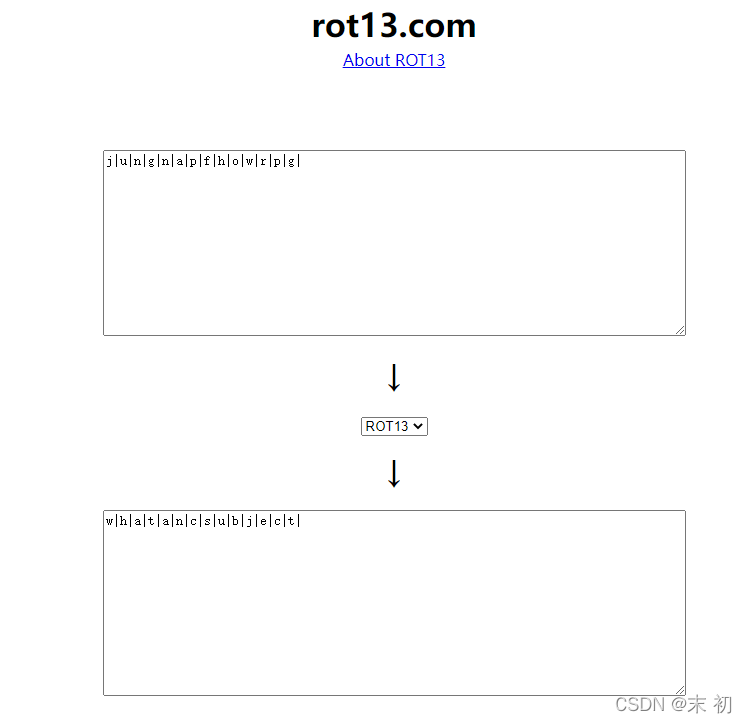

rot13

flag{whatancsubject}

LED_BOOM

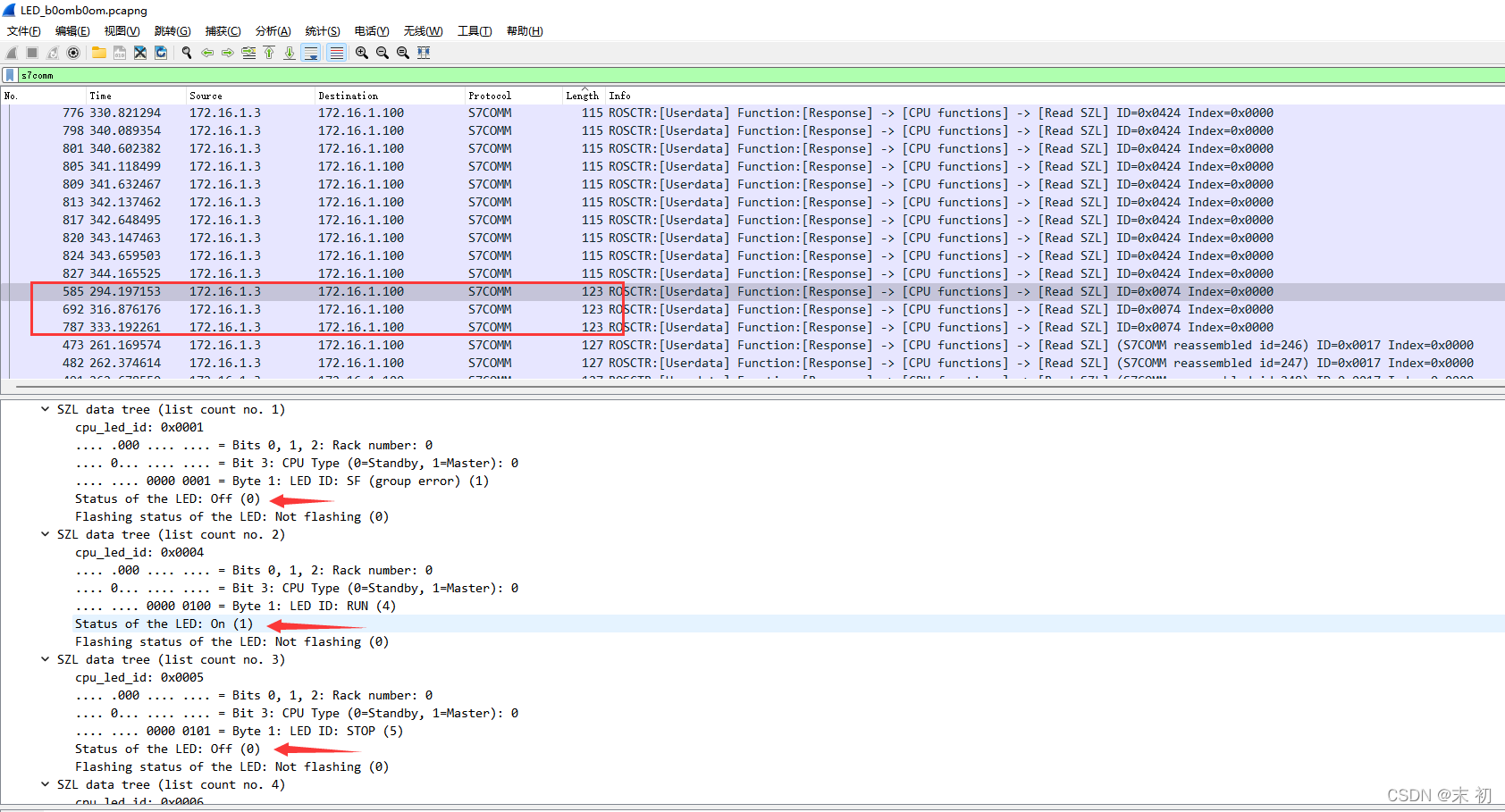

流量包过滤s7comm协议的包,按照提示寻找三个响应包,按长度排序很容易发现长度为123仅有的3个包,并且数据中有LED On或者LED Off

密文:U2FsdGVkX19cOOV8qLVgcso8U4fse+7LirQKiHFkn9HU9BuwFAivH1siJXg/Rk6z

密钥:585692787

AES解密:https://www.sojson.com/encrypt_aes.html

flag{tietie_tietie_tiet13}