Bugku-Misc-Writeup CTF小白 刷完为止

1.签到题

关注公众号即可获得flag

flag{BugKu-Sec-pwn!}

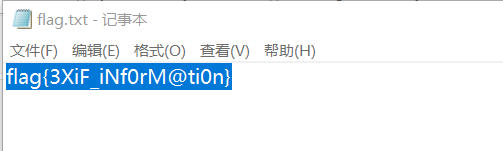

2.这是一张单纯的图片

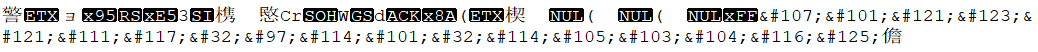

下载图片后直接用记事本打开

可以看到有一串编码 不知道是什么编码直接丢进解码器 得到flag

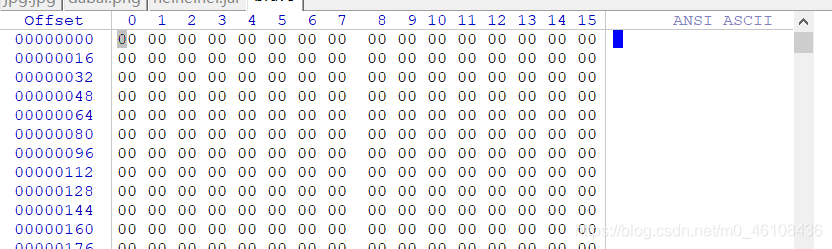

3.隐写

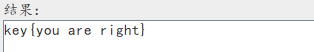

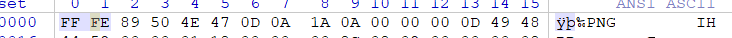

又是一张图片 这题百度了很久 找到一个比较细自己能理解的答案 用winhex打开图片

八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

四个字节00 00 00 0D 代表数据块的长度为13

四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

13位数据块(IHDR)

前四个字节代表该图片的宽 00 00 01 F4

后四个字节代表该图片的高 00 00 01 A4

把高度改成和宽度一样保存 这步我没整明白 get新技能

得到flag

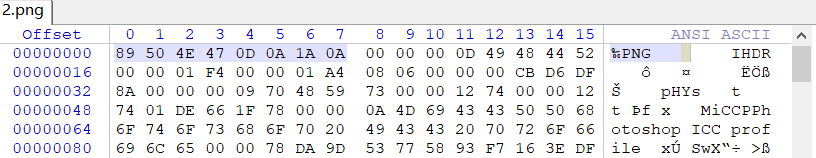

4.telnet

下载文件后得到一个pcap格式的文件 没见过- - 百度得知pcap是wireshark的用于网络分析一个程序创建的数据文件 也就是一个流量包文件 那我们就放到wireshark走一遍

因为提示的是telnet 所以使用规则过滤显示telnet的包,然后右键追踪tcp流 得到flag

得到flag

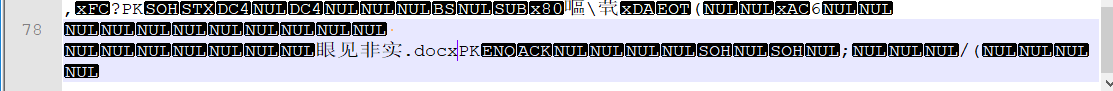

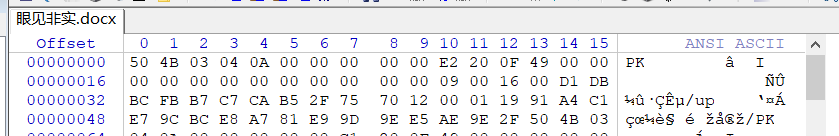

5.眼见非实(ISCCCTF)

用记事本打开后发现底部有个不对劲的东西

我们加个后缀名.zip试试 发现一个如上的文件 但还是打不开 用winhex打开试试

查阅文件了解了一下 发现50 4B 03 04其实是压缩文件的头 改后缀名.zip 打开

最后在word->document.xml中得到flag

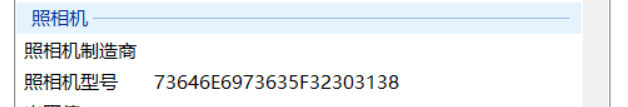

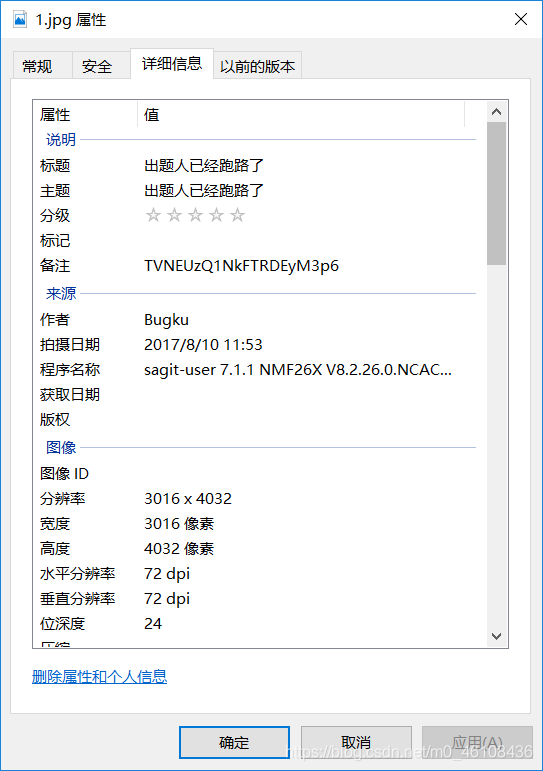

6.啊哒

下载后看到是一张表情包 我们先右键看看图片信息 文件大的有点不正常

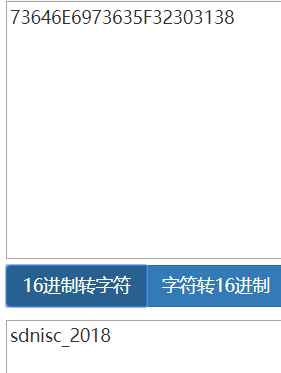

这里我们看到照相机型号有一串十六进制 先放着

改后缀名为rar打开发现有一个flag.txt文件加密了

改后缀名为rar打开发现有一个flag.txt文件加密了

将上面得到的数字进行解密

密码正确 得到flag

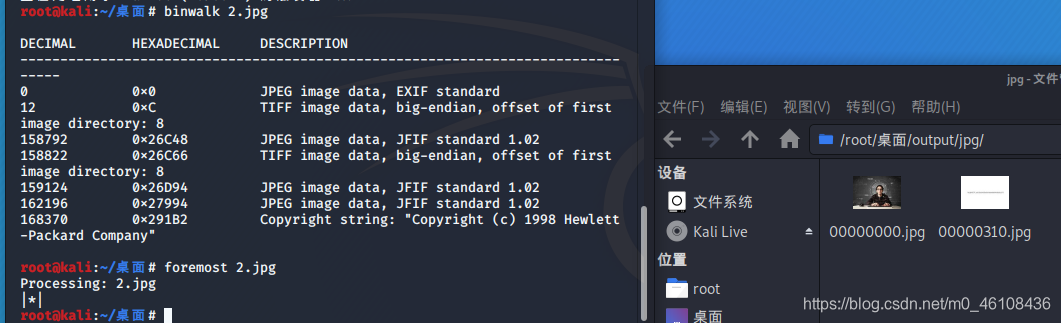

7.又一张图片,还单纯吗

查看图片信息 和上一题图片差不多大 没获得有效信息 改后缀名 无果

丢进kali用binwalk试试

用binwalk命令 可以看到里面有两张图片

使用foremost命令分离 打开桌面上output文件夹在图片中得到flag

附一个binwalk使用方法 https://www.cnblogs.com/xishaonian/p/7633038.html

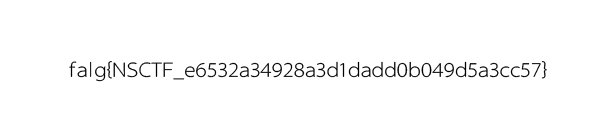

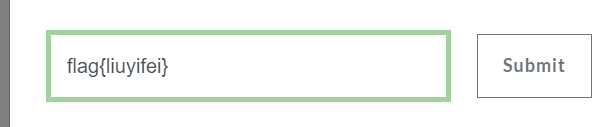

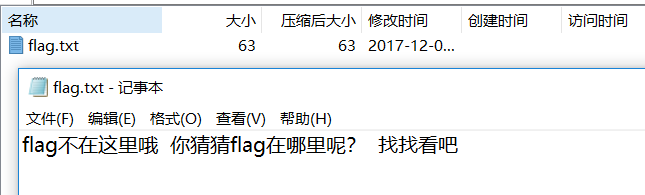

8.猜

无脑题目 百度识图后得到刘亦菲名字全拼

9.宽带信息泄露

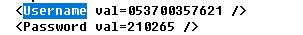

下载得到一个bin文件 用记事本打开会乱码 那么就用专业工具RouterPassView打开 题目提示宽带用户名 那我们搜一下username关键字 果然 得到flag

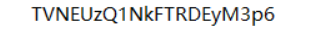

10.隐写2

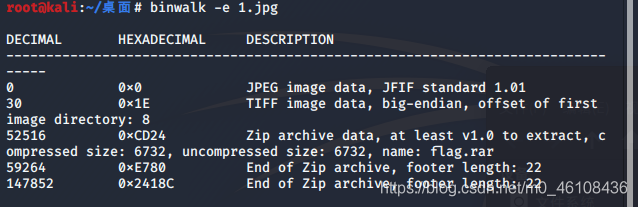

又是一张表情包 很有意思 老样子 查看图片信息 无果 用winhex打开 最后发现一个flag.rar 那我们还是丢进binwalk

分离后得到一张图片 提示我们密码是三位数 以及一个加密的rar包

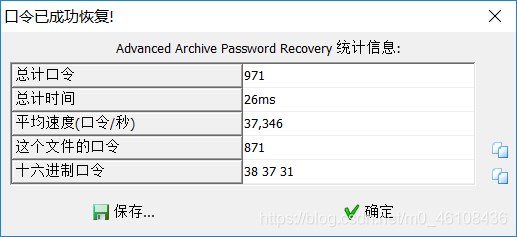

直接使用ARCHPR暴力破解得到密码871

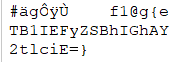

卧槽又得到一张图片3.jpg 老样子丢进winhex 拉到最后发现base64加密的flag

解密得到f1@g{y0u Are a h@cker!}

没仔细看的时候把1打成了l一直通不过 东问西文发现是自己打错了 还是要细心啊

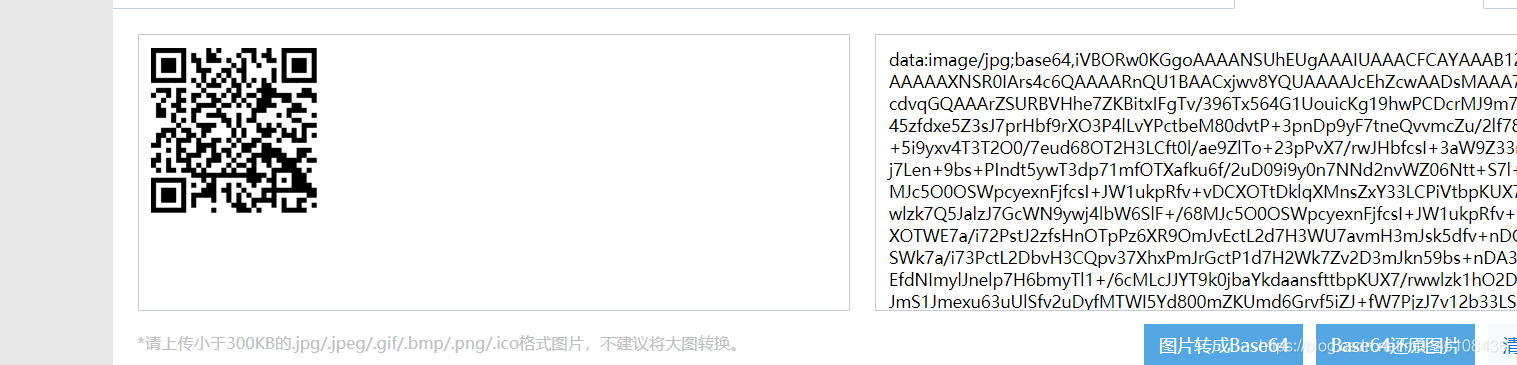

11.多种方法解决

得到一个exe直接丢进winhex 得到一串base64 用工具转成图片

利用QRCode工具得到flag

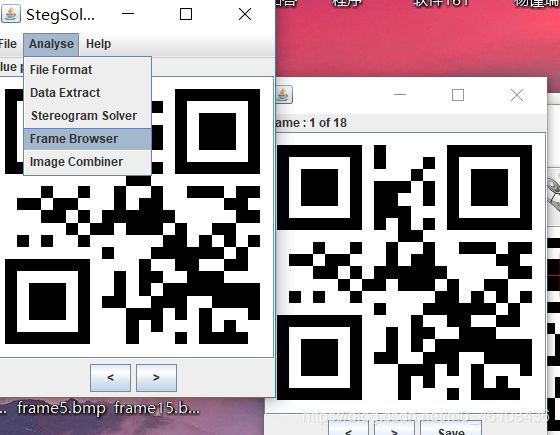

12.闪的好快

可以看到一张如题所述闪的很快的gif图

这里肯定是采用Stegsolve神器 一帧帧分析

一共18帧 一帧帧解码

得到结果是SYC{F1aSh-so-f4sT}但是不正确

查了一下把-替换成_即可

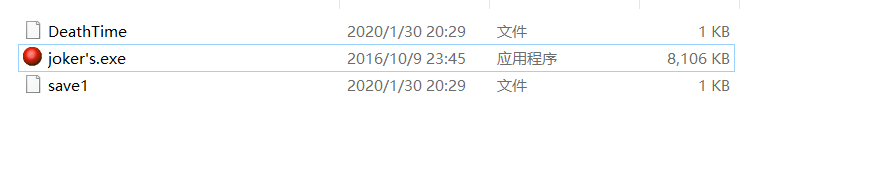

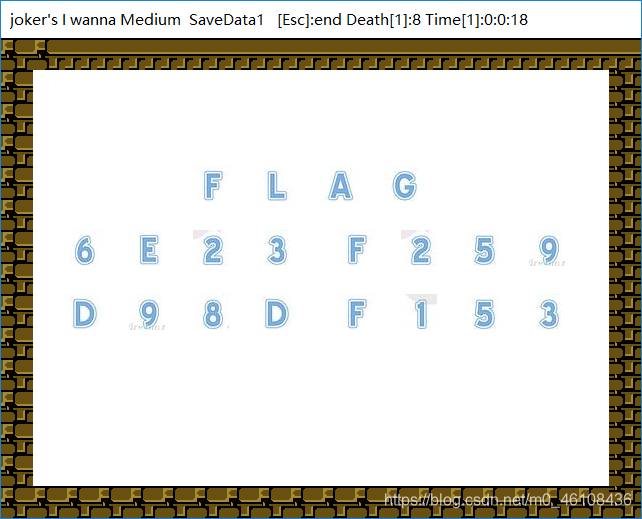

13.come_game

本题是一个游戏

一开始在这界面摸了好久- - 后来发现按shift可以进入 玩了一把之后发现文件夹里多出一个文件

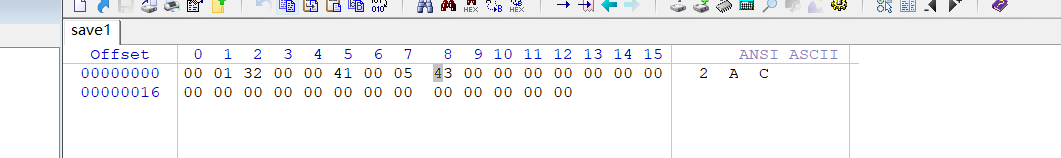

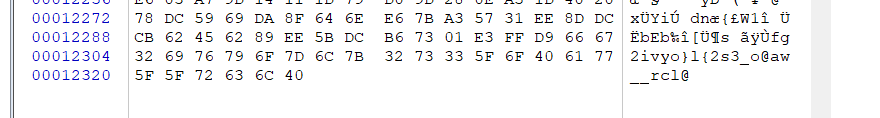

直接用winhex打开

发现把2改成5再进入游戏读取存档就好了

结果提交一直通不过 查了一下吧flag换成SYC就好了

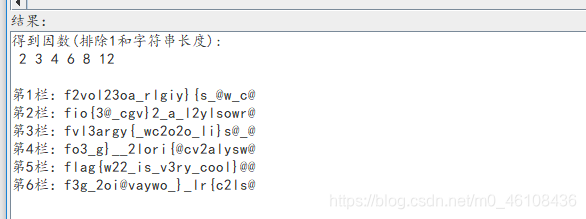

14.白哥的鸽子

下载后改后缀名为jpg试试 结果真是只鸽子

丢进winhex看一看

fgl这些敏感字符都有 根据经验是栅栏密码没错了

解密解一下就出来了 flag{w22_is_v3ry_cool}

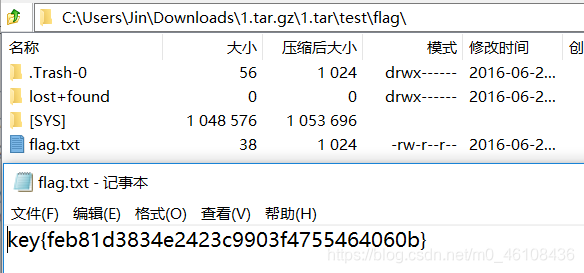

15.linux

这题下过来的文件是.tar.gz 本以为需要用linux命令进行解压 结果直接打开了

16.隐写3

题目明确说了隐写 打开发现是只有头的大白 高度有点不对劲 丢进winhex改一下

前面是文件头,固定的。从第二行开始,前四位是宽,后四位是高。吧00改成F0即可获得flag

前面是文件头,固定的。从第二行开始,前四位是宽,后四位是高。吧00改成F0即可获得flag

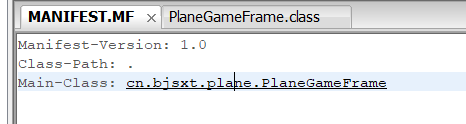

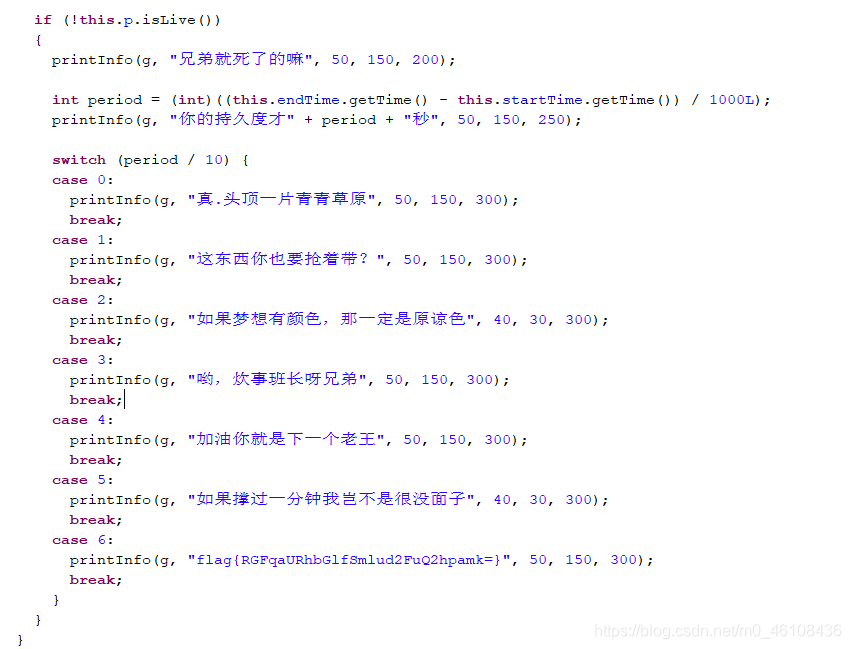

17.做个游戏(08067CTF)

又是一个游戏 不得不说各位师傅真的鬼才

没遇到过jar包的misc 看了一下别人的wp发现要用gui反编译一下 ps:现在才知道jar包原来可以反编译- -

这里方便大家直接提供工具

打开之后直接到Main类中找

base64解密后得到flag get新技能

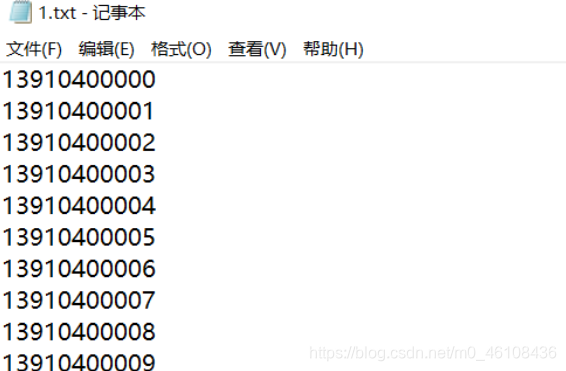

18.想蹭网先解开密码

.cap的文件 没见过- - 又要看看别人的wp先了 得知需要用ewsa工具

附工具

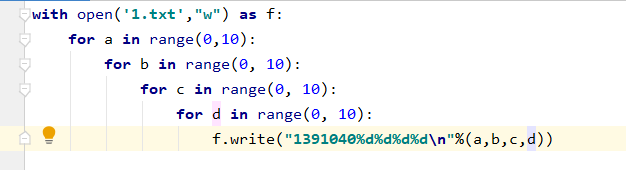

手机号肯定为11位已经给出7位 所以还差四位 用python写个脚本跑一个字典出来

跑包的速度有点慢 应该是软件下的不对- -不过出来了就好

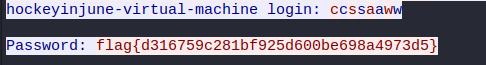

19.linux2

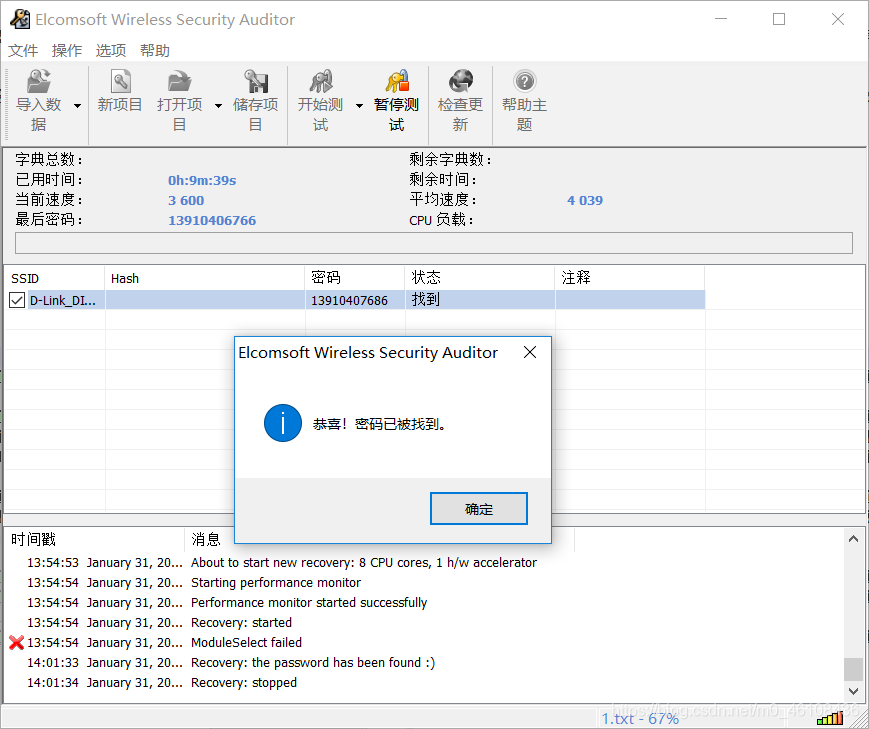

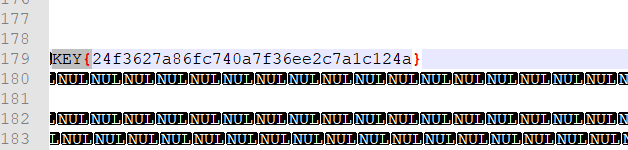

一个没有后缀名的文件 用winhex打开居然全是0

用notepad打开搜flag无果 题目给出key的提示搜key试试 居然真的有- - 我记得第一次在杭电的比赛也是莫名其妙就搜出来了

20.账号被盗了

这题我估计是挂了

21.细心的大象

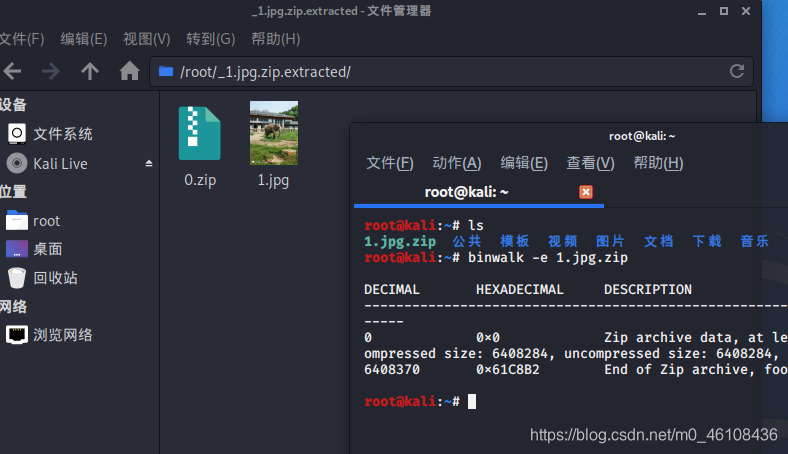

发现无法解压并且文件大的异常 打开kali丢进binwalk试试

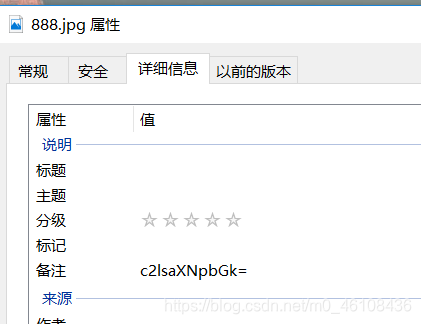

得到一个压缩包 里面是一个大象的图片 估计就是从这里突破了 右键看看有没有提示

解密先留着 后面应该会用到

图片依旧很大 再次分离一下 得到一个加密的压缩包 里面是张图片

把前面的base64解密后输入 果然对了 怪不得我字典爆破那么久都没结果- -后来看了别人的wp发现一般需要爆破的都会给你提示的

将得到的图片丢进winhex改高度 得到flag!

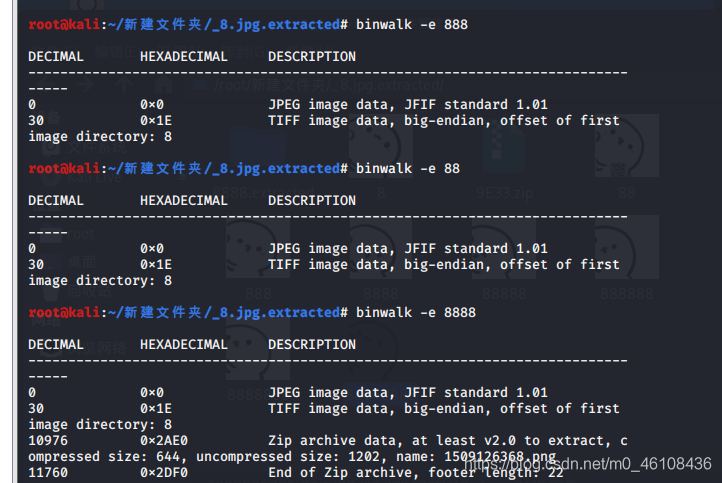

22.爆照(08067CTF)

得到一张穹妹的图片 右键无果 丢进binwalk分析一下

得到8张图片 第二张是带二维码的 扫了一下结果是bilibili 提交了一下发现不对- -

对每张图片都分析了一下 发现88 888 8888这三张里面是有东西的

88已经用过了 对888进行分离无果 对8888进行分离得到一个二维码 扫出来后得到panama 对888图片右键查看发现base64 解密得到silisili

所以按照顺序应该是flag{bilibilisilisilipanama} 结果错了 发现有提示 改成flag{bilibili_silisili_panama}就好了

23.猫片(安恒)

看到题目我就感觉我做不了

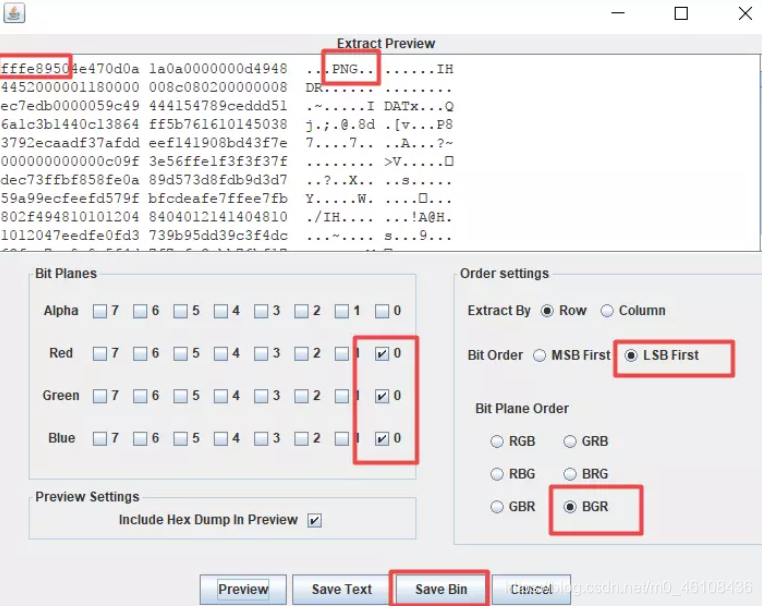

提示给的 LSB BGR NTFS 只知道NTFS是和硬盘有关

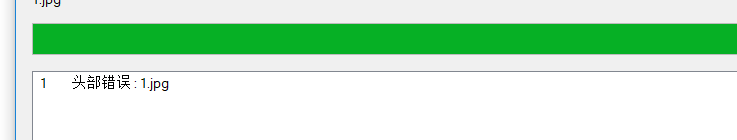

得到一个无后缀的文件 直接丢进winhex 发现头是png 改后缀名

得到猫片- -右键无果 丢binwalk无果 回去看了看提示发现之前好像看过一个叫LSB隐写的东西 故去百度了一下用神器StegSolve分析了一波无果- -看大神的wp去了

像这样选中后单击Preview保存为1.jpg

结果发现打不开 用winhex打开后更改头部 删掉前两位即可

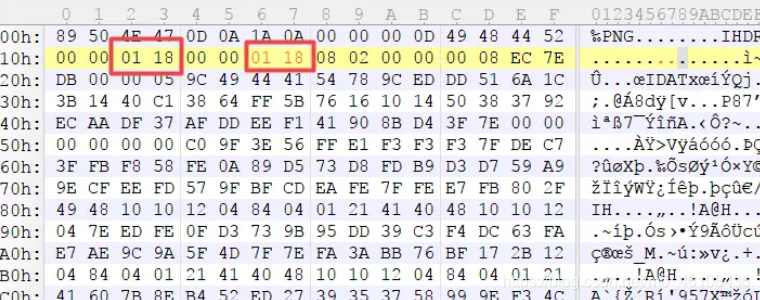

得到半张二维码 于是就要接着去改图片的高宽,我打开图片的属性可以发现高度为140像素,需要改为280,而winhex里面都是以16进制的方式来显示的,所以应该是找到8C(140)把它改成118(280)

得到完整的二维码后扫出来结果是个百度云地址 结果- -

最后还是靠着大佬的wp