目录

前言

前段时间在机缘巧合下参加了这次的比赛,距离比赛结束也有一星期的时间,现在把部分题解给大家说一下

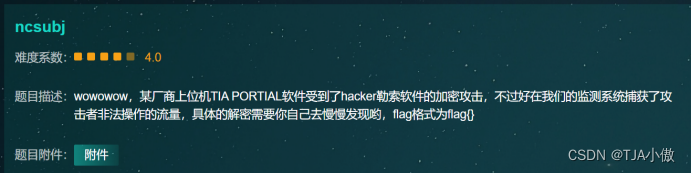

一、ICS1-ncsubj

1、首先先打开数据包进行查看,并追踪一下tcp流看看有没有什么收获信息

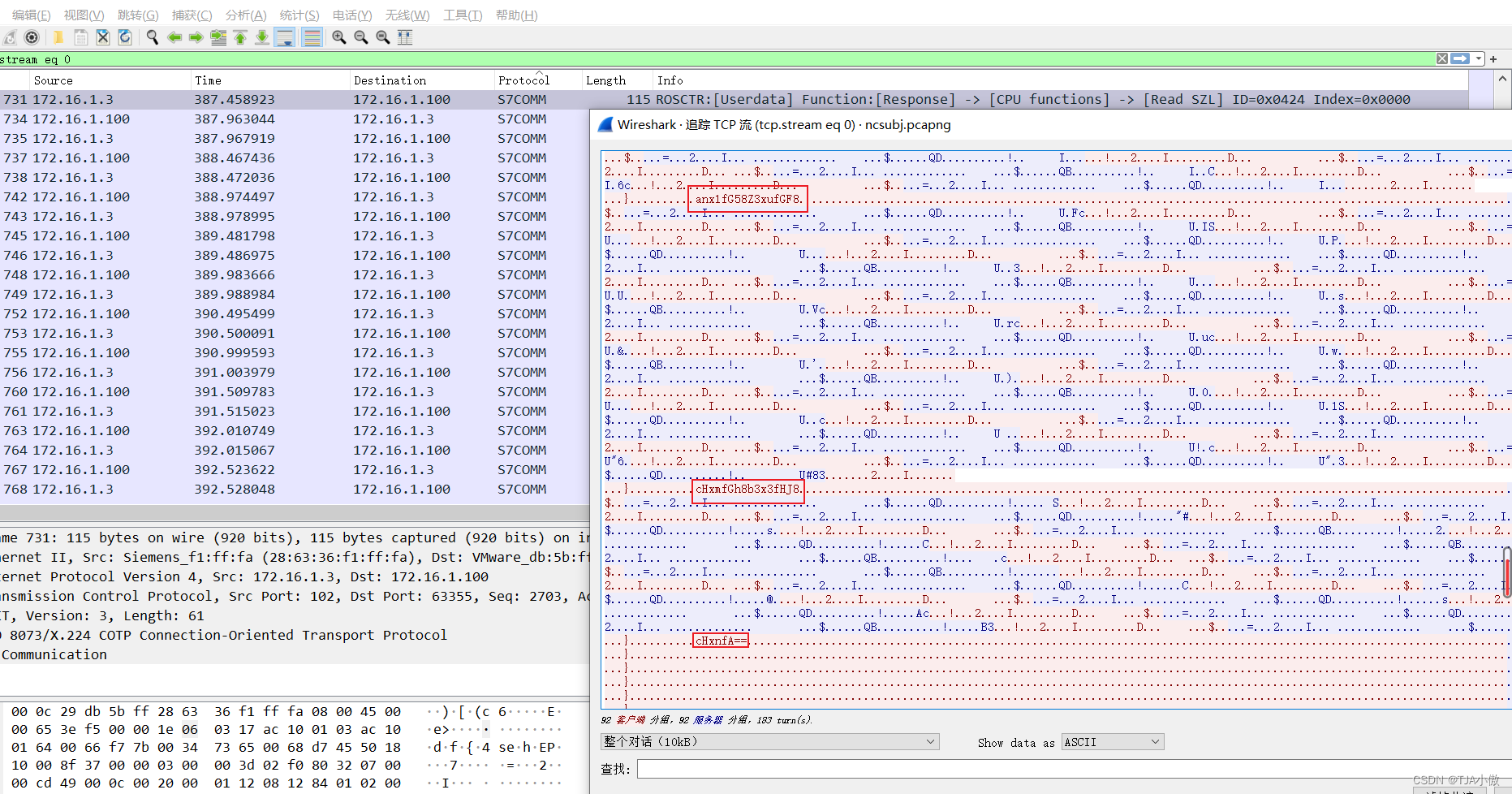

2、在上图可以看到,有3段被分开的base64编码,那就直接合起来解密

anx1fG58Z3xufGF8cHxmfGh8b3x3fHJ8cHxnfA==

j|u|n|g|n|a|p|f|h|o|w|r|p|g|

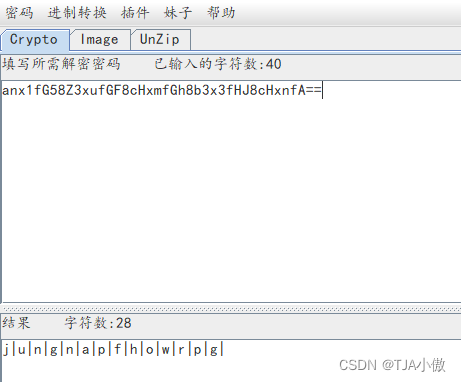

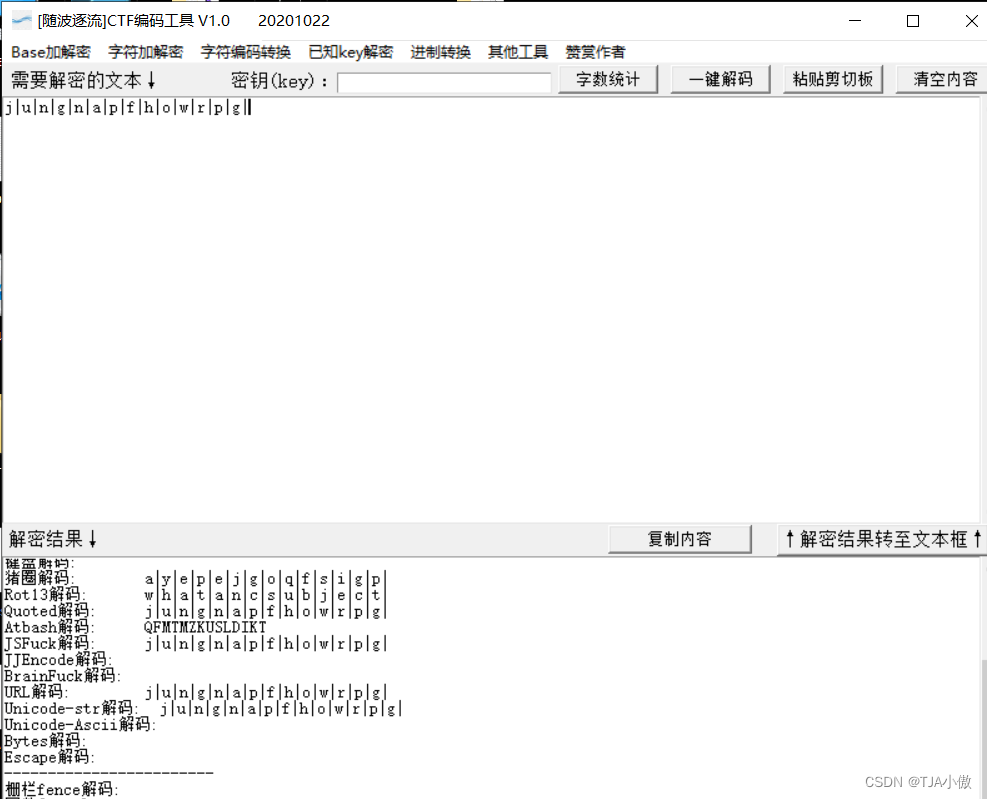

3、发现上面还是有加密,同事大神说这个其实随波逐流解码,那就直接利用软件解密看看

然后进行尝试,最后发现flag为

flag{whatancsubject}

二、ICS2-carefulguy

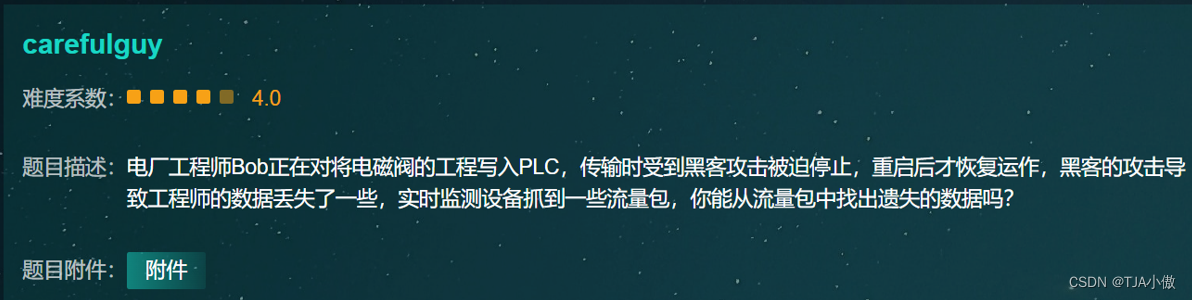

1、打开流分包进行分析

直接看下tcp流里面的内容

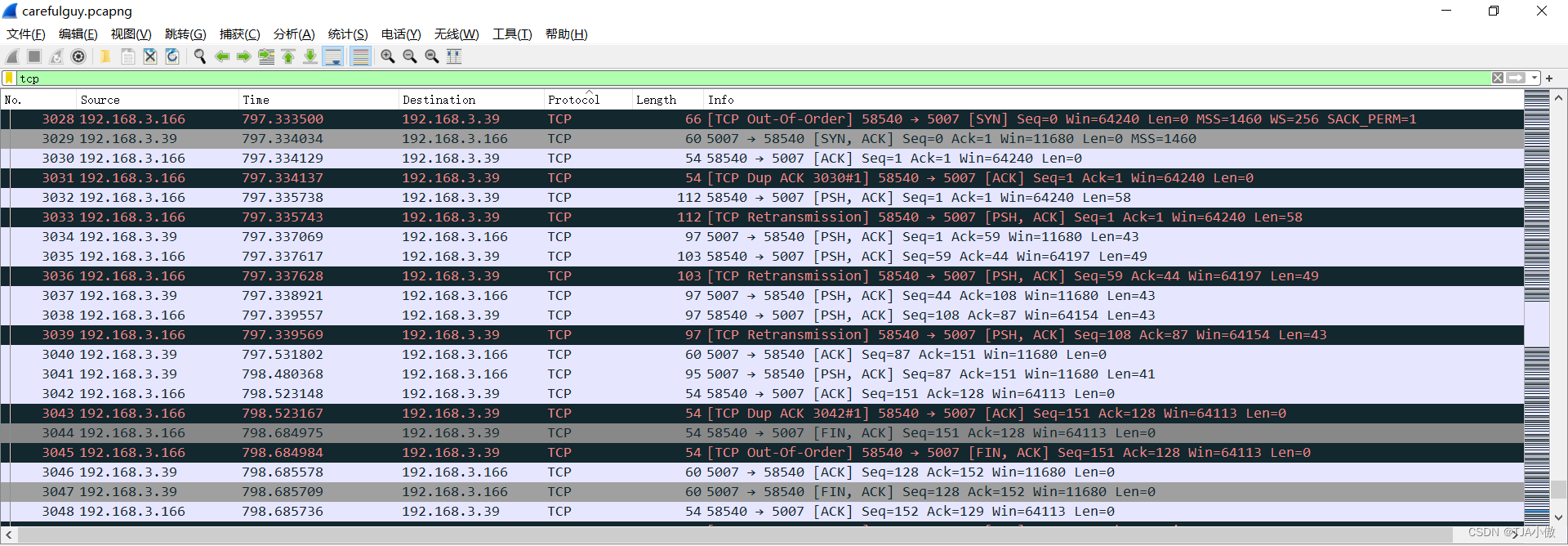

2、追踪tcp流看一下数据

发现从流3开始在同一位置一直有数据,是不是有可能是ASCII转换什么的,直接都看看

中间有其他的字符我们就可以直接忽略即可

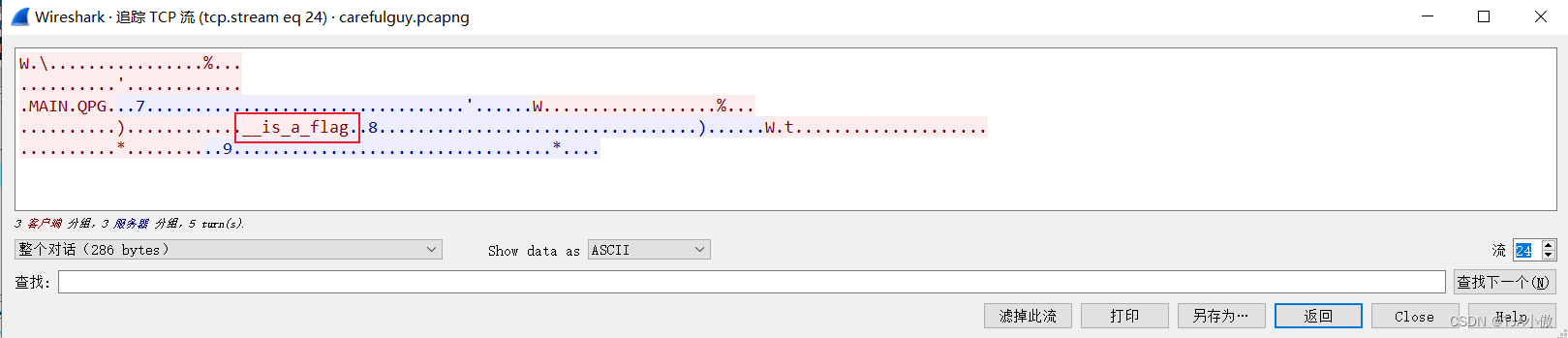

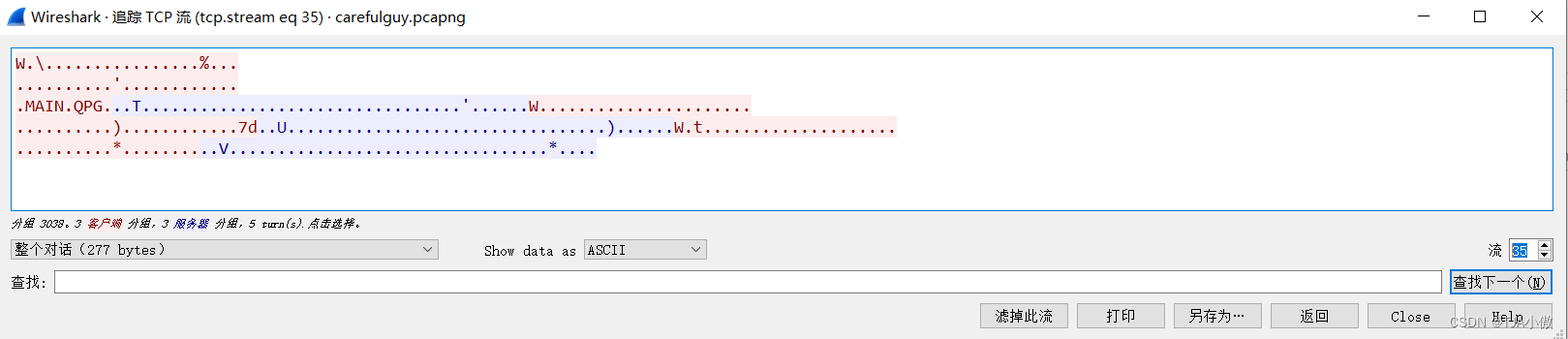

3、到最后7d的时候整个字符都已经提取完毕

666c61677b7034757333313576337279316e7433726573746963397d

最终得到flag

flag{p4us315v3rylnt3restic9}

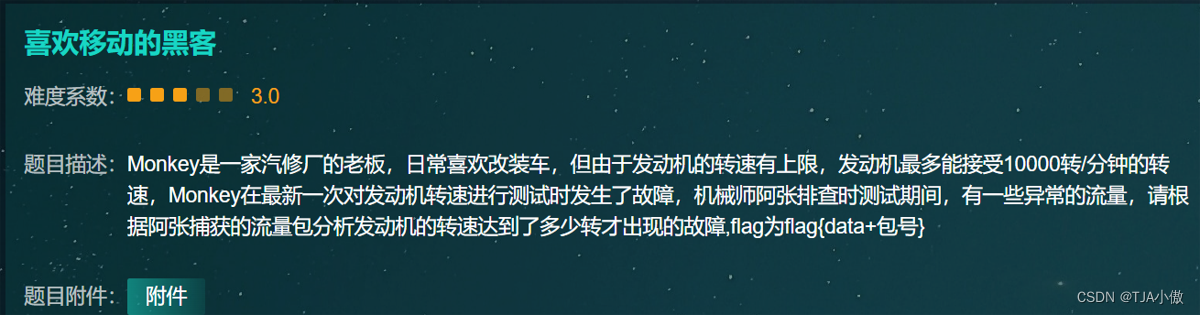

三、ICS3-喜欢移动的黑客

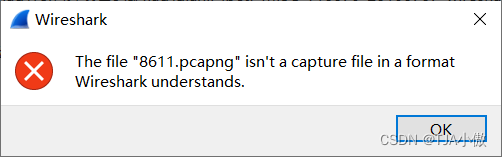

1、首先先直接用winshark打开流分包,发现无法正常打开,第一时间想到的是不是把流分包的头部分进行1更改,我们用工具打开看一下

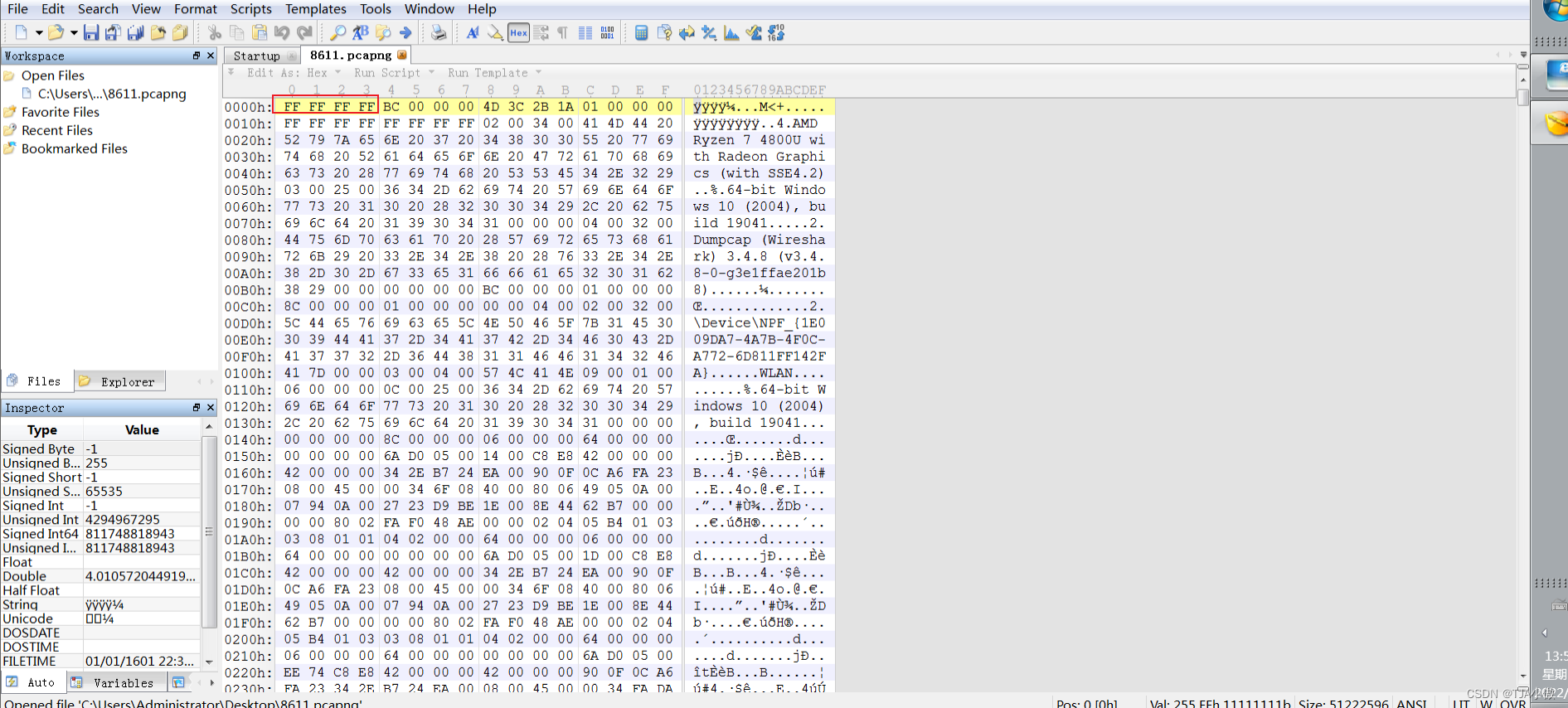

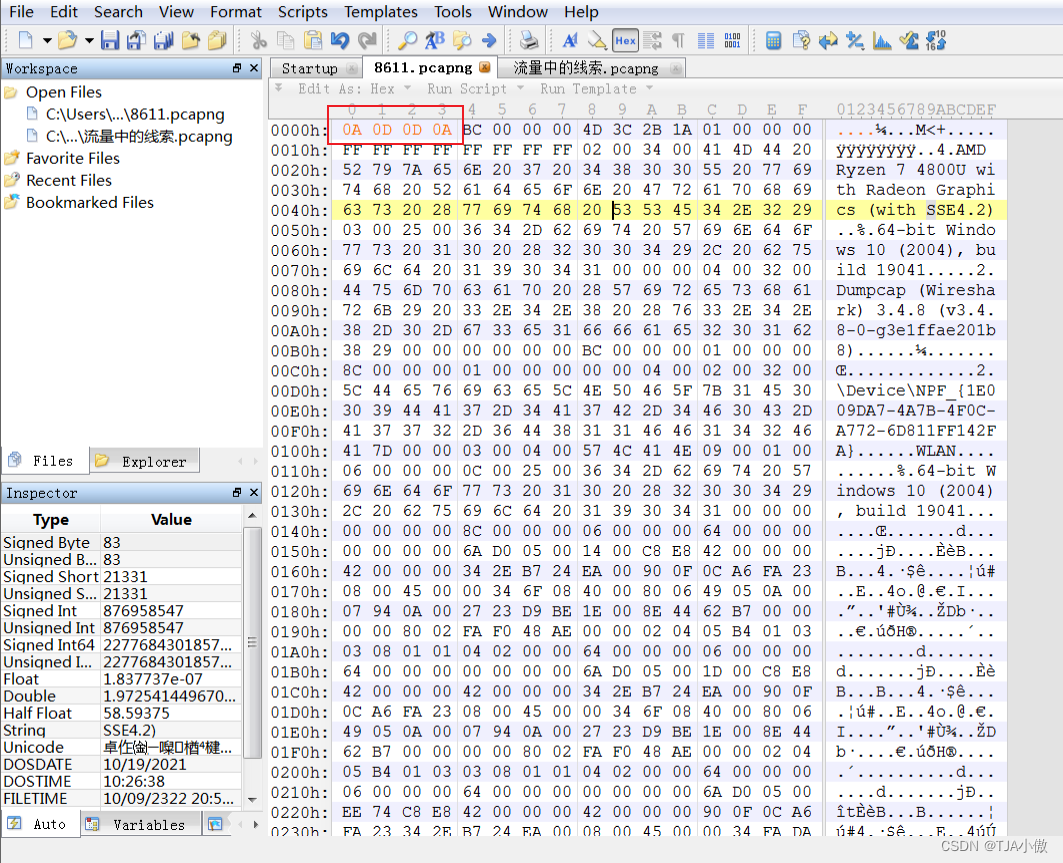

2、发现是文件头是进行修改过的,那就直接给修改过来即可

3、修改后打开流分包即可

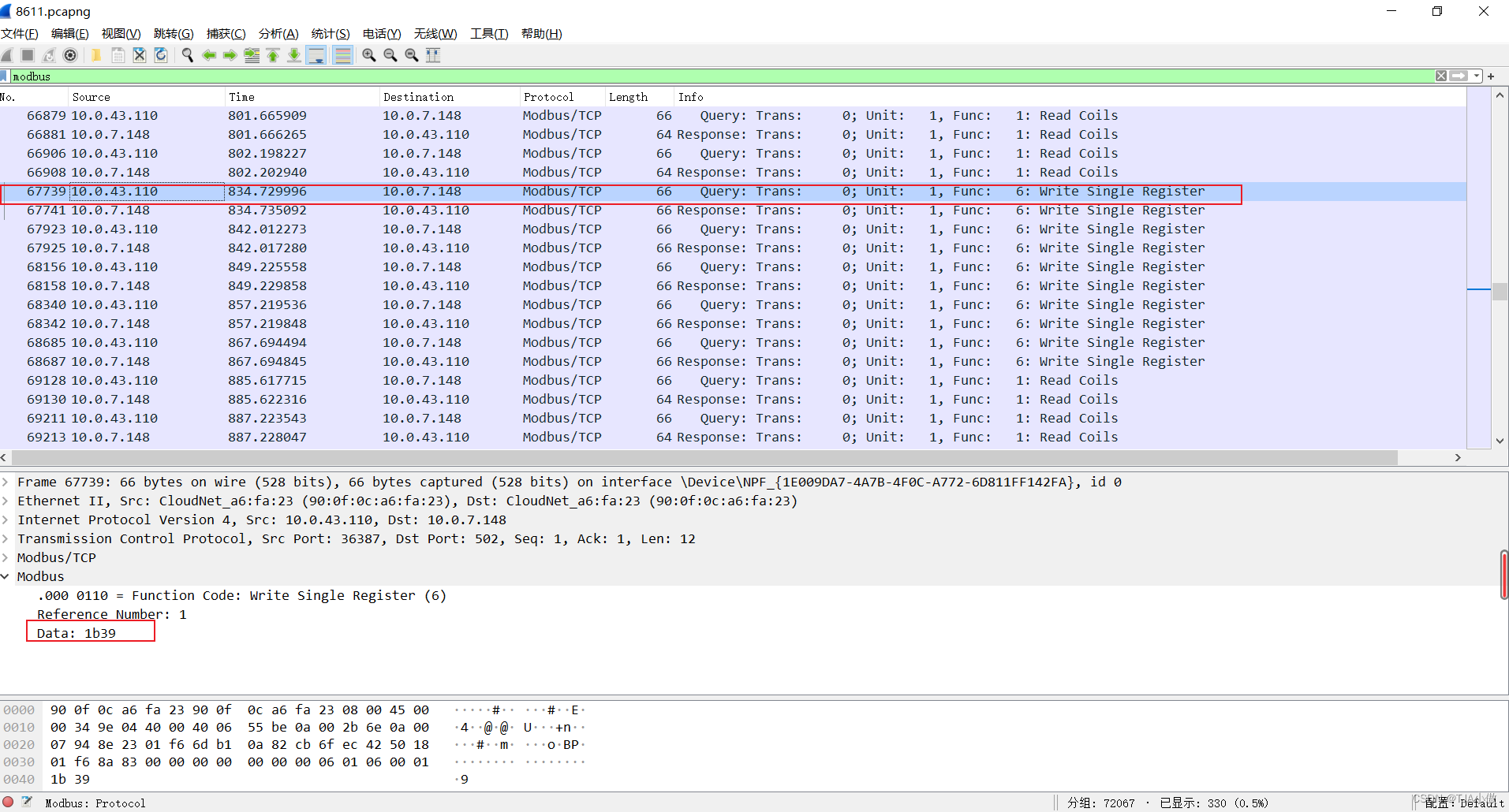

4、根据题目中提示,转速的话过滤器输入modbus,锁定数据包,同时也发现从下图红线处开始,就有data(十六进制数据)数据陆续出现了

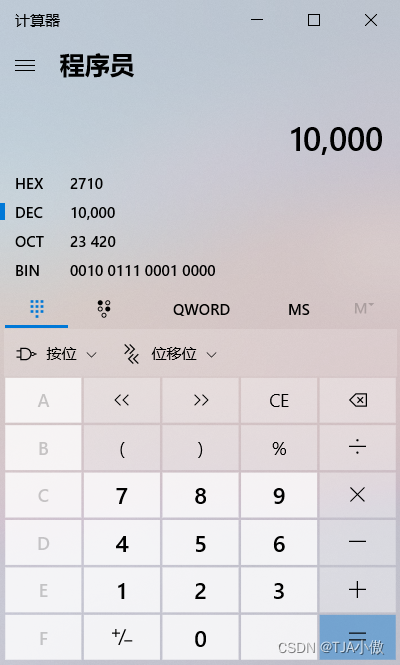

5、data是十六进制,转化一下十进制

所以flag就是

flag{1008668156}

四、ICS4-easyiec

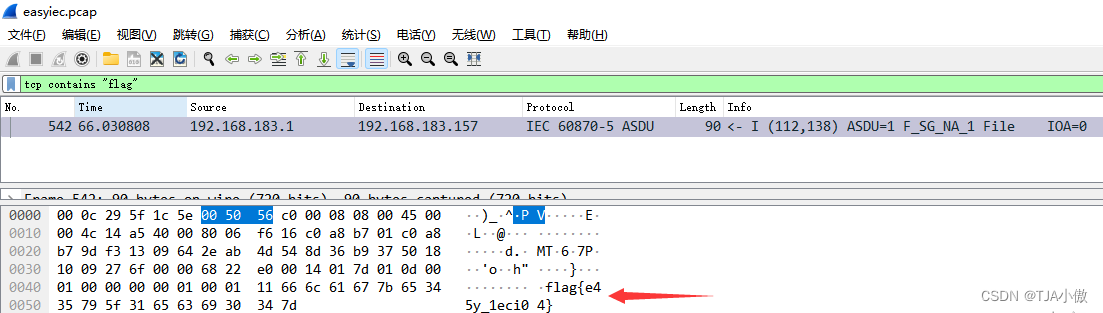

tcp contains "flag"

直接打开tcp看下就可以得到flag

flag{e45y_1eci04}

五、ICS5-xyp07

1、打开压缩包发现需要密码,但是发现在右下方有串base64编码,直接解码看看,需要套娃解密,最终获得密码Xyp77&7&77

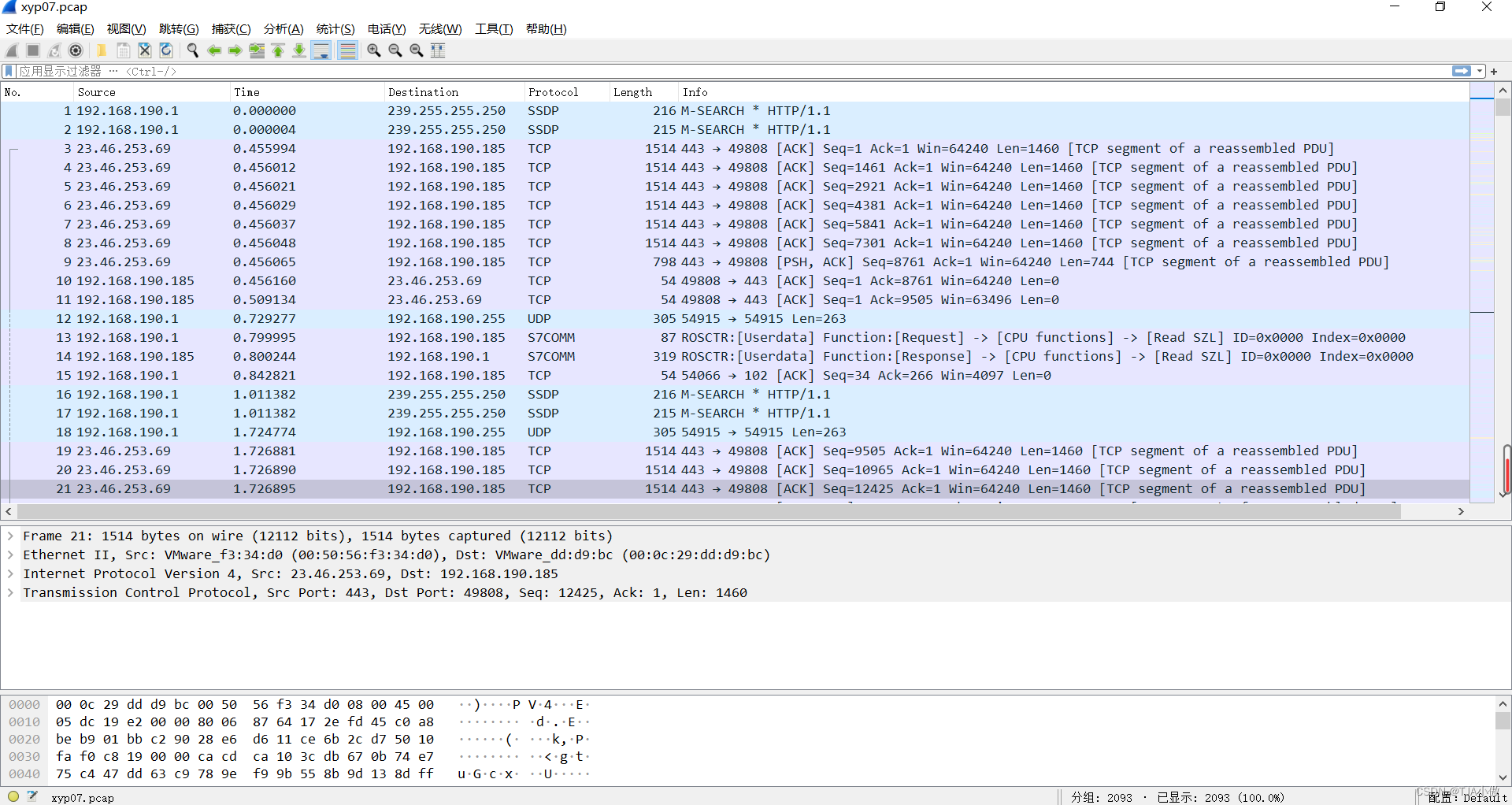

2、直接解压获得流分包并打开

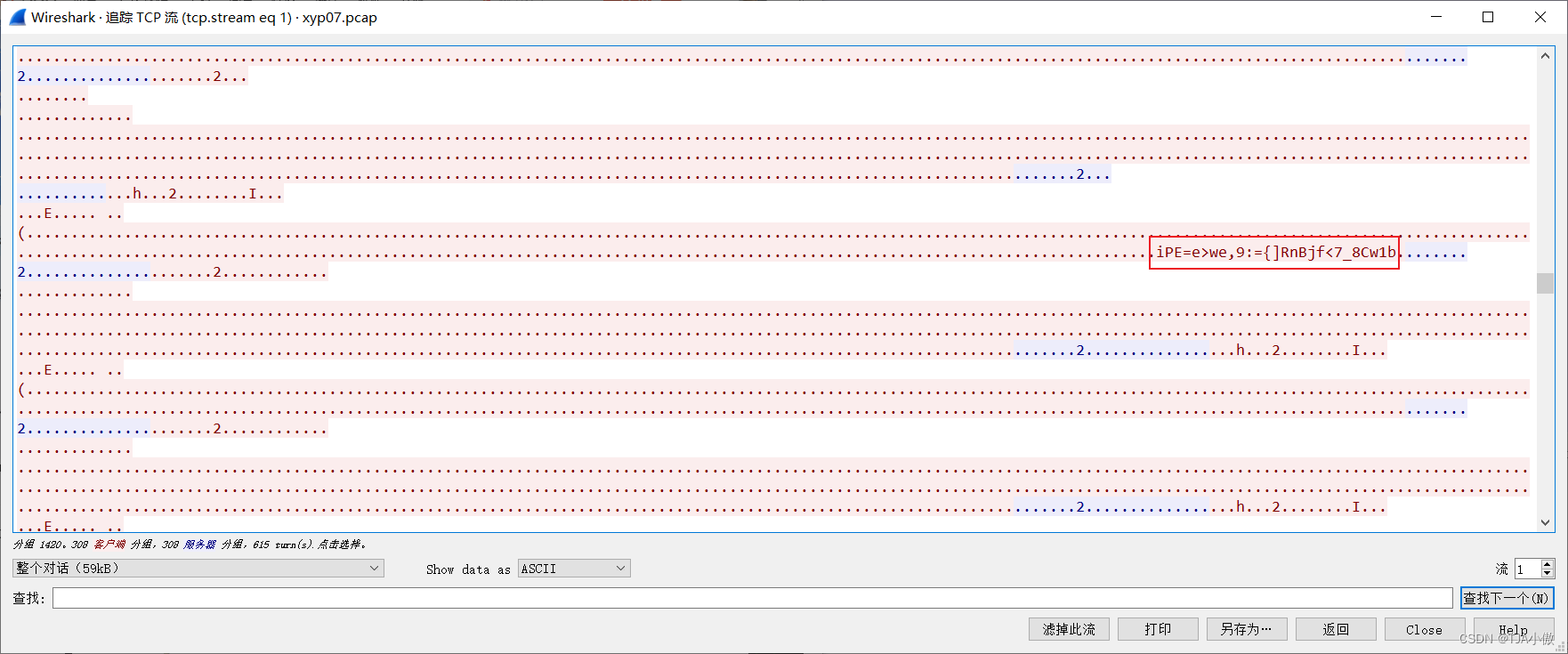

3、直接查看tcp流,追踪tcp流看看

4、发现在上图标记位置有一串编码,直接一键解码即可

5、最终得到flag

flag{welcome_S7_world_xyp07}

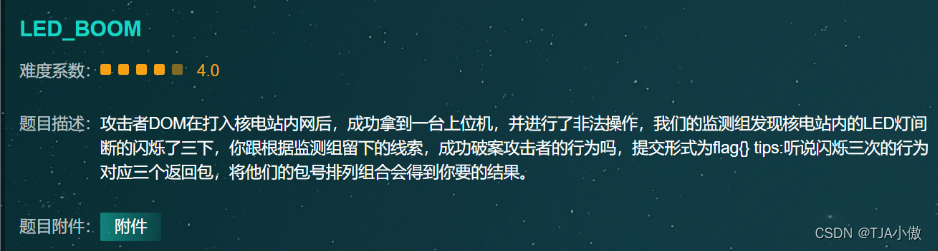

六、ICS6-LED_BOOM

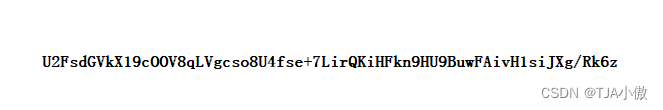

1、打开压缩包后发现有一串编码和流量包

U2FsdGVkX19cOOV8qLVgcso8U4fse+7LirQKiHFkn9HU9BuwFAivH1siJXg/Rk6z

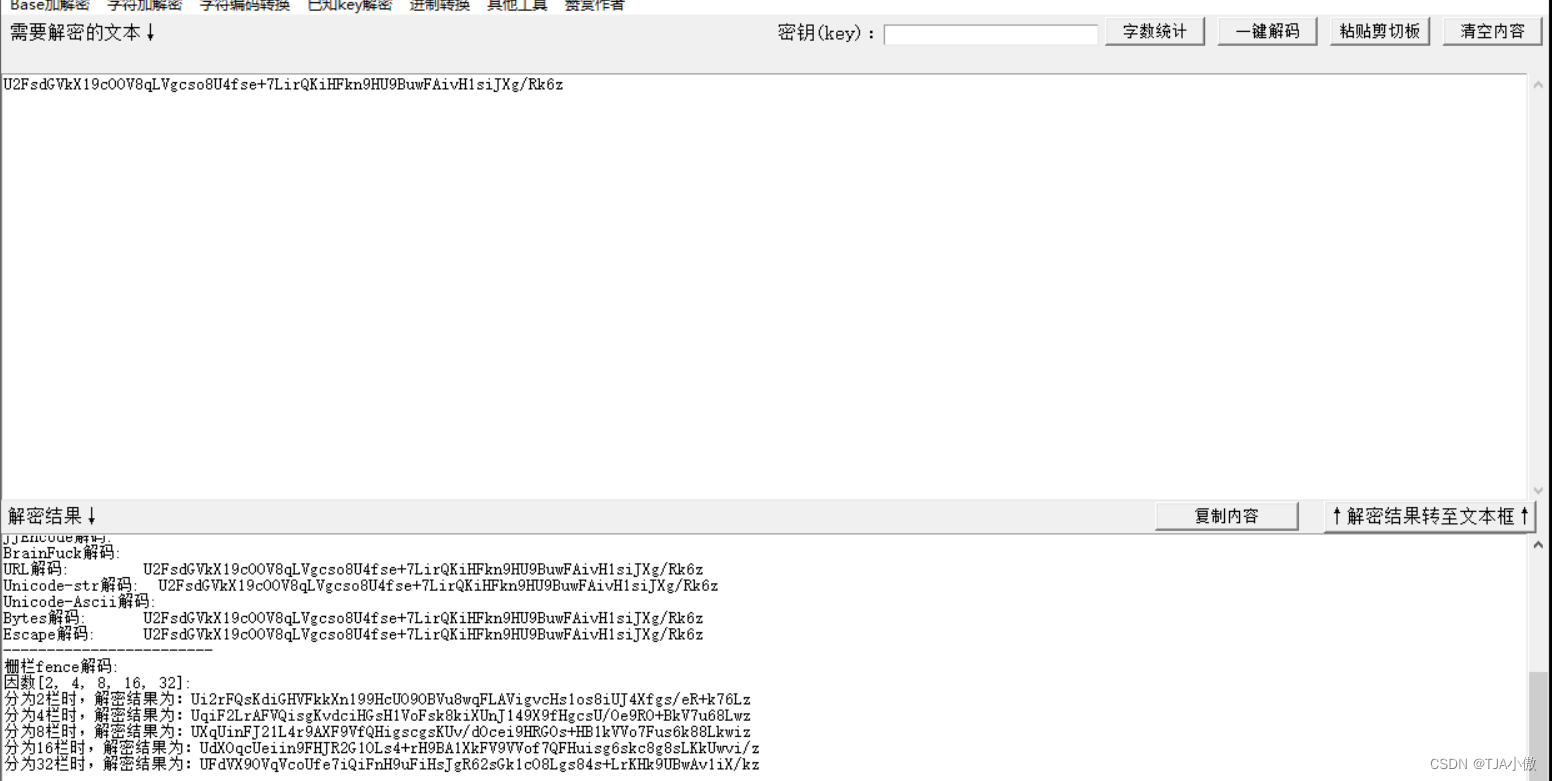

先对这个加密秘文进行破解试试,但是并没有什么东西,感觉看这个东西应该是向对称加密的东西

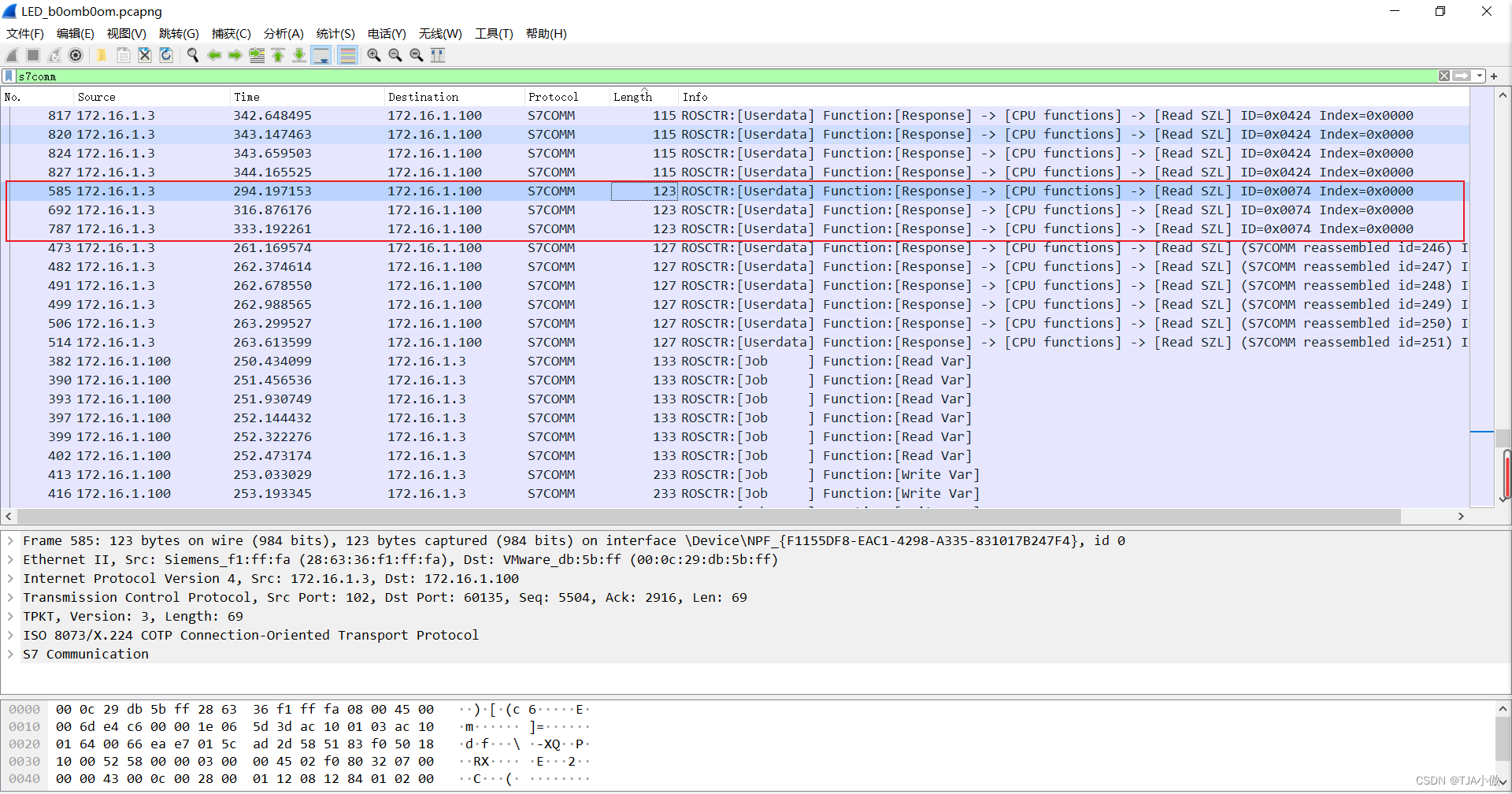

2、打开数据包,过滤s7comm协议

根据题目中提示为三个对应的返回包,在按长度将数据重新排序,仔细寻找发现仅有三个包长度一样

这三个得包号分别为585、692、787

3、这个人感觉应该不用排列组合,直接以585692787为key试试,大佬这时说AES密文经常以 U2FsdGVkX19为开头出现

4、得到flag

flag{tietie_tietie_tiet13}

七、ICS7-需要安全感

1、这题目是直接借鉴大佬们的结题过程来做的,先百度一下gxw拓展名发现是三菱GX Works,然后去官网下载了,最好是官网,要不然一直说不支持什么的

2、安装后打开文件就找flag字样的就ok

t_flag = true_flag,尝试提交,正确

3、最终得到flag{tr20220413}