flag

将文件解压,得到一个flag.doc

打开linux终端

使用:strings flag.doc | grep "flag"

得到flag:

sky

打开压缩包,发现一张图片

直接使用StegSolve打开图片,Analyse-->File Format

得到flag

tree

使用binwalk对图片进行分析

发现其中隐藏了flag.txt文件

使用formost将文件分离

直接得到flag

run

打开压缩包,发现加密了

使用fcrackzip爆破密码

解压得到flag.txt,打开文件

得到flag:flag{passwdIs123456}

person

解压得到一个图片

直接打开,发现打不开,crc校验不通过

使用StegSolve打开图片

看图,猜测应该是图片高度被修改

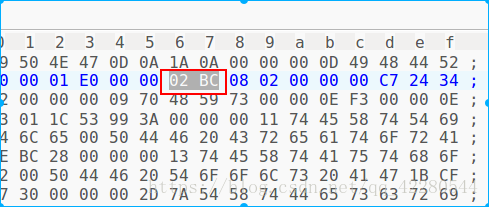

查看该图片宽度为480px-->转为16进制:01e0,高度为208px-->转为16进制:00d0

使用16进制软件UtralEdit修改其高度将00D0下改为02BC

再打开图片,得到flag

word

打开word.docx

得到一般的flag

使用后缀改为.zip,解压,在word文件夹中的fontTable.xml中搜索反括号}

得到另一半flag

拼接flag:flag{71d7ce04-197a-4db3-9c1d-0c419406a594}

xixixixixixixi

发现是一张斗图

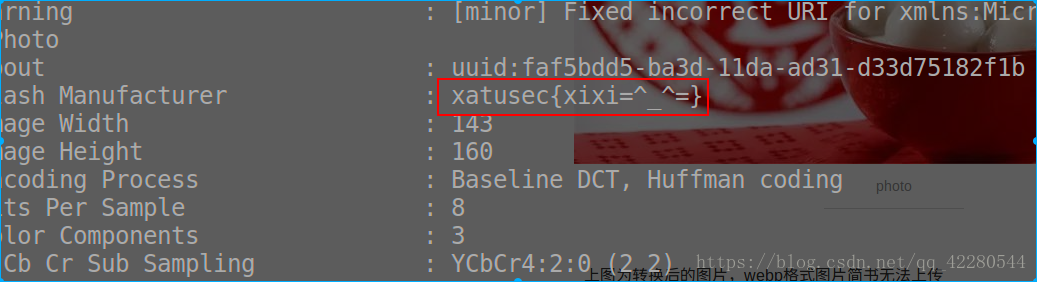

使用strings查看图片信息

发现是Exif格式

使用Exiftool工具,查看图片信息,得到flag

这个flag有点坑。。。

taowa

打开压缩包,打开文件夹,一直到最后一张图

使用StegSolve打开,Analyse-->Data Extract

然后如下操作

得到flag

minifiled

使用StegSolve打开red0 plane 0,发现是空白的

猜测零通道问题,所以将alpha0,red0,green0,blue0,分别保存为bmp格式的图片

在alpha和green的对比中得到flag

two

打开压缩包,发现该文件加密

使用fcrackzip爆破密码

得到密码,打开压缩包

韦大佬说,这题运用了数字盲水印技术,百度一下

发现Python脚本:https://github.com/chishaxie/BlindWaterMark

使用时需要安装前置opencv库

python bwm.py decode 2.png 1.png 1_1.png

得到flag图片

Tathāgata

将题名百度一下,发现是和佛教有关,打开文件,全是梵文

网页搜索:与佛论禅

在其中解密

得到flag

以下WP由韦大佬提供:

findflag

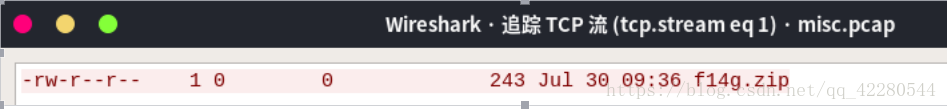

wireshark打开发现是连接FTP的包

过滤器中填写`ftp-data`

其中的第一个包是连接成功列目录

观察其他流,第二个`ftp-data`是把`f14g.zip`这个文件下载下来

发现50 4b 03 04的zip文件头(倒叙),右击-->as a hex stream,把十六进制拷贝

利用脚本纠正顺序就即可

import struct

source_hex = """000000000000000000000000080045080127597640004006e2507f0000017f0000010014a927267268a2190aad9680180156ff1b00000101080a000331d5000331d515151515151515151515151515151515151515151500000000006e0000005a000100010000000006054b5001d427ee8c132b0d01d427ee8c132b0d01d427f0a5bcf63800180001000000000020000a7478742e6d756e380000000000000020000000000000002400080000002a00000038381fc3824cfe9415000800090014001f02014b500000002a00000038381fc38208074b50ce52977556fd8e90030d3395d1ee2671f2e74bbeeebc5eb91cc08ad8e0c8ff534a489a4c8f8c5151a33558ff9e03972735dc74b891bae73c7478742e6d756e38000000080000002a00000038381fc3824cfe941500080009001404034b50"""

source_hex = source_hex[::-1]

i = 0

result_list = []

for x in source_hex:

if i < len(source_hex):

result_list.append(str(source_hex[i:i + 2])[::-1])

i += 2

#print(result_list)

with open("flag.zip", "wb") as f:

for x in result_list:

a = struct.pack("B", int(x, 16))

f.write(a)

print("done")保存的zip文件发现不是zip伪加密,打开发现提示,密码猜测是8个数字

使用`fcrackzip`爆破即可

细节在https://xz.aliyun.com/t/1969

flag{123123}

虚幻

打开图片之后发现图片由少些像素点构成,如果只是一张图片肯定没有大小2.9k

使用binwalk分析发现里面包含9张(3*3)的png格式的图片。使用foremost分离之后考虑拼接

按顺序排序之后(不会ps,只能使用画图)

观察图像好像是二维码的一部分(十字架。。。。)

stegsolve处理之后再反色

一般的二维码是三个边,但是这个一个有四个,参考https://www.cnblogs.com/magicsoar/p/4483032.html可以得知这是`汉信码`

再把四个边边上的缺少的二维码补上

http://www.efittech.com/hxdec.aspx可以解码。

ps:拼接的时候正确的大小是27*27,第一次我也错了

本人菜鸟,大佬勿喷