1.文件中的宝贝

2.基础爆破

3.捉迷藏

出了几个基础题,这里给大家写下wp(解题思路)

1.文件中的宝贝

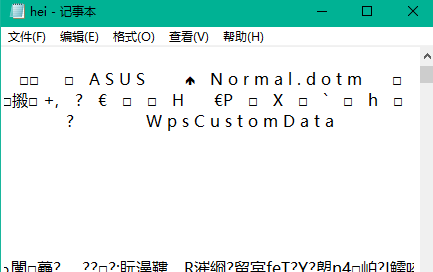

解压得

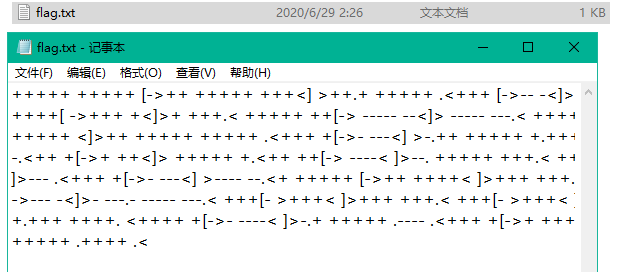

用记事本打开,发现是wps文件

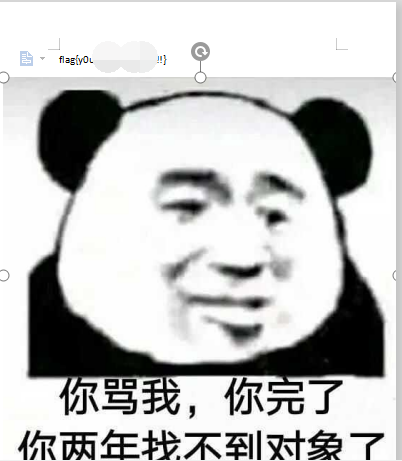

修改后缀名为 .doc,打开后移动图片,即找到flag

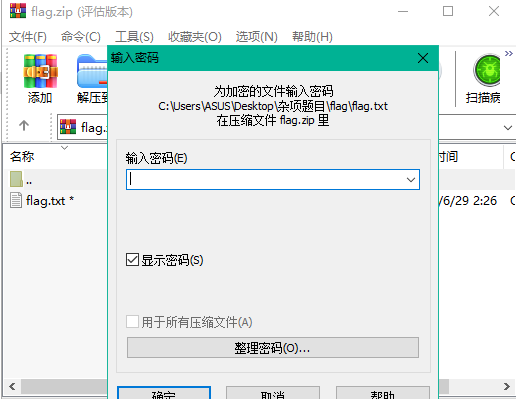

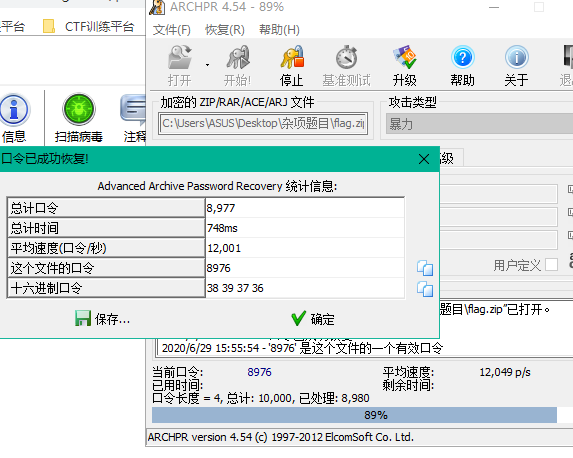

2.基础爆破

提示爆破,flag.zip考察了zip常规暴力攻击手段

使用Advanced Archive Password Recovery,爆破出4位数字,输入密码即可打开加密的zip压缩包

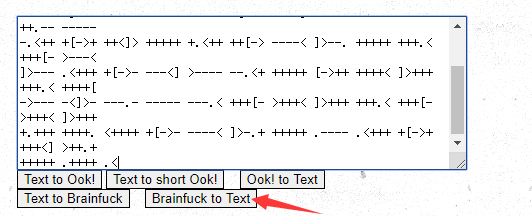

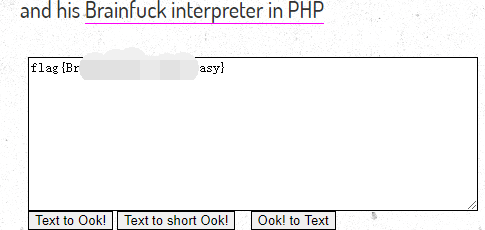

题目提示编码有点脑残,即可想到这是 Brainfuck编码,在线工具网站 https://www.splitbrain.org/services/ook

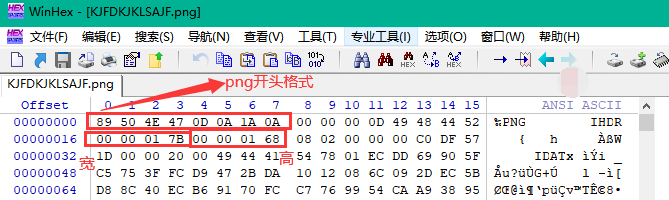

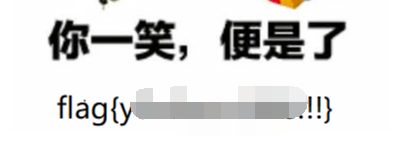

3.捉迷藏

这道题通过crc校正分析,图片高度改了

flag隐藏在图片下面,通过winhex软件,把高度调高一点即可看到flag

68修改大一点,改为90保存退出

补充知识点

-(固定)八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

- (固定)四个字节00 00 00 0D(即为十进制的13)代表数据块的长度为13

- (固定)四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

- (可变)13位数据块(IHDR)

- 前四个字节代表该图片的宽

- 后四个字节代表该图片的高

- 后五个字节依次为:

Bit depth、ColorType、Compression method、Filter method、Interlace method

- (可变)剩余四字节为该png的CRC检验码,由从IDCH到IHDR的十七位字节进行crc计算得到。计算crc可以写脚本跑。