Not Only Wireshark

文件下载地址:

https://download.csdn.net/download/qq_34444097/10388214

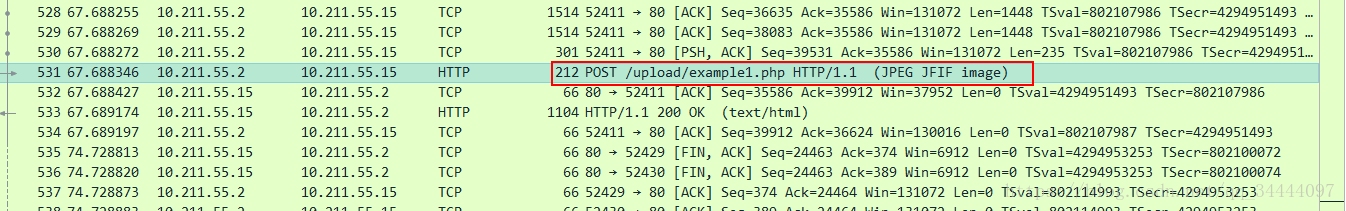

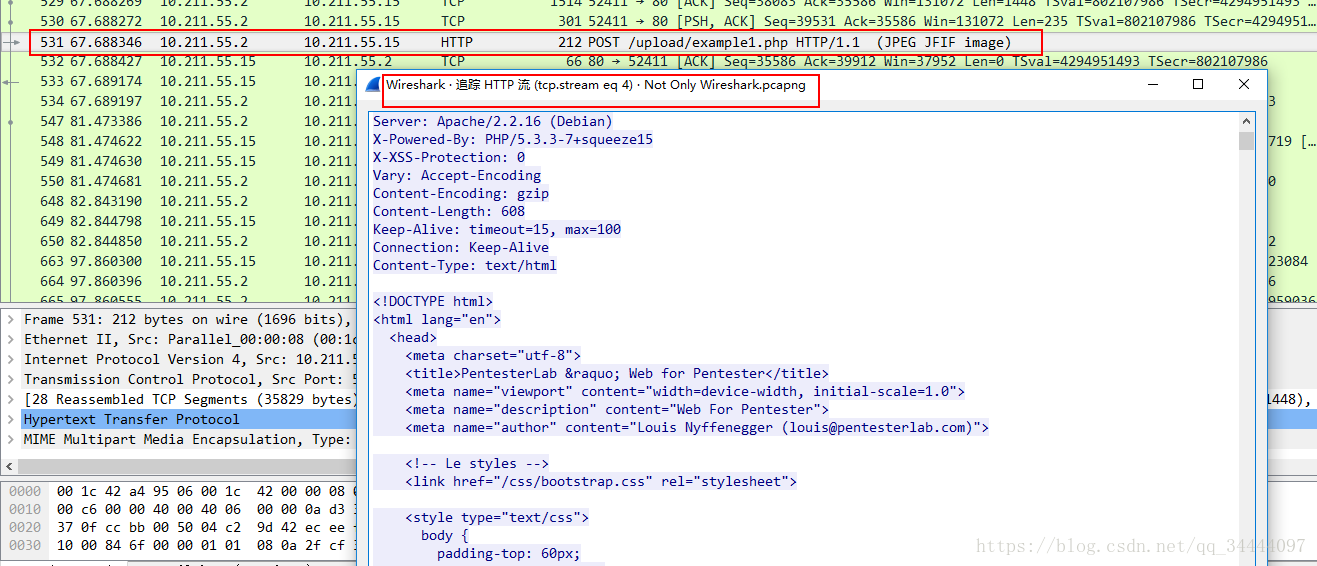

打开流量数据包,发现了一个特别的分组,上传了一张图片

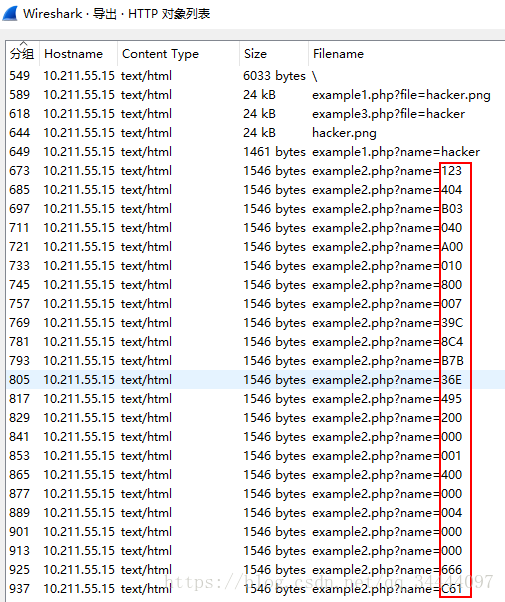

导出对象http查看,发现name像是一组数据,

注意开始的123 404 B03,看到这里,有没有想到zip文件的固定格式50 4B 03 04

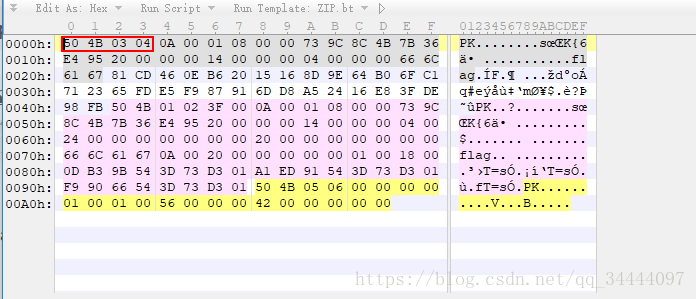

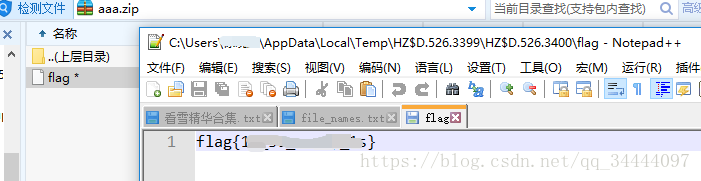

将这些name值提取出来,以16进制保存,放到010editor中,将头部修改为50 4B 03 04,另存为aaa.zip,

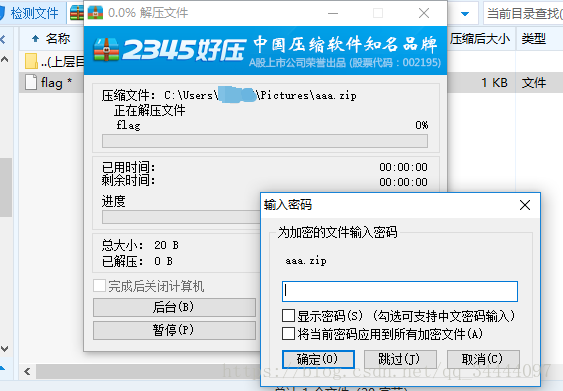

打开aaa.zip,发现需要密码,

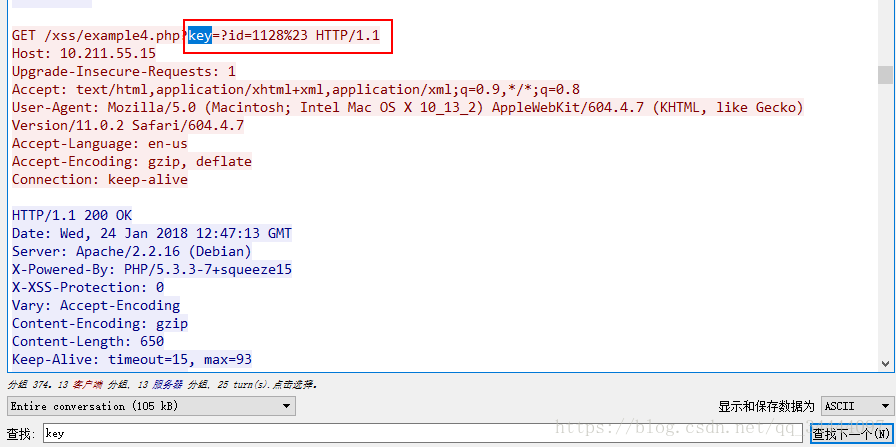

返回数据流量包中寻找,追踪HTTP流

快速搜索key,找到key=?id=1128%23,这个key是不是很皮啊,

输入密码?id=1128%23解压,得到flag

2. 听说你们喜欢手工爆破

文件下载地址:

https://download.csdn.net/download/qq_34444097/10388215

打开压缩包文件,发现其中有大量TXT文件其中内容一样,和一个压缩包,解压需要密码,先看了看TXT文件,发现内容都一样,好奇base64解码了文件内容,没有有用信息,

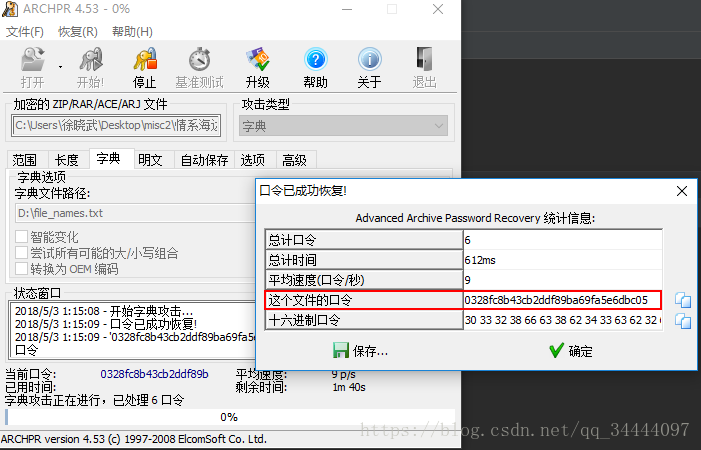

那么多TXT文件,而且文件名很奇怪,看看文件名是不是解压密码,于是写脚本,获取文件名,生成字典

#!/usr/bin/env Python 3.6.4

# -*- coding: utf-8 -*-

# @Time : 2018/5/2 23:49

# @Author : wkend

# @File : getfilename.py

# @Software: PyCharm

import os

file_name_list = []

def get_file_name(dir_name):

for root, dirs, files in os.walk(dir_name):

for file in files:

if os.path.splitext(file)[-1] == '.txt':

with open("D:\\file_names.txt", "a+") as file_list:

file_list.write(os.path.splitext(file)[0])

file_list.write('\n')

get_file_name("D:\misc2")利用字典进行暴力破解

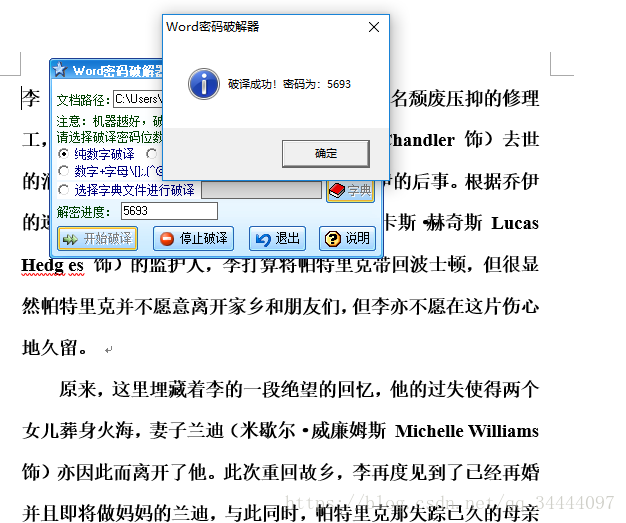

输入密码解压得到一个word文档,但是打开需要密码,

再次爆破,得到word密码,查看其中内容

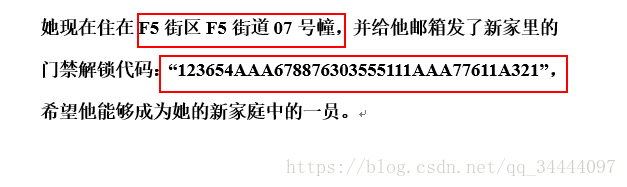

发现这样一段信息,

百度“情系海边之城”

曼彻斯特编码,

id:F5F507

编码串:123654AAA678876303555111AAA77611A321

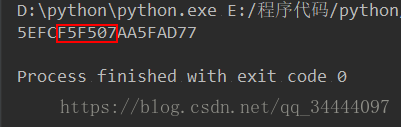

从网上找到曼彻斯特编码解码脚本,稍加修改

encode_str = 0x123654AAA678876303555111AAA77611A321

flag = ''

bin_str = '0' + bin(encode_str)[2:]

r = ''

def convert(s):

return hex(int(s, 2))[2:]

for i in range(0, len(bin_str), 2):

if bin_str[i:i + 2] == '01':

r += '0'

else:

r += '1'

for i in range(0, len(r), 8):

tmp = r[i:i + 8][::-1]

flag += convert(tmp[:4])

flag += convert(tmp[4:])

print(flag.upper())

解码结果与idF5F507吻合

3. 这是道web题?

文件下载地址:

https://download.csdn.net/download/qq_34444097/10388218

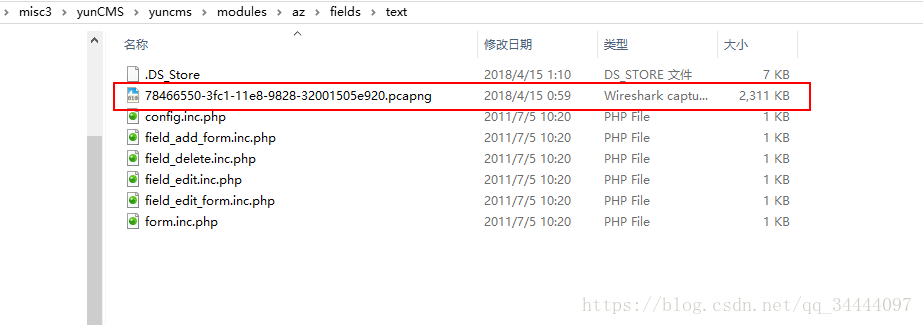

刚开始拿到这道题的时候,发现是一个网站源码,于是搭建环境,怀疑是不是代码审计,经过和队友的讨论,觉得不是,这是misc,有不是web,

在其中发现很多图片以及流量数据包,一个一个看,很费劲,其中有一个很大的数据流量包

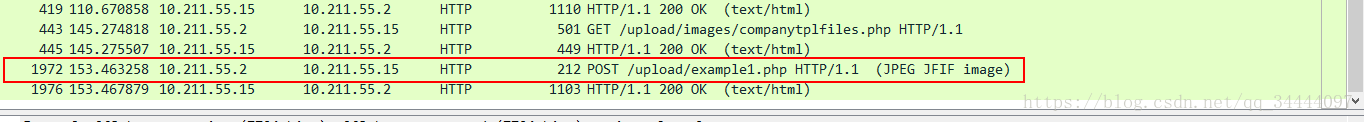

又遇一个post图片上传,图片包含图片,于是从流量数据包中提取jpg图片 ,之后分离gif图片

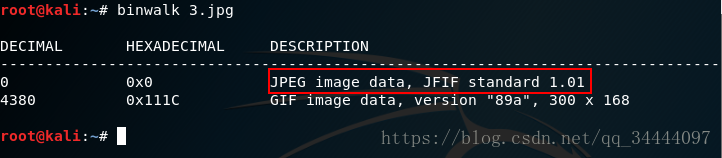

binwalkk查看图片,发现其中包含gif图片

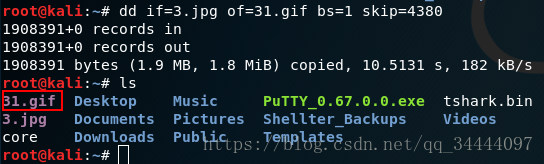

dd分离,命名为31.gif,

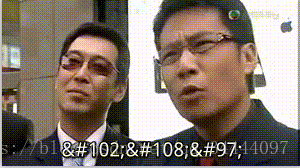

查看31.gif

unicode解码,得到flag