2019 掘安杯 JACTF MISC Write up

前言

第一次写博客,写出来主要给自己备忘用。

这次比赛跟其他大赛比起来十分友好,所以写出来挺多题,一开始第二名最后十几名。是一次令人愉快的摸鱼划水之旅。

举办方的github,里面有这次比赛的题目可以下载

https://github.com/ja-safe

1.misc签到

关注微信公众号即可获得flag

flag is :jactf{051bb6f64e70cc8766d62c3ea008eaee},Thank you for your great support to this competition. After the competition, this platform will be used as a range platform!

2.so_easy

是一个.exe文件,但是不能打开,作为misc题,用winhex打开,发现完全一个十六进制字符很公整,应该直接就是需要的字符串。

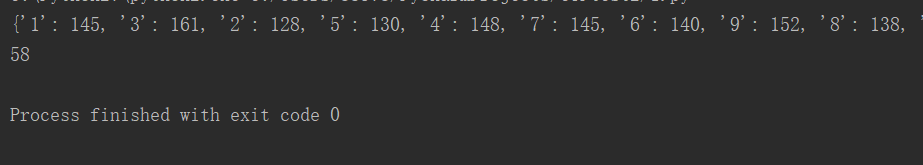

用Python分析该字符串

得到结果如下

一共只出现了58种字符,从而想到了Base58,用脚本将其解码即可

这段代码挺好用的,应该经常能用的上,放在这里

str="需要分析的字符串"

resoult={}

for i in str:

resoult[i]=str.count(i)

print(resoult)

print(len(resoult))

这里Base58编码的介绍和所用的脚本来自于另一篇文章,这里给出连接

https://blog.csdn.net/weixin_33834679/article/details/87542129

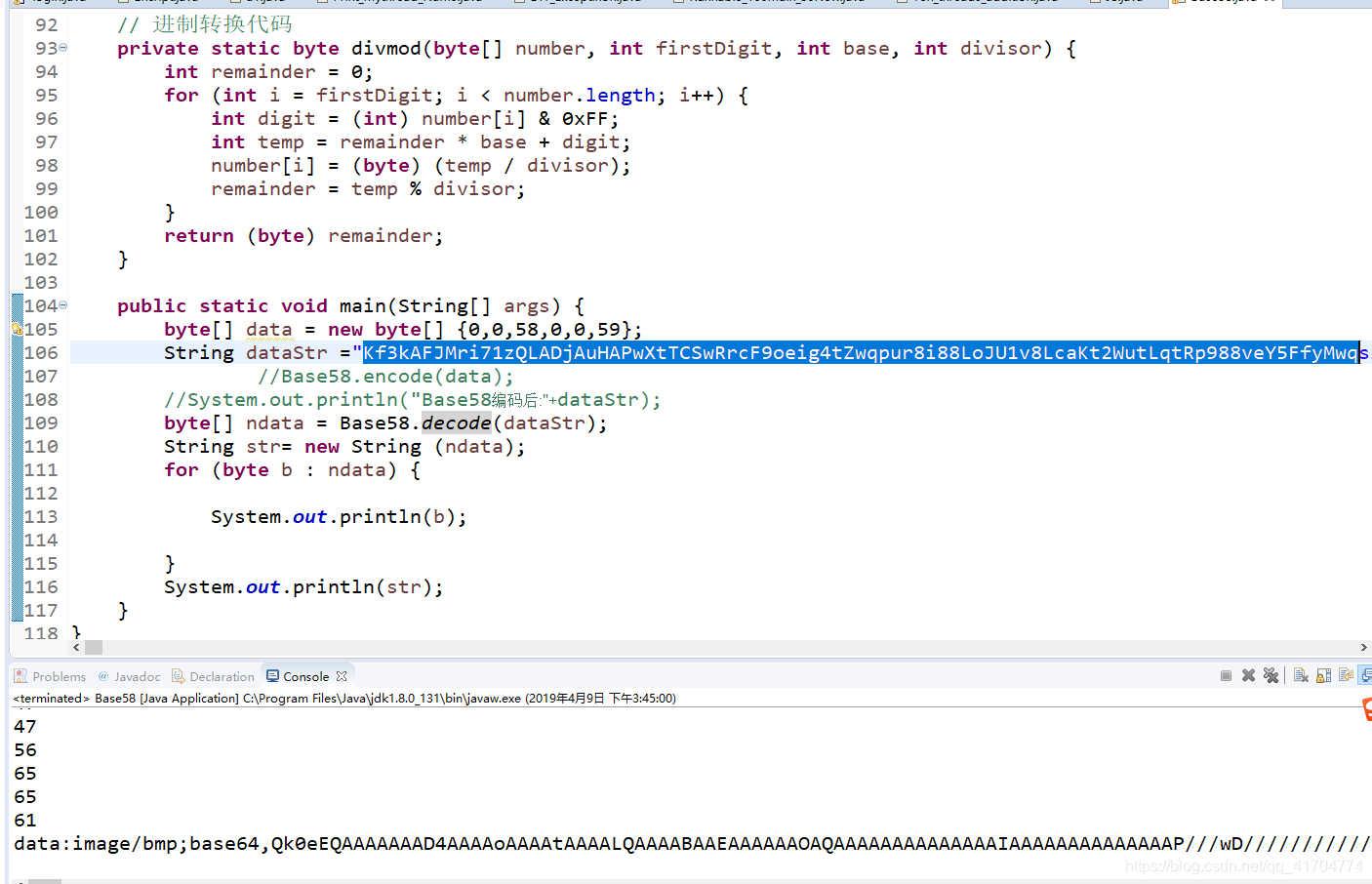

只需将原文章所用代码最后输出byte输出成字符即可

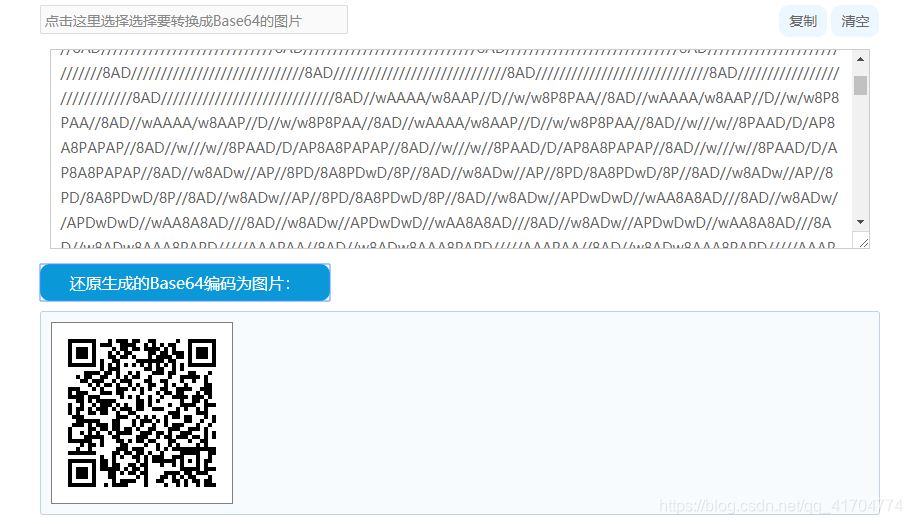

解码出来的文件有很明显的文件头data:image/bmp;base64,看得出是图片转Base64,找到在线工具转回去即可

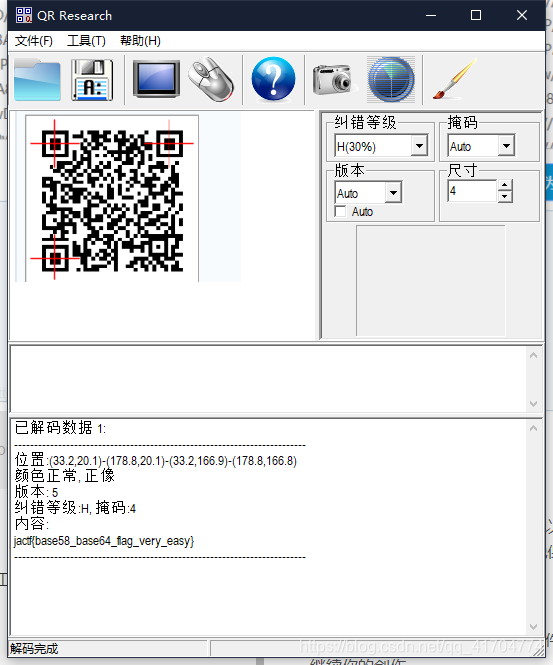

用QR扫描得到flag

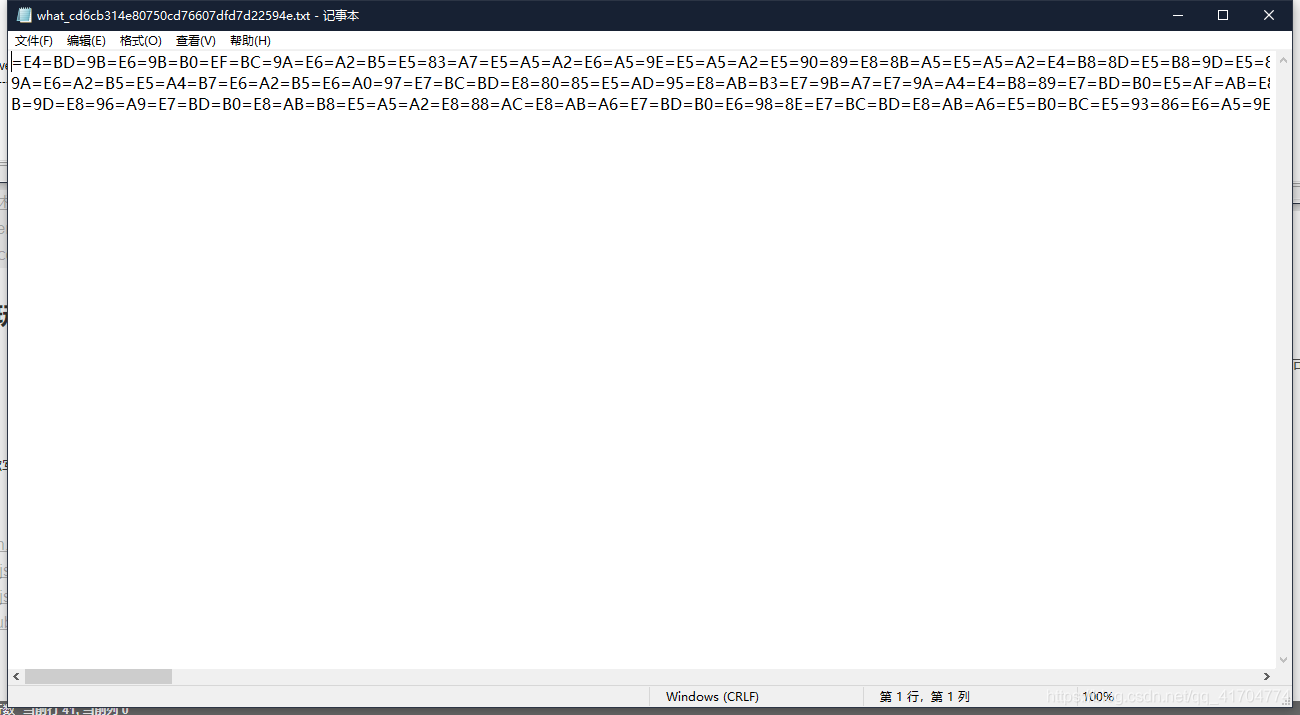

3.这是什么玩意儿

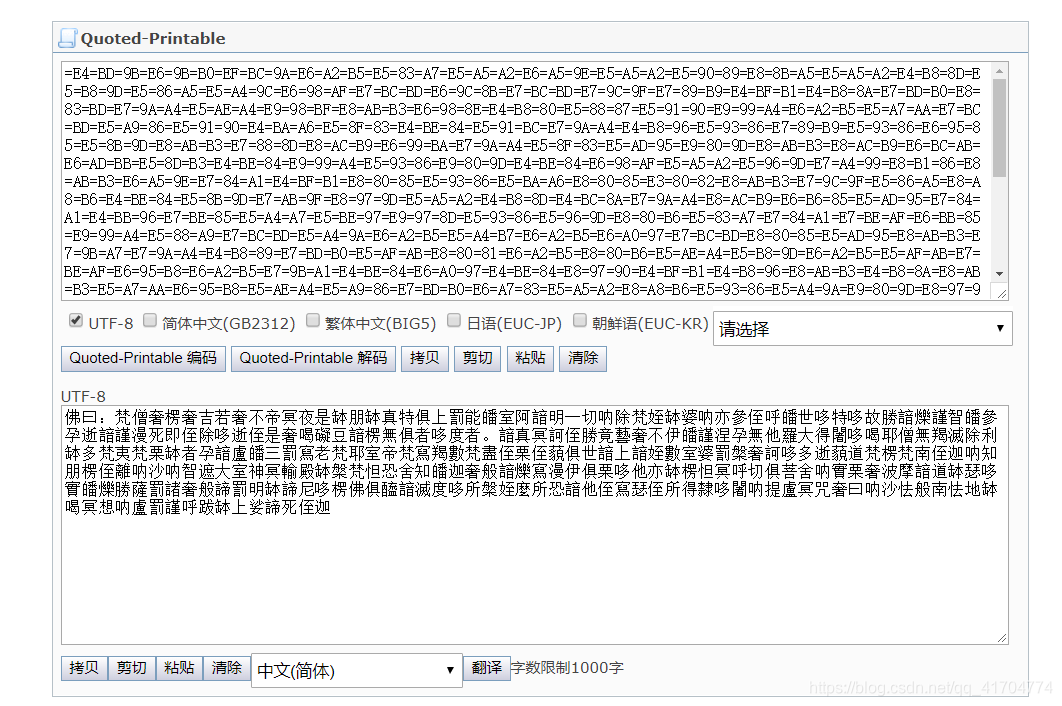

题目即为图中字符串,根据经验看出是Quoted-printable 编码,在线转utf-8即可

接下来是与佛论禅的解码

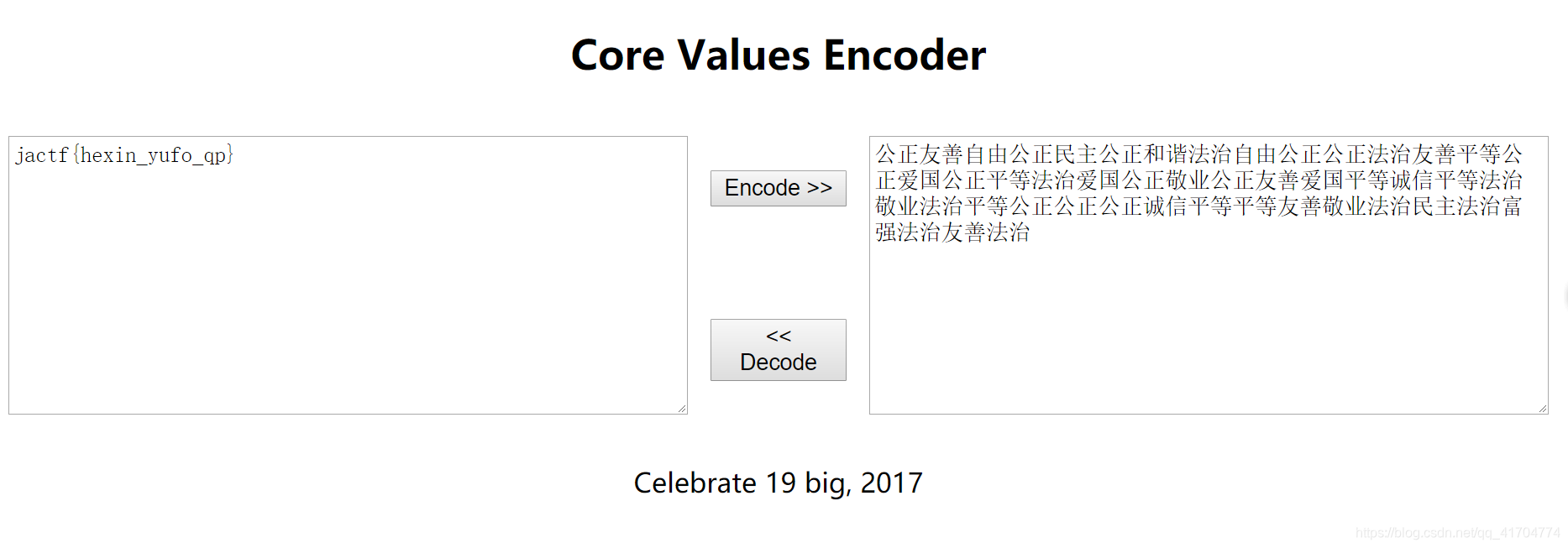

最后是社会主义核心价值观的解码

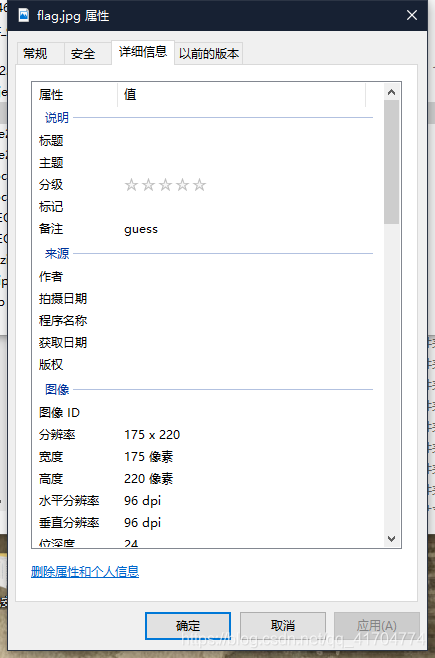

4.该死的温柔

由图片-详细信息处得到提示

又是jpg格式的图片,猜测是guess隐写

在kali上使用outguess还原即可,注意参数-k “guess”

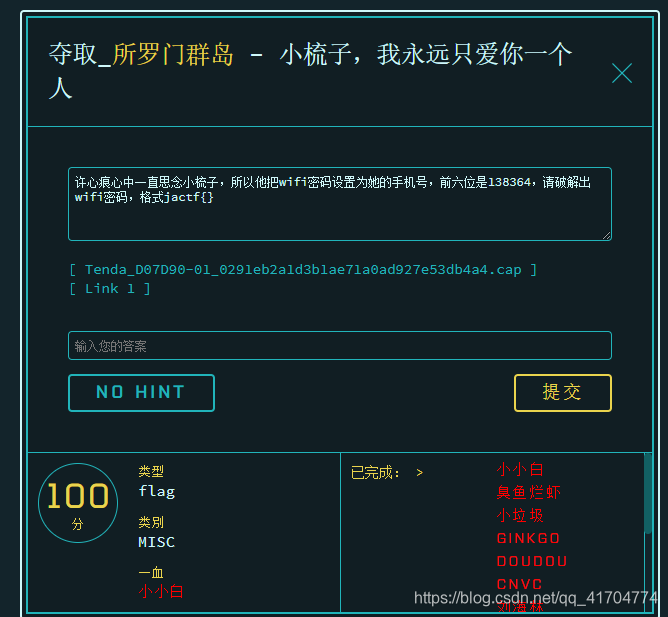

5.小梳子,我永远只爱你一个人

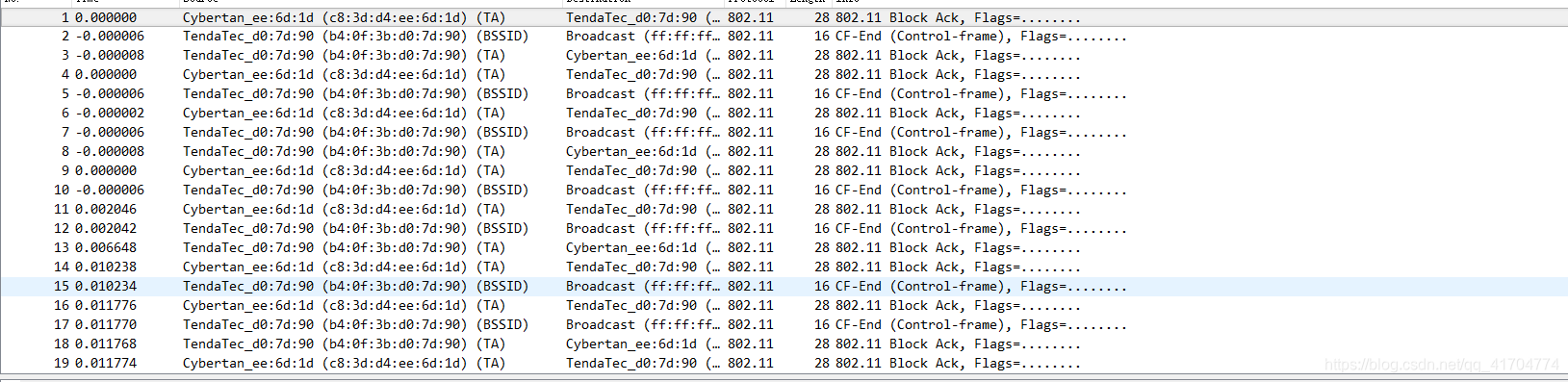

下载下来用wireshark打开发现是WPA的握手包

手机号码一共11位。已知前6位,后六位爆破即可

使用软件EWSA爆破大概一小时得到结果

加上flag{}即为答案

6.贝斯家族三英战群魔

这个名字提示的很明显了。

用Base16.base32.base64来回转3.4次后得到FLAG

7.绝密情报

电脑没电了。回去再写,顺便看看csdn发布后能不能修改XD。