实验一:简单的DM-VPN连用

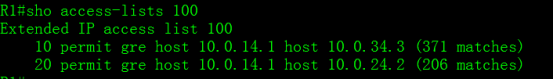

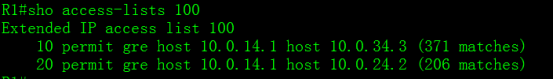

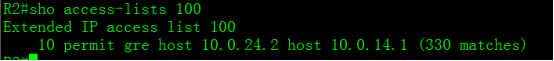

第一步:定义感兴趣流量:

此时定义的为双方公网地址(最终公网封装在最前边)

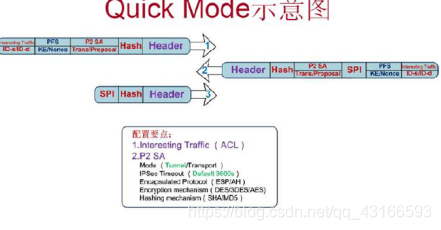

第一阶段:1)协商生成SA(安全关联,是一个数据库列表)

该SA用于存储在建立隧道时如何对协商数据进行处理

两端设备定义相同的数据库—如何加工协商数据;

从第一个发出的协商数据开始就按照规则加工,若对端的规则一致将 可以完 全解读;之后进入下一阶段;

2)确定模式 —主要模式 积极模式

主要模式—进入第二阶段----site -to –site

积极模式—先进入第1.5阶段–easy

第二阶段:协商传输数据时,如何处理用户流量;同时再生产一个SA

两端的两个数据库必须完全一致;第一阶段的SA 用于记录协商时对流量的加密、校验的等算法;第二阶段的SA用于记录如何对用户流量进入加密、校验,选择ESP还是AH等算法;

ESP/AH都是用于处理用户流量的协议;ESP协议可以对流量进行加密和校验,AH协议只能进行校验不能进行加密;主要使用ESP;但ESP仅可以保证私密性和完整性;故无论选择ESP还是AH,要保证数据的不可否认性和源认证均必须使用共享秘钥或者数字签名;

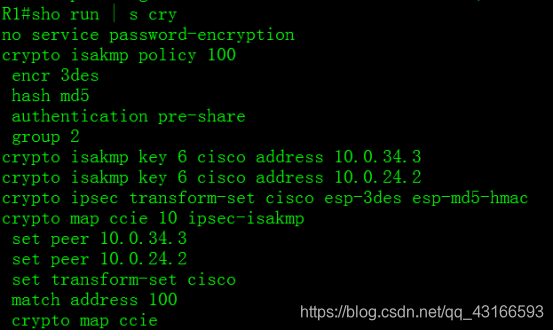

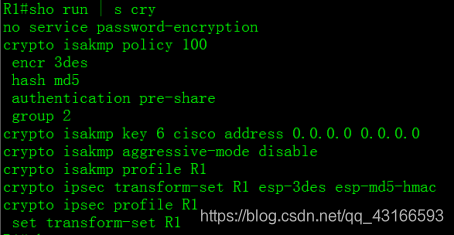

第一阶段:

crypto isakmp policy 100 //创建isakmp SA,序列号10

encr 3des //加密算法

hash md5 //校验算法

authentication pre-share //选择共享秘钥,也可为数字签名

group 2 //定义组号,组号为2以上,秘钥长度为1024以上

crypto isakmp key 6 cisco address 10.0.34.3 //对端ip地址共享秘钥

crypto isakmp key 6 cisco address 10.0.24.2

第二阶段:

定义ipsec SA:

crypto ipsec transform-set cisco esp-3des esp-md5-hmac

mode tunnel //默认封装为tunul

定制MAP关联以上所有参数:

crypto map ccie 10 ipsec-isakmp //创建map同时关联isakmp SA列表10

set peer 10.0.34.3 //关联共享秘钥或数字签名

set peer 10.0.24.2

set transform-set cisco //关联ipsec SA

match address 100 //关联ACL

crypto map ccie

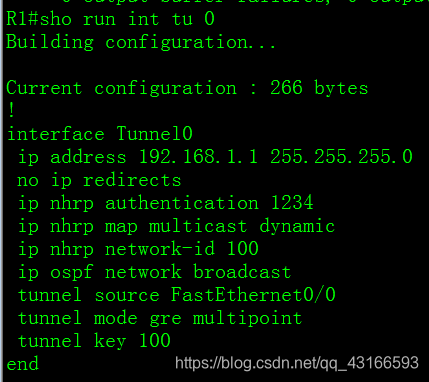

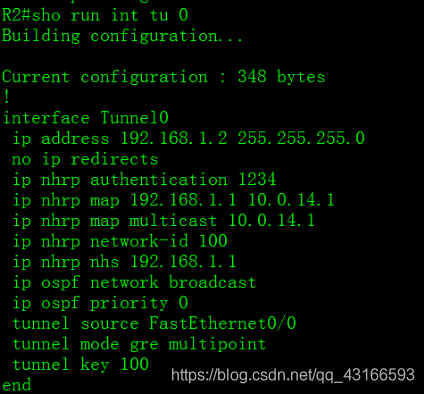

R1配置:

R2的配置:

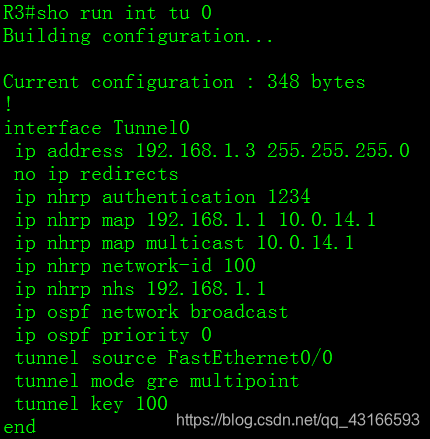

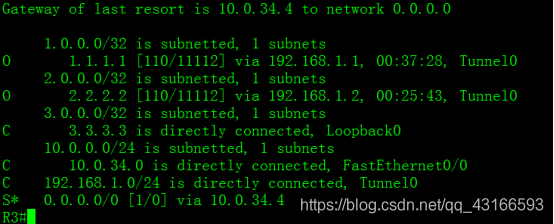

R3的配置:

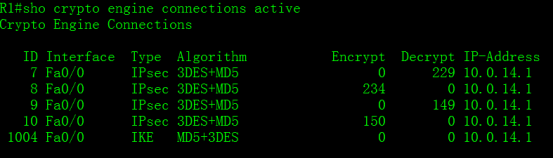

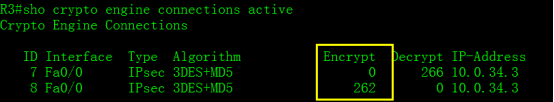

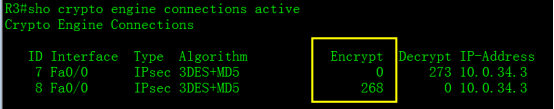

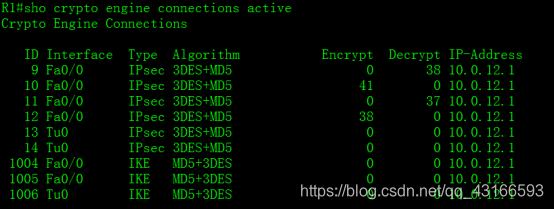

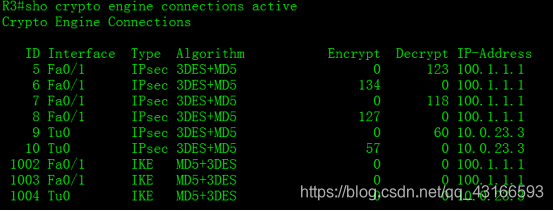

由于运行了ospf自动触发且周期触发所以这里的ENCRYPT位会不断刷新;

实验二:DM-VPN补充

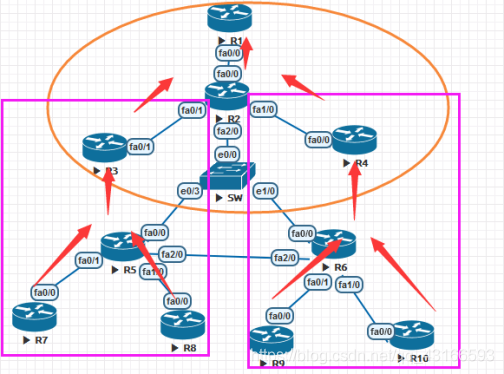

如图所示:三个框架代表三个DM-VPN,其中(R2、R5、R6为ISP);

R1为R3、R4的hub端,R3为R7、R8的hub端,R4为R9、R10的hub端;

最终要求R8-》R9为一跳;

简述nhrp重定向原理:当开启第三阶段时,R8不但请求tunle口和公网对应的nhrp映射,还有请求目的网址对应公网的nhrp映射,R8会向它的R3hub端请求,但是R3并没有映射关系,于是R3转发给R1,R1也没有,R1又转发给R4,R4也没有,R4又发给R9,最终R9一查nhrp映射表发现存在请求的映射关系,于是R9将对应的映射关系发送给R4,R4—》R1—》R3—》R8,所以第一次访问需要绕一圈,第二次因为R8有了R9的nhrp映射关系,所以一跳就达。

在此之上进行IPSEC的数据保护(我们以左半部分为例子查看右半部相似其中R1为名字可以随意定义这里只是方便):

R1配置及路由:

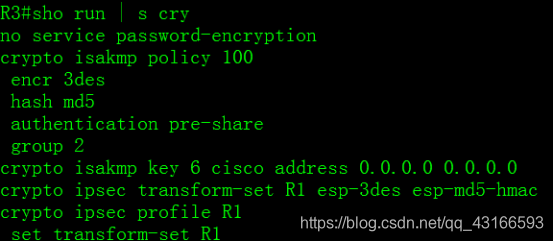

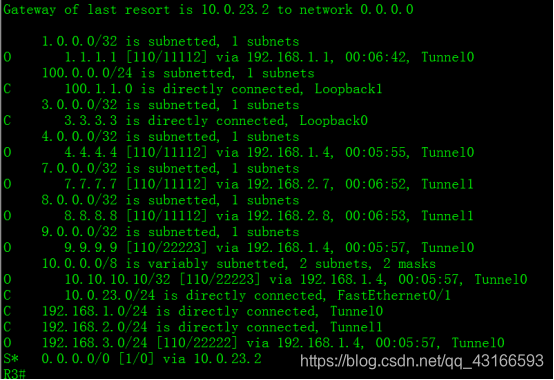

R3配置及路由:

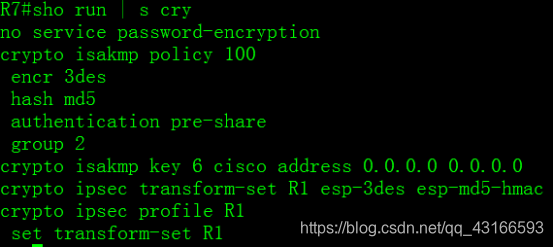

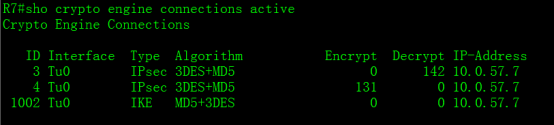

R7配置及路由:

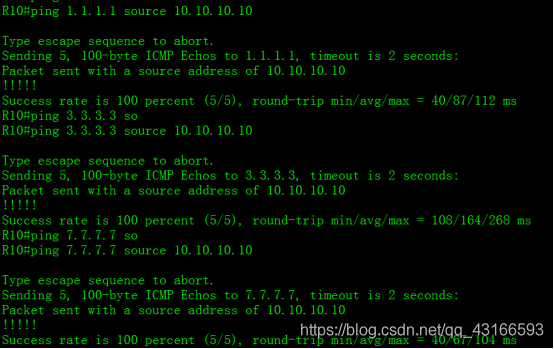

结果(以左边R10为源测试):

这里可以有两种方式进行IPSEC的保护操作:

第一种为传统方式:第一阶段+第二阶段(如第一个实验)

第二种为cisco特有方式:SVTI的配置方式(如第二个实验)