云计算专业:GRE over IPsec VPN实验

实验要求:

1.根据拓扑规划完成基础配置;

2.在AR1和AR3上配置DHCP为相应的主机自动分配IP地址、网关、DNS和租期,因为有服务器需要配置排除IP地址;

3.配置GRE over ipsec VPN 实现CQ与SH之间的通信数据加密;

4.在GRE中传输的路由为RIPv2 和 OSPF;

5.在边界路由器上配置 easy-nat 实现pc1与pc2能访问公网;

6.配置服务器NAT技术,将服务器上的WEB、和FTP服务发布到公网,Client通过公网地址可以访问服务器上的WEB、FTP服务;

7.抓包测试PC1与pc2的通信数据是否被加密;

8.抓包测试pc1与pc2是否分别使用路由器出口地址与公网99.99.99.99主机通信。

搭建的拓扑图如下:

在AR2和AR7上配置DHCP为相应的主机自动分配IP地址、网关、DNS和租期,因为有服务器需要配置排除IP地址。

AR2:

dhcp enable

ip pool sq

network 192.168.6.0 mask 24

gateway-list 192.168.6.1

dns-list 114.114.114.114 8.8.8.8

lease day 1 hour 1 munite 1

excluded-ip-address 192.168.6.100

interface g0/0/1

dhcp select global

AR7:

dhcp enable

ip pool sq

network 192.168.16.0 mask 24

gateway-list 192.168.16.1

dns-list 114.114.114.114 8.8.8.8

lease day 1 hour 1 munite 1

excluded-ip-address 192.168.16.100

interface g0/0/0

dhcp select global

配置GRE over ipsec VPN 实现CQ与SH之间的通信数据加密(也是在AR2和AR7上进行配置):

interface tunnel0/0/1

ip address 10.10.10.1 30

tunnel-protocol gre

source 6.6.6.1

destination 16.16.16.1

ip route-static 192.168.16.0 255.255.255.0 tunnel0/0/1

interface tunnel0/0/1

ip address 10.10.10.2 30

tunnel-protocol gre

source 16.16.16.1

destination 6.6.6.1

ip route-static 192.168.6.0 255.255.255.0 tunnel0/0/1

在GRE中传输的路由为RIPv2 和 OSPF:

在边界路由器上配置 easy-nat 实现pc1与pc2能访问公网:

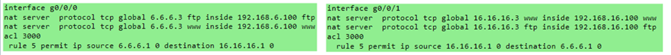

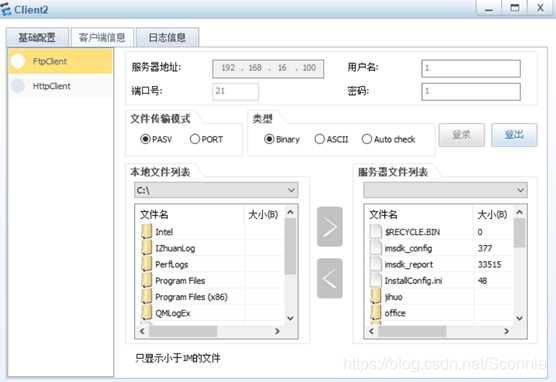

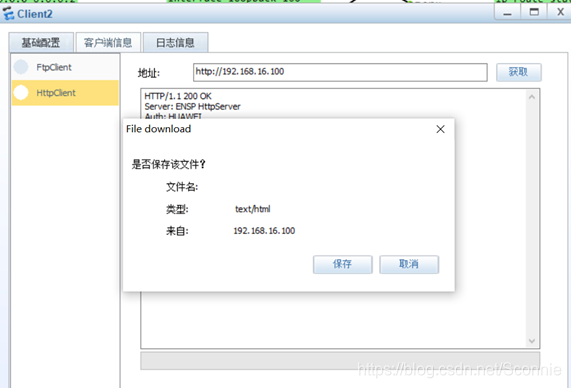

配置服务器NAT技术,将服务器上的WEB、和FTP服务发布到公网,Client通过公网地址可以访问服务器上的WEB、FTP服务:

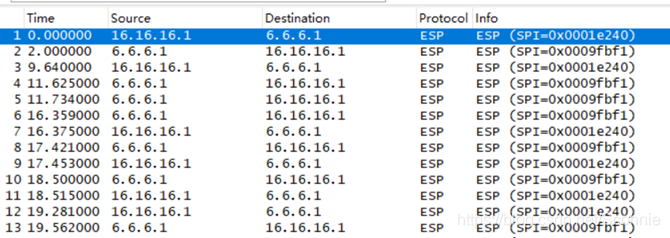

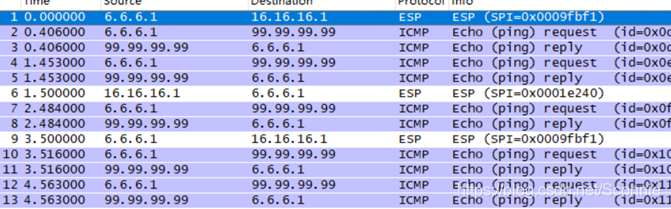

抓包测试PC1与pc2的通信数据是否被加密:

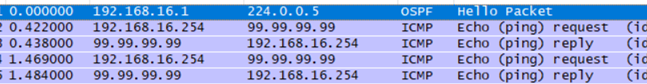

抓包测试pc1与pc2是否分别使用路由器出口地址与公网99.99.99.99主机通信:

菜菜的代码,希望能够帮助到你哟!