| Esta obra pertenece cursos | https://edu.cnblogs.com/campus/besti/19attackdefense |

|---|---|

| Cuando este requisito en el trabajo | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| Mi objetivo en este curso es |  |

| En aspectos particulares de la tarea que me ayudó a alcanzar las metas |  |

| Texto del trabajo | 1. El contenido de la práctica, 2. la práctica, 3. Problemas y soluciones encontradas en el estudio, la práctica 4. Resumen |

| otras referencias | Ver la última parte del cuerpo |

1. El contenido de Práctica

Red Capitol

Capitol red se refiere a la recogida de información por un atacante de forma planificada, paso a paso para la organización de destino o individuo para comprender los objetivos de seguridad del entorno de red y de la información, el proceso técnico para obtener un análisis completo de la figura objetivo.

- Objetivo: para la organización, se puede utilizar para detectar el nombre de dominio específico, el rango de direcciones de red, directamente accesible en Internet

IP

de direcciones y servicios de red, topología de la red, el segmento de número de teléfono, listas de correo electrónico, y así sucesivamente; Para los individuos, incluyendo la información de identidad, información, carrera, e incluso alguna información intimidad personal. - Medios: Web de búsqueda de información y la minería; consultas DNS e IP; investigación topología de la red.

Escaneado en red

escaneado en red es para confirmar el programa de trabajo del host que ejecuta la red, o para atacar al anfitrión, o para la evaluación de seguridad de la red. escáneres de red, tales como incendios Ping y el escaneo de puertos, el retorno sobre el que se asignan direcciones IP a la conexión de host y funciona a través de Internet, ¿qué tipo de información de los servicios prestados por estos anfitriones. Otro método consiste en escanear el mapa inversa, el retorno de las direcciones IP que se asignan a cabo las actividades de información del huésped, lo que podría permitir a un atacante se supone que una dirección viable. Características principales:

1.扫描目标主机识别其工作状态(开/关机)

2.识别目标主机的端口状态(监听/关闭)

3.识别目标主机系统及服务程序的类型和版本

4.根据已知漏洞信息,分析系统脆弱点

5.生成扫描结果报告- Resumen: La función de escáner de red: ① determinar el host de destino está en línea; ② estado de los puertos abiertos host de destino; ③ el sistema operativo host de destino e información relacionada; ④ las lagunas del sistema host de destino que puedan existir.

2. práctica

2.1 Tarea de consultas al DNS e IP

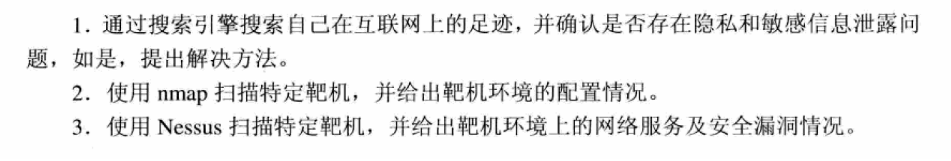

Tarea 1: Elegir un nombre de dominio DNS de google.com, g.cn, baidu.com, sina.com.cn la consulta para obtener la siguiente información:

- registro de DNS y la información de contacto

- El nombre de dominio correspondiente a la dirección IP

- dirección IP de la información de registro y de contactos

- dirección IP del país anfitrión, de la ciudad, y la ubicación específica

{#sección}

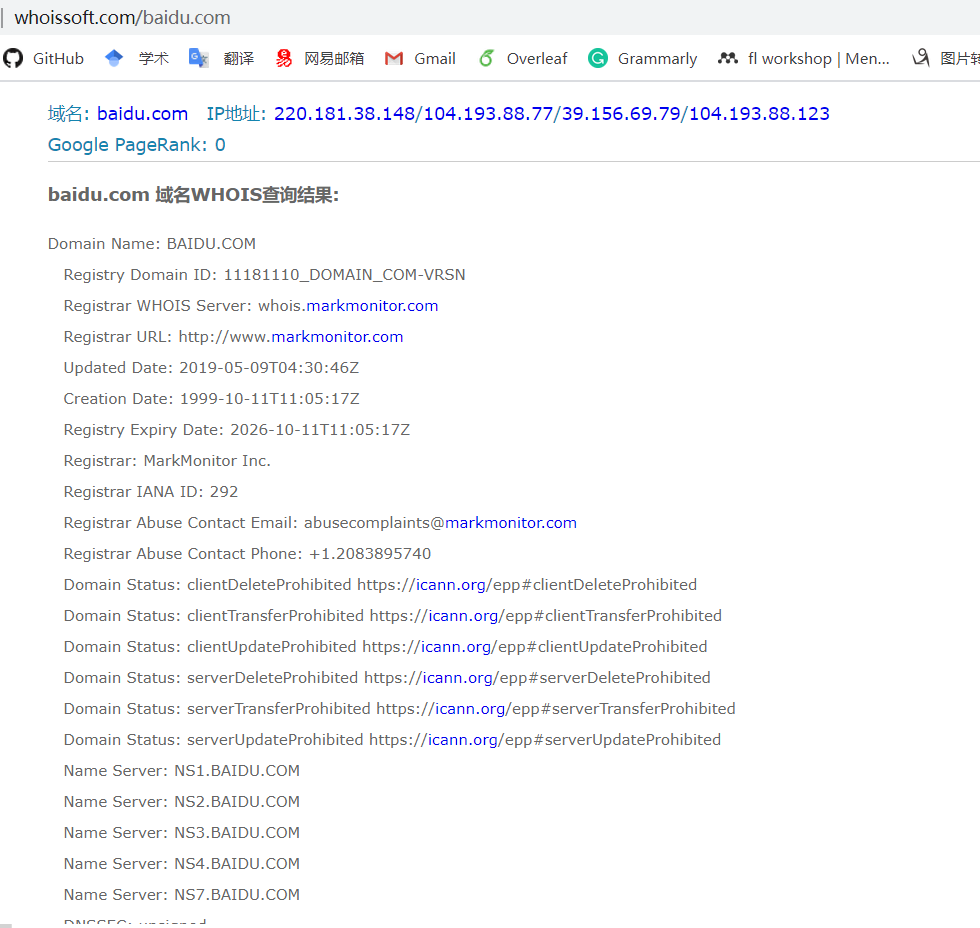

1. En primer lugar: el acceso a la información pertinente whoisSoft.com URL de baidu.com. Podemos obtener registro DNS e información de contacto.

2. Uso de la máquina introduzca la dirección cmd nslookup baidu.com consulta baidu.com IP.

3. whoisSoft.com introduzca la URL de IP (220.181.38.148), obtener información sobre la ubicación urbana nacional específica.

2.1 Tarea dos intentos de adquirir BBS, foros, QQ, MSN en la dirección IP de un amigo, puesto que consulta para obtener la ubicación específica de dónde están tus amigos

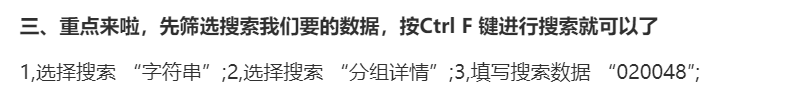

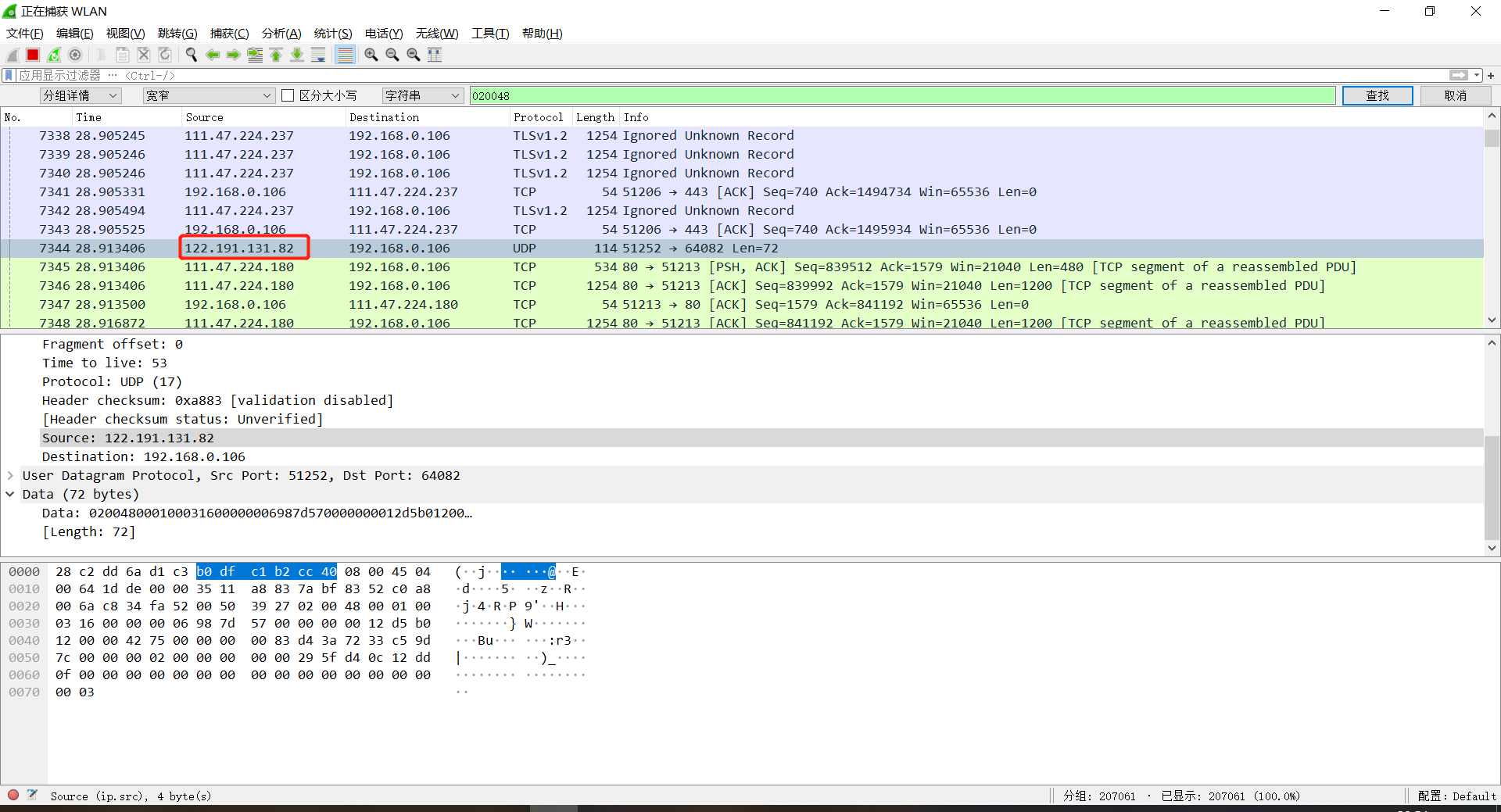

En primer lugar, abrir la Wireshark, seleccione la tarjeta de red local. cadena de la selección, los detalles del paquete, introduzca 020.048. El uso de equipo de micro-canales para llamar a un amigo. Entonces el paquete se puede obtener la dirección IP del partido Wireshark captura, como se muestra en la figura. Finalmente Baidu ip consulta de ubicación, se puede consultar la dirección IP correspondiente a la ubicación exacta.

2.2 Manos: nmap

Utilizar nmap para escanear el avión no tripulado, responda a las siguientes preguntas.

- 1. drone dirección IP está activo?

- 2. ¿Qué avión no tripulado abiertos los puertos TCP y UDP?

- 3. ¿Qué sistema operativo instalado avión no tripulado? Versión más reciente?

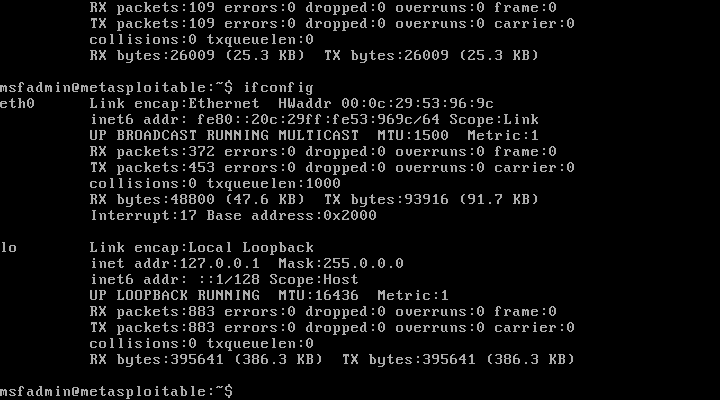

- 4. ¿Qué servicios de red están instalados en el avión no tripulado? Utilizar ifconfig para ver el avión no tripulado IP:

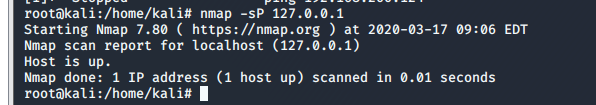

aviones de ataque nmap -sP dirección IP 127.0.0.1 es drone consulta activa

Como se muestra arriba, indica que IP drone está activo. Nmap avión no tripulado puede ser utilizado para la exploración de puertos: El avión no tripulado para la instrucción de escaneo TCP SYN nmap -sS 127.0.0.1. -Su uso nmap

127.0.0.1 en el escaneo de puertos UDP. uso -O sV nmap

127.0.0.1 tipo de operación de los servicios del sistema y de red para análisis:

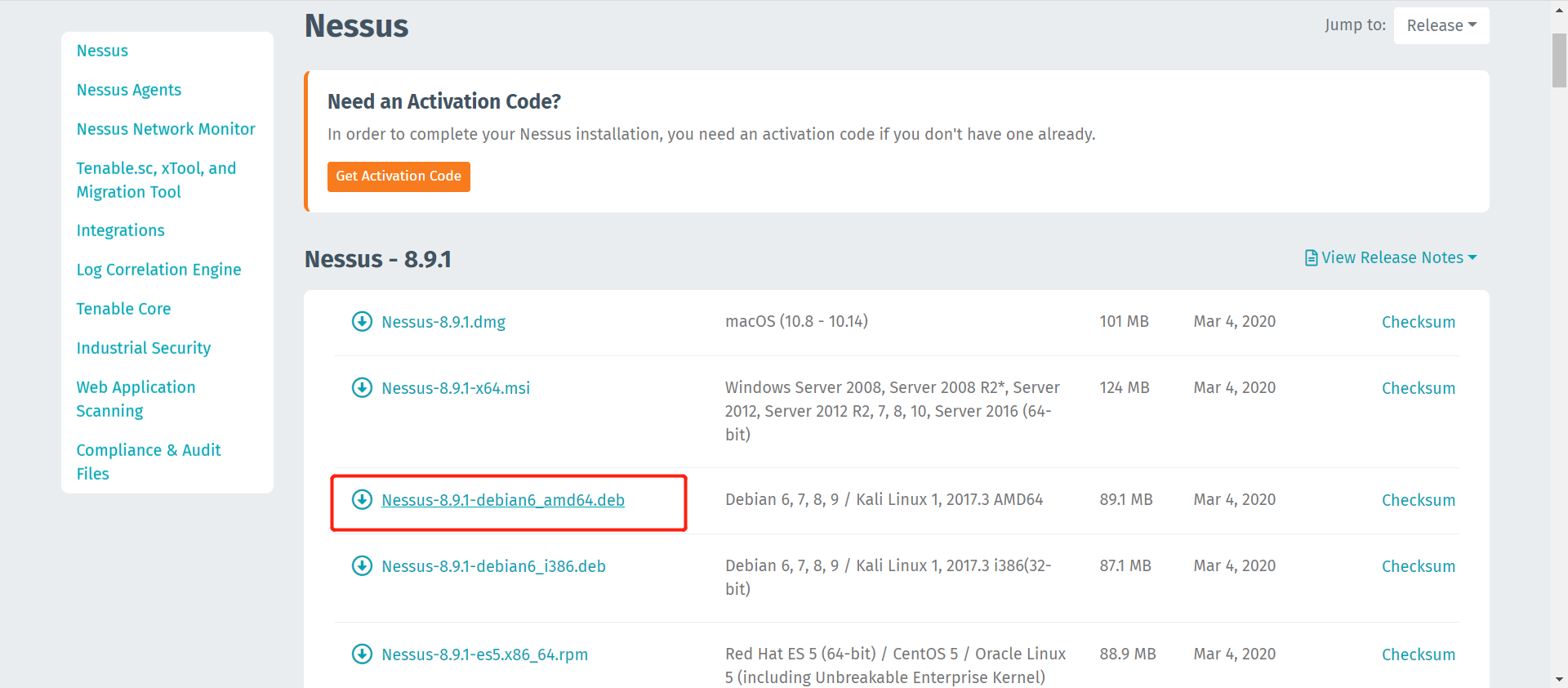

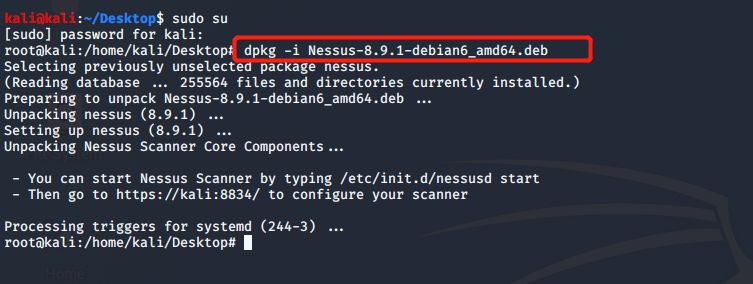

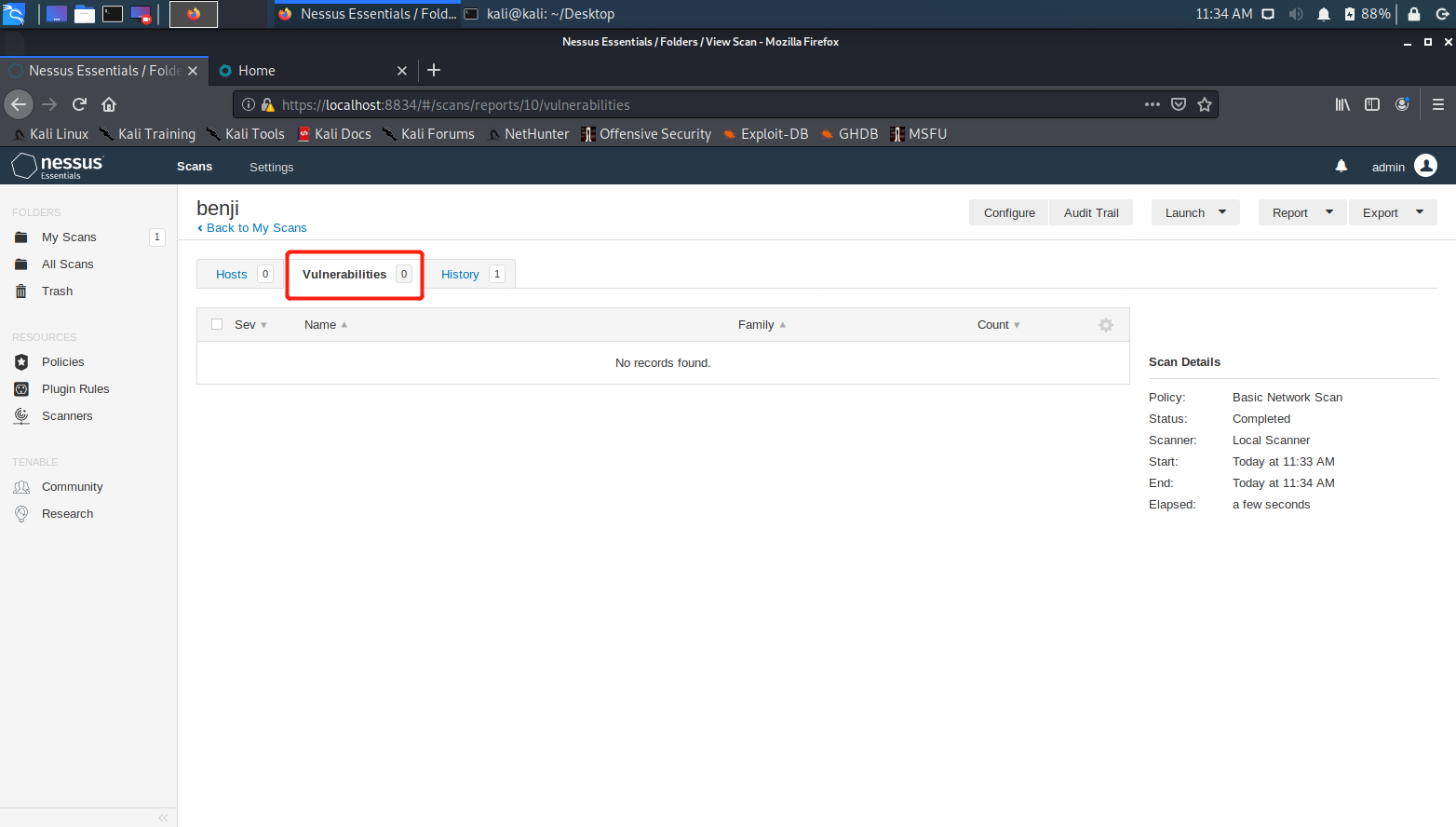

2.3 Manos: Nessus

Nessus escanear utilizando aviones no tripulados, responda a las siguientes preguntas.

- 1. ¿Qué puertos abiertos en el avión no tripulado?

- ¿Qué vulnerabilidades de seguridad de los servicios de red en cada puerto 2. avión no tripulado?

3. Cómo capturar el ambiente de aviones no tripulados, con el fin de obtener acceso al sistema

- En primer lugar, descargar e instalar en el interior kali messus

- Grabar lo son la contraseña de cuenta de administrador

- Introduzca https: // localhost: 8834 / página de administración, crear una red básica de escaneo

tipos de escaneo, y añadir el zumbido IP, excepto:

Los resultados del análisis:

Como arriba, explorando el IP del anfitrión, las exploraciones no mostraron vulnerabilidades de riesgo.

Como arriba, explorando el IP del anfitrión, las exploraciones no mostraron vulnerabilidades de riesgo.2.4 de trabajos prácticos

Después de mi nombre Baidu, encontré mi blog empleos Parque están desprotegidos, aunque sólo un trabajo, pero expone una gran cantidad de información, he aprendido a través del curso, número de estudiante de la coreografía digital, así como de entrecruzamiento entre la información de los estudiantes, se puede Mi inferencia donde la escuela, aprendí a reconocer no graves, mis diversos rasgos de la personalidad.

3. Los problemas y las soluciones encontradas en el estudio

- Pregunta 1:

- Solución del Problema 1: https://blog.csdn.net/ling_xiao007/article/details/50670441

4. Resumen práctica

El trabajo me hizo comprender que la confidencialidad de la red es difícil de hacer, es como un concurso entre la peste y la medicina, es un proceso prolongado, debemos hacer un trabajo bien de la protección de la privacidad personal.

material de referencia

- "Tecnología de ataque y defensa y la práctica de la red"

- https://www.cnblogs.com/destiny-love/p/12498970.html