20199301 2019-2020-2 "práctica ataque a la red y la defensa", la cuarta semana de trabajo

En primer lugar, el contenido de la práctica

1, un rastreador de red

- Sniffing definido: sniffer (Sniff) es una técnica utilizada por los hackers las escuchas, y teléfono tradicional tocando de manera similar monitorear el contenido de un número particular en la línea telefónica, una interfaz de red utilizando un equipo de destino es un sniffer de red paquetes de datos de otra cuenta contraseña de usuario de la computadora con el fin de controlar el flujo de datos de contenidos o información privada.

- Sniffing tecnología y herramientas categoría: clasificados de acuerdo con el monitor de red de capa de enlace, Ethernet (Ethernet) y Wi-Fi está cableada LAN (red de acceso local, LAN) y LAN inalámbrica (Wireless red de acceso local, WLAN) el protocolo de capa de enlace más popular, es actualmente el principal objeto sniffer de red monitor. De acuerdo con la aplicación en forma de software y hardware sniffer Sniffer dos clases.

2, principios sniffer de red

- obras Ethernet: un canal de comunicación compartido, que utiliza una detección de detección de portadora / colisiones (CSMA / CD) para evitar conflictos de comunicación enlace compartido. de datos Ethernet se transmite en el "marco" como una unidad, la cabecera de transmisión contiene la dirección MAC de origen y de destino. canal compartido, al recibir los datos de la tarjeta y la tarjeta sólo recibirá partidos de datos propia dirección MAC.

- Compartida de red sniffing: principalmente un cubo (Hub) está conectado, que se basa en una forma de red topología de bus, físicamente extensa.

- Red de conmutación de la inhalación: Se ajusta el interruptor principal, las tramas de datos a través del conmutador de datos hacia adelante.

- MAC ataque dirección de inundaciones; interruptor apuntando envía un paquete de datos que contiene un gran número de dirección ficticia MAC y la dirección IP, por lo que el interruptor "de direcciones MAC - tabla de asignación de puertos" no puede manejar el desbordamiento, por lo que el interruptor en el llamado modo "abierto fallar", es decir, empezó a obras de cubo similares, los paquetes de difusión a todos los puertos, lo que hace sniffer de red y llegará a ser tan fácil como en un entorno de red compartida.

3, un rastreador de red

- El software de red sniffer en plataformas basadas en UNIX son generalmente las interfaces estándar de BPF y libcap, los más comunes incluyen bibliotecas de desarrollo libcap etéreo, tcpdump y el software Wireshark sniffer.

- En la plataforma Windows, hay una gran cantidad de software sniffer de red, BPF en UNIX-como plataformas / libpcap / tcpdump sniffer programa de interfaz estándar tiene una versión portátil correspondiente en la plataforma Windows, es decir, la NPF / winpcap / windump, la famosa red de código abierto software sniffer Wireshark también tienen versiones de Windows.

4, la red sniffing detección y prevención

- Red sniffer se detecta: en el mismo host, puede estar en modo promiscuo, comprobando si se ha encontrado la tarjeta que se ejecuta ortográfica sniffer ah escucha. Otras características se pueden basar en diferentes sistemas operativos y pila de protocolos de modo promiscuo, sniffer para detectar otros anfitriones en la red.

- Network Sniffer precauciones:

- El uso de una topología de red segura

- En lugar del mecanismo de ARP dinámico o estático con la tabla de asignación de puertos MAC-

- Tener en cuenta las precauciones de seguridad centralizada punto de la red de transmisión de datos de ubicación

- Evitar el uso de protocolo de red de transmisión de contraseña o información sensible

En segundo lugar, la práctica

Una práctica: tcpdump

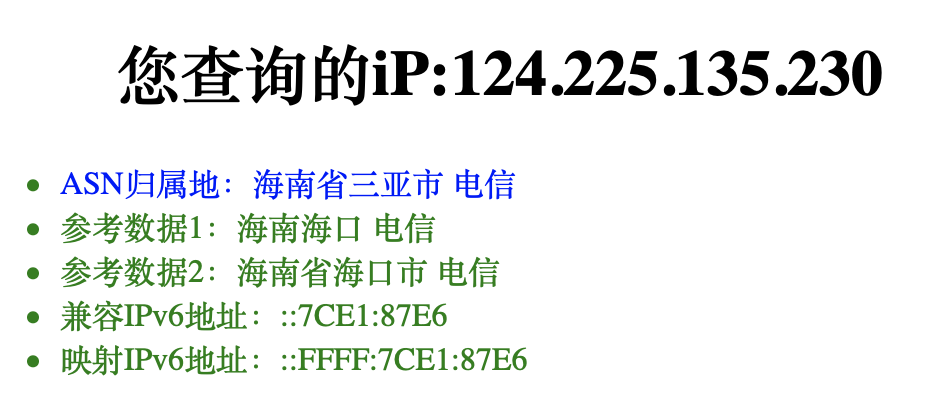

- Requisitos de normas: tcpdump utilizan el software de código abierto para acceder al sitio www.tianya.cn proceso en esta máquina oler, responder a la pregunta: cuando visita www.tianya.cn de inicio, el navegador cuántos acceso al servidor Web? ¿Cuáles son sus direcciones IP?

Practique dos: Wireshark

-

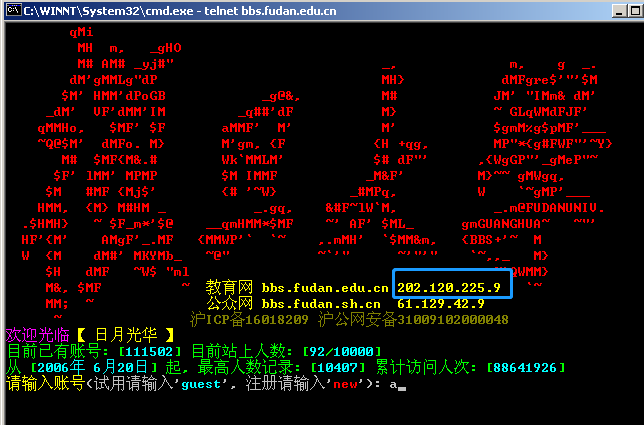

La práctica de la tarea: el software de código abierto Uso de Wireshark en la máquina para telnet para iniciar la sesión BBS oler y el protocolo de análisis, responda a las siguientes preguntas y dar la operación:

- (1) ¿Qué dirección IP y el puerto del servidor BBS que se registran cada una?

- (2) el protocolo Telnet es cómo transferir el nombre de usuario que ha introducido el nombre de usuario y contraseña del servidor?

- (3) cómo utilizar el análisis analizador de paquetes de Wireshark, y obtener su nombre de usuario y contraseña de acceso?

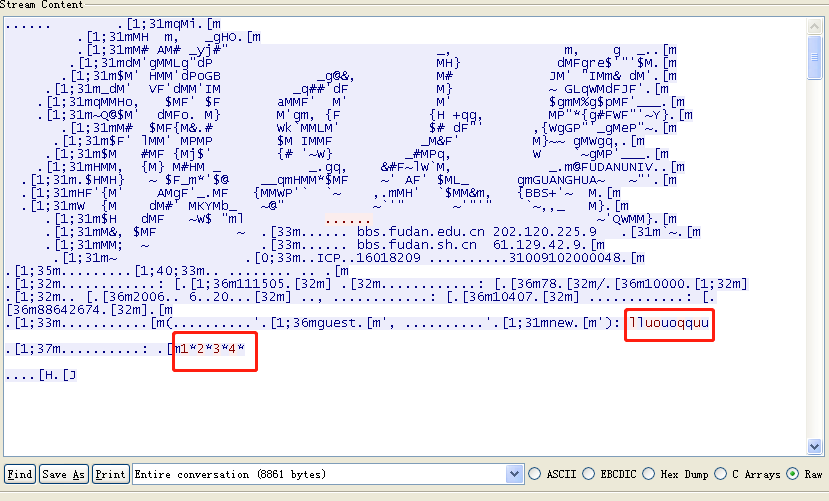

En primer lugar abierto Wireshark XP, escriba cmdtelnet bbs.fudan.edu.cn

cuenta: luoqu Contraseña: 1234

-

Se puede ver la dirección IP es: 202.120.225.9. Número de puerto: 23

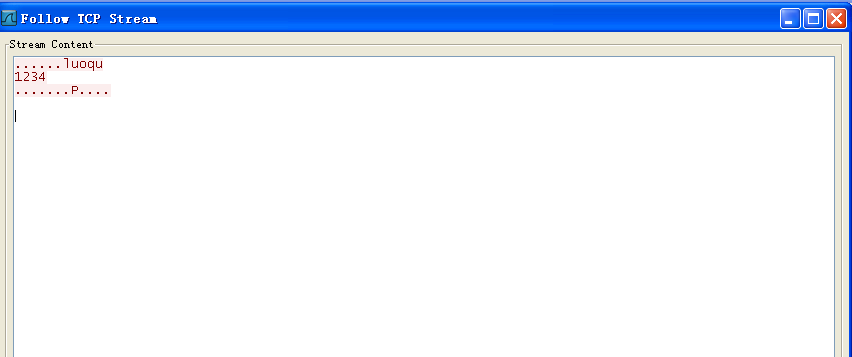

Uso Follow TCP corriente para obtener un nombre de usuario y contraseña, como se muestra:

- Nombre de usuario adquirida (luoqu) y una contraseña (1234) cuando el mismo registro.

Práctica Tres: la práctica el análisis forense (decodificación de escaneado en red)

-

problema:

- 1. ¿Cuál es la dirección IP del equipo atacante?

- 2. ¿Cuál es la dirección IP de la exploración de la red de destino es?

- 3. Este caso fue iniciado por el uso de estas herramientas que escanean el puerto de exploración? ¿Cómo se determina?

- 4. archivo de registro que usted analizó, el atacante utiliza un método de exploración que, ¿cuál es el escaneo de puertos de destino, y describir cómo funciona.

- 5. conocer en la trampa qué puertos están abiertos?

- 6. Bono pregunta: ¿qué sistema operativo ataques es el anfitrión

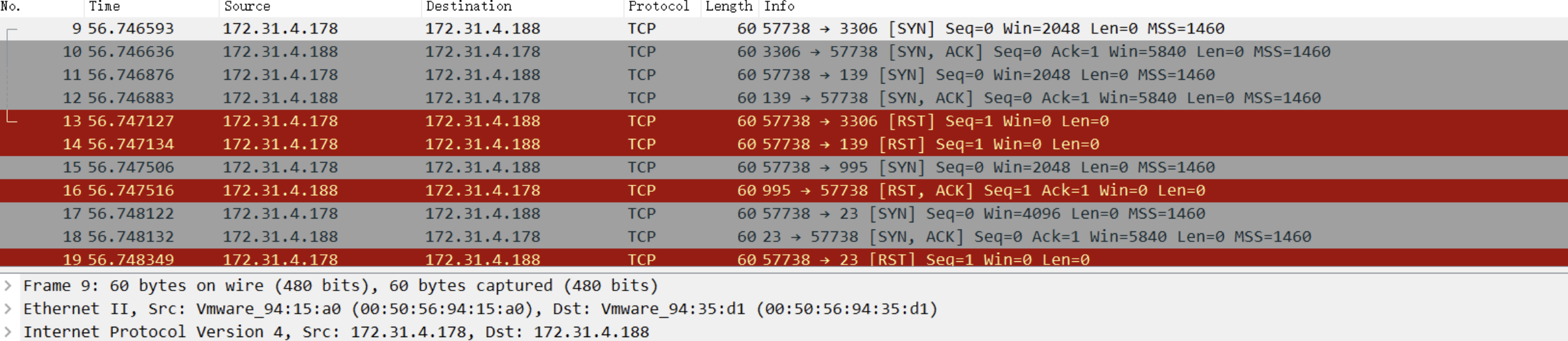

de descarga de golf de clase en listen.pcap, utilizar Wireshark para abrir el análisis fue:

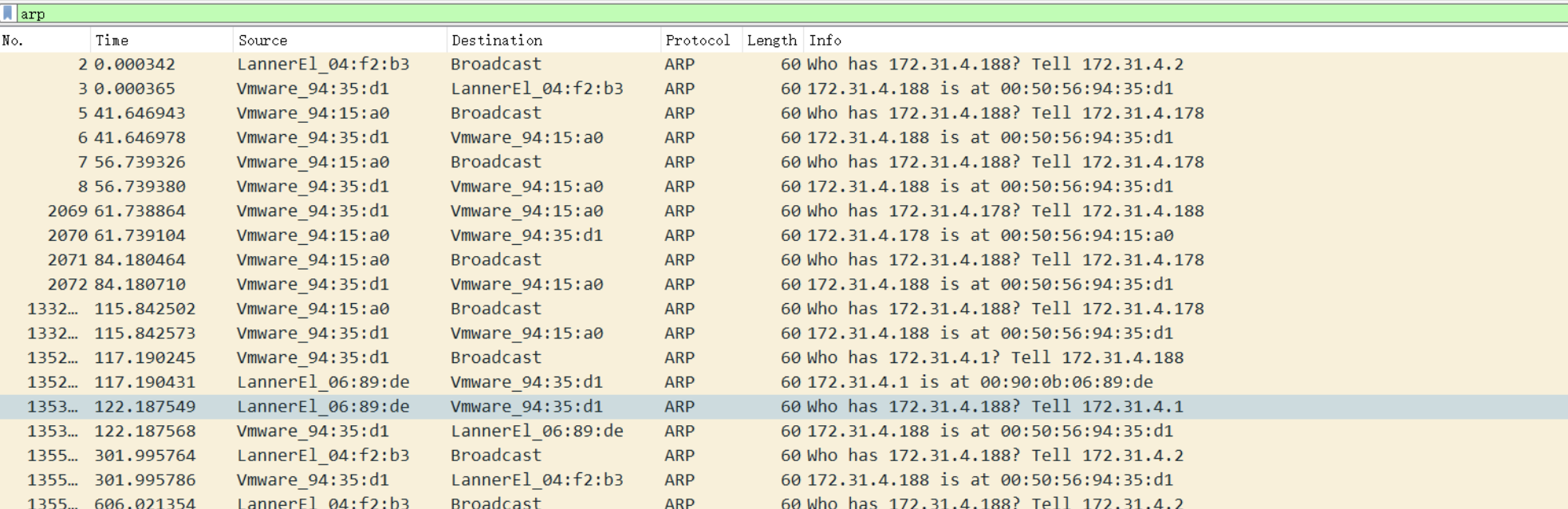

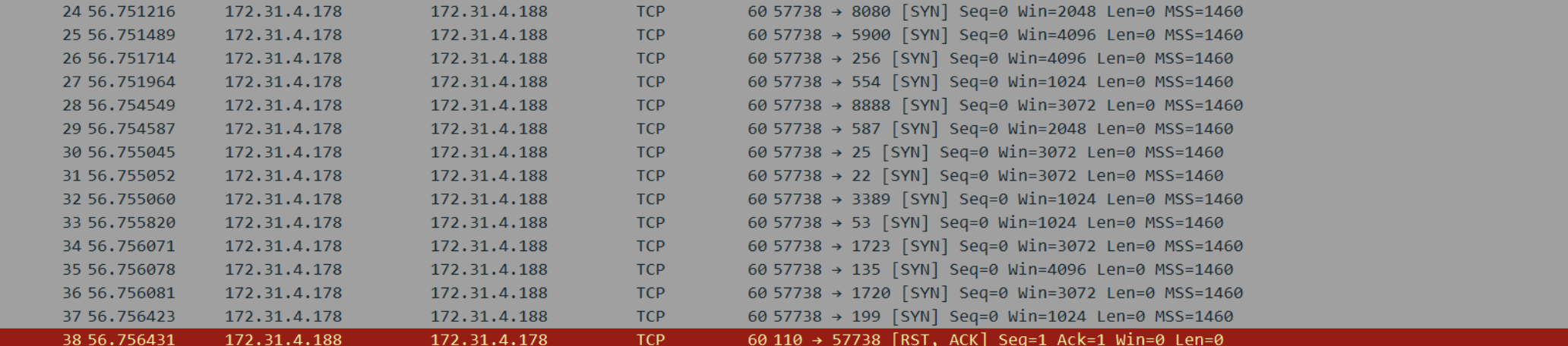

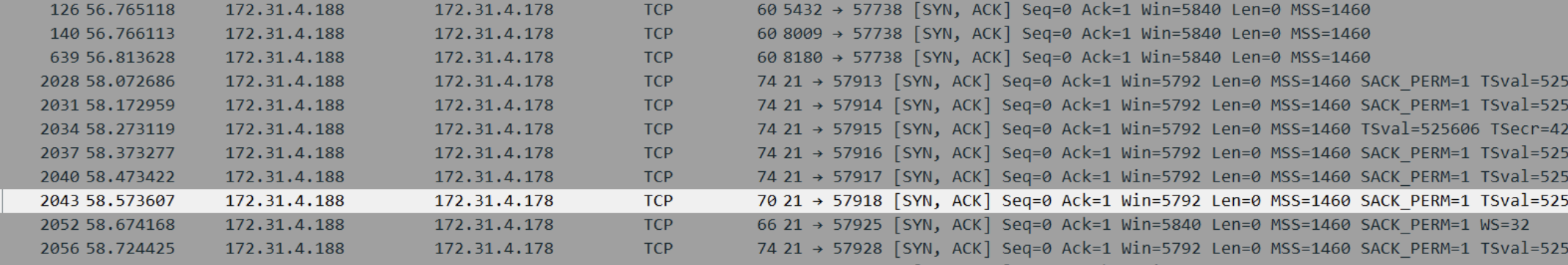

podemos ver un gran número de paquetes enviados entre 172.31.4.178 172.31.4.188 y

-

Así atacar de acogida dirección IP: 172.31.4.178

-

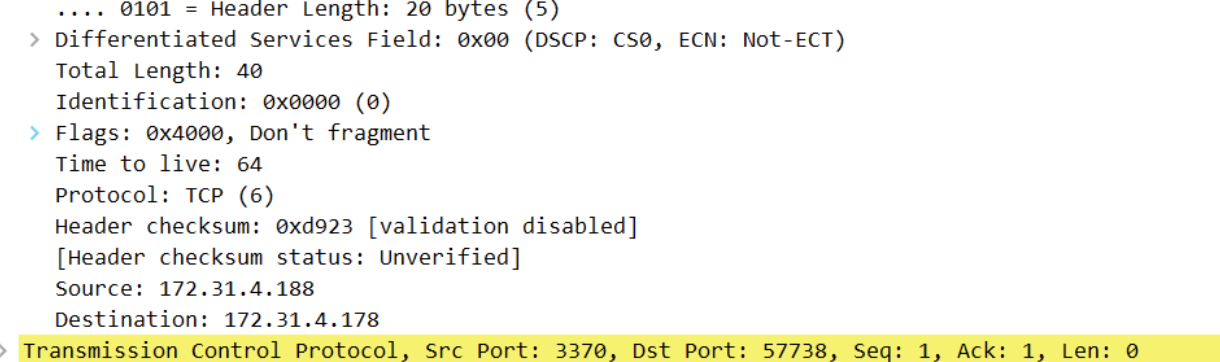

Dirección IP de destino: 172.31.4.188

-

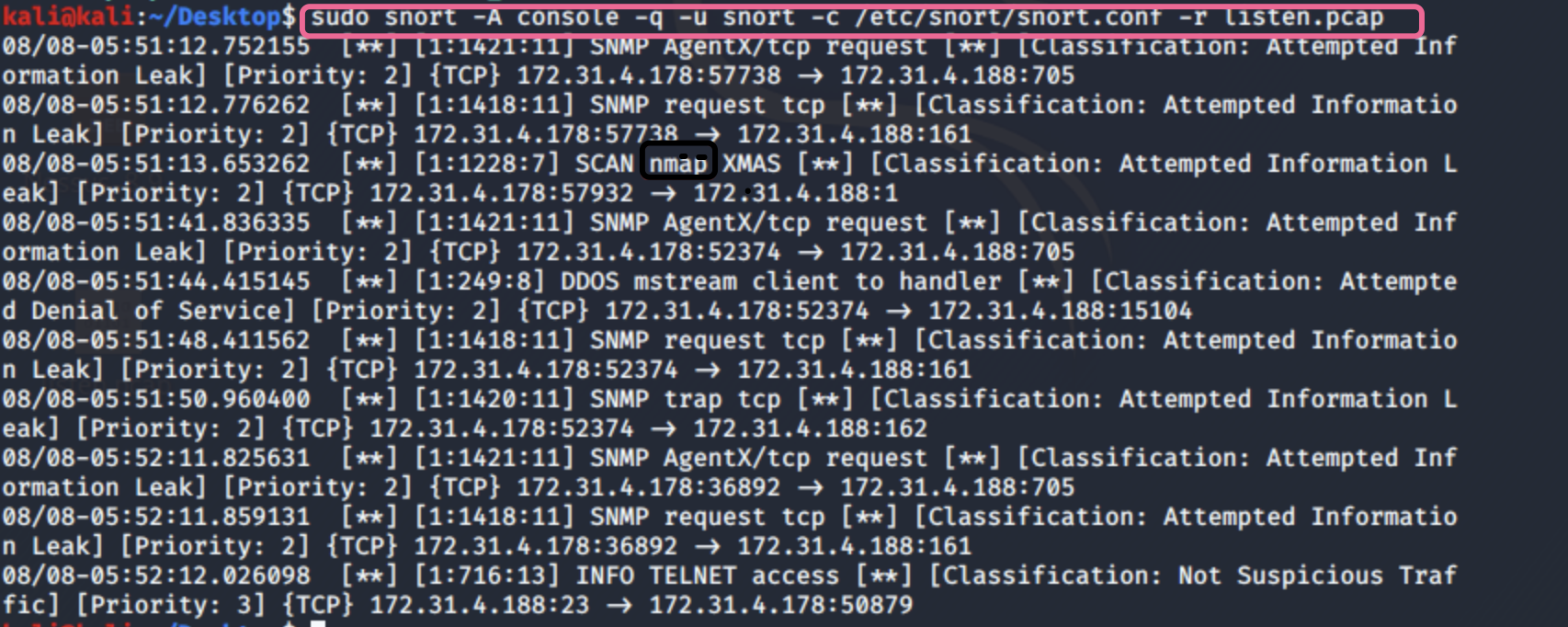

Por herramienta de escaneo de puertos Nmap. En la carpeta compartida, ejecute los

sudo snort -A console -q -u snort -c /etc/snort/snort.conf -r listen.pcapresultados:

No se filtra a través de ARP, para encontrar la dirección IP de destino: 172.31.4.188 anfitrión:

El filtrado de ICMP, determinar el host de destino en el estado activo:

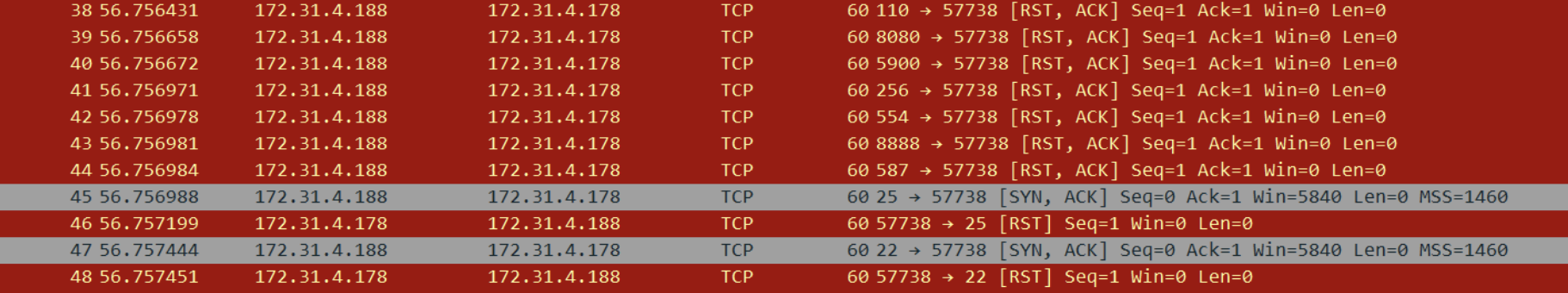

Tcp filtra

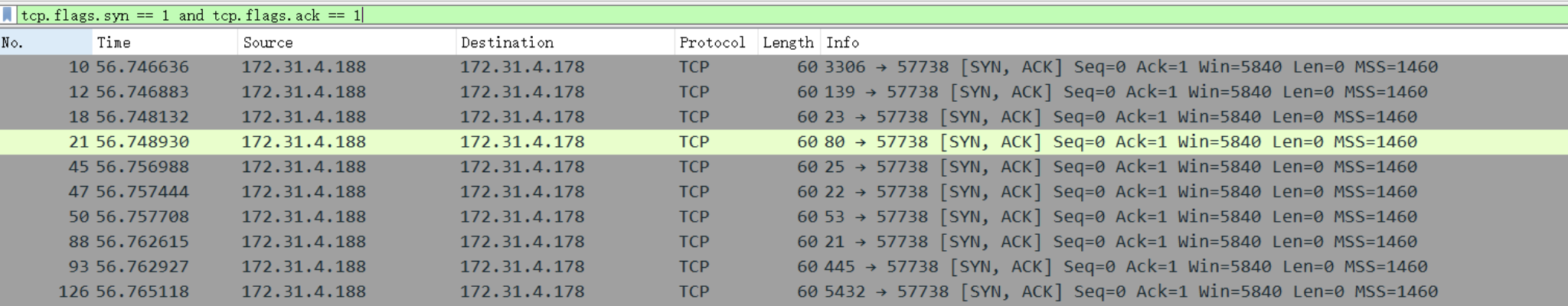

Uso tcp.flags.syn == 1 and tcp.flags.ack == 1para identificar un SYN | paquete ACK.

- Puede determinar qué puertos se abren: 21,22,23,25,53,80,139,445,3306,3632,5432,8009,8180

- Así aviones no tripulados utilizando un sistema Linux.

En tercer lugar, los problemas encontrados en el estudio y solución:

- Un problema: a menudo no son lo que ni siquiera tienen acceso kali

- Solución: enlaces Método encontrados

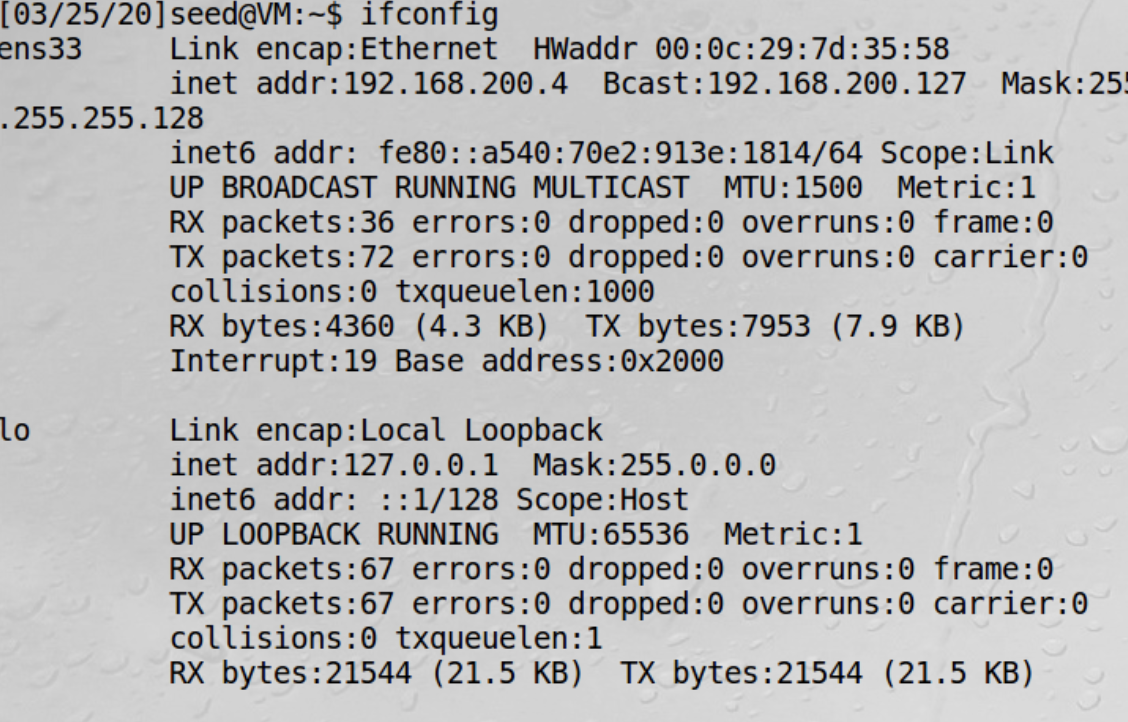

- Segundo problema: kali de

ifconfigcomando ha sido un problema- Solución: Utilice el

Whereis ifconfigcomando find en el directorio

encuentra en / sbin

añadir la variable de entornoexport PATH=$PATH:/sbin

(pero aún así la reducción de reinicio, necesidad de encontrar formas para repetir lentamente.!)

- Solución: Utilice el

En cuarto lugar, el resumen de la práctica

Wireshark para tener una comprensión preliminar del principio de sniffer en este capítulo están entendiendo poco a poco la práctica (la práctica es realmente muy importante) punto.

Encontramos en el ataque a la red y la práctica de defensa no necesita tener el mismo tipo de "chisme del corazón." Vamos a encontrar maneras de utilizar diversos canales para encontrar las respuestas que querían.

No sé a preguntar, en la investigación.