| Esta obra pertenece cursos | https://edu.cnblogs.com/campus/besti/19attackdefense |

| Cuando este requisito en el trabajo | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| Mi objetivo en este curso es | Aprender y dominar el ataque a la red de conocimiento y defensa, para completar la práctica relacionada |

| En aspectos particulares de la tarea que me ayudó a alcanzar las metas | tecnología de ataque y defensa de la red ha sido la base de un entendimiento preliminar y utilizar algunas de las herramientas |

1. cardado conocimiento y resumen

1, el contenido de información de la red recogido

- Para el atacante, el objetivo se iniciará a partir del nombre del dominio de información específico que desea atacar.

- Para los defensores, la identidad rastrear el intruso, ubicación de red, objetivo del ataque, el uso de métodos de ataque.

2, el método de recogida de información de la red: Capitol red, escaneado en red, la enumeración de red

3, la red Capitol: el atacante a través de la recopilación de información planificada paso a paso hacia la meta, para entender los objetivos de seguridad del entorno de red y de la información, el proceso técnico para obtener un análisis completo de la cifra objetivo. Por lo general saben muy poco acerca de la meta de la información se puede utilizar directamente la ingeniería social. Medios técnicos como sigue:

- Búsqueda web y Minería : el uso de la función de búsqueda en la Web, la información sobre el público objetivo o excavación se filtró accidentalmente. World Wide Web, motor de búsqueda de Google (Google hacking).

- las herramientas del sitio Web: wget espejo, Teleport Pro, Offline Explorer

- Meta motor de búsqueda: motor de búsqueda única múltiple integrado con un sistema de tipo de motores de búsqueda.

- IP y DNS consulta : a través de un servicio público de información basado en Internet para averiguar la correspondencia entre el nombre de la organización de destino de dominio, IP, y la geografía, así como datos de registro, y se puede aprovechar el servicio de DNS para introducirse en la organización carcasa del sistema.

- búsqueda de dominio la información de registro WHOIS: whois baidu.com

- herramienta de consulta WHOIS: SamSpade, Superscan

- Autorizada respuesta: el mapeo de la información dada por el servidor DNS con autoridad.

- En el cliente, con nslookup o dig programa cliente puede consultar un DNS específico mapas de nombres de dominio a direcciones IP.

- Después de ejecutar la ejecución del programa nslookup "ls -d DOMAIN_NAME", si el servidor DNS está configurado defectuosa, es posible obtener un gran número de nombre de host de la red interna y la información de la dirección IP que corresponde a la región de transmisión.

- topología de red Scouting : Después de encontrar un objetivo potencial de la red, los investigadores topología de la red tratan de determinar la topología de la red, y puede existir vías de acceso a la red.

- herramientas de seguimiento de ruta: traceroute, tracert

- Comando: tracert + URL

- Justificación: enviar paquetes UDP al host de destino, el TTL del paquete incrementa de 1, cada salto de encaminamiento y de reenvío, menos el dispositivo de conmutación TTL 1, una vez reducido a 0 a la pérdida de paquetes, y miembros de grasa-IP ICMPTime Superó mensaje de respuesta, y el puerto de destino de los paquetes a menudo establece un valor poco probable, por lo que el host de destino va a pensar de nuevo a la fuente IP ICMP destino inalcanzable mensaje que indica que el puerto es inalcanzable. Así programa traceroute puede escuchar a todos los paquetes ICMP, obtener una dirección IP desde el nodo fuente a cada trayectoria de encaminamiento en el host de destino.

- Defensa: el despliegue de sistemas de detección de intrusos o sistemas de prevención de intrusiones.

4, escaneado de red: detectar la red objetivo, averiguar lo más destino de la conexión, y luego aún más el tipo de sonda, la presencia de vulnerabilidades de seguridad y otra información, proporcionar apoyo a nuevos ataques y para elegir el canal de destino correcto. Los tipos son los siguientes:

- Anfitrión Scan : Encontrar el anfitrión activa segmento de red.

- barrido de ping (ping + dirección IP), la solicitud de la respuesta del paquete utilizando el protocolo ICMP.

- TCP Protocolo: TCP ACK Ping, se proporciona el filtrado de paquetes para el segmento de red, utilizando el protocolo de enlace TCP de tres vías; SYN Ping

- UDP ping: necesidad de elegir un puerto de destino está cerrado, depende de los paquetes ICMP.

- 工具: nmap, fping, hping; Superscan, PingSweep

- Defensa: 360 guardias de seguridad, Rising Personal Firewall

- Escaneo de puertos : Encuentra abierto sobre los servicios de la red de acogida. 80 puerto, el protocolo http; puerto 443, el protocolo https; puerto 53, el protocolo DNS. La necesidad de sonda de barrido dos veces, escaneo de puertos escaneo de puertos TCP y UDP.

- Otros: FIN scan: tabla de puertos de entrada envía un paquete FIN, el puerto abierto pérdida de paquetes, el puerto está cerrado se devuelve RST.

ACK scan: sondas de puerto de host interno, puede pasar a través del cortafuegos.

Null Scan: toda la bandera de 0. El

Xman scan: Conjunto FIN / URG / PUSH 1.

Escaneo ventana TCP: La magnitud de la diferencia es abierto paquete RST de la ventana de TCP es el puerto de retroalimentación determinada. - Sistema de sonda tipo : tipo de identificación del sistema operativo anfitrión y servicio de red de tipo abierto, para seleccionar un código de configuración diferente, y los ataques de penetración.

- OS detección activa: sondeo servicios de red -O nmap activo: nmap sV

- Pila Fingerprinting: análisis de la información de huellas dactilares de paquetes, la selección del sistema operativo host de destino se está ejecutando.

- Análisis de vulnerabilidad : identificar las vulnerabilidades de seguridad en un servicio de host / red que existen, como el canal de la grieta.

- Nessus: permitir que un atacante remoto para obtener acceso a un sistema o robar información, las vulnerabilidades de seguridad, errores de configuración, las contraseñas débiles y contraseñas por defecto para TCP / IP pila de protocolos vulnerabilidad de denegación de servicio.

5, la red de enumeración: los puntos débiles conocidos identificados en el servicio de exploración más específica, para encontrar los datos críticos realmente puede atacar a la entrada y atacar el proceso que pueda ser necesaria.

- servicios de red traen banderas : limitado a texto transporte de servicios de red del protocolo sencillo

- telnet + página web número de puerto + netcat: nc -v + URL

- Servicios de red enumeración

- FTP: texto plano, lo que permite el anonimato, 21 puertos

- RPC: instalación predeterminada y abierto, 111/32771 puerto, rpcinfo -p + dirección; nmap -sS -sR + Dirección

- protocolo de correo electrónico SMTP en dos instrucciones especiales: VRFY, el nombre de usuario legítimo para la autenticación; EXPN, ver las direcciones de correo y envío de las listas reales de seudónimos.

- Ventanas de servicios de la plataforma de redes enumeración:

(1) net view / domain: lista de dominios y grupos de trabajo en una red de Windows

net view / Dominio: Nombre de Dominio: Lista de búsqueda de dominios para especificar una lista de ordenadores

(2) nltest / delist: Nombre de Dominio: el controlador de dominio

(3) nbtstat dirección -A +: Ver NetBIOS anfitrionas tabla nombre

2. Contenido Práctica

Una tarea

Seleccione un nombre de dominio DNS de google.com, g.cn, baidu.com, sina.com.cn la consulta para obtener la siguiente información:

- registro de DNS y la información de contacto

- El nombre de dominio correspondiente a la dirección IP

- dirección IP de la información de registro y de contactos

- dirección IP del país anfitrión, de la ciudad, y la ubicación específica

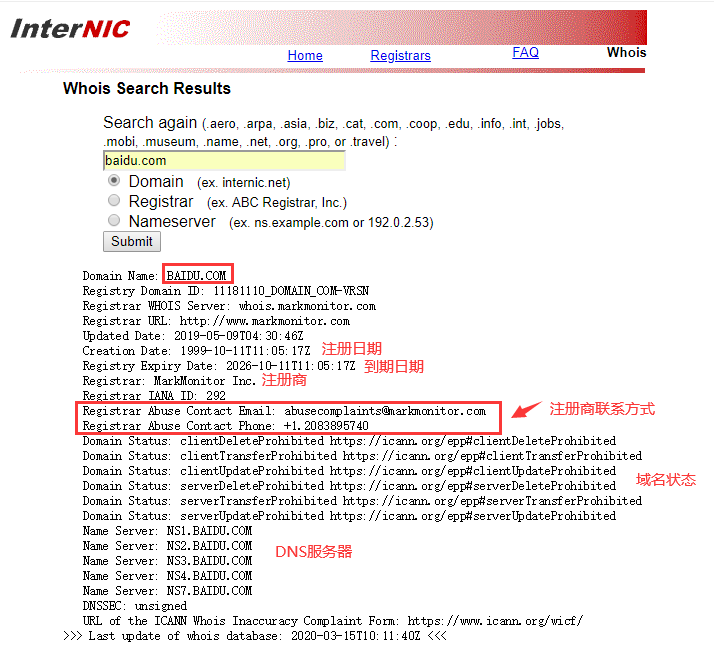

En el InterNIC a baidu.com consulta, se puede ver registro DNS y otra información pertinente.

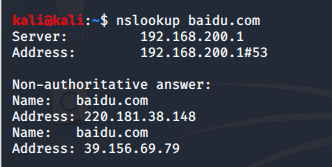

Cada nombre de dominio consulta correspondientes direcciones IP en Windows y Linux -> [nslookup baidu.com]

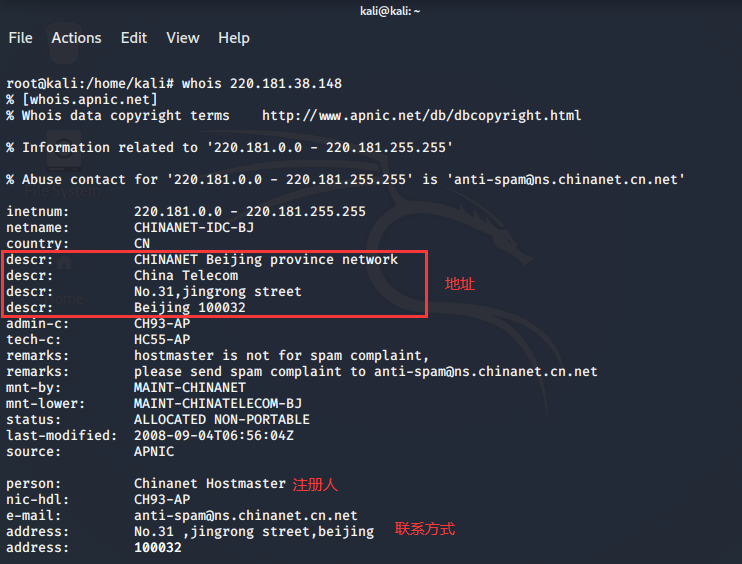

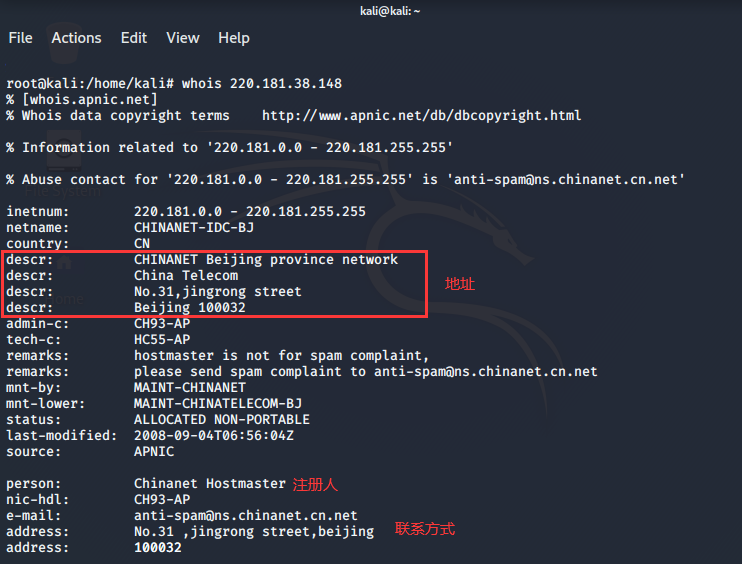

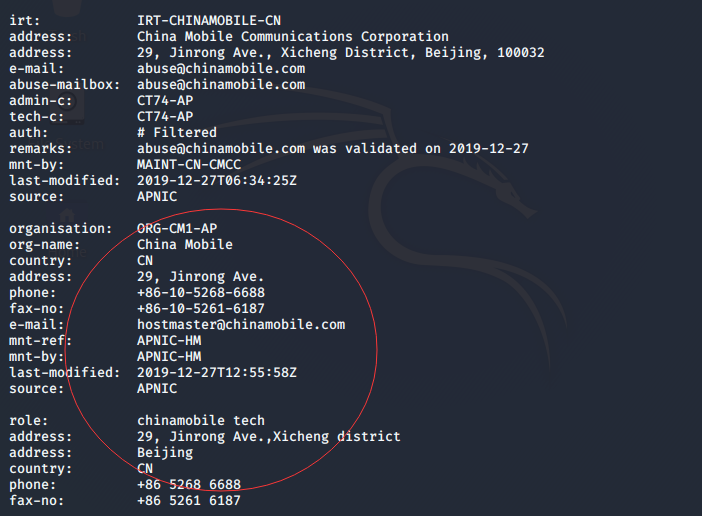

IP consulta de dirección de registro e información de contacto en el kali, dirección IP, país, ciudad y lugar específico ->] [whois baidu.com (usuario root)

debido a la dirección 220.181.38.148 y encontró dos 39.156.69.79 , por lo que las dos direcciones se llevaron a cabo investigaciones.

tarea II

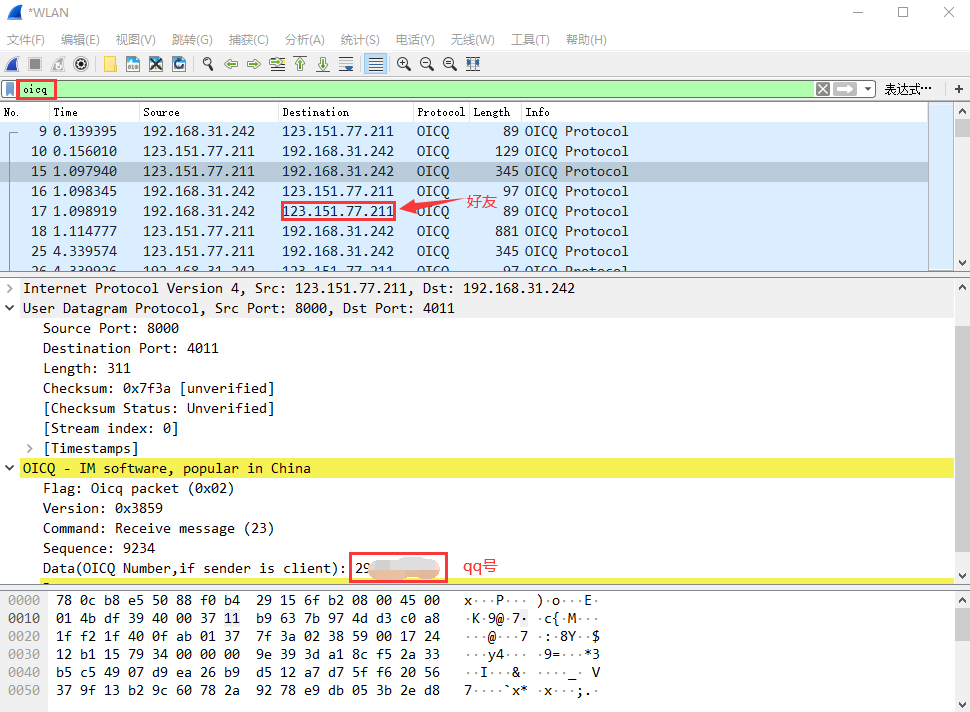

Trate de obtener BBS, foros, QQ, MSN en la dirección IP de un amigo, puesto que consulta para obtener la ubicación específica de dónde están tus amigos.

Wireshark abierta, seleccione la tarjeta de red local, se inicia la captura de paquetes. El uso de ordenadores a los amigos QQ a la llamada, después del final de la captura de paquetes, introduzca [] OICQ filtro, ver los resultados obtenidos amigos de direcciones IP, la dirección IP de la ubicación persona consulta. paquete de captura también puede ver el número de mi QQ.

La tercera tarea nmap

software de fuente abierta para el uso de Nmap para escanear el avión no tripulado medio ambiente, responder a las siguientes preguntas y dar órdenes operativas.

- dirección IP está activo avión no tripulado

- Lo drone abiertos los puertos TCP y UDP

- Drone qué sistema operativo está instalado, el número de versión

- ¿Qué servicios están instalados en aviones no tripulados

| opciones de línea de comando nmap | función | Enviar datos | Host abierto | Apague el host |

| nmap -sP | Una colección de la función ICMP / SYN / ACK / UDP Ping, por defecto nmap | |||

| Nmap -AM | exploración de hosts de eco ICMP | Solicitud de paquetes de eco ICMP | paquetes de respuesta de eco ICMP | No hay respuesta |

| nmap -PS | Anfitrión exploración TCP SYN | Paquetes con la bandera SYN | Con unos paquetes de datos de la bandera SYN / ACK o paquetes con el indicador RST | No hay respuesta |

| nmap -por | Anfitrión exploración TCP ACK | Paquete con el flag ACK | Paquetes con la bandera RST | No hay respuesta |

| nmap -PU | UDP Host Scan | paquete UDP | los paquetes ICMP de puerto inalcanzable | No hay respuesta |

| opciones de línea de comando nmap | función |

| nmap -sT | TCP connect () de conexión |

| nmap -sS | escaneo TCP SYN |

| nmap -sF | escaneos de puertos FIN |

| nmap -sN | escaneo de puertos NULL |

| -en nmap | ACK escaneo de puertos |

| nmap -sX | escaneo de puertos árbol de navidad |

| Nmap -sU | escaneo de puertos UDP |

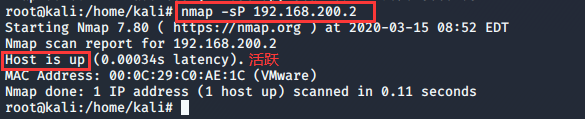

Siga las instrucciones de kali [nmap -sP 192.168.200.2], los resultados sugieren anfitrión es de hasta instrucciones avión no tripulado está activo. También se puede utilizar para ver el ping 192.168.200.2.

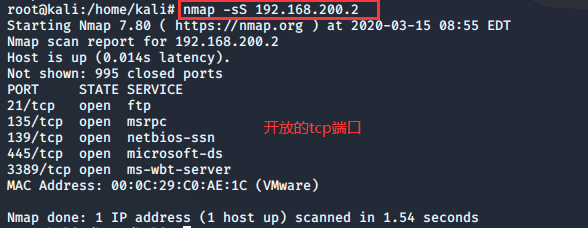

Utilice [nmap -sS 192.168.200.2 TCP SYN de escaneo] para ver el puerto TCP abierto.

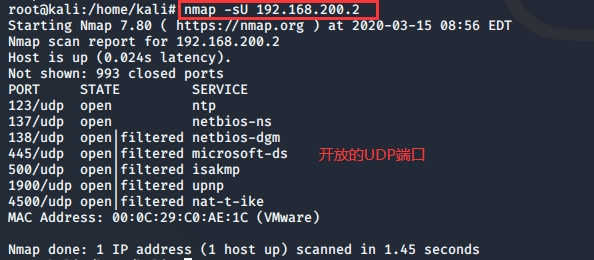

Utilice [] para Nmap -sU 192.168.200.2 escaneo de puertos UDP, para ver los puertos UDP abiertos.

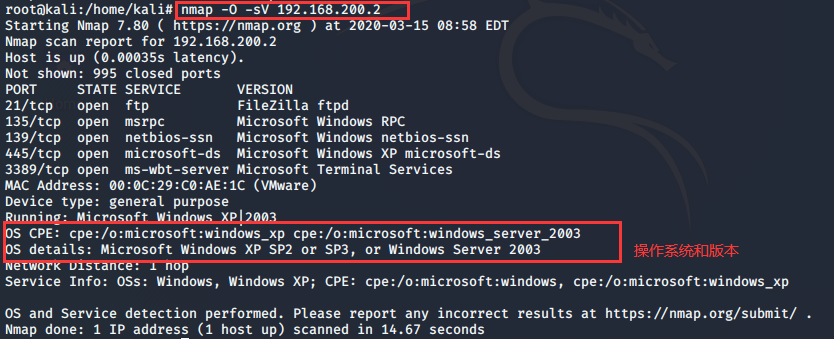

Use [nmap -O sV 192.168.200.2] del tipo de operación de los servicios del sistema y de la red para escanear y conocer un sistema abierto de FTP, RPC y otros servicios, así como posibles sistemas operativos y versiones.

Grupo de cuatro Nessus

software de código abierto para el uso de Nessus avión no tripulado para escanear el medio ambiente, responda a las siguientes preguntas y dar órdenes operativas.

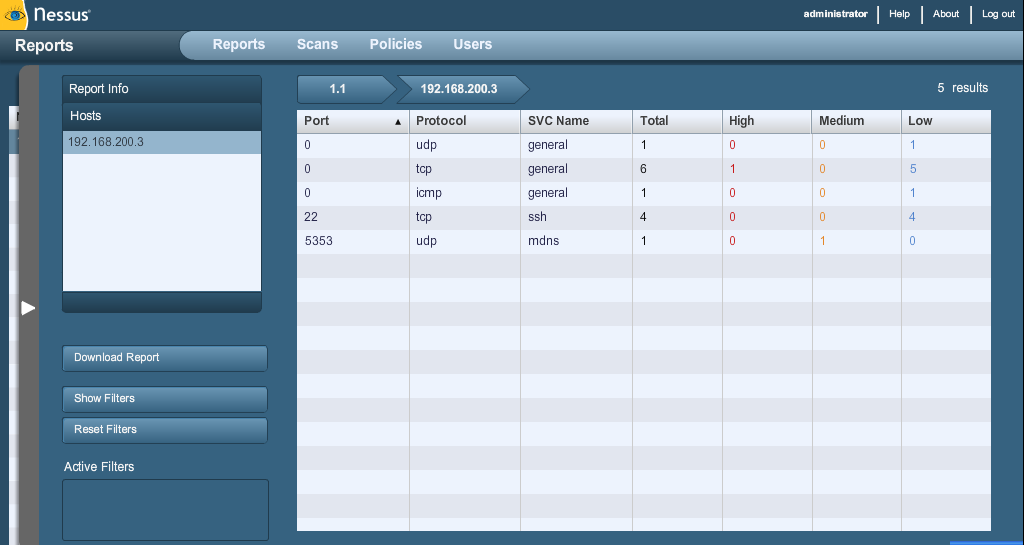

- ¿Qué puertos están abiertos en el avión no tripulado

- Lo vulnerabilidades de seguridad existen varios puertos de aviones no tripulados en el servicio de red

- ¿Cómo cree que el entorno de caída avión no tripulado, con el fin de obtener acceso al sistema

WinXPAttacker uso de la máquina virtual de Nessus (Inicio - Todos los programas - herramienta de exploración), lo que sugiere seguro añadir una excepción. Nombre de usuario: Administrator Contraseña: mima1234.

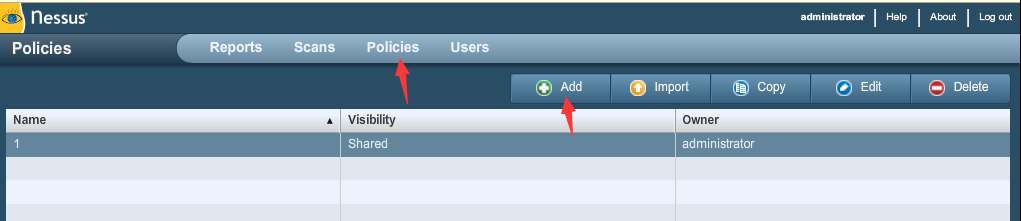

En primer lugar, añadir una política de exploración abierta: Políticas -> Añadir, es la opción por defecto.

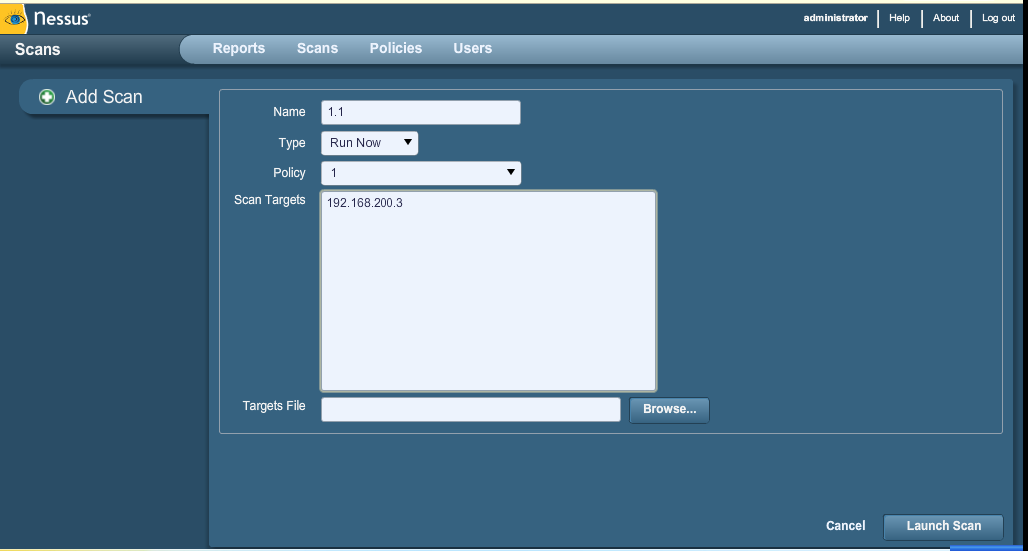

A continuación, añadir un escaneo: Escanea -> Añadir y comenzar a almacenar.

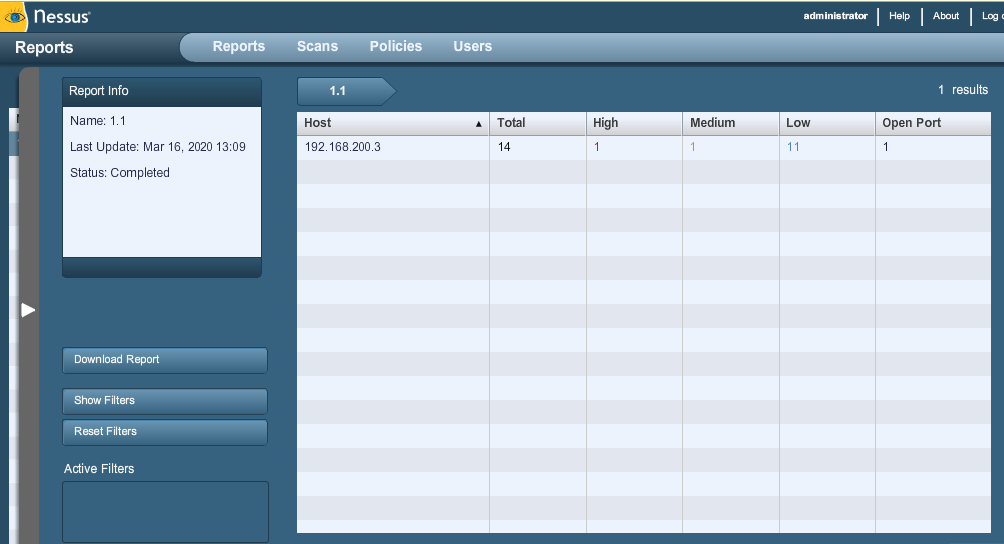

Los resultados del análisis son los siguientes:

tareas cinco

Buscar su huella en línea a través de motores de búsqueda, y confirmar a sí mismo de privacidad y fugas de información.

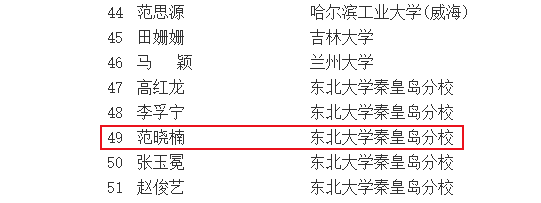

Buscar mi nombre en el navegador, y luego encontrar el ventilador 20199319 Xiaonan publicado en el blog blog de jardín, como se muestra a continuación:

Continuar También encontrado el sitio oficial de mi escuela secundaria, como se muestra a continuación:

Enlace para abrir el año escolar es una lista de examen de ingreso, se pueden encontrar en mi paradero examen de ingreso, como se muestra a continuación:

En resumen: en el curso de la red, es necesario para proteger la información personal, como un apodo en la configuración de red para evitar información personal real.

3. Los problemas y las soluciones encontradas en el estudio

- 1, en el momento de las operaciones de nslookup y whois con kali, los tiempos de espera de solicitud

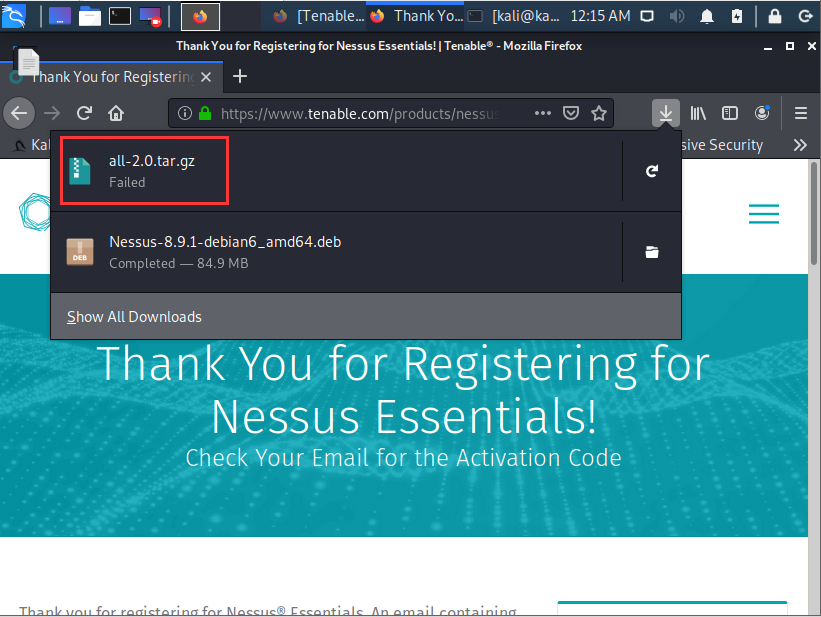

tratar de raíz todavía no se reinicie una vez, es reinicio universal. - 2 fuera de línea descarga siempre mantener a raya, ninguno de los intentos de instalar Nessus fruta en el Kali.

Tal vez la razón es la velocidad, ya que toma mucho tiempo para descargar, y finalmente eligió esta práctica WinXP viene nessus completado, posterior re-intento.

- 3, la semana pasada para construir un buen ambiente, otras máquinas virtuales también son normales, excepto win2kserver máquina virtual de ping ilógico, pero también triste!

Compruebe la dirección IP y configurar la conexión local es correcto, impotente y reinstalado. No sé en cuyo caso no hay otra solución buena ...

4. Resumen

La información confidencial o privada no debe liberada de manera arbitraria, seleccione un sitio de confianza cuando tienen que proporcionar información privada. prestar atención a software de seguridad informática, a menudo el control de seguridad del sistema, lagunas reparación oportuna. Para reforzar la configuración de seguridad de los servicios de red, evitar el uso de contraseñas por defecto o contraseñas débiles, desactivar los servicios de red innecesarios.

material de referencia

nessus para instalar y utilizar

Nessus a las notas de uso de

la captura de Wireshark qq Análisis

Teoría y aplicación de escaneo