1. estudio teórico

- 1, la red sniffing general

Red de espionaje sniffing es una técnica común el uso de una interfaz de red de ordenadores para interceptar los paquetes destinados a otros ordenadores, con el fin de controlar el flujo de datos contenidos en la información privada.

La tecnología agresiva pasiva, para ayudar a atacar por el centro, siempre que la fuente de datos subyacente para el sistema de detección de intrusos.

Sniffer paquete capturado después de procesamiento de paquetes es datos binarios

Sniffer lo largo del enlace se puede dividir en: una LAN cableada (Ethernet, Wi-Fi), y sniffer de red de área local inalámbrica, la diferencia es un sniffer inalámbrico puede leer y analizar dichos paquetes de datos cumplen con los estándares IEEE 802.11 protocolo de transmisión inalámbrica.

Divididos de acuerdo con la aplicación: software y hardware sniffer sniffer (analizador de protocolos).

- 2, el principio y la aplicación de sniffer de red

obras Ethernet:

Ethernet compartida canal de comunicación, utilizando el mecanismo de difusión, utilizando CSMA / CD de la tecnología (detección de portadora / detección de colisiones) para evitar conflictos de comunicación. datos Ethernet en unidades de tramas, el paquete superior de paquetes TCP / IP en la cabecera de capa de enlace y remolque de ensamble, transmiten al medio de comunicación compartido. controlador de la NIC en el modo normal, sólo aceptan destino de la trama de datos de direcciones MAC y los propios partidos de direcciones MAC. Pero se está conectada la tarjeta en modo promiscuo que recibe todas las tramas de datos a través de un medio de comunicación compartido.

redes de conmutación de red compartida y:

conexión de red a través del cubo se llama una red compartida, de manera topología de red basada en autobús, transmiten físicamente. Esta conexión conduce a todos los hosts en la misma conexión del eje al transmitir paquetes de datos, serán enviados a cada host, el tráfico de cualquier lata anfitrión sniff en todo el concentrador de red.

Establecido a través de la red de conmutación se denomina conmutación de red, el interruptor en la presencia de "dirección de MAC - tabla de asignación de puerto", de modo que el paquete se envía a una tarjeta de red específica.

Sniffing red conmutada:

MAC ataque dirección de la inundación: el envío de grandes cantidades de paquete de datos que contiene la dirección MAC y la dirección IP del imaginario para el interruptor, por lo que no puede manejar desbordamiento de la tabla de asignación, el interruptor entra en obras como concentrador.

MAC spoofing: tarjeta falsa de estar escuchando un mapa en el host, el conmutador se actualiza.

ARP spoofing (más común): vulnerabilidad cuando se utiliza la conversión de protocolo entre la dirección IP y la dirección MAC, la suplantación de identidad alcanza MAC.

- 3, rastreadores de red: software de Sniffer

Bajo las plataformas basadas en UNIX:

el software sniffer de red de uso común se basa normalmente en las interfaces estándar y el libpcap BPF, incluyendo las mayoría de las bibliotecas de captura común de desarrollo libcap, tcpdump, software sniffer Wireshark, además de aspiración, Sniffit similares.

libpcap paquete de captura de desarrollo de la biblioteca: paso básico el desarrollo libpcap es abrir un dispositivo de red, establecer la regla de filtrado, los datos de captura, el dispositivo de red fuera.

TCPDUMP: proporcionar el modo de línea de comandos, utilizar filtros BFP soportes de sintaxis de paquetes selectiva oler, seguido de análisis de protocolo pila de protocolos TCP / IP.

tcpdump es un análisis general de línea de comandos sniffer de red y el protocolo de paquetes. Por src 192.168.200.200 y tcp dst puerto 80 puede comprobar que el host de origen hacia el exterior HTTP conexión de red de tráfico.

Por tcpdump monitores de todos los paquetes que fluye en la primera interfaz de red.

Olfateando las ventanas de software de plataforma: Wireshark, SnifferPro y así sucesivamente.

- 4, la red sniffing detección y prevención

Olfateando la red de detección: la red sniffing ataque es un medio pasivo de difícil detección. Se puede detectar detectando si la tarjeta está en modo promiscuo, mediante la construcción de la dirección MAC no es válida, pero la dirección IP de la solicitud de eco ICMP tarjeta de prueba válida se encuentra en un estado mixto. Antes de la plataforma de Windows, MAC address 8 si 0xff.

Sniffer de red precauciones: Uso seguro de topología de red; ARP estática y "MAC-puerto Mapa", la atención a la seguridad de la seguridad de la red en un punto de ubicación centralizada, evitar el uso de la transmisión de contraseña protocolo de red o información sensible.

- 5, tecnología de análisis de protocolo de red

Red de principio técnica de análisis de protocolo: el formato binario del paquete de datos transmitido en la red se analiza para recuperar las capas de protocolo de la red de información y la transferencia de métodos de la técnica de contenido.

Un procedimiento típico de analizador de protocolo de red que comprende las etapas de:

-

Sniffer datos en bruto obtenidos en los datos binarios enlace de transmisión de paquete de capa. En su mayoría tramas de datos Ethernet.

-

Análisis de la estructura de trama de datos, la estructura de campo de cada encabezado de la trama de posicionamiento, la red de tipo de protocolo de capa se determina de acuerdo con el campo Tipo de encabezado de la trama (0800 la mayor parte del protocolo IP), y extraer el contenido de datos incluido en la capa de red.

-

Un análisis más detallado del paquete IP de acuerdo con la cabecera de protocolo campo de protocolo IP, se determina el tipo de protocolo de capa de transporte (normalmente TCP: 6 o UDP: 17), y los extractos del contenido de datos de capa de transporte.

-

Continuar puerto de destino TCP o UDP se determina para determinar el protocolo de capa de aplicación específica (por ejemplo, http: 80, ftp: 21, telnet: 23, etc.) El empalme recombinante, y el paquete de datos, para obtener un contenido de aplicación interactiva específica del protocolo de capa de aplicación.

-

La integración de la recuperación de datos basado en el protocolo de capa de aplicación respectivo, y la transmisión de datos reales;

2. Teoría y Práctica

Una tarea tcpdump

usar tcpdump software de fuente abierta para acceder al sitio Web en esta máquina www.tianya.cn proceso de oler, responda a la pregunta: ¿Cuando visita www.tianya.cn de inicio, el navegador cuántos acceso al servidor Web? ¿Cuáles son sus direcciones IP?

En la máquina virtual de entrada kali terminal de src tcpdump 192.168.200.3 y el puerto TCP dst 80 , el acceso del navegador www.tianya.cn, tcpdump olfateó paquetes como sigue:

Por diversas razones, llevado a cabo varias veces para encontrar tianyan.cn dirección de 124.255.65.154, de acuerdo con la figura navegador disponible para el acceso a los siguientes servidores:

124.225.135.230 China, Haikou, Hainan Telecom

104.18.11.39 CLOUDFLARE.COM cloudflare.com a este no sé qué. . .

Tarea dos Wireshark

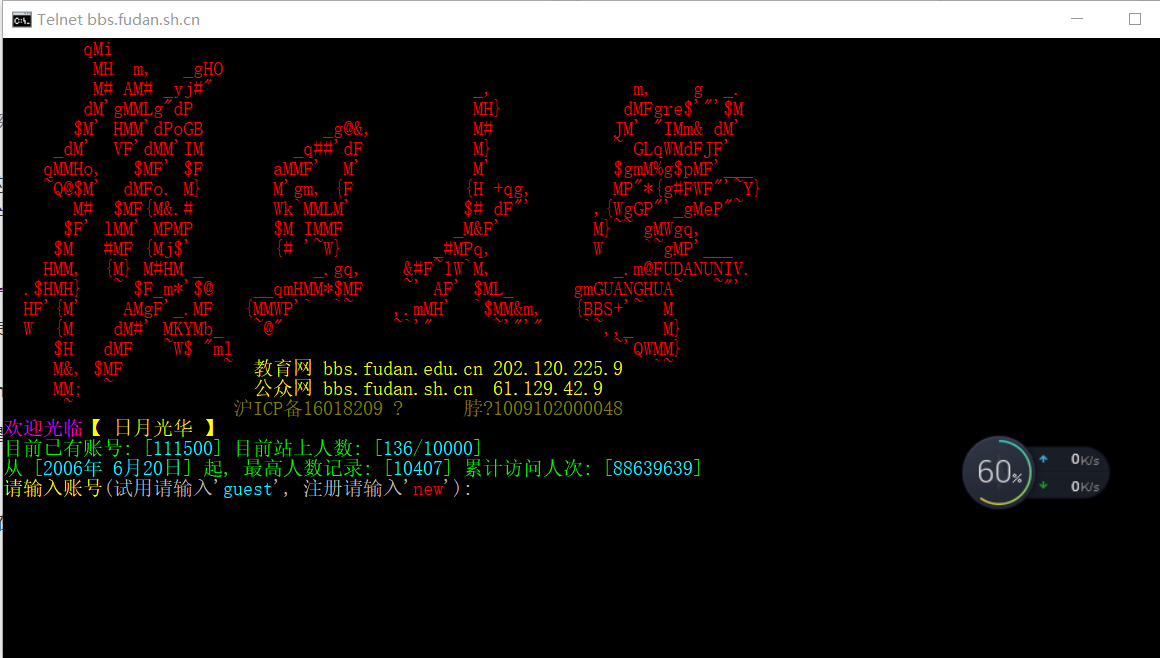

uso de software de código abierto Wireshark para iniciar sesión en modo TELNET en el BBS local de la inhalación y análisis de protocolos, responda a las siguientes preguntas y dar la operación:

(1) qué dirección IP y el puerto del servidor BBS que se registran cada ?

(2) el protocolo TELNET es cómo transferir el nombre de usuario que ha introducido el nombre de usuario y contraseña del servidor?

(3) cómo utilizar el análisis analizador de paquetes de Wireshark, y obtener su nombre de usuario y contraseña de acceso?

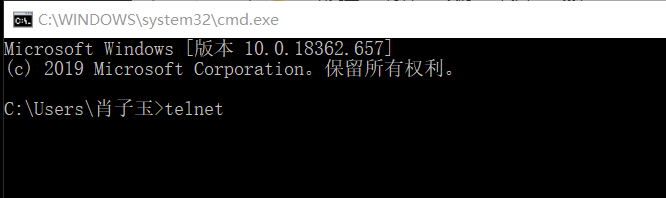

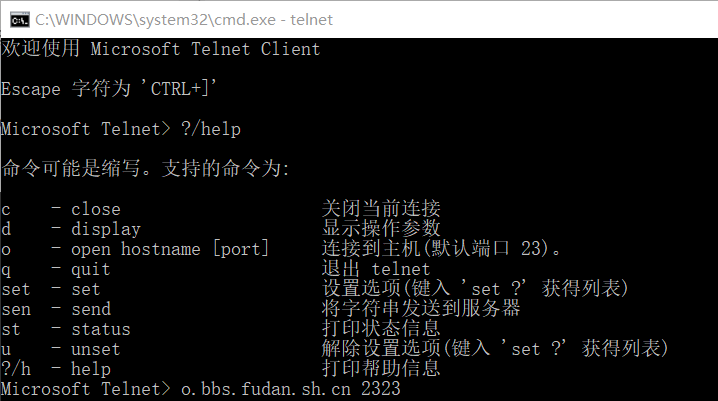

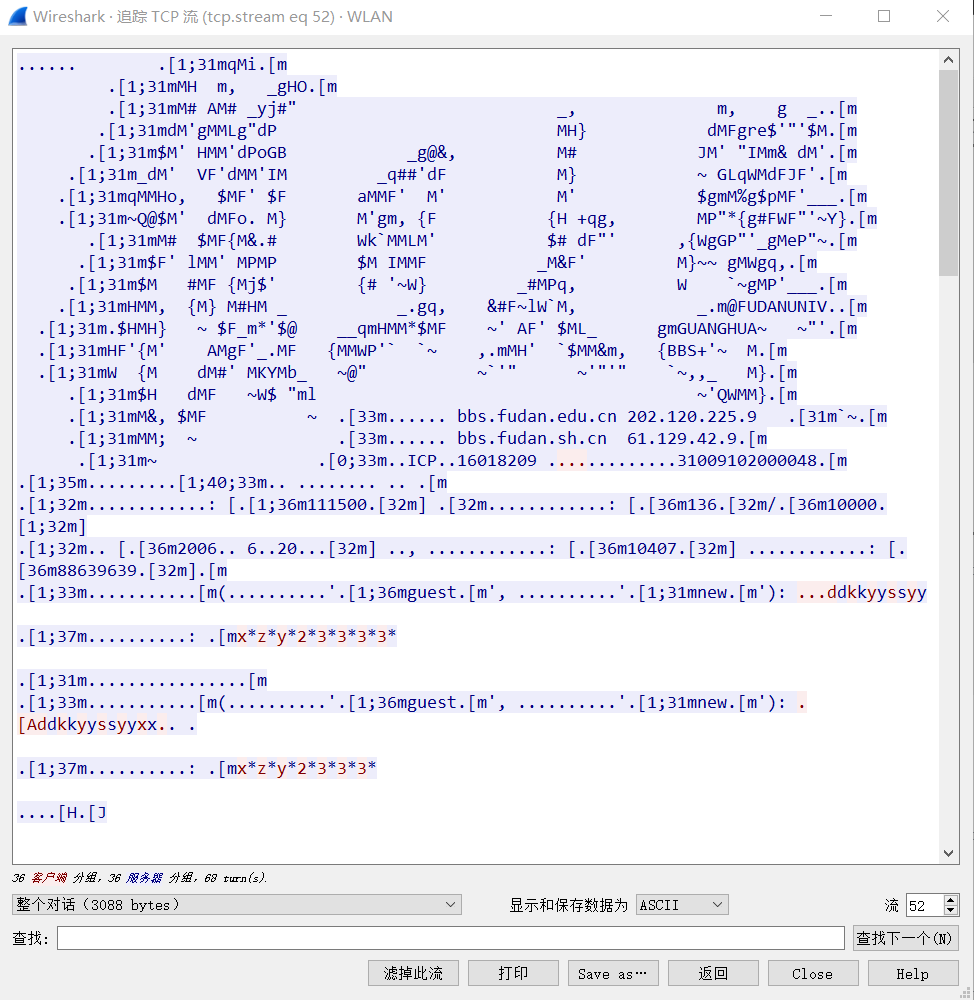

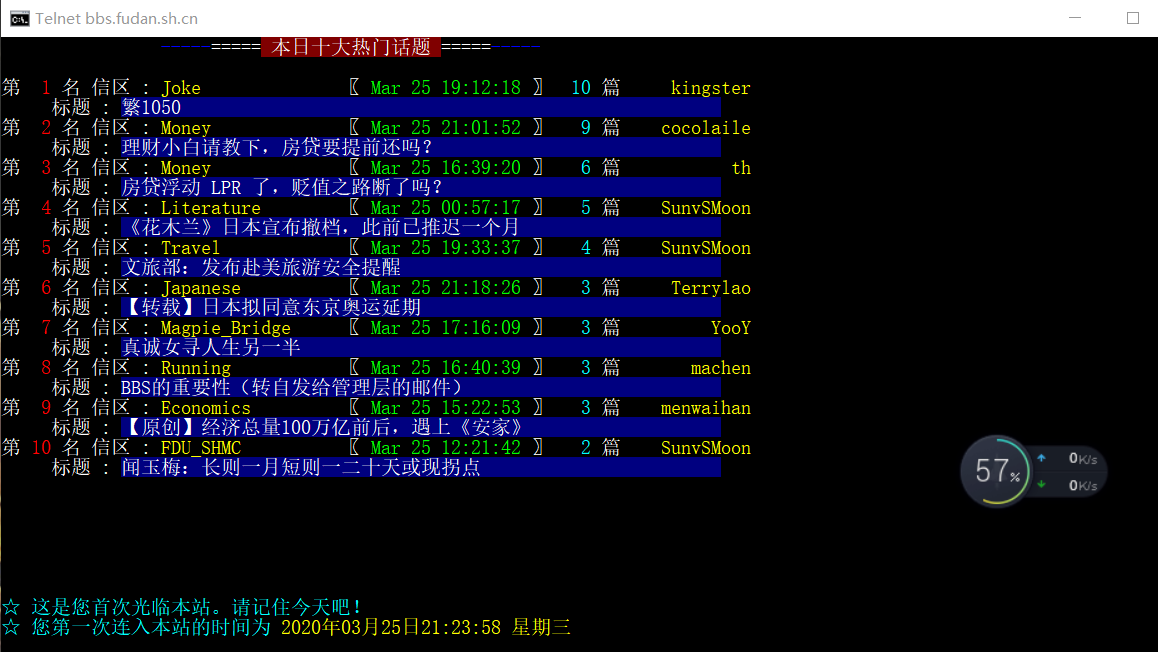

Wireshark ser captura de paquetes abiertos, anote en la línea de comandos telnet bbs.fudan.edu.cn, registro de inscripción para ver el resultado de captura de paquetes.

La figura anterior o último. Es multi-entrada, seguido de re-descubierto pantalla olvidado

(1) puede ser visto por la dirección IP del servidor de inicio de sesión BBS: 202.120.255.9

(2) utilizando el protocolo Telnet requiere las siguientes condiciones telnet: protocolo Telnet debe estar equipado contenida en el equipo local del cliente; Ip debe conocer la dirección o nombre de dominio del host remoto, debe conocer el ID de usuario y contraseña. servicios de acceso remoto Telnet se dividen en las siguientes cuatro procesos

anfitriones locales y remotos para establecer una conexión. El proceso es en realidad establecer una conexión TCP, el usuario debe conocer la dirección o nombre de dominio IP del host remoto,

nombre de usuario y contraseña y cualquier comando o carácter después de la entrada de la entrada de la terminal local al host remoto a NVT (Terminal Virtual Net) Formato . Este proceso se transmite en realidad de un host remoto para los datagramas IP de host locales;

el formato de salida NVT datos host remoto en un formato aceptable para la parte posterior terminal local local, e incluye un resultado de la ejecución de comandos de eco comando de entrada;

por último, el terminal local conectado a la revocación host remoto. Este proceso es la eliminación de una conexión TCP.

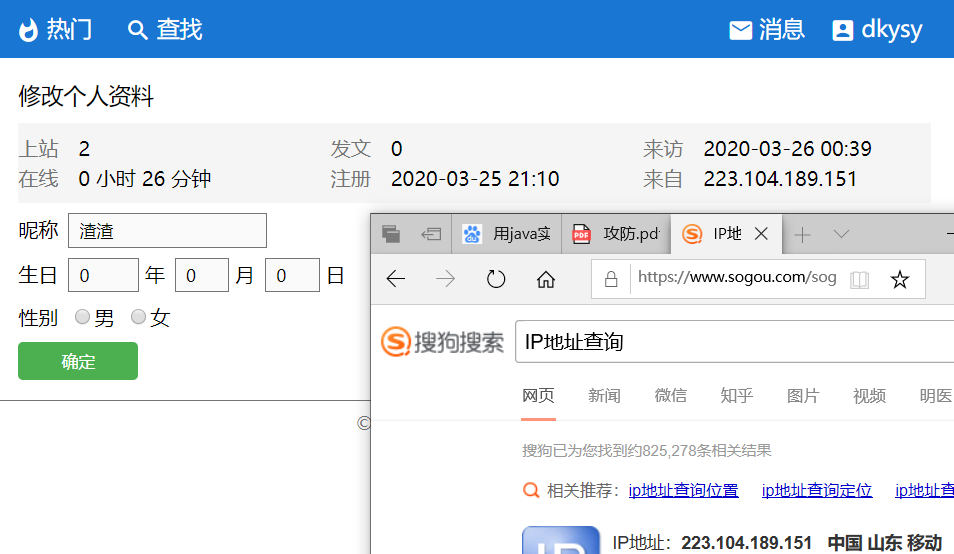

:( Registro Entrar Nombre de Usuario: dkysy; contraseña: xzy2333), protocolo TELNET en su nombre de usuario y contraseña cuando se transmiten a través de texto plano.

(3) Seleccione un paquete telnet, seleccione la derecha -> Follow TCP corriente ,, como se muestra, nombre de usuario y contraseña puede verse que:

el primer error de introducción de contraseña, la segunda sólo es correcto, desde el mensaje se puede observar están escuchando

Por último, encontrar la dirección IP de los cuales es la dirección IP de la máquina, con su pantalla consistente

La tercera tarea práctica de análisis forense, el escáner de red para descifrar

lo que la dirección IP (1) es el atacante?

¿Qué dirección IP de destino (2) es escaneado en red?

(3) en este caso es el uso de herramientas que iniciaron estos escaneo de puertos escanear?

(4) los archivos de registro que ha analizado, el atacante utiliza un método de exploración que, ¿cuál es el escaneo de puertos de destino, y describir cómo funciona.

(5) en el puerto host honeypot que se encuentra para ser abierto?

¿Qué sistema operativo (6) host atacante es?

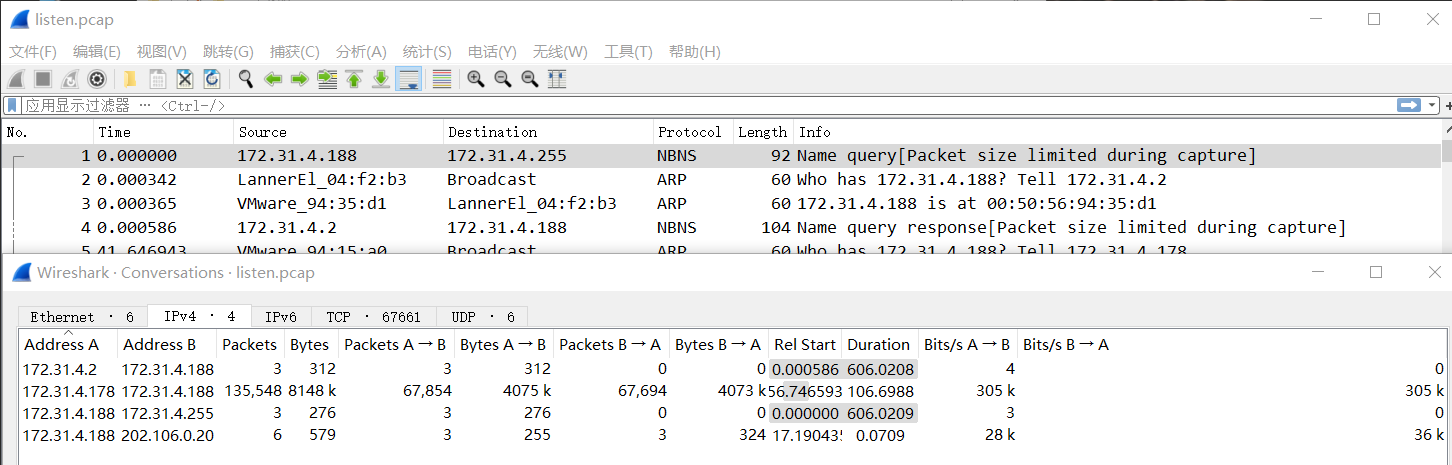

Con lección de clase abierta Wireshark de la nube de descarga listen.pcap, utilice la barra de menú en la columna de estadísticas conversación, seleccione IPv4 se puede ver, un gran número de paquetes de datos enviados entre 172.31.4.178 172.31.4.188 y, puede ser decidido ataque entre estos dos ip.

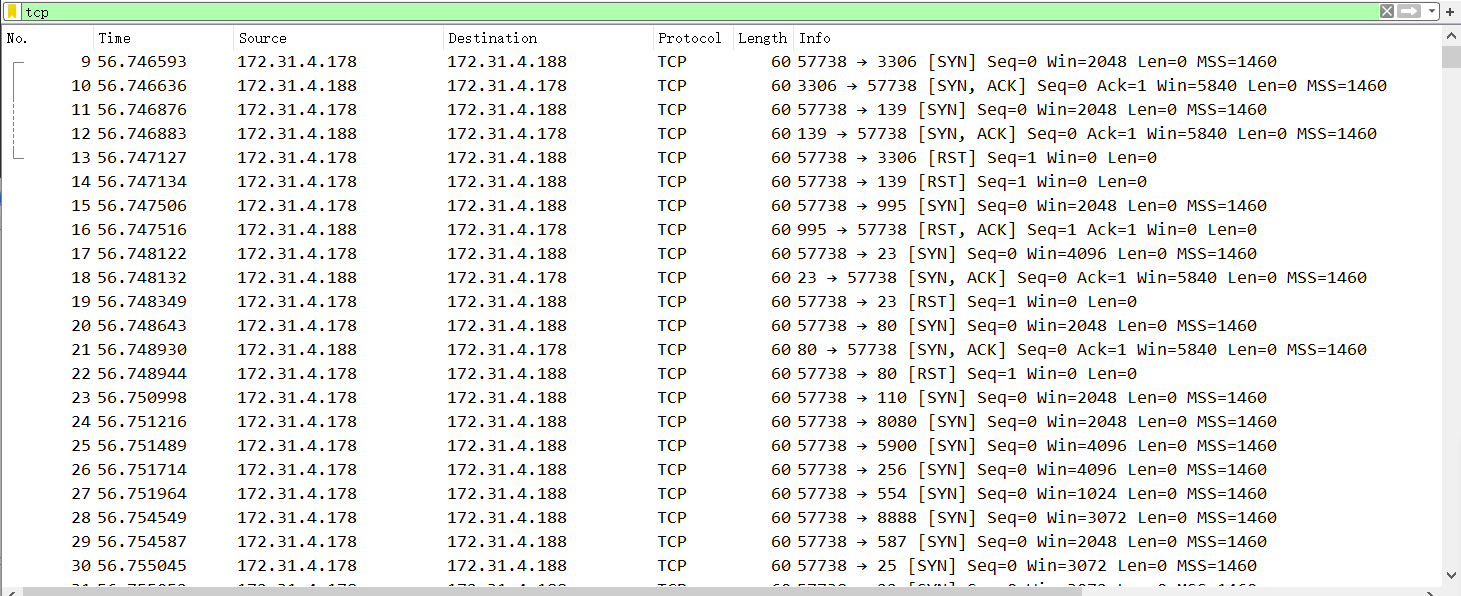

Tcp A partir de los paquetes capturados puede ser transmitida sustancialmente se ven 172.31.4.188 ACK de acuse de recibo de paquetes puede especular que este es el ip host de destino, es decir, la dirección IP de destino es 172.31.4.188 exploración de la red, por lo que otra dirección IP 172.31.4.178 para atacar a la IP del anfitrión;

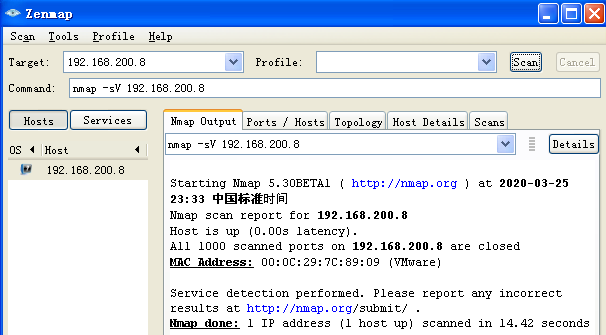

Los puertos son analizados por la herramienta nmap.

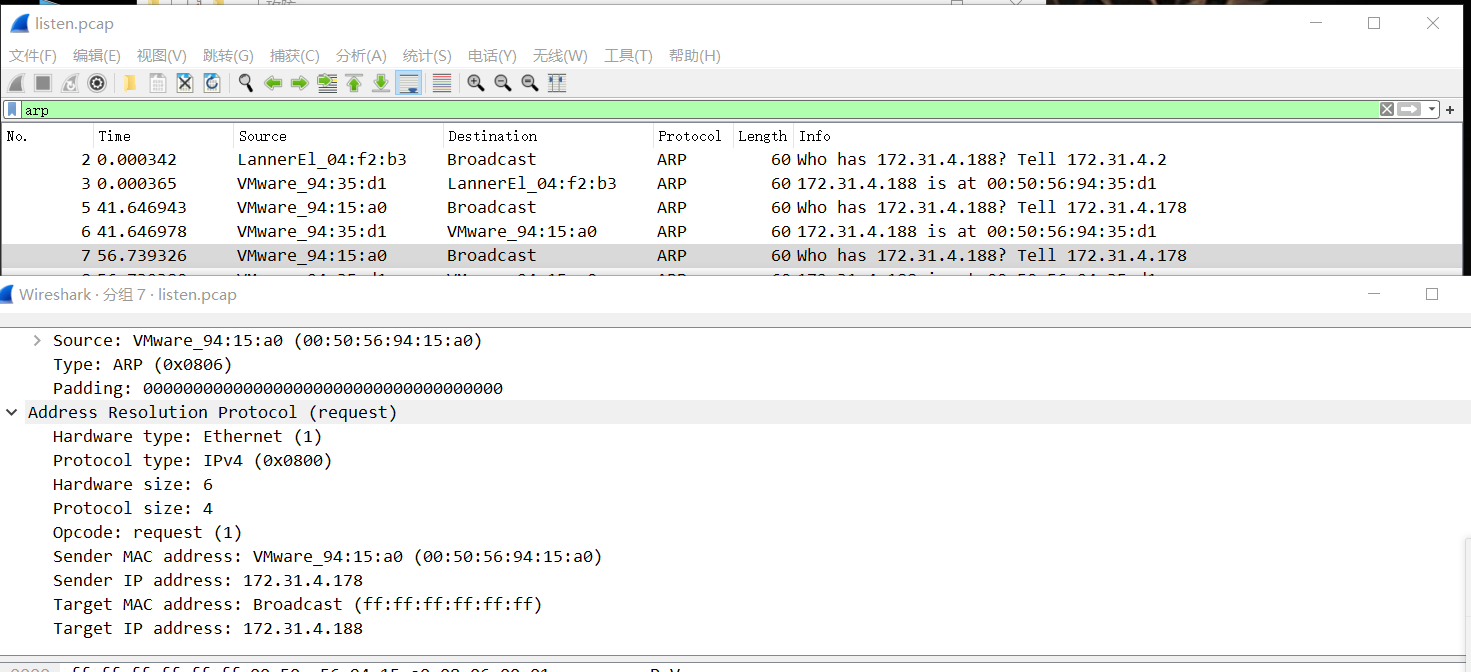

Como condición para el filtro ARP, aviones de ataque en el dominio de paquetes de solicitud de emisión de difusión ARP, si recibe paquete de respuesta ARP que está activo, se puede obtener la dirección MAC del host de destino.

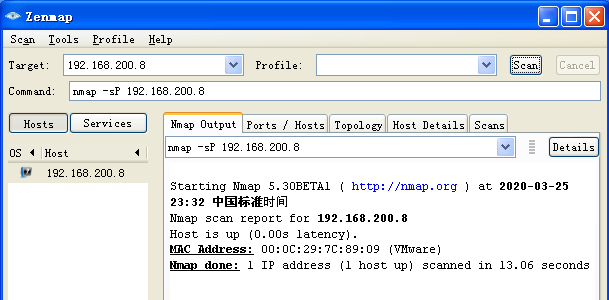

siempre la primera exploración de puertos nmap realiza antes de iniciar una exploración por Ping y el puerto 80 para detectar, identificar el host de destino está activo, a través de la ICMP búsqueda filtro, Ping Scan puede localizar el protocolo ICMP correspondiente.

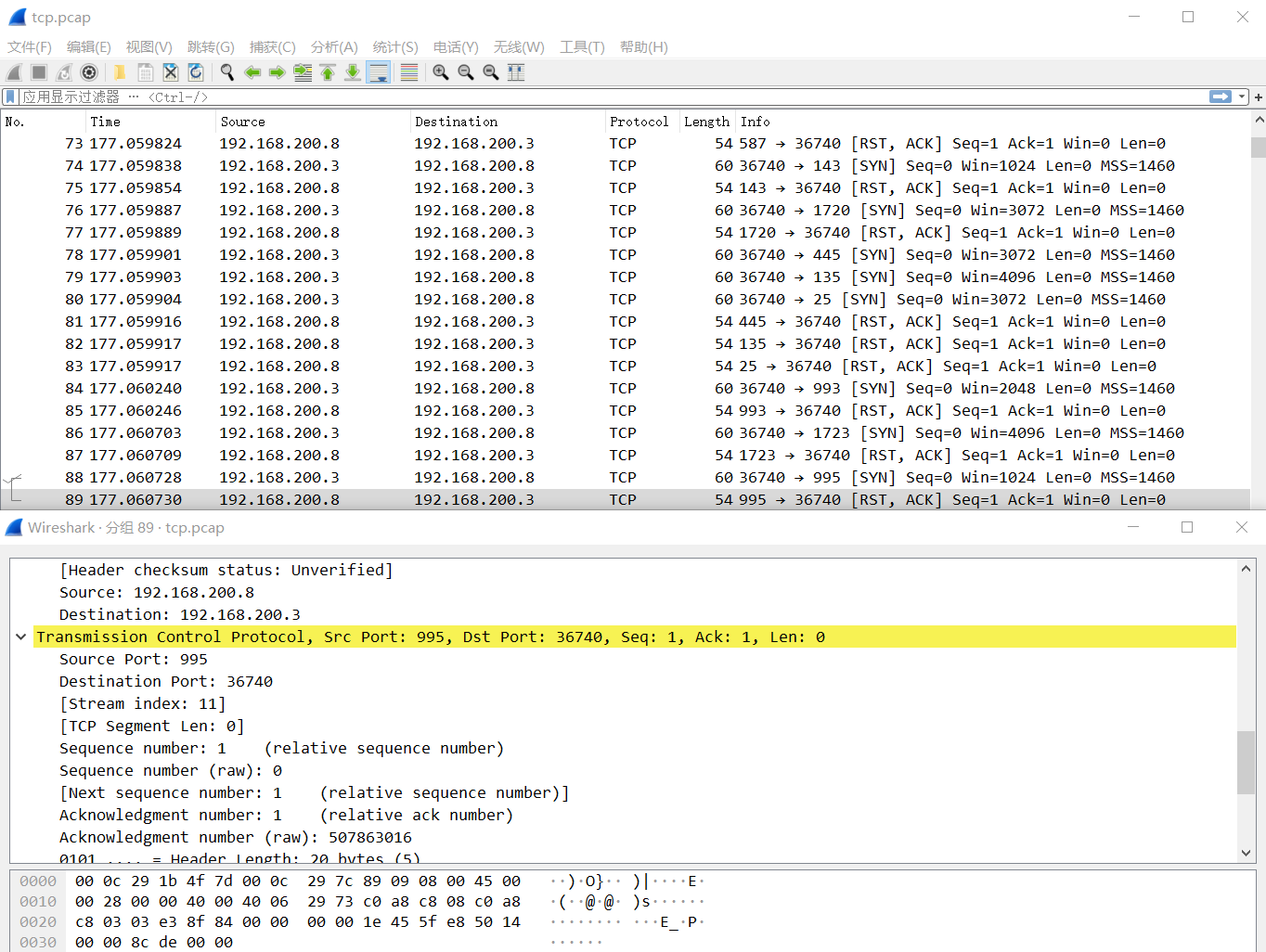

Usted puede ver que hay un gran número de solicitud paquete SYN en el paquete, que es un puerto TCP SYN scan aviones de ataque 57738 al host de destino, el puerto con el fin de escanear el host de destino está activo, si el activo principal de destino de realimentación un SYN | paquete ACK, el puerto de aviones de ataque envía un paquete RST para cerrar el enlace, el puerto de destino estará inactivo retroalimentación RST | paquete ACK.

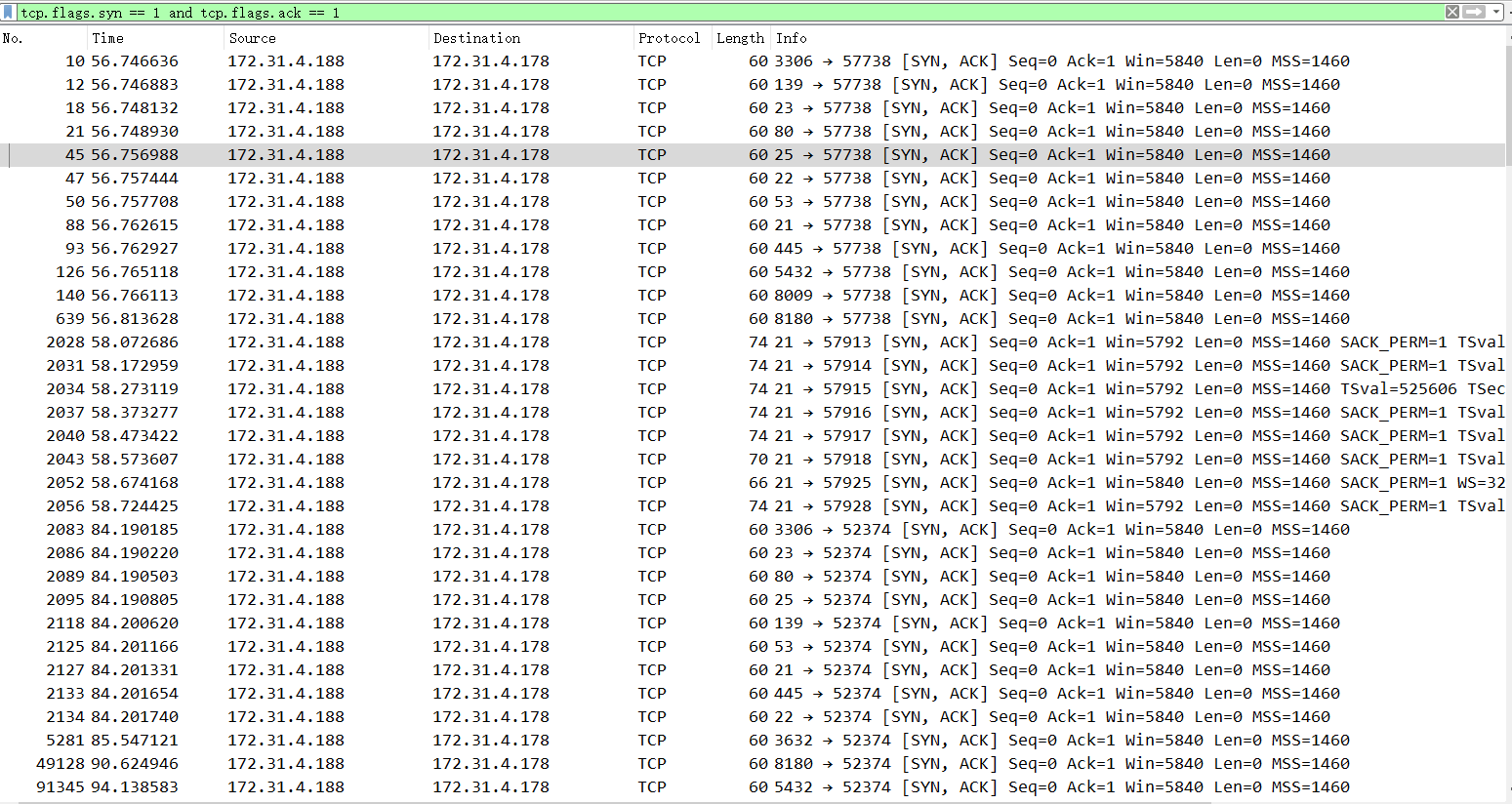

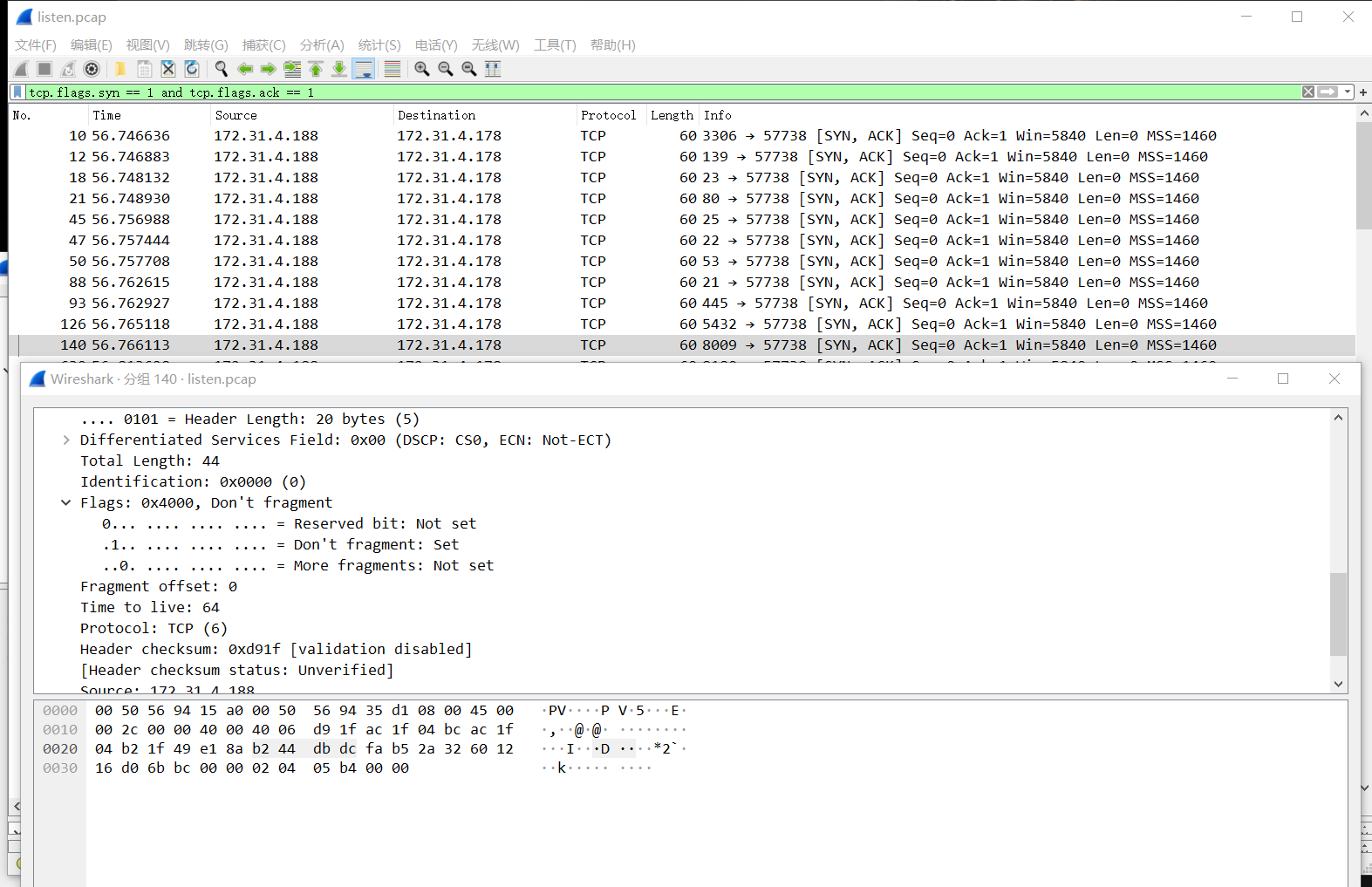

Se encontró en el honeypot puertos abiertos: Condiciones de filtro de entrada: tcp.flags.syn == 1 y tcp.flags.ack == 1 , se puede filtrar hacia fuera SYN | paquete ACK, es decir, todo el puerto de realimentación está abierto. Comprueba

para ver puede determinar el puerto abierto:

3306 (MySQL), 139 (SSN), 23 es (Telnet), 80 (HTTP), 25 (SMTP), 22 es (SSH), 53 es (dominio), 21 es (FTP), 445 ( microsoft-DS), 5432 (PostgreSQL ), 8009 (AJP), 8180 (nternet servicios de información) estos puertos están activos.

(Tiempo de Vida) TTL valor del campo nos ayuda a identificar el tipo de sistema operativo, de acuerdo con TTL == 64, especuló que el sistema operativo de la máquina de ataque es Linux.

Grupo de cuatro ataque y defensa contra la práctica

de escaneo con nmap, tcpdump sniffer con un defensa, con el análisis de Wireshark, y el análisis de los efectos de escaneo atacante, y el comando nmap cada uso del atacante.

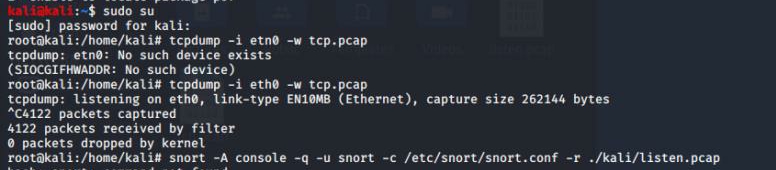

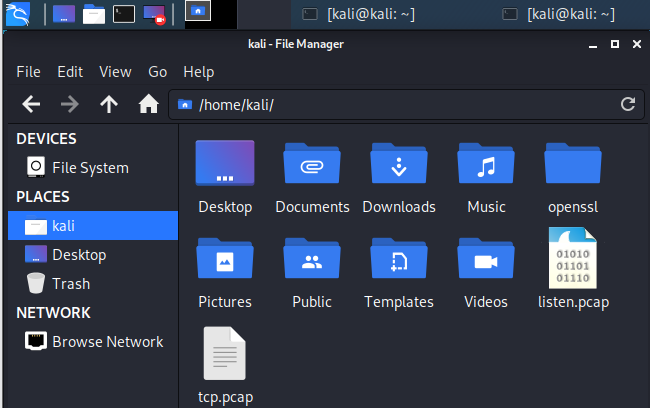

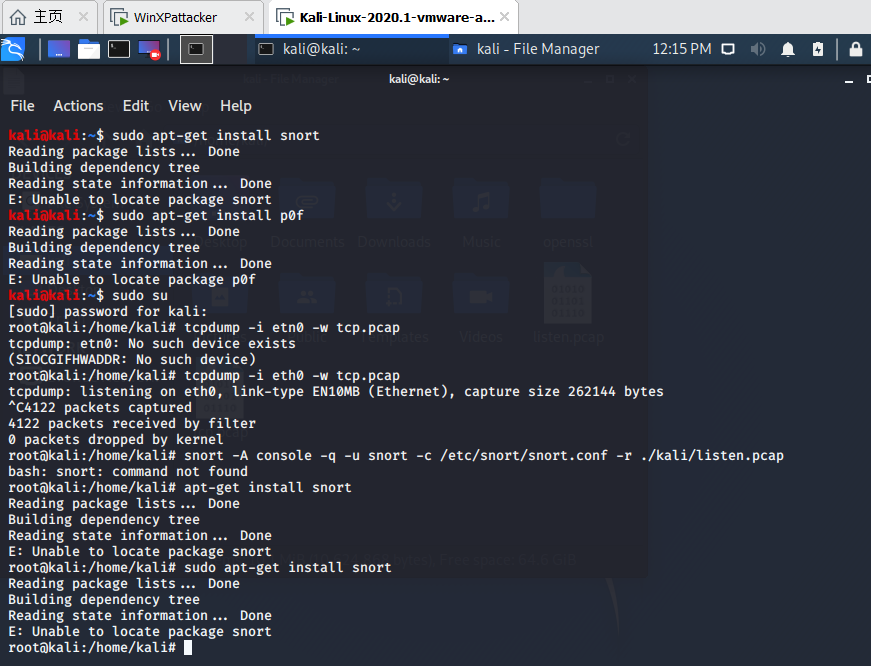

WinXP utilizado como avión de ataque (192.168.200.3), escaneo de Nmap realiza; kali (192.168.200.8) como el lado defensivo, la entrada tcpdump -i eth0 -w tcp.pcap escuchar y guardar el archivo como tcp.pcap. Re-uso Wireshark análisis tcp.pcap abierta.

resultados de la exploración nmap son los siguientes:

Wireshark resultados de captura de paquetes:

3. Los problemas encontrados en el estudio y resolución de

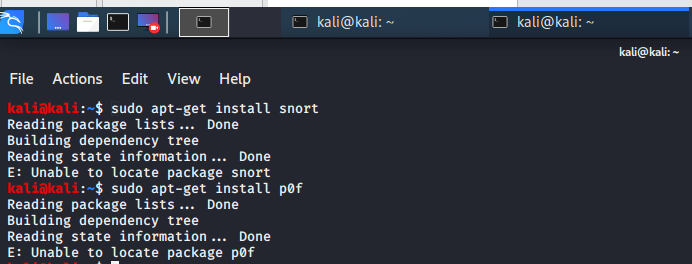

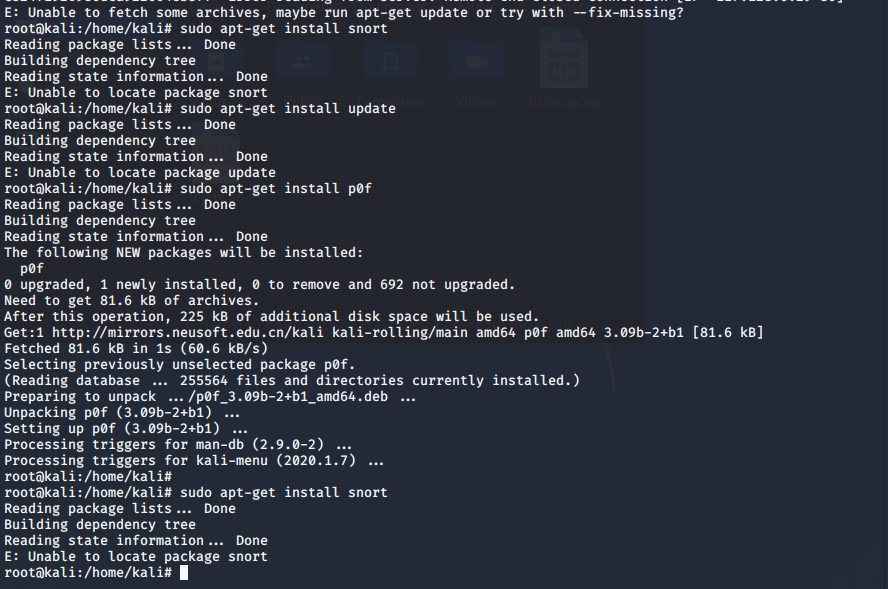

problemas de instalación en kali entorno Linux:

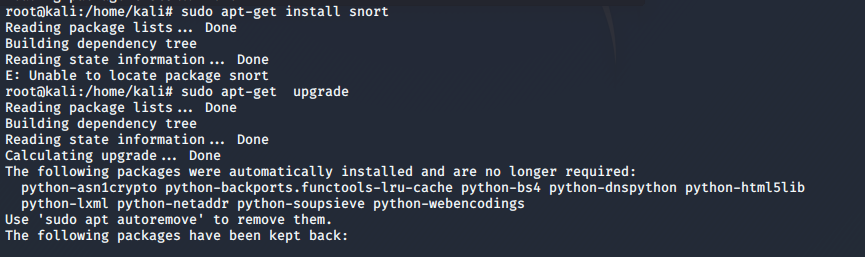

soluciones a problemas No se puede localizar el paquete *** problemas, por lo que buscar :: El plan original para instalar resoplido y p0f en Kali, se reúnen E

, por primera sudo apt-get update, no resuelve el problema, sino también por sudo apt-get upgrade, el resultado resuelve la mitad, p0f resoplido, pero no lo suficiente

Tarea dos es una referencia no les importa que otras personas hacen.

4. Conclusión

A través de este estudio, aprender, succionador de uso de la red tcpdump, revisan los principios de Nmap, por ataque y defensa contra la práctica más familiarizados con los principios y el funcionamiento pertinentes encontrado algunos problemas en máquinas virtuales Linux, aún no se ha resuelto acabada, sino también para su revisión y aprender una gran cantidad de conocimiento operativo Linux.