20199103 2019-2020-2 "práctica ataque a la red y la defensa", la quinta semana de trabajo

1, el contenido de la práctica

Red de atributos de seguridad y el modo de ataque

atributos de seguridad de red

- Confidencialidad: La información no puede ser entendido por personas no autorizadas para su uso.

- Integridad: La información no se puede cambiar de forma arbitraria.

- Disponibilidad: autorizada la gente puede utilizar.

- Autenticidad: no sólo puede pretender ser

- No repudio: la comunicación no puede negar los mensajes que ha enviado.

el modo de ataque a la red

-

Intercepción: la adquisición de información de comunicación entre las dos partes, violación de la confidencialidad.

-

Interrupción: la llamada no puede continuar, en violación de la disponibilidad.

-

La manipulación: modificación, lo que viola la integridad.

-

Falso: identidad falsa, en violación de la autenticidad.

-

ataques Media: Supongamos que una llamada AB, C para dos personas a interceptar llamadas ,, y A dice ser B, B reclamaciones sean A..

defectos de pila de protocolo de red

- Capa de interfaz de red: Ethernet es el protocolo más utilizado. Esta falta de verificación de la dirección MAC del protocolo, el software puede ser modificado mediante el uso de la dirección MAC de la tarjeta de red física.

- capas de interconexión: el protocolo más importante es bien conocido ipv4, ICMP, ARP. Para IPv4, el mayor inconveniente no es para verificar la autenticidad de la dirección IPv4 de origen, como el correo urgente, basta con rellenar el problema de dirección. ARP se utiliza para que coincida con la dirección de IP y MAC, pero no lo hizo comparación de direcciones para verificar, le dije que estaba xx.xx.xx.xx, otros creen que soy, aunque podría estar mintiendo. ICMP se puede abusar de atacar, como las inundaciones ataque.

- Capa de transporte: como todo el mundo sabe, esto se debe principalmente TCP y UDP. Después de establecer la sesión TCP es muy vulnerable a la falsificación y ataques de suplantación, como TCP RST práctica atrás. Como un simple protocolo de transporte UDP sin estado, por menos agresiva, populares son los ataques de inundación UDP.

- Capa de aplicación: protocolo de capa de aplicación variados, y la transmisión de texto mayormente despejado, hay una monitoreados, fraude, riesgo de ataque medio (?).

Original falsificación de mensajes

Con pleno conocimiento del acuerdo, no se puede envasar en conformidad con el acuerdo, pero tuvo directa de un mensaje falso. En puede lograrse, además de su propia programación, potente netwox puede construir cualquier paquete TCP, UDP, IP.

dirección de origen IP spoofing

principio

- Como se mencionó anteriormente, el protocolo IP no valida la dirección de origen. Por lo que un atacante puede forjar su propia dirección IP para enviar datos a otra persona para comprar.

- En circunstancias normales, un atacante no puede conseguir el paquete de respuesta, ya que el atacante no hizo IP falsa. Pero hay circunstancias especiales, tales como IP falsa y él mismo en una red de área local, puede utilizar ARP spoofing o redirigir.

- Sin ser capaz de obtener el paquete de respuesta, hay un ataque ciego: 1, el primer ataque de un avión no tripulado, por lo que perdió la capacidad de trabajo. 2, se transmite a la aeronave objetivo para el host de destino del paquete IP SYN, y el host de destino SEC conjetura retorno SYN / ACK (el número de serie) 3, y el paquete de ACK entonces forjado y el valor de ACK se establece en el número de serie más a. paquete ACK puede enviar una gran cantidad para mejorar la probabilidad de golpes exitosos. 4, se establece el enlace, se inicia pretendiendo avión no tripulado envía un mensaje al host de destino.

precauciones

- secuencia aleatoria de números, dejar que otros adivinen.

- paquete de datos cifrados transmitidos.

- Evitar el uso de medidas de confianza basadas en IP.

- filtrado de paquetes

ARP spoofing

principio

- obras ARP no repetirlos.

- He dicho antes, ARP no verifica la autenticidad, pido perdón lo que creía.

- Si A quiere saber quién tiene una dirección IP, la dirección es B, respectivamente. Una difusión en circunstancias normales, únicamente responderá B, pero el atacante el C decir que su dirección es la dirección IP (no tenía), y continuó diciendo. A continuación, actualizar su caché ARP que posee la dirección C, la próxima vez no se le pedirá de nuevo.

precauciones

- La clave estáticamente ligado mapeo IP con el MAC.

- Utilice la herramienta preventiva apropiada.

- cifrar los datos para reducir las pérdidas.

técnicas de redirección ICMP

principio:

- ICMP principio no puede repetirlos.

- En conjunción con IP spoofing de direcciones IP, haciéndose pasar por la puerta de entrada, informe al atacante, fue designado el nuevo IP como la nueva puerta de enlace.

- La nueva ruta de reenvío de IP está activada, puede iniciar el ataque medio.

- Nota: Debido a que el camino a través de los intermediarios no es ciertamente óptima, por lo que la nueva IP de enrutamiento como sea posible para enviar un paquete de redirección, la puerta de entrada permitirá que el atacante para cambiar de nuevo.

prevención

- Configurar un servidor de seguridad, determinar ICMP no es del enrutamiento local.

ataque TCP RST

principio

- cabecera del protocolo TCP tiene un poco de reposición, una vez que la posición 1, el anfitrión recibe el paquete se cerrará inmediatamente la sesión TCP.

- El atacante adquiere la comunicación entre las dos partes tan pronto como IP, número de puerto, número de serie, se puede poner ya sea una dirección IP ropa, enviar información de restablecimiento a otra parte, lo que resulta en interrupción de la comunicación directa.

- netwox puede llevar a cabo el ataque.

ataques de secuestro de sesión TCP

principio

- Algunos servicios de red después de establecer una sesión TCP, la autenticación de capa de aplicación, pero generalmente no serán certificados después de la segunda certificación.

- Actualmente generalmente combinado con ARP spoofing de secuestro de sesión.

- Un avión no tripulado, y después de que el servidor de inicio de llamada B, C aviones de ataque A posando, B comenzó a mensaje.

- Sin embargo, de A a B continuará mensaje, ya que esto generará valor ACK ACK no coincide con la tormenta.

prevención

- Estática vinculante tabla de asignación de IP-MAC para Prevenir ARP Spoofing.

- Referencias y mensajes de redirección filtro ICMP.

TCP SYN Flood denegación de servicio

principio

- Muchos dirección falsa para enviar un gran número de dirección de SYN al anfitrión, los recursos del huésped consume cola.

- En este momento, el anfitrión respuesta SYN / ACK, y espera una respuesta, pero la mayoría de la dirección falsa está inactivo y no responderá a RST, el anfitrión puede continuar enviando SYN / ACK, y muchos cola de registro semi-abierta, con el tiempo lleno.

precauciones

- SYN-galleta, evitando la información de asignación de recursos no se alcanza antes continua.

- supervisión del estado de dirección de servidor de seguridad, monitores del programa de vigilancia cuando una ip durante mucho tiempo no respondió, él respondía a un RST proxy y la IP se detuvo en la "lista negra".

Detección, prevención y refuerzo

- Capa de interfaz de red: La defensa principal es detectar la inhalación. Es capaz de detectar el punto de escucha LAN; optimizar la estructura de la red; una buena protección de pasarelas críticos y rutas.

- capa de interconexión: la detección y el filtrado se pueden emplear varias técnicas para detectar y prevenir los ataques de suplantación que pueden ocurrir en la red.

- La capa de transporte: transmisión encriptada puede lograrse y control de seguridad.

- Capa de aplicación: el cifrado, firmas digitales, etc.

protocolo de seguridad de la red

- Capa de interfaz de red: El WIFI más comúnmente usado, Bluetooth y así lograr la autenticación, cifrado y otros protocolos de transporte.

- Internetworking capa: Actualmente el protocolo IPsec es más importante conjunto de protocolos, ofrece una especificación compleja, también se aplica a IPv6.

- La capa de transporte: protocolo de seguridad de capa de transporte es el TLS principalmente, hay dos características de seguridad: 1, utilizando un algoritmo de cifrado de clave simétrica. 2, fiable de mensajes utilizando una función hash para calcular la suma de comprobación de integridad.

- Capa de aplicación: capa de aplicación características del protocolo de seguridad que tienen diferentes mecanismos para diferentes necesidades. Tales como el correo electrónico, la seguridad HTTP.

2, la práctica

TCP completa / pila de protocolos IP, el foco de los experimentos de ataque, incluyendo caché ARP ataque de envenenamiento, la tecnología de redirección ICMP, ataques SYN Flood, ataques TCP RST y ataques de secuestro de sesión TCP

ARP ataques de envenenamiento de caché

-

En primer lugar, la necesidad de utilizar caza experimental, netwox, por lo

sudo apt-get install netwox和apt-get install hunt -

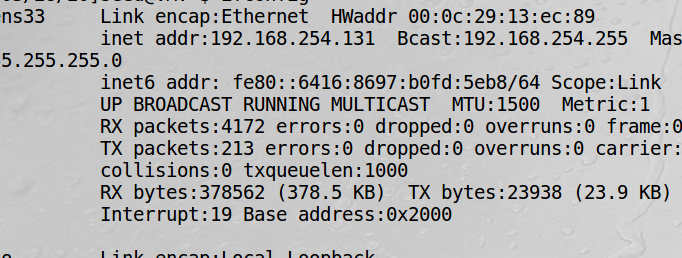

En primer lugar, averiguar el zumbido de mac

-

Luego uso

netwox 33 -b MAC(A) -g IP(伪) -h MAC(A) -i IP(A)mac aquí (a) es un avión no tripulado de MAC, IP (pseudo) es la IP que desea aparentar

-

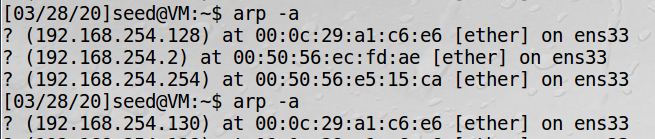

Luego fui a ver el avión no tripulado

arp -a, trazar aquí arp -a dos veces, por primera vez, antes de que el fraude, posando con éxito como el segundo192.168.154.130. Antes de este ataque, si usted no sabe las necesidades de la máquina para comprobar MAC, puedo comprobar este paso captura de pantalla (olvido).

ataque de redirección ICMP

-

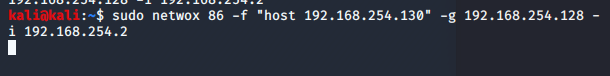

De acuerdo con ejemplo de manual

netwox 86 -f "host IP1" -g IP2 -i IP3(网关)destinado a olfatear las direcciones IP de origen o destino de paquetes son IP1, entonces es en el nombre de la dirección de origen de IP3 enviar otros mensajes de redirección ICMP, que lo IP2 como la ruta por defecto. -

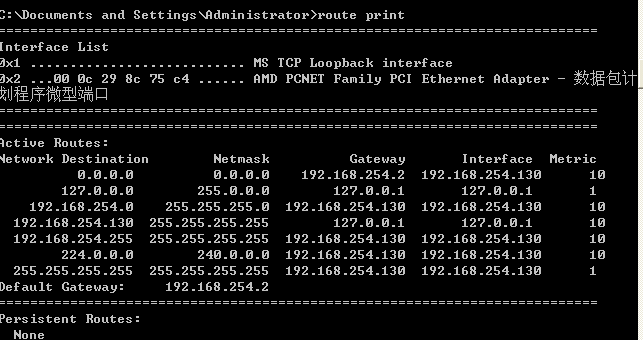

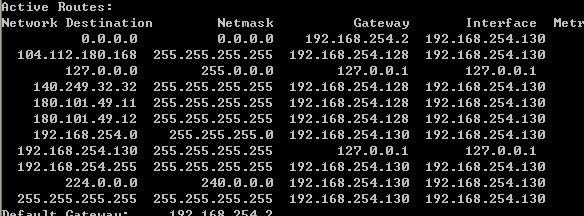

En primer lugar, debe comprobar primero el zumbido tabla de enrutamiento

-

A continuación, ejecute el comando

-

Después de acabado de visitar la página que, a continuación, abra la tabla de enrutamiento

-

Puede ver los cambios,

192.168.254.128como aparece en la tabla de enrutamiento.

ataques SYN Flood

-

Según comando

netwox 76 -i IP -portIP IP quieren atacar, el puerto es el puerto. puerto telnet es 23, por lo que atacó a los puertos 23. -

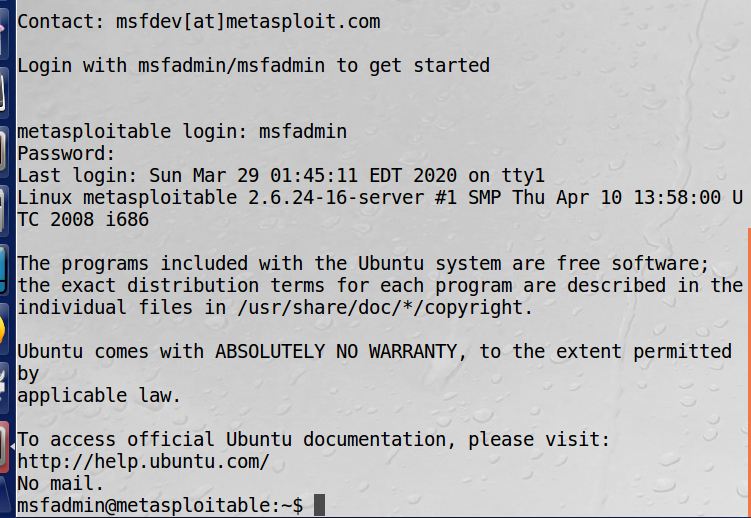

No sé por qué, yo semilla ataque de aviones no tripulados, y luego xp

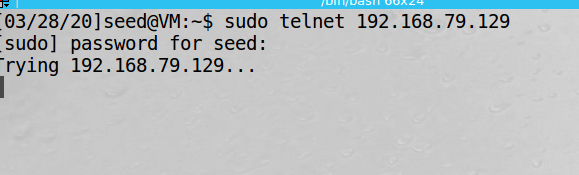

telnet 192.168.254.131semilla de conexiones, no pasa nada, o se pueden conectar, tal vez porque la semilla es muy fuerte capacidad de procesamiento? Así que cambié uno metasploitable ataque, luego se conecta con el metasploitable semilla, él tuvo éxito. -

En primer lugar para tratar semillas de conexión puede telnet y tres metasploitable

-

Se puede, y luego atacar metasploitable

-

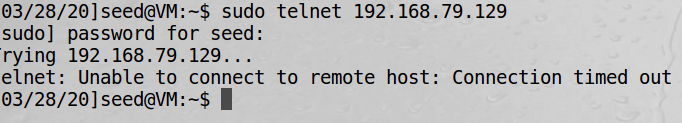

Después de entonces telnet semilla metasploitable conexión, bastante tiempo ninguna reacción.

-

Salgo a comer albóndigas se refleja de vuelta.

-

El éxito.

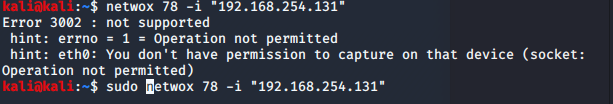

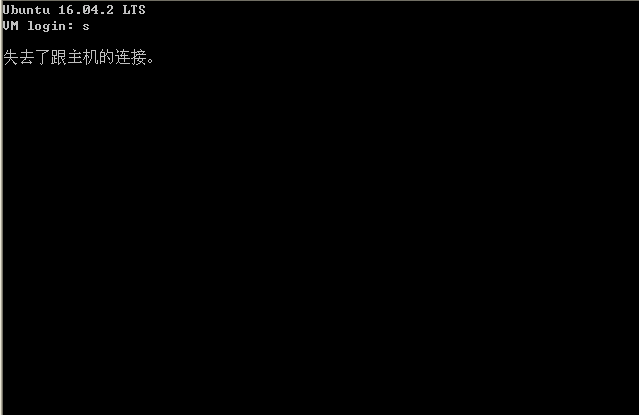

ataque TCP RST

-

netwox 78-i 靶机ip, Será capaz de alcanzar sus objetivos. O antes, para establecer una conexión telnet, y luego atacar.

-

Todavía tengo que entrar en la cuenta fue cerrada antes. . .

-

éxito

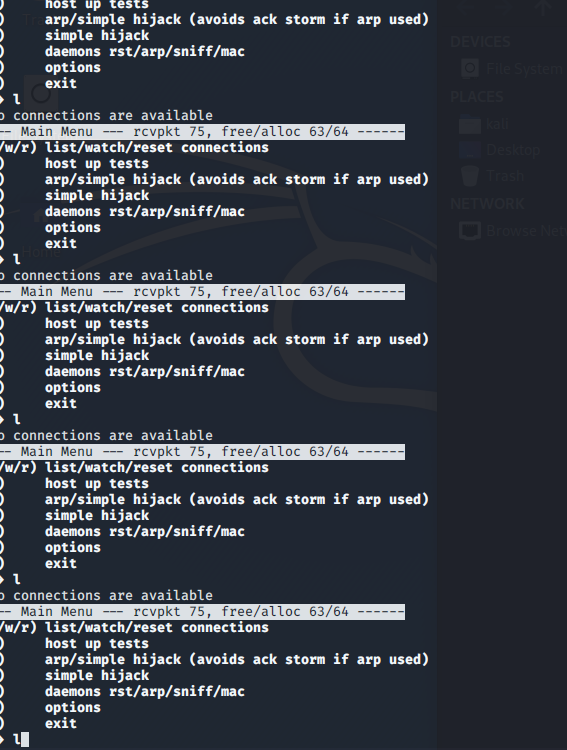

Secuestro de sesión TCP

-

Este experimento tiene un muy molesto es la caza no ha detectado un vínculo, pero se ha establecido mis dos aviones no tripulados enlace telnet.

-

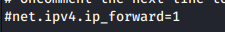

información en línea que es porque no me enciendo el reenvío de IP.

-

Se puede ver que está abierto.

-

Hay información de que hay que lograr ARP Spoofing, he llevado a cabo dos engaño avión no tripulado, o como sigue

-

Siempre ha sido

connecting are availabley, no me gusta es el caso, por lo que este suspenso, así que sé una solución para actualizar de nuevo.

3, las dificultades encontradas en el estudio

- Pregunta 1: La semilla del ataque TCP SYN Flood es ineficaz, a pesar de que Wireshark ha identificado que mandaron a paquete SYN

- Problema 1 Solución: Reemplazar la metasploitable avión no tripulado

4, resumen la práctica

En general, la práctica de algunos puestos de trabajo más simple que antes, sobre todo, no encontró problemas. Sin embargo caza no captura la conexión todavía no se ha resuelto.