directorio

Capítulo III información de red técnicas de recolección

1. conocimiento práctico resumen de contenido +

1.1 Red de Capitol

Se refiere a la información recogida por el atacante en un planeado, paso a paso para la organización de destino o individuo para comprender los objetivos de seguridad del entorno de red y de información, el proceso técnico para obtener un análisis completo de la figura objetivo.

Las técnicas más comunes incluyen los tres siguientes:

búsqueda y la información minera 1.1.1 Web

El pleno aprovechamiento de la potencia de las búsquedas web, un gran número de divulgación pública o accidental de información sobre las organizaciones mineras web de destino y de los individuos, con el fin de poder encontrar una variedad de nuevos ataques información importante crítico.

- Búsqueda Básica y Habilidades de Minería

- Clara y concisa;

- El uso probable la mayoría de las palabras en la página que desea encontrar;

- Sucintamente describe lo que debe buscar;

- Se describe en términos de una selección única;

- El buen uso de indicaciones inteligentes de búsqueda de palabras.

- Búsqueda avanzada y habilidades de minería

Búsqueda Avanzada muestra la página de Google:

| Todas estas palabras | Escribe las palabras importantes |

| correspondencia exacta con las siguientes palabras | Con la palabra entre comillas causará a requerir coincidencia exacta |

| Cualquiera de las siguientes palabras | Añadir OR entre los términos requeridos (debe estar en mayúsculas) |

| No contiene ninguna de las siguientes palabras | No es necesario añadir una palabra frente a - |

| Formato de archivo | El tipo de archivo correspondiente: Después de añadir la extensión formato de archivo específico |

| fecha | Caché y vuelve a la página por primera vez a ver en el siguiente periodo |

| sitio web | Correspondiente al sitio: Después de que el sitio de adición o rango dominio definido |

| páginas similares | La correspondencia relacionada: Después de la adición de una determinada URL |

| enlace | El enlace correspondiente: Después se le dio la adición de URL |

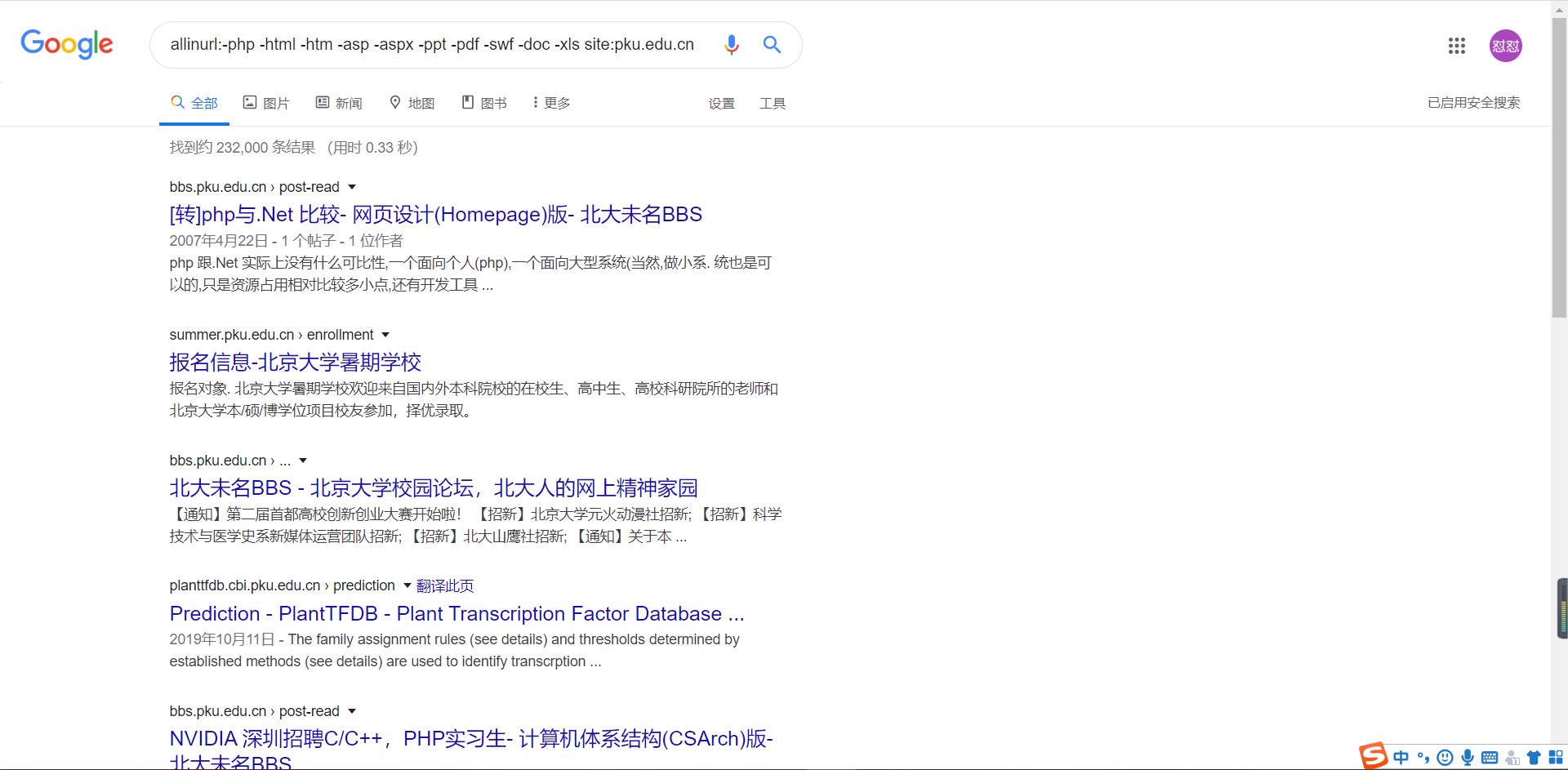

Ejemplo 1: La consulta un nombre de dominio en particular en hasta servidor web. Buscar

allinurl:-php -html -htm -asp -aspx -ppt -pdf -swf -doc -xls site:bupt.edu.cn

Ejemplo 2: Búsqueda de Open Server conexión web de Escritorio remoto. Buscar

allinurl:tsweb/default.htm site:cn

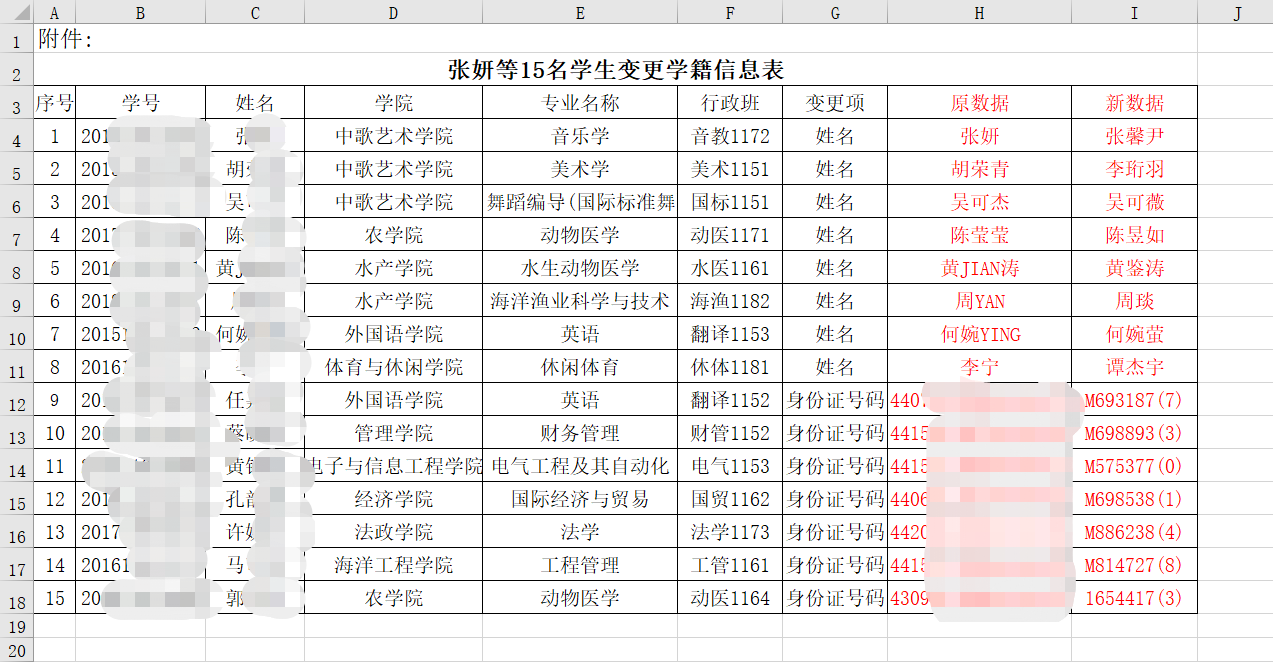

Ejemplo 3: Trate de averiguar la información de identificación del estudiante. Buscar

filetype:xls 身份证号 site:edu.cn

puede descargar un documento de Excel que contiene información personal:

1.1.2 DNS y búsqueda de IP

- Algunos pública a través del servicio de información en Internet, ser capaz de identificar la correspondencia entre el nombre de dominio tejido diana, IP, y la geografía, así como datos de registro, y se puede utilizar para obtener las condiciones del sistema internos de la organización de servicio DNS.

- DNS y administración de la infraestructura IP

- DNS e IP infraestructura por parte del órgano de gobierno de una jerarquía responsable de la gestión unificada. Internet órgano de coordinación técnica (ICANN) es responsable de la coordinación de Internet sobre la base de varios tipos de identificadores asignados de trabajo, incluyendo el nombre de dominio DNS, número de puerto y la dirección IP índice de parámetros y el protocolo de comunicación de red, también responsable de la operación estable del sistema de servicio de raíz DNS, asegurar identificador único a nivel mundial, y mantiene la correspondencia entre, es la clave para asegurar el funcionamiento normal de la premisa de la Internet. ICANN en tres ramas principales:

- ASO: Dirección Organización de apoyo;

- GNSO: Nombres básicos Organización de apoyo;

- CNNSO: Nacional de Desarrollo del Código de Organización de apoyo para nombres

- DNS e IP infraestructura por parte del órgano de gobierno de una jerarquía responsable de la gestión unificada. Internet órgano de coordinación técnica (ICANN) es responsable de la coordinación de Internet sobre la base de varios tipos de identificadores asignados de trabajo, incluyendo el nombre de dominio DNS, número de puerto y la dirección IP índice de parámetros y el protocolo de comunicación de red, también responsable de la operación estable del sistema de servicio de raíz DNS, asegurar identificador único a nivel mundial, y mantiene la correspondencia entre, es la clave para asegurar el funcionamiento normal de la premisa de la Internet. ICANN en tres ramas principales:

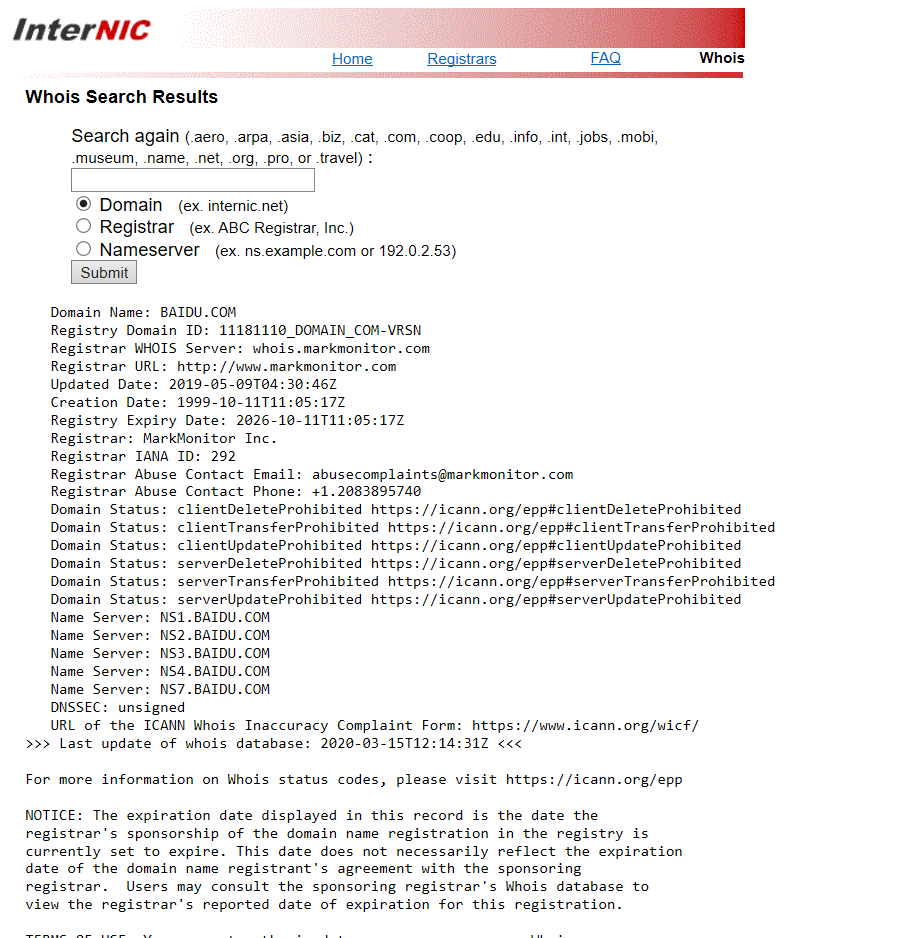

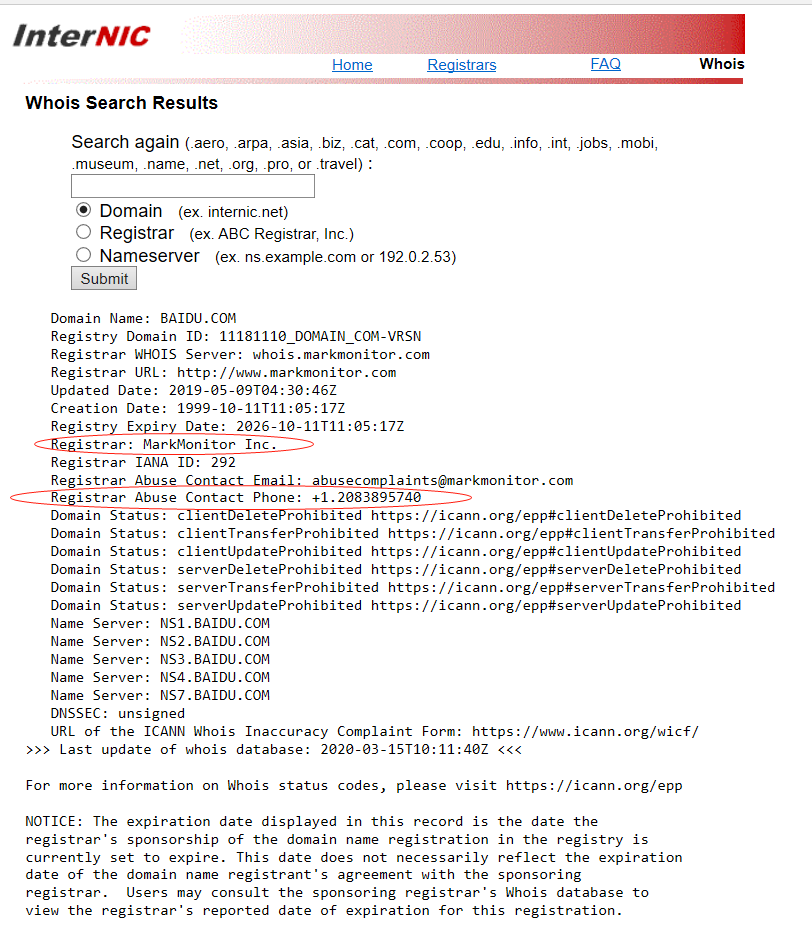

- Información de registro DNS consulta WHOIS

se puede mantener a través del servicio de WHOIS de ICANN https://www.internic.net/whois.html consulta. Baidu.com como lo devuelve resultados de la consulta:

Servicio DNS: DNS mapeo-a-IP desde

el cliente, el usonslookupo eldigprograma cliente puede consultar un nombre de dominio específico a la dirección IP del servidor DNS.- Utilice

nslookupuna asignación de dirección IP de búsqueda baidu.com

- Utilice

diguna asignación de dirección IP de búsqueda baidu.com

- Utilice

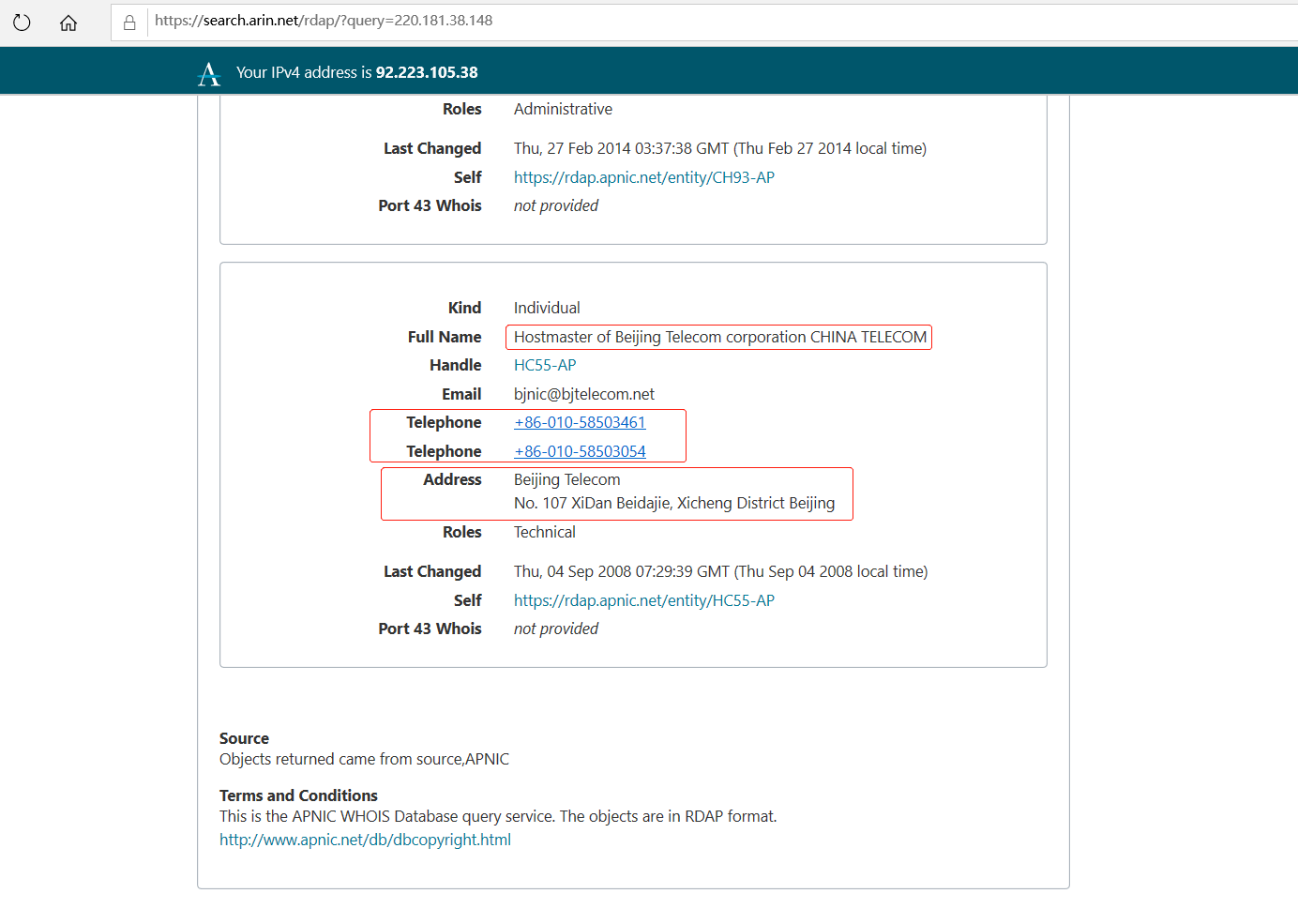

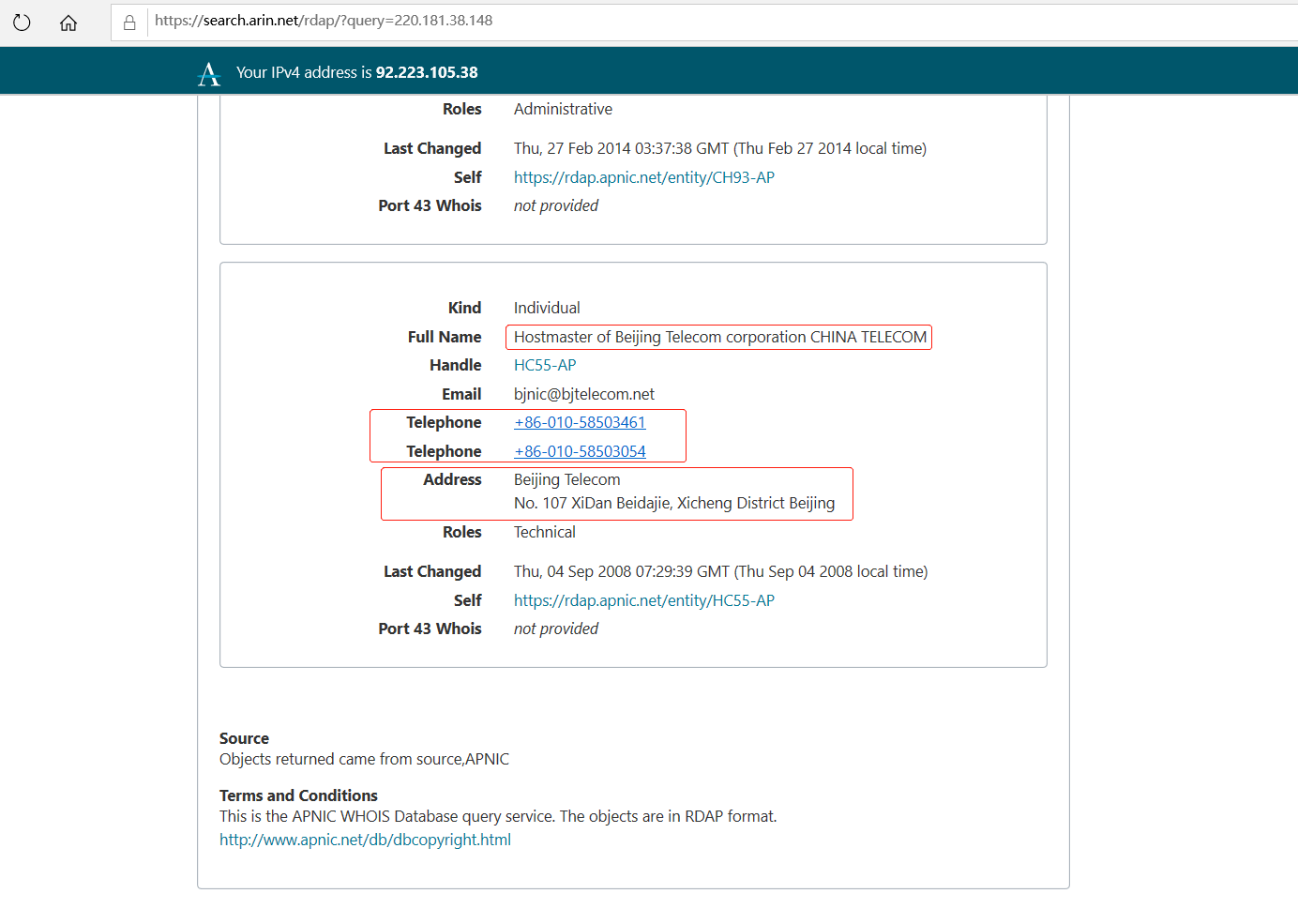

consulta WHOIS IP

en el servidor de consultas WHOSI web de ARIN ( https://search.arin.net/rdap/ )

, la dirección IP se puede encontrar en la información detallada de registro.

de reconocimiento 1.1.3 Topología de la red

- Después de haber identificado como posibles objetivos de la red, un atacante puede acceder a la red de topología de red ruta de la red que pueda existir para determinar los intentos de red topología de reconocimiento.

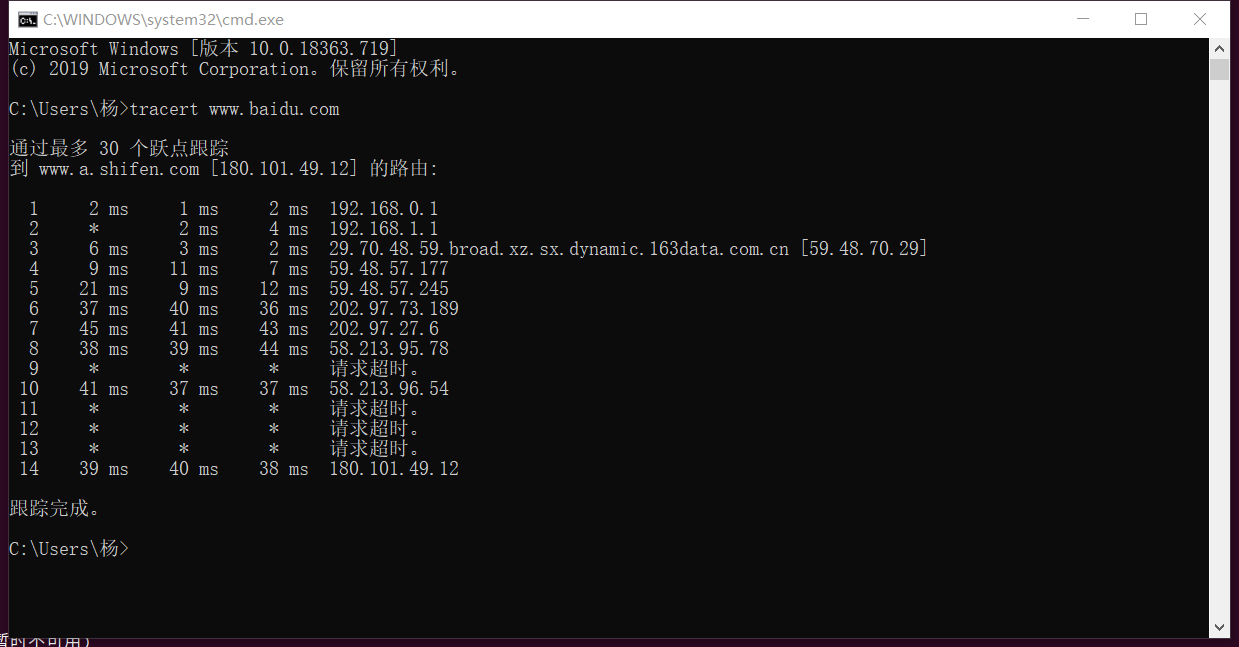

- Utilice

tracertel comando traceroute

1.2 Exploración de red

- Objetivo: Detectar la red objetivo de encontrar tantas conexiones como la meta, y luego aún más el tipo de sonda, la presencia de vulnerabilidades de seguridad y otra información, proporcionar apoyo a nuevos ataques y para elegir el canal de destino correcto.

- El tipo de red de tecnología de escaneo: Escaneo anfitrión, escaneo de puertos, la sonda tipo de sistema, el análisis de vulnerabilidades.

| Red Tipo de escaneo | fines de exploración |

|---|---|

| anfitrión Scan | Identificar segmento de red hosts activos |

| port Scan | Encuentra abierta en una amplia variedad de servicios de red |

| Sistema operativo / identificación de servicios de red | Del sistema operativo y de red abierta anfitrión identificación del tipo de servicio instalado para seleccionar un código de configuración diferente, y los ataques de penetración |

| Análisis de vulnerabilidad | Para identificar la presencia de las vulnerabilidades de seguridad / servicios de la red de acogida, como la ruptura de canal |

1.2.1 anfitrión Scan

- También conocido como Ping exploración, son los pasos básicos para detectar topología de la red, se refiere a la gama de direcciones IP de red de destino de la exploración automatizado para determinar qué dispositivos de red activos y sistemas que están presentes.

- El más popular es el más nmap escáner de red de gran alcance. escáner de red Nmap implementado en las capacidades de escaneo de acogida:

| opciones de línea de comando nmap | función | Enviar datos | Host abierto | Apague el host |

|---|---|---|---|---|

| nmap -sP | Una colección de la función ICMP / SYN / ACK / UDP Ping, por defecto nmap | |||

| Nmap -AM | exploración de hosts de eco ICMP | Solicitud de paquetes de eco ICMP | paquete de respuesta | No hay respuesta |

| nmap -PS [portlist] | Anfitrión exploración TCP SYN | Paquetes con la bandera SYN | Con unos paquetes de datos de la bandera SYN / ACK o paquetes con el indicador RST | No hay respuesta |

| nmap -PA [portlist] | Anfitrión exploración TCP ACK | Paquete con el flag ACK | Paquetes con la bandera RST | No hay respuesta |

| nmap -PU [portlist] | UDP Host Scan | paquete UDP | los paquetes ICMP de puerto inalcanzable | No hay respuesta |

1.2.2 Análisis de puertos

- Después de determinar la exploración host está activo, con la exploración de los ejércitos activos abrir lo métodos de tecnología de puerto TCP / UDP.

- la función de escaneo de puertos Nmap escáner de red implementada

| Opciones de línea de comandos de Nmap | función |

|---|---|

| nmap -sT | TCP conectar conexión () |

| nmap -sS | escaneo TCP SYN |

| nmap -sF | escaneos de puertos FIN |

| nmap -sN | escaneo de puertos Mull |

| -en nmap | ACK escaneo de puertos |

| nmap -sX | escaneo de puertos árbol de navidad |

| Nmap -sU | escaneo de puertos UDP |

1.2.3 Tipo de Perfil de Sistema

El tipo de sistema operativo de la sonda : nmap Las

-Oopciones se pueden combinar características pila de protocolos de huellas dactilares de las operaciones de base de datos de destino para hacer amigos concisa y precisa el juicio de ayer.网络服务类型探查:nmap中的

-sV选项可以对特定的目标主机开放网络服务类型进行准确的探测。

1.2.4 漏洞扫描

- 目的是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞。

- Nessus 漏洞扫描器:是为互联网社区提供免费的远程安全漏洞扫描器。

1.3网络查点

旗标抓取

网络服务查点

2.实践过程

DNS与IP查询:任务一

- 对baidu.com的DNS域名进行查询,获取如下信息:

- DNS注册人及其联系方式;

通过 ICANN 维护的 WHOIS 服务 https://www.internic.net/whois.html 进行查询。

- 该域名对应的IP地址;

- IP地址注册人及其联系方式、所在国家、城市和具体地理位置。

在ARIN的WHOSI Web查询服务器(https://search.arin.net/rdap/)

上,可以查到该IP地址的详细信息。

- DNS注册人及其联系方式;

DNS与IP查询:任务二

尝试获取BBS、论坛、QQ、MSN中的某一好友的IP地址,并查询获取该好友所在的具体地理位置。

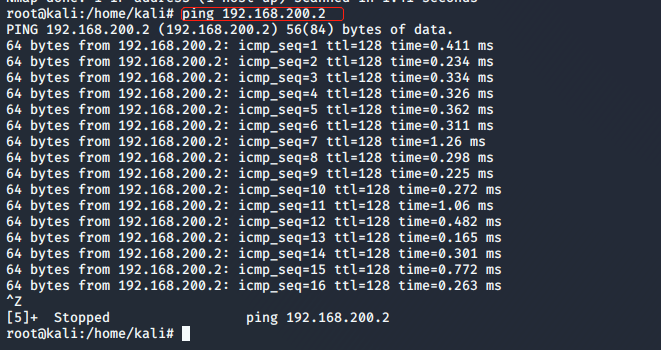

nmap:任务

- 使用nmap开源软件对靶机环境进行扫描,回答如下问题并给出操作命令:

- 靶机IP地址是否活跃?

- 靶机开放了哪些TCP和UDP端口?

- 靶机安装了什么操作系统?版本是多少?

- 靶机上安装了哪些网络服务?

使用 ipconfig 查看靶机 IP:

攻击机 ping 靶机:

如上图所示,表明靶机 IP 处于活跃状态。

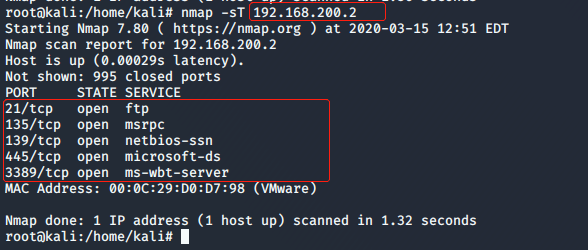

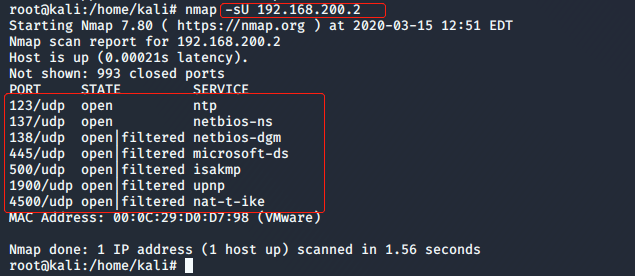

使用命令 nmap -sT 192.168.200.2 实现TCP连接扫描,查看开放的TCP端口

使用命令 nmap -sU 192.168.200.2 查看开放的UDP端口

使用命令 nmap -sS -O 192.168.200.2 识别操作系统

使用命令 nmap -sV 192.168.200.2 探查网络服务

Nessus:任务

- 使用Nessus开源软件对靶机环境进行扫描,并回答如下问题:

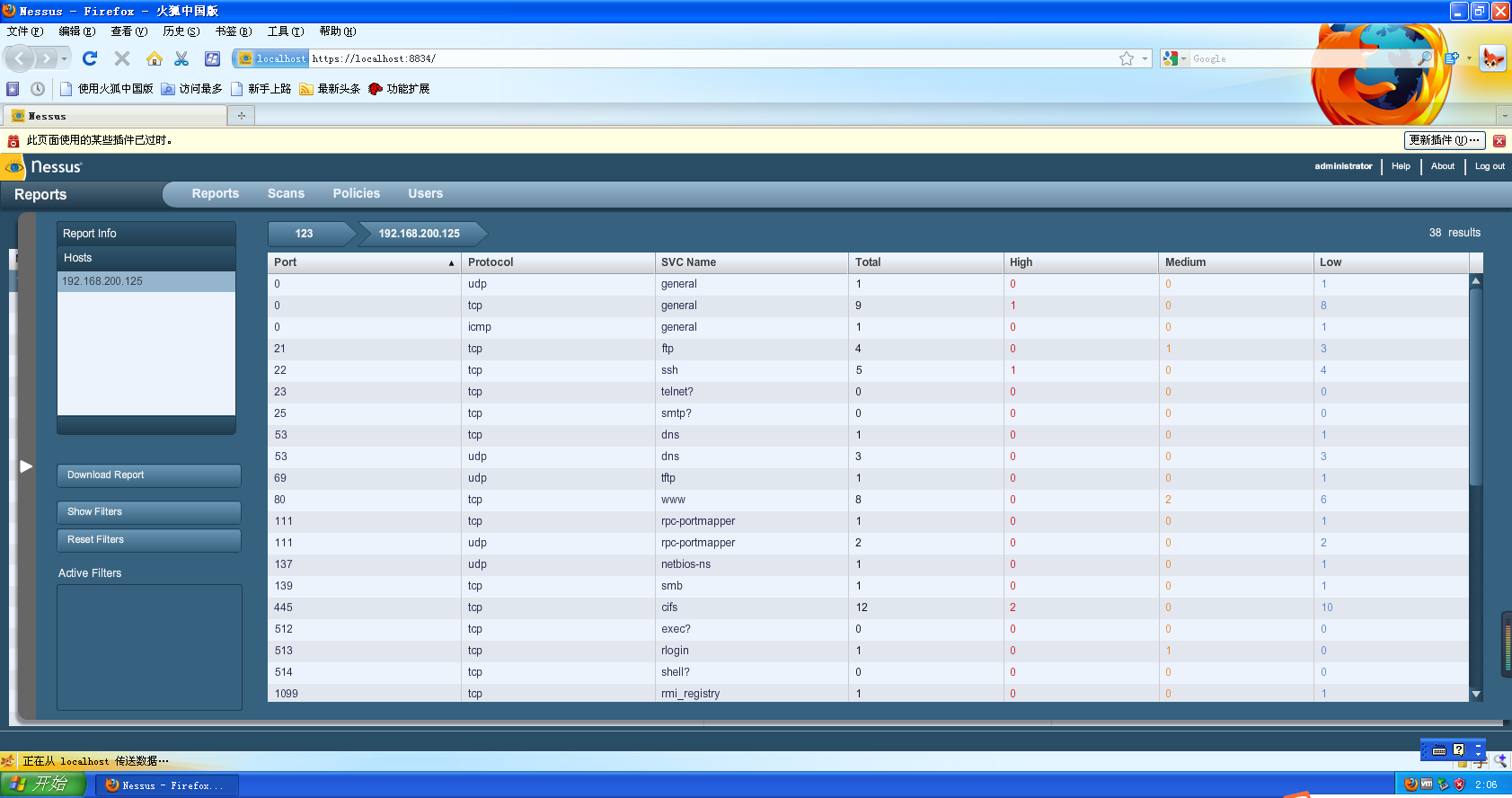

- 靶机上开放了哪些端口?

- 靶机各个端口上网络服务存在何种安全漏洞?

- 你认为应如何攻陷靶机环境,以获取系统访问权?

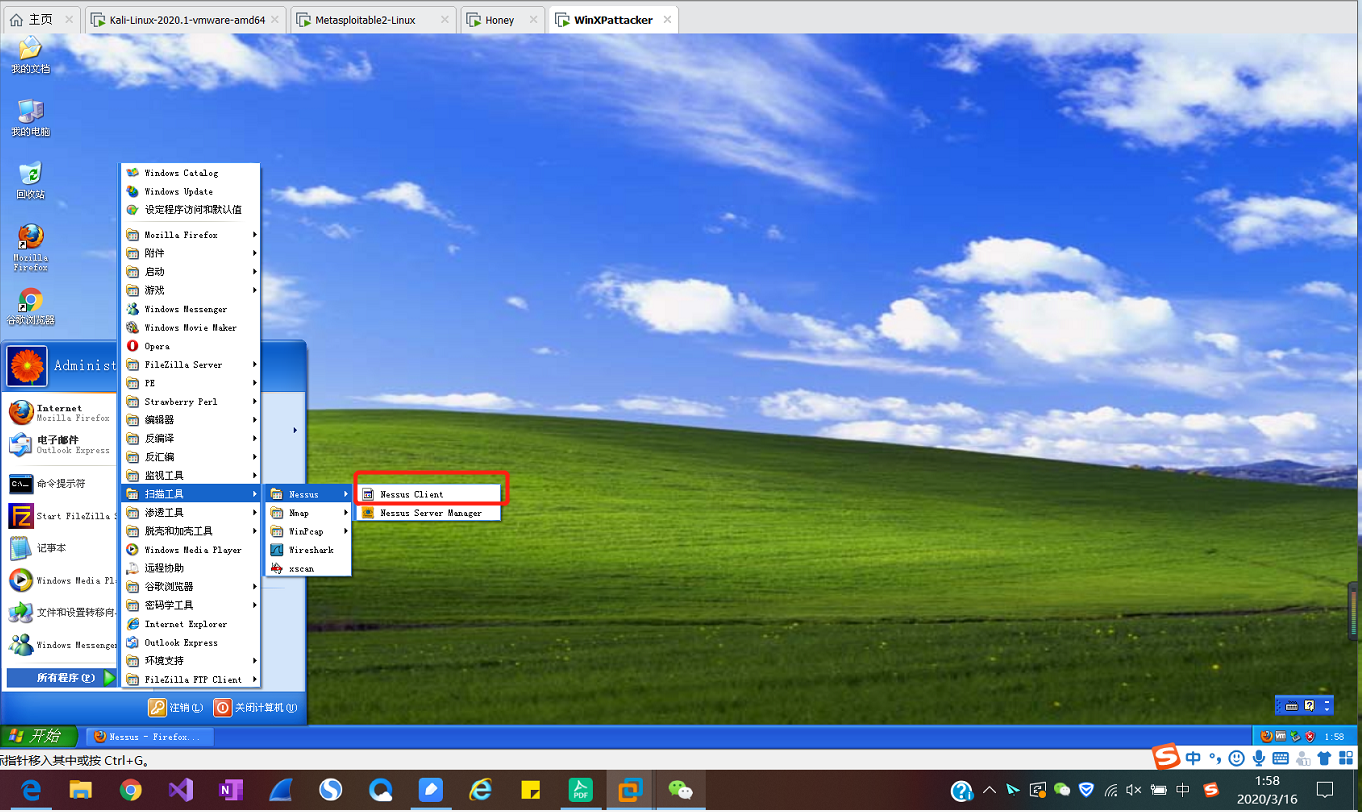

使用WinXPAttacker虚拟机中自带的Nessus。

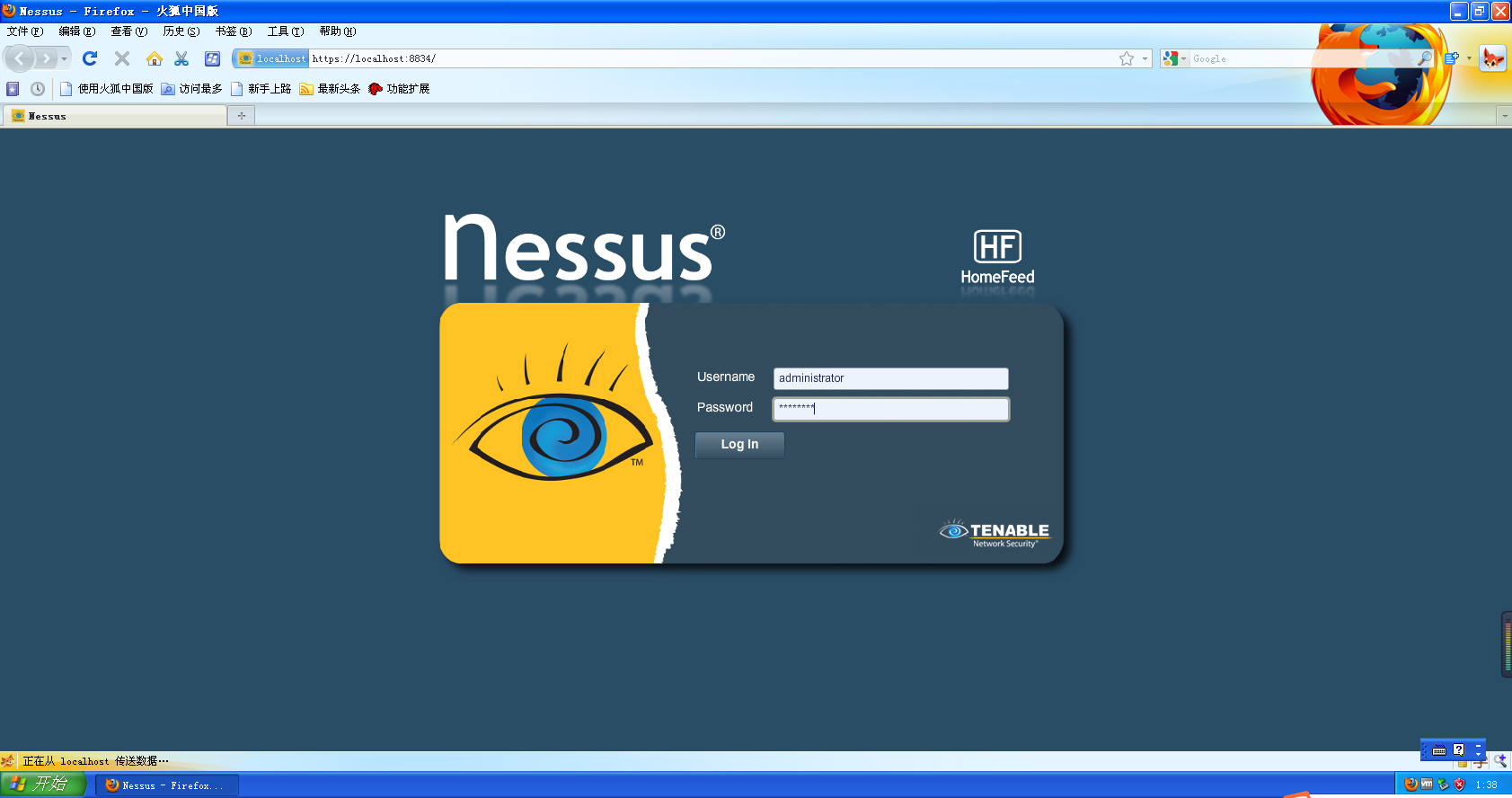

首次点击时会提示不安全,点击下面的添加例外。用户名 administrator, 密码 mima1234。

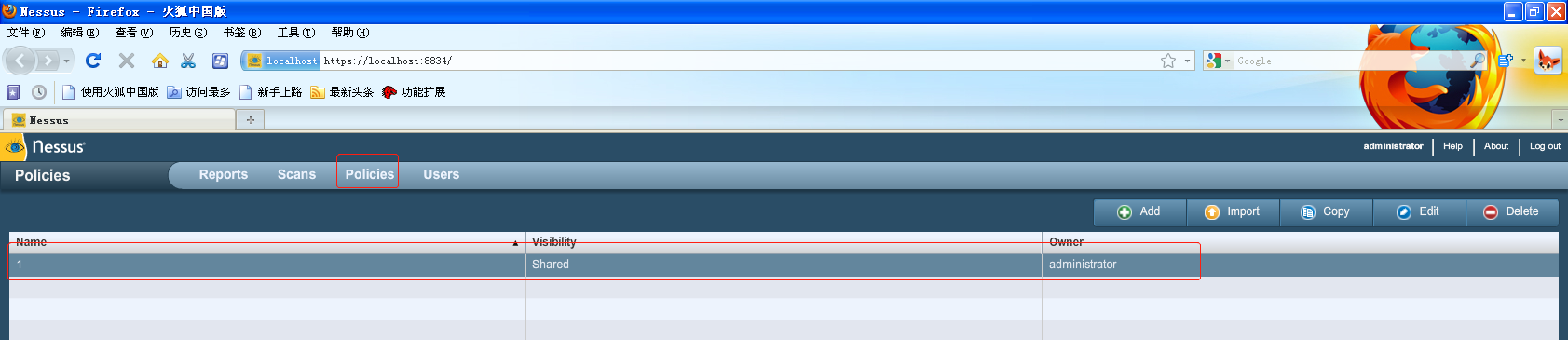

然后点击 Policies-Add 添加一个扫描策略,添加完后要重新进一下软件,否侧下一步无法选用。

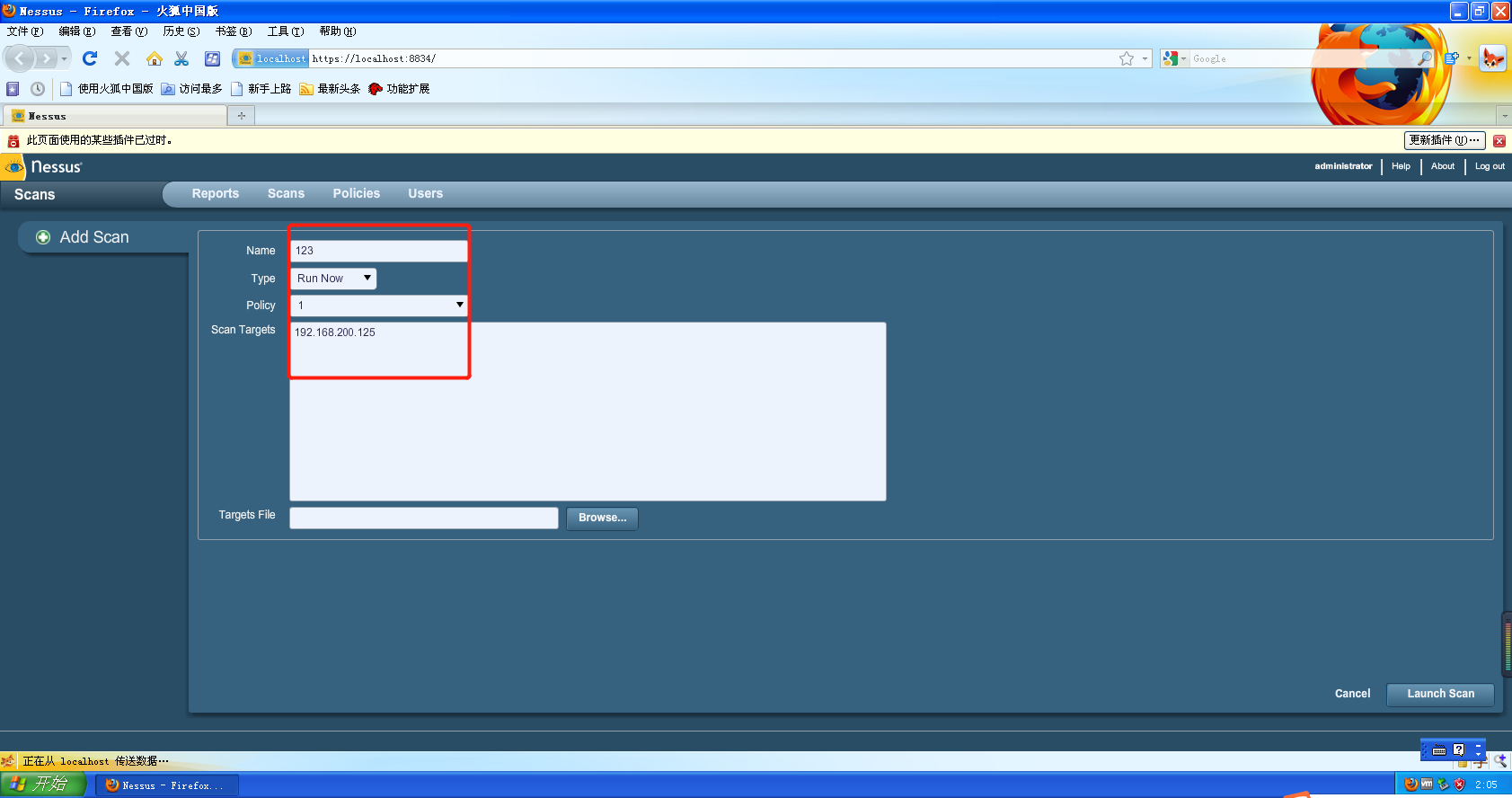

然后点击 Scans-Add 添加一个扫描并开始扫描。

这时可以得到扫描报告:

实践作业

通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感问题泄露问题,如是,提出解决办法。