Red de ataque y defensa práctica: ¿Qué curso de este trabajo pertenece

Cuando este requisito en el trabajo: el tercer trabajo - a la red a cobro revertido la práctica la tecnología de la información de dos

Mi objetivo en este curso son: aprendiendo ataque a la red y las tecnologías y prácticas relacionadas con la defensa

En aspectos particulares de la tarea que me ayudó a lograr los objetivos de aprendizaje: tecnología de recopilación de información de la red (echa un vistazo a la ubicación, la exploración, la enumeración)

En primer lugar, el contenido del experimento

Red de métodos de recopilación de información en tres áreas en este capítulo

1. Capitol red (huella):

Definición: se refiere a que el atacante estaba previsto, los pasos a organizaciones o individuos destino a recopilar información, para entender los objetivos de seguridad del entorno de red y de información, prepararse para el siguiente ataque.

medios:

1.Web Búsqueda y Minería: la capacidad de aprovechar el poder de búsqueda en la Web, un gran número de información pública o hay escape accidental de la minería web de destino

2.DNS e IP consulta: a través de una serie de servicios de información basados en Internet, para encontrar el dominio de destino, la correspondencia entre la dirección IP y la localización geográfica, la información de registro, etc.

ICANN (el organismo de coordinación técnica de Internet) es el principal responsable de la coordinación de la distribución del trabajo en base a varios tipos de identificadores en Internet, incluyendo el nombre de dominio DNS, índice de parámetro y un número de puerto y la relación de asignación de direcciones IP con protocolos de comunicación de red, etc.

3. Topología de la red de reconocimiento: Después de identificar como posibles objetivos de la red, puede ser determinado por la existencia de los intentos de reconocimiento de la topología de red que un atacante puede Topología de red y acceso a la red camino

2. exploración de red (escaneado):

Objetivo: Detectar la red objetivo, averiguar lo más destino de la conexión, y luego aún más el tipo de sonda, la presencia de vulnerabilidades de seguridad y otra información de

tipo de tecnología:

1. Host Scan (ping Scan): principalmente mediante el escaneo del intervalo de direcciones IP de red de destino, para determinar cuál de los dispositivos activos y sistemas en la presencia de esta red. En un huésped mediante el escaneo protocolo ICMP, escanear con el anfitrión protocolo TCP, utilizando el protocolo de acogida de escaneo UDP. Actualmente el foro de software de escaneo más utilizado es nmap. Precauciones anfitrión se puede emplear, por ejemplo, la exploración de un sistemas de detección de intrusiones en la red detectan nsort similares.

| Opciones de línea de comandos | función | Enviar datos |

|---|---|---|

| nmap -sP | Una colección de la función ICMP / SYN / ACK / UDP Ping, por defecto nmap | |

| Nmap -AM | exploración de hosts de eco ICMP | Solicitud de paquetes de eco ICMP |

| nmap -PS | Anfitrión exploración TCP SYN | Paquetes con la bandera SYN |

| nmap -por | Anfitrión exploración TCP ACK | Paquete con el flag ACK |

| nmap -PU | UDP Host Scan | paquete UDP |

2. Port Scan: Después de escanear el host para determinar hosts activos, que utilizan para abrir el puerto TCP / UDP en la exploración activa anfitrión, fueron escaneo de puertos TCP y escaneo de puertos UDP.

Conectar el puerto TCP de exploración comprende una exploración, SYN scan dos tipos básicos.

Conectar la exploración: los ejércitos de escaneo llamada connect () a través del sistema e inténtelo de TCP de tres vías para cada puerto de host de destino para establecer una conexión

SYN scan: mejoras Connect escanear, se omite el enlace de tres vías tercer paso, para la conexión directa después de que el puerto abierto RST retroalimentación SYN / ACK

escaneo de puertos UDP es un UDP puertos abiertos y monitor de red detectan descubrimiento.

| Opciones de línea de comandos | función |

|---|---|

| nmap -sT | TCP Connect (escaneo de puertos) |

| nmap -sS | escaneo de puertos TCP SYN |

| nmap -sF | escaneos de puertos FIN |

| -en nmap | escaneo de puertos NULL |

| nmap -sN | ACK escaneo de puertos |

| nmap -sX | escaneo de puertos árbol de navidad |

| Nmap -sU | escaneo de puertos UDP |

3. Tipo de sonda / sistema de red: El propósito es abrir el sistema y el tipo de servicio de red de sondeo host activo. Los principales tipos de sistemas de tecnología de exploración incluyen: tecnología activa sistema operativo de detección, los sistemas operativos, la tecnología de reconocimiento pasiva. Red de exploración de tipo de servicio principalmente en busca de una red abierta de puerto de servicio de aplicación vinculante, el sondeo activo en servicios de red, servicios de red tecnología de reconocimiento pasiva

4. Vulnerability Scanner: una sonda descubierto la vulnerabilidad de seguridad de un sistema operativo de red en particular, los servicios de red y aplicaciones que existe con el fin de poner en práctica los ataques de penetración, el acceso a la ganancia de control host de destino

China en los últimos años también se estableció la base de datos de vulnerabilidad China National CNNVD y nacionales de información vulnerabilidades de seguridad que comparte la plataforma CNVD

3. Red de enumeración (enumeración):

- servicios de red traen banderas: Herramientas cliente se conectan a las redes y servicios remotos y para recoger la observación crítica de la información de salida al servicio de red se limita generalmente al protocolo de transporte de texto sin formato

- Universal de servicios de red enumeración: a través de una red de la red popular de protocolos comunes de enumeración.

En segundo lugar, la práctica

1. Red de Capitol

Tarea 1.1 Búsqueda en la web y Minería

avanzada contenido de la página de búsqueda de Baidu

Pekín recuperación de información, rango de búsqueda del sitio definido en el sitio en particular la instrucción, formato de documento de instrucciones de detección de tipo de archivo

Seleccione la primera recuperación de información, archivo de Excel para descargar, ver la siguiente información

Tarea 1.2 DNS y consulta IP:

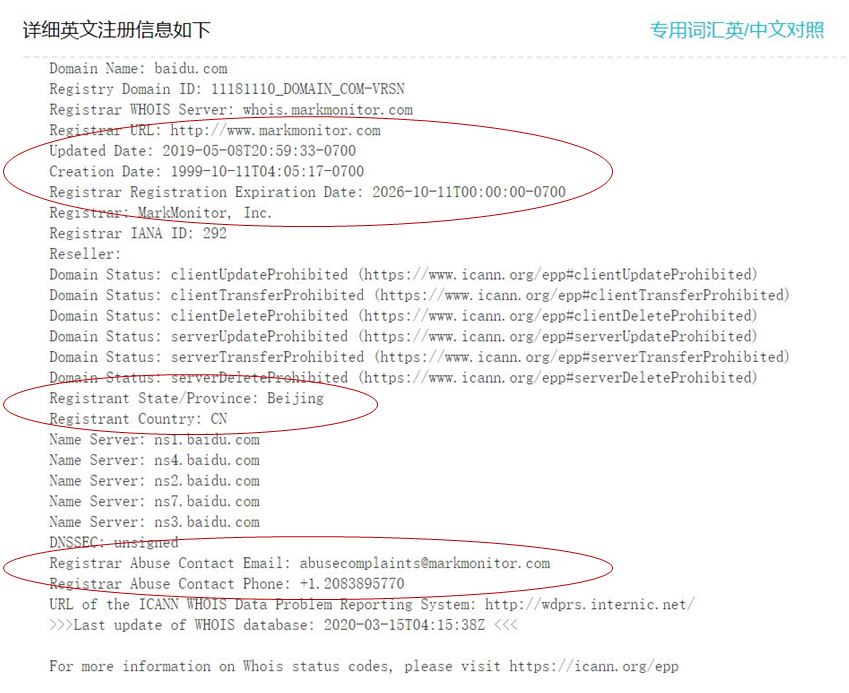

Seleccionar baidu.com DNS consulta de nombres de dominio para obtener la siguiente información:

el solicitante de registro de DNS y la información de contacto de los nombres de dominio correspondiente dirección IP, dirección de registro e información de contacto IP, dirección IP país, ciudad y lugar específico.

Por Ali nube de búsqueda de nombres de dominio sistema de consulta de información para obtener el tiempo de registro, tiempo de actualización, información de la dirección registrada País Ciudad, correo certificado y la información de contacto.

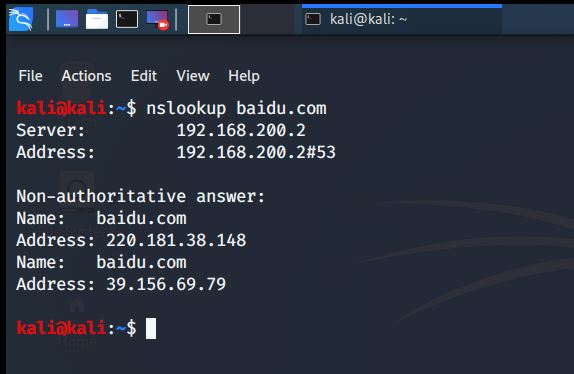

Por consultas comando nslookup direcciones baidu.com mapeo IP en una máquina virtual de Kali

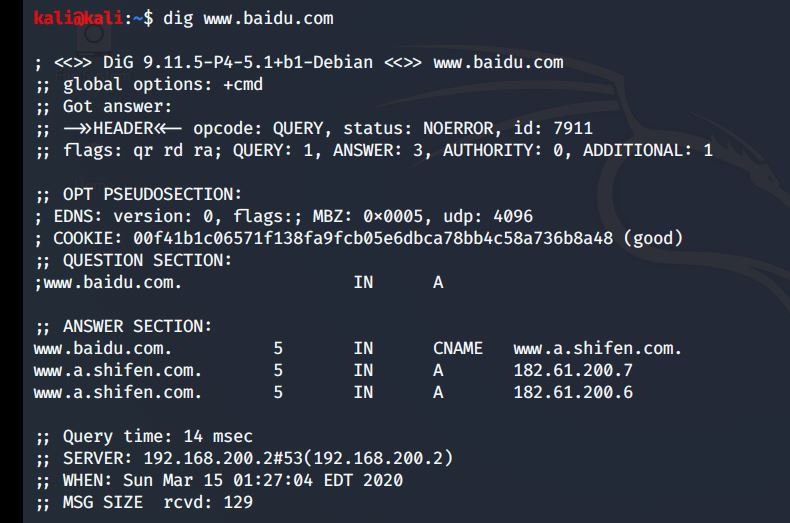

También puede utilizar más potente comando dig, "RESPUESTA SECCIÓN" es el resultado de la consulta a, A / CNAME DNS representa el tipo de registro.

Tarea 2 Consulta tus amigos IP y la ubicación

2. Exploración de red

Tarea 1. El uso de software de código abierto nmap para escanear el entorno de aviones no tripulados

En primer lugar, utilizando el comando nmap -sP avión no tripulado dirección IP 192.168.200.67 investigación está activa, al cerrar los aviones no tripulados, lo que sugiere anfitrión parece abajo; zánganos abiertas, lo que sugiere anfitrión se ha terminado, explicar avión no tripulado está activo

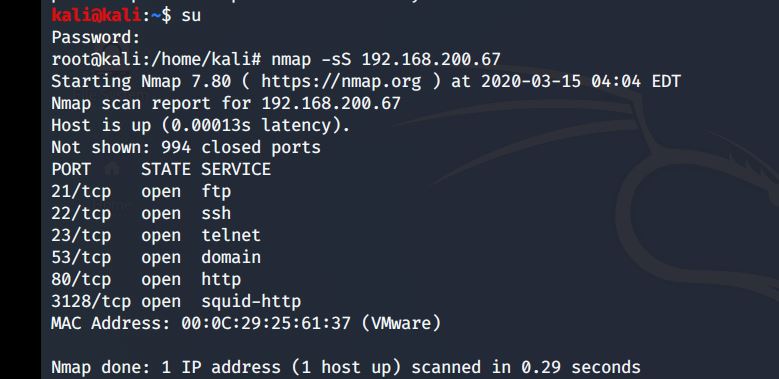

Las instrucciones para utilizar nmap -sS 192.168.200.67 avión no tripulado de exploración de puertos TCP SYN

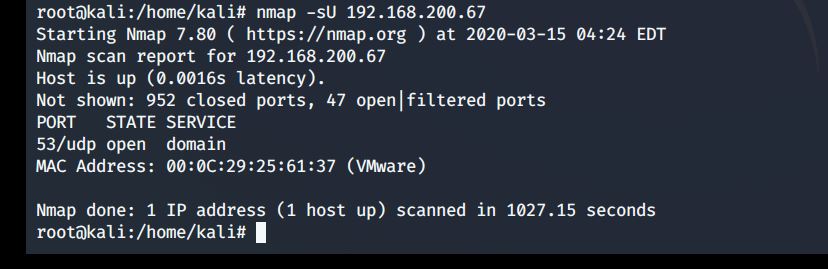

Uso nmap -sU 192.168.200.67 para llevar a cabo el escaneo de puertos UDP avión no tripulado

Uso nmap sistema de tipo de funcionamiento -O 192.168.200.67 exploración, el sistema operativo Linux para el zumbido entendido, la siguiente versión de la figura.

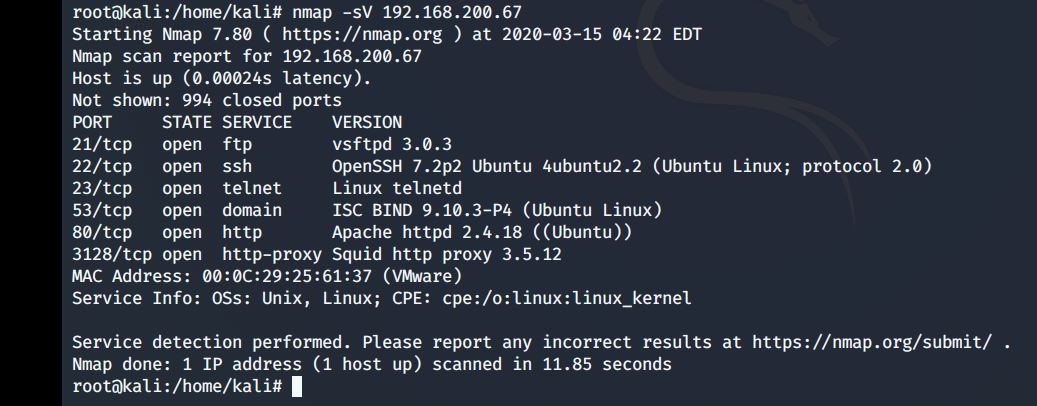

Utilice el comando nmap sV 192.168.200.67 servicios de red para escanear, hay ftp, ssh, http y otros servicios

Tarea 2. El uso de software de código abierto Nessus para explorar el entorno de aviones no tripulados

¿Qué puertos están abiertos en el avión no tripulado

en cada puerto de aviones no tripulados vulnerabilidades de seguridad servicios de red existes, que

cree usted que el entorno de caída avión no tripulado, con el fin de obtener acceso al sistema

3. Red de enumeración

Tarea 1. Busque su propia huella en Internet, fugas confirmado de problemas de información y almacenamiento de datos sensibles

Como mi nombre es muy común, por lo que la búsqueda sólo se puede añadir una palabra clave.

Nombre + escuela de pregrado, buscó dos mensajes, el primer mensaje que estaba expuesto al Reino Unido para participar en un campamento de verano, así como información de prácticas circuito cerrado de televisión, la segunda información expuesta mi número de estudiantes.

Y luego buscar el nombre de la escuela secundaria +, buscó dos información de la escuela lo publicó, exponiendo mi clase en la respuesta de otra persona en

Y luego buscar el nombre de la escuela primaria +, incluso buscar a un año para ensayos de escritura

Recordando la sensación de que una vez más su propia "historia del negro"

Sin embargo, la información anterior no está expuesto mi auto, sintiéndose incapaz de detener (indefensa ...), pero en tiempo de paz para evitar el uso de Internet o utilizar sus nombres reales cuando se trata de información personal para rellenar, lo menos posible escribir o compilar información falsa.

En tercer lugar, los problemas encontrados en el estudio y solución de

Pregunta 1: Al utilizar nmap para llevar a cabo el escaneo de puertos UDP avión no tripulado, inexplicablemente muy lentamente, no sé por qué

En cuarto lugar, los sentimientos y la experiencia de aprendizaje

En primer ataque a la red de aprendizaje y los conocimientos relacionados con la defensa, el acceso a una serie de herramientas para dominar una pequeña parte en el experimento, y la práctica aún no se ha extendido. Este capítulo de la red experimento de información es muy interesante, aunque no es un cine de piratas informáticos son tan cool onda de funcionamiento Dios, sino que también experimentó alguna manera muy simple y básica, y tienen poco a poco un marco sentido para el conocimiento de este módulo en el experimento .

referencias: