20199323 2019-2020-2 "ataque a la red y la defensa práctica" trabajo la semana 4

1. El contenido de Práctica

网络嗅探是一种黑客常用的窃听技术,它利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中包含的用户账户密码或私密信息等。实现网络嗅探的技术工具为网络嗅探器。

网络嗅探技术分类:按监听的链路层网络分类分为以太网和WIFI。无线嗅探器支持对WIFI的监听。无限嗅探器和有线嗅探器的唯一区别是无线嗅探器可以读取和分析符合IEEE 802.11等无线传输协议的数据包。

En la forma de una realización de software y hardware sniffer sniffer, sniffer es un hardware dedicado para capturar y analizar los datos en la red por hardware dedicado, la ventaja de la velocidad, completa. Algunos de detección de intrusos, firewall y otros equipos también están corriendo sniffer basado en hardware.

交换式网络的嗅探:

- MAC地址泛洪攻击:指向交换机发送大量含有虚构MAC地址和IP地址的数据包,致使交换机的“MAC地址——端口映射表”溢出无法处理,是交换机打开失效模式,向所有端口广播数据包。

- MAC欺骗:假冒所要监听的主机网卡,攻击者将通过源MAC地址伪造成目标地址的源MAC地址,并将这样的数据包通过交换机发送出去,使得交换机不断更新他的“MAC地址——端口映射表”。

- ARP欺骗:利用IP地址与MAC地址之间进行转换时的协议漏洞,达到MAC地址欺骗。

UNI tecnología sniffer de red plataforma de clase se logra principalmente a través de BPF libpcap herramienta de biblioteca de captura de paquetes y el modo de usuario de modo de núcleo

de red sniffer tecnologías de implementación plataforma Windows:

Windows no proporciona una red estándar de la inhalación y la interfaz de la subcontratación, es necesario agregar una Oh, ese programa o componente de la red, son compatibles con el tipo más común de módulo de plataforma UNIX BPF NPF, se utiliza para filtrar el paquete, el paquete intacto y se pasa al módulo de modo de usuario. Del mismo modo y Libpcap WinPcap.

Herramientas de software:

plataforma UNIX, libpcap, tcpdump, Wireshark

plataforma Windows, tcpdump

Red de principio analizador de protocolo: a partir de la capa inferior por el protocolo de red de capa de análisis hacia arriba, mientras que la reestructuración paquetes IP fragmentados y sesiones TCP, necesita resolver para guardar cada capa de red la información del campo de encabezado de paquetes, así como el más alto nivel de contenido de datos de capa de aplicación.

2. práctica

tcpdump

Tcpdump utilizar software de código abierto para acceder al sitio www.tianya.cn proceso en esta máquina oler, responda a la pregunta: ¿Cuando visita www.tianya.cn de inicio, el navegador cuántos acceso al servidor Web? ¿Cuáles son sus direcciones IP?

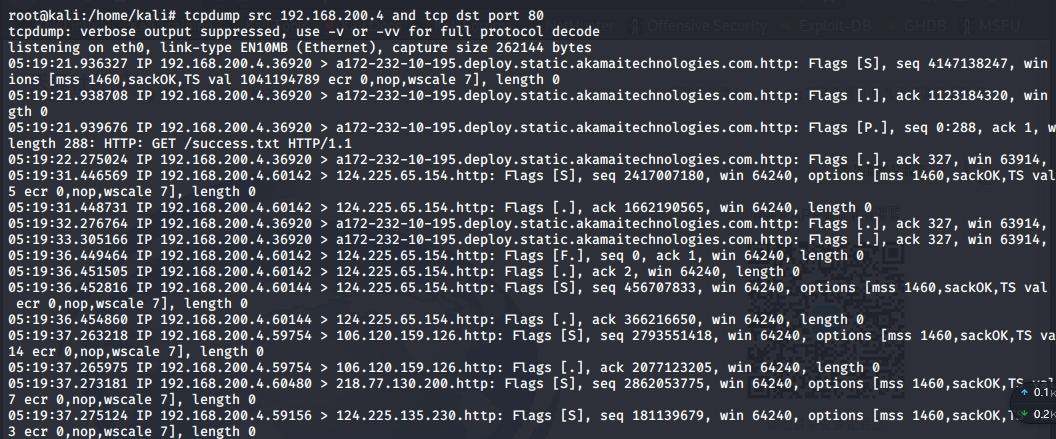

se abre Kali terminal virtual, la src tcpdump entrada 192.168.200.4 y el puerto dst TCP 80 , y www.tianya.cn entonces abierto ,

aparecerá recurrentes varias direcciones IP, respectivamente 124.225.65.154,124.225.135.230,218.77.130.200,106.120 .159.126, introduzca nslookup www.tianya.cn , se encuentra en su Ip 124.225.65.154

Wireshark:

software de código abierto Wireshark para el uso de telnet para iniciar sesión en los BBS locales oler y análisis de protocolos, responda a las siguientes preguntas y dar la operación:

(1) qué dirección IP y el puerto del servidor BBS que se registran cada una?

(2) el protocolo Telnet es cómo transferir el nombre de usuario que ha introducido el nombre de usuario y contraseña del servidor?

(3) cómo utilizar el análisis analizador de paquetes de Wireshark, y obtener su nombre de usuario y contraseña de acceso?

Abra el Panel de control, Programas, abierta para habilitar o deshabilitar las características de Windows, seleccione el cliente Telnet:

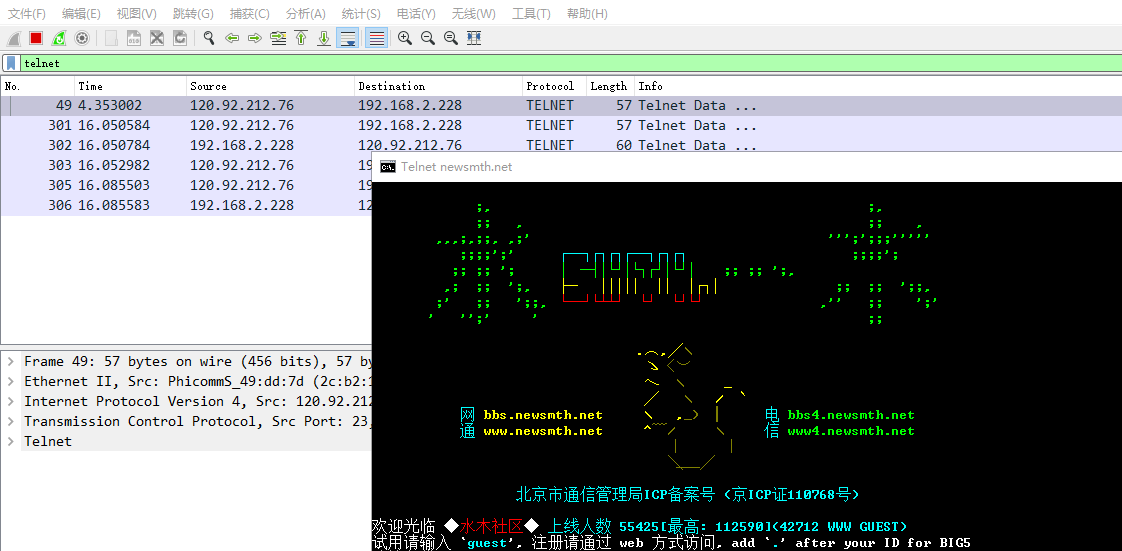

Wireshark abierto, el berro es una start telnet pero no se ha conectado, a continuación, comprobar la información relevante, berros puerto 23 no está abierto. Luego cambió el sitio bbs.newsmth.net

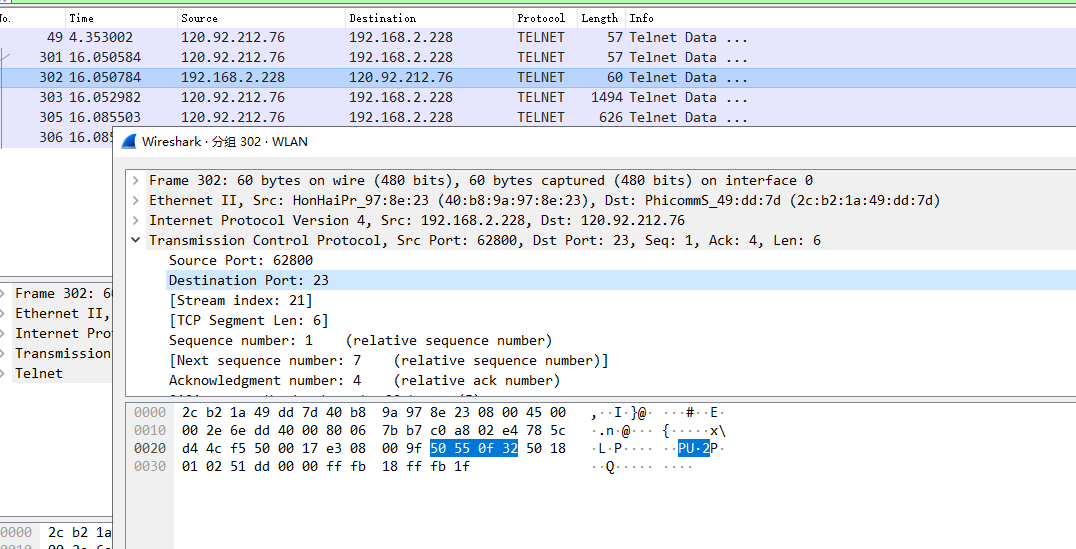

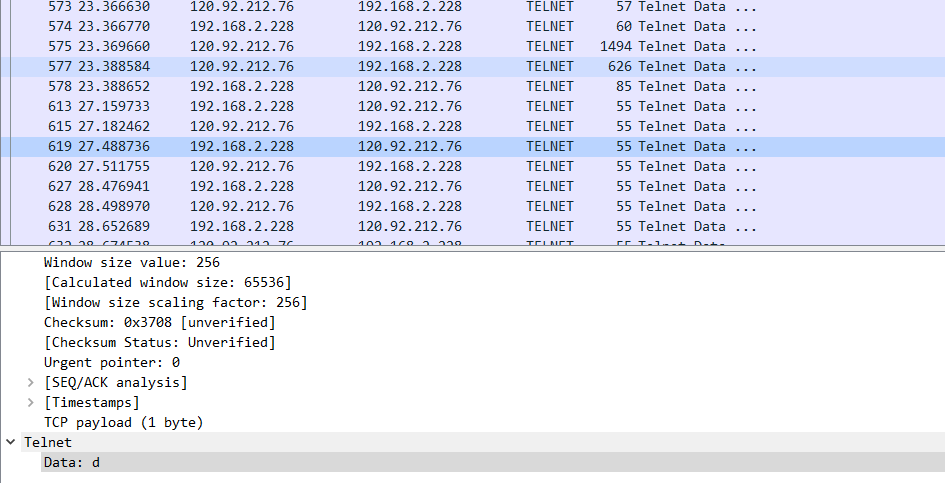

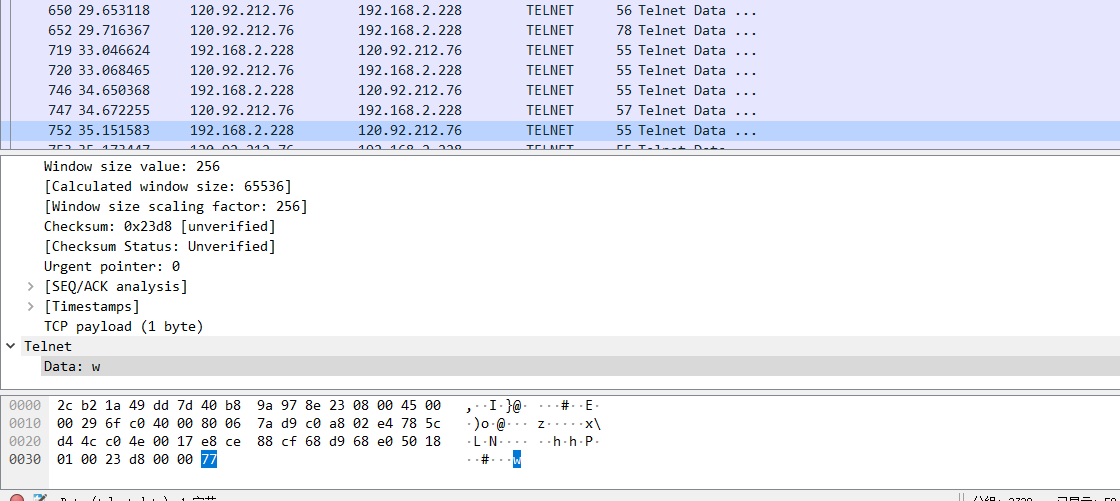

verse en la figura, IP de esta máquina es 192.168.2.228, IP 120.92.212.76 los bbs es, el número de puerto es 23.

Entrar en modo de invitado

para ver el wireshark

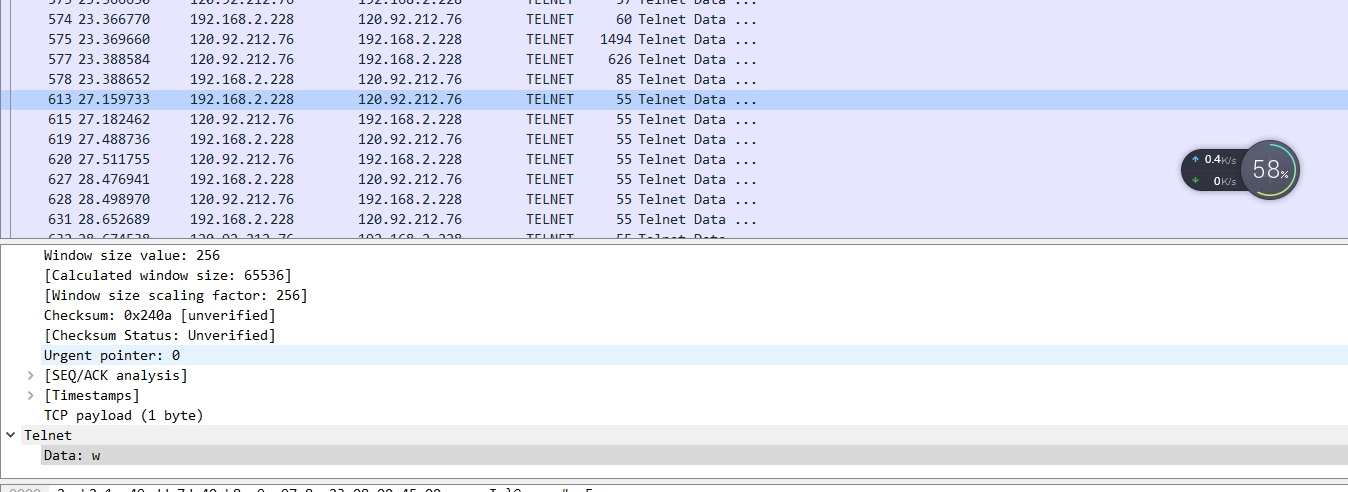

Estas son las dos primeras cuentas poco, no demasiado largo explicar tiros completos, y que sigue es la contraseña

después de escenas disponibles análisis de protocolo telnet, servidor local entrante a un nombre de usuario y contraseña de inicio de sesión caracteres.

La práctica del análisis forense, la decodificación de escaneado en red

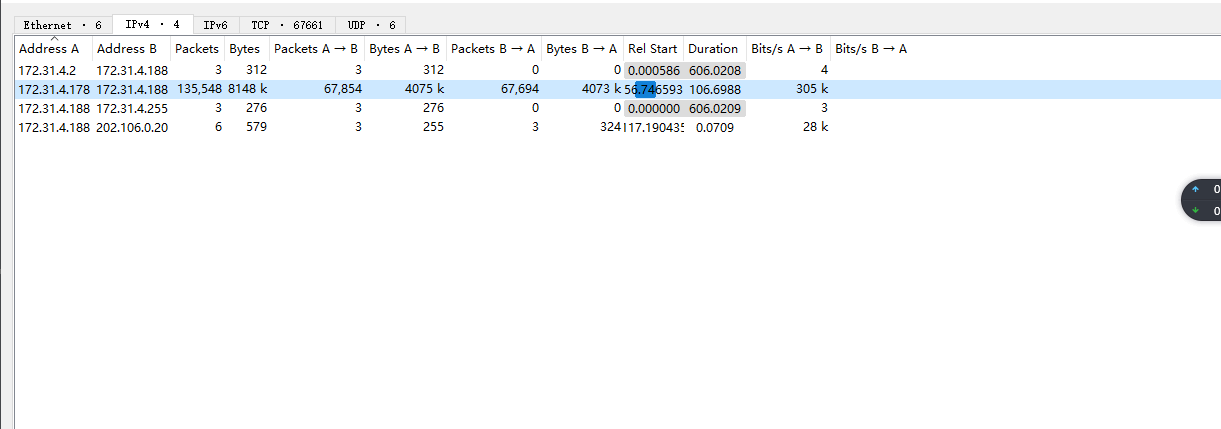

1. ¿Cuál es la dirección IP de la máquina atacante?

La figura muestra que la información entre el principal y 172.31.4.178 172.31.4.188, ya que el primer mensaje de inicio es 172.31.4.178 avión de ataque que es, y de acuerdo con los paquetes TCP 188 recibido ACK de acuse de recibo de paquetes

2, escaneado en red ¿Qué dirección IP de destino? 172.31.4.188

3, este caso es el uso de herramientas que iniciaron estos escaneo de puertos escanear? ¿Cómo se determina?

nmap

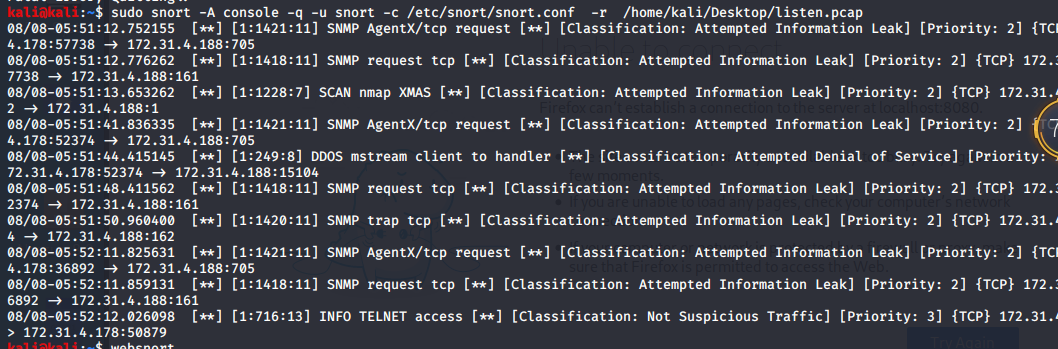

El uso de herramientas de análisis de archivos resoplido listen.pcap

espectáculos generados por nmap exploración

4, el archivo de registro usted analizó, el atacante utiliza un método de exploración que, ¿cuál es el escaneo de puertos de destino, y describir cómo funciona.

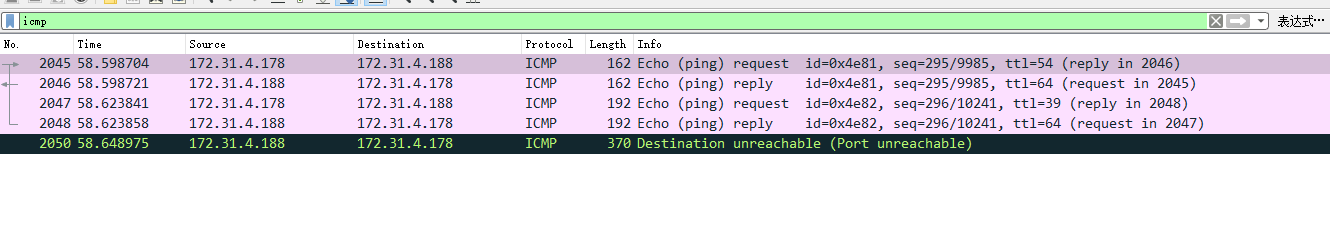

Estas exploraciones son iniciadas por el nmap, y nmap siempre primero determinar si el host de destino Ping por exploración activa y detección para el puerto 80 antes de iniciar una exploración de puertos. Búsqueda ICMP a través del filtro, se puede observar que corresponde al protocolo ICMP Ping exploración.

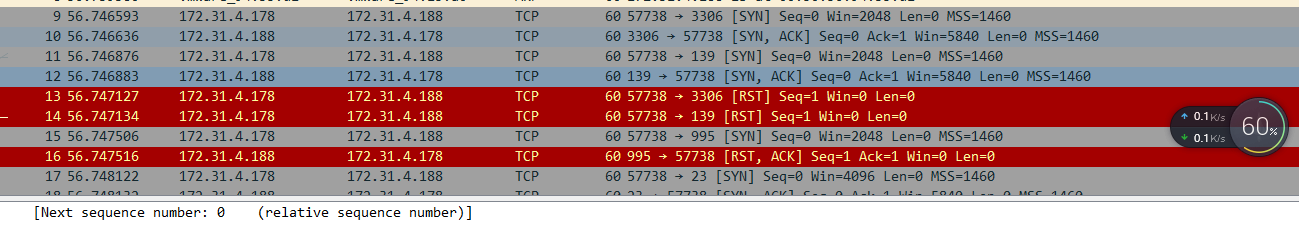

. Ver en la figura 9, 10 13 simplemente constituye una exploración TCP SYN, el puerto de destino de exploración es

principio de exploración TCP SYN: el anfitrión local envía un segmento SYN al host de destino, si la respuesta del huésped diana paquete SYN = 1, ACK = 1, indica que el puerto está activo, después le enviaremos un RST para el host de destino, se negó a establecer una conexión, aquí, si la respuesta del huésped a RST objetivo, significa que el puerto es el puerto muertos, en este caso no hacemos ninguna respuesta.

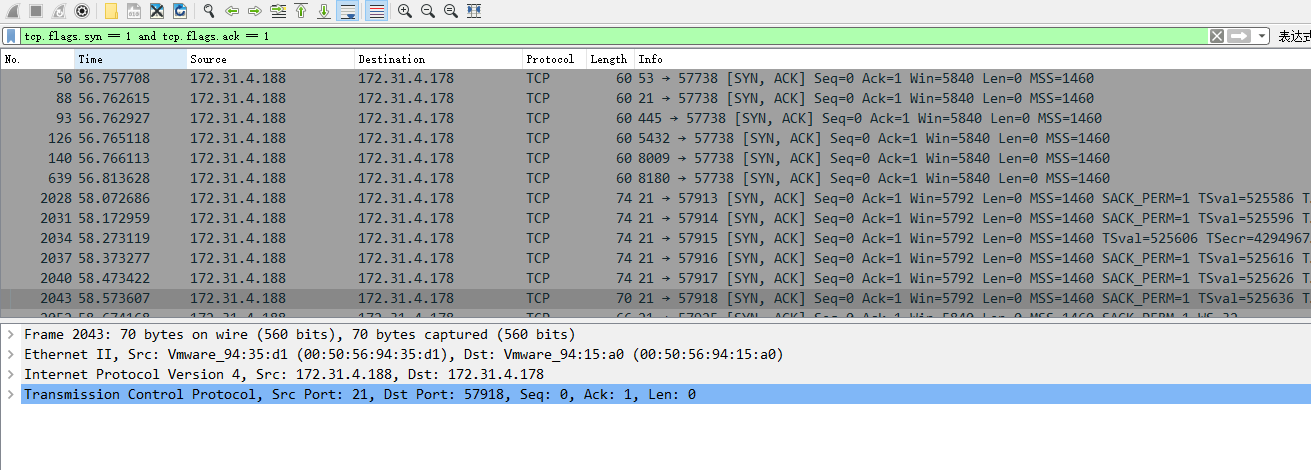

5, en el honeypot descubrir qué puertos están abiertos?

El principio de explorar TCP SYN, en Wireshark tcp.flags.syn == 1 == 1 y tcp.flags.ack filtro puede filtrar SYN | ACK de paquetes, se puede observar que hay puertos abiertos 21 y 22, 23,25,53,80,139,445,3306,3632,5432,8009,8180

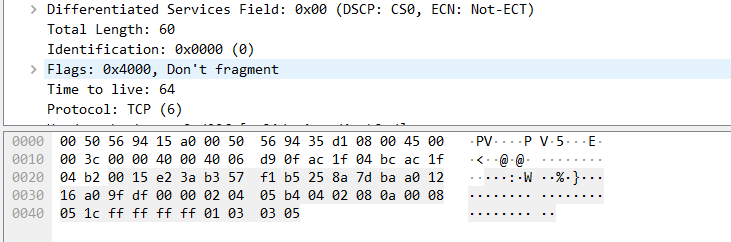

6. Bono pregunta: atacar el sistema operativo host, lo que es?

El sistema operativo se puede ver el valor TTL,

-

32 = WIN 98 95

-

64 = serie LINUX

-

255 = UNIX serie

ttl 64 es tan Linux.

3. Los problemas y las soluciones encontradas en el estudio

-

Pregunta 1: ¿Cuál es el uso de una herramienta de exploración para iniciar estos escaneos de puertos no sabía cómo hacer este problema

-

Pregunta 1: Consulte los estudiantes Sun QiLong

-

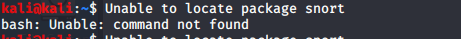

Pregunta 2: Al instalar resoplido un nuevo problema, no puede ser instalado, el sistema Linux tiene los siguientes problemas

-

Pregunta 2 solución: buscar en Internet desde hace mucho tiempo para encontrar una solución a se produce un problema similar,

https://blog.csdn.net/weixin_43729943/article/details/104221462

4. Resumen práctica

Análisis del problema de combinar el conocimiento aprendido estos problemas, muchos de los cuales están profundizando el contenido de los libros de texto, no quieren entender, perdiendo mucho tiempo.