此次评估的环境为:1台web服务器

服务需求:该服务器对外提供web服务

网络实际应用:192.168.0.80

实际ip分配:192.168.0.20

自身环境为:win7+kali

使用工具:AppScan、AWVS、Brup Suite、sqlmap

以下所有操作都是在得到授权后进行

——————————————————————————————————————

登陆网站首页,发现网站前台存在用户登陆界面

利用工具Brup suite进行暴力破解,破解出其中一个用户,用户名:admin密码:admin888

在暴力破解的时候发现登录框存在sql注入。

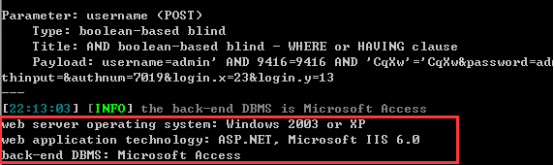

使用sqlmap工具发现该web系统是win03的iis和asp,数据库则是Microsoft Access

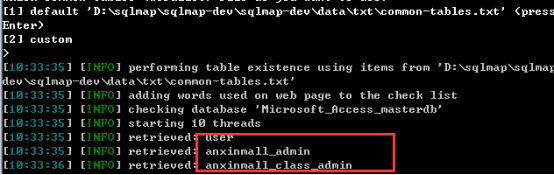

继续使用sqlmap工具猜解发现三个数据表

针对发现的表名继续使用sqlmap工具猜解anxinmall_admin的字段

继续使用sqlmap猜解该字段所有数据

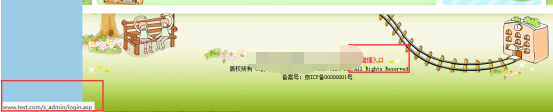

通过网站首页发现后台管理系统的连接页面,再利用通过sqlmap猜解出的管理员账号和密码进行后台登录。

后台登陆页面

利用sqlmap猜解的管理员账户和密码进行登录

后台登录成功获取到了后台权限

继续渗透发现后台管理参数设置处存在漏洞,利用该漏洞成功getwebshell

继续渗透发现后台管理参数设置处存在漏洞,利用该漏洞成功getwebshell

此次渗透还发现了xss以及http put方法站点篡改,没有利用到就没有详细说明,下面是贴图。

XSS

HTTP PUT

经过测试,被测WEB服务器及其应用程序存在严重的安全问题::

1.首页登录处验证机制过于简单,且用户存在弱口令,利用相关暴力破解工具可以轻松获取到其中用户名及密码。

2.由于网站并未对表单数据进行过滤造成了XSS跨站攻击,攻击者可利用该漏洞攻击访问网站的用户。

3.由于网站部分参数未过滤敏感字符造成SQL注入漏洞,攻击者可利用该漏洞获取到网站数据库相关信息。

4.HTTP PUT方法站点篡改,恶意的攻击者可以利用允许匿名“PUT”方法的 Web 服务器。攻击者可以发布未获授权的页面,甚至可以随意删除页面。另外,也有可能上载二进制文件,愚弄服务器来执行它们。

5.通过注入漏洞得到后台管理员的账户密码然后对系统后台网站进行渗透,最终getwebshell。