DNS欺骗

- 上一节通过ARP毒化截取了目标靶机的图片信息,这一节尝试通过DNS欺骗来实现冒充服务器

- 对比

(1)ARP毒化:针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网中的目标靶机的网关MAC地址,使靶机以为修改过的MAC地址就是网关的MAC地址,来达到获取数据包甚至篡改数据包的目的。

ARP欺骗的运作原理是由攻击者发送假的ARP数据包到网上,尤其是送到网关上。其目的是要让送至特定的IP地址的流量被错误送到攻击者所取代的地方。因此攻击者可将这些流量另行转送到真正的网关(被动式数据包嗅探,passive sniffing)或是篡改后再转送(中间人攻击,man-in-the-middle attack)。

(2)DNS欺骗:攻击者冒充域名服务器的一种欺骗行为,通过冒充域名服务区,将查询的IP地址设为攻击者的IP地址,让靶机看到攻击者的主页

- 操作

查看IP地址

编辑配置文件etter.conf,参数改为0

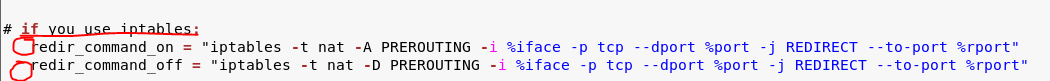

去掉圆圈位置的#,保存关闭

编辑配置文件etter.dns,添加一条,即将访问都转到攻击机上

(之前测试的时候修改过microsoft的地址解析,不用管)

保存关闭

【在这里提一下DNS记录】

A:IP地址记录,传回一个 32 比特的 IPv4 地址,最常用于映射主机名称到 IP地址。

AAAA:IPv6地址记录,传回一个128比特的IPv6地址,最常用于映射主机名称到 IP 地址。

PTR:指针记录,引导至一个规范名称,最常用来运行反向 DNS 查找。(地址到域名)

NS:名称服务器记录,委托DNS区域使用已提供的权威域名服务器。

##-----------------------------------------------------------------------------------------------##

打开路径 位置——计算机——var——www——html,编辑index.html

保存关闭

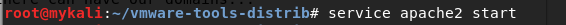

打开apache虚拟服务器

打开和关闭都没有显示,不过可以查看状态,ctrl+z停止显示状态

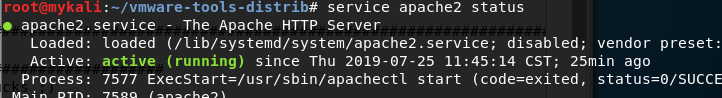

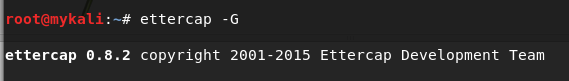

打开ettercap

开始嗅探(步骤图参考上节)

sniff——unified sniffing…——eth0,确定——

host——scan for hosts——hosts list——

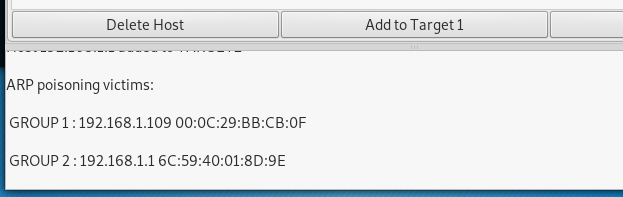

选择靶机(这里还是选winxp的192.168.1.109)add to target1,网关192.168.1.1 add to target2

开始毒化

mitm——ARP poisoning——sniff remote connections.

plugins——manage the plugins——双击dns_spoof——start——start sniffing

此时转到靶机,随便访问一个网址,发现是之前我们编辑的网页

至此DNS欺骗成功,如果欺骗失败尝试下面“一些指令”里的第4条

一些指令

(1)打开apache的其他指令

systemctl start apache2

(2)查看apache是否开启

netstat -anptl

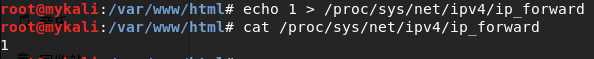

(3)查看IP转发,0表示关,1表示开

cat /proc/sys/net/ipv4/ip_forward

打开IP转发

echo 1 > /proc/sys/net/ipv4/ip_forward

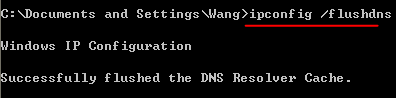

(4)windows下查看dns映射,刷新dns

查看映射nslook,exit退出

刷新映射ipconfig /flushdns

用于有时dns欺骗,目标靶机访问地址映射不改变的情况

识破钓鱼网站

只要是跟金钱相关的网站,开头都是https,只要是http的就是钓鱼网站!!!