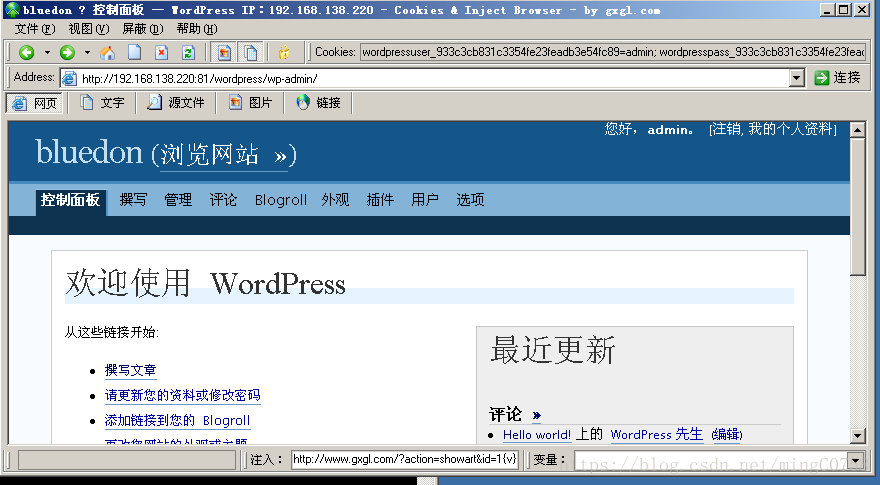

cookie欺骗

原理:把登陆后的cookie保存下来,在其他地方访问页面时携带这个cookie..

用桂林老兵可以方便地查看当前网页保存的cookie:

https可能做不了这个实验

- HTTP Cookie 设置了secure , 该cookie只能在HTTPS通道下被写入浏览器。

- HTTPS Cookie 设置了secure , 该cookie只能在HTTPS通道下被写入浏览器。

- HTTP Cookie 未设置了secure ,该cookie既可以在HTTPS也可以在HTTP通道下被写入浏览器。

- HTTPS Cookie 未设置了secure ,该cookie既可以在HTTPS也可以在HTTP通道下被写入浏览器(可能会泄露信息安全)。

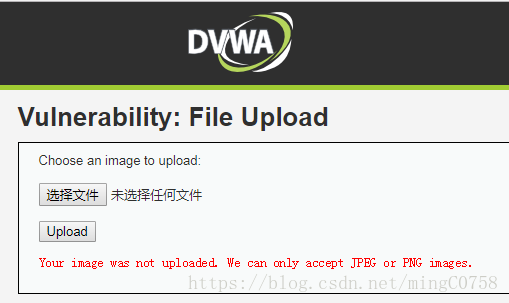

文件上传进阶

网站对上传的php文件进行过滤了,如果改后缀为.jpg,文件是可以上传成功,但是不被解析成asp的话,菜刀就连接不了。

通过burp suit 修改文件类型

(DVWA的文件上传渗透测试-中等难度)

将content-type(蓝线标识的地方)修改为image/jpeg,修改request后点击forward,就可以上传成功了:

打开中国菜刀,配置好之后连接:

连接成功:

00截断

(DVWA的文件上传渗透测试-高级难度)

原理:十六进制00代表的是null、空,许多语言把它看做字符串的结束符。所以我们把想要截断的地方的十六进制改成00,服务器解析的时候就会忽略00以后的字符。

我们首先把要上传的木马文件改名为:muma.php .jpg,这里要注意php和.jpg中间有一个空格(记住空格的十六进制是20):

然后在Burp Suite中的Hex中编辑这个请求:

将空格对应的20改成00,这样就可以截断.jpg,文件被解析成.php。

修改文件格式

原理:通常一个文件的前若干的字节(下面称文件头)是固定的,代表它是某种格式的文件;服务器就可以通过判别文件头来判断文件真实类型。所以我们可以通过给php文件伪造一个jpeg的文件头,

windows下可以使用这个命令,将图片文件和一句话木马拼接在一起:

上传拼接后的文件,然后跟上面的步骤一样,用菜刀连接。

SQL注入进阶

POST型SQL注入

(DVWA SQL注入-中等难度)

URL里面没有参数,应该是使用了POST上传数据;用BurpSuite拦截数据包后右键send to Repeater,在这里进行SQL注入;输入1 or 1=1输出了所有数据,说明这是一个数字型SQL注入漏洞。

注意下,中等难度对特殊字符进行了过滤:

如果需要用到特殊字符,可以用char()函数: